Investigación de recursos

Microsoft Defender for Identity proporciona a los usuarios de Microsoft Defender XDR evidencia de cuándo los usuarios, los equipos y los dispositivos han realizado actividades sospechosas o muestran señales de estar en peligro.

En este artículo se ofrecen recomendaciones sobre cómo determinar los riesgos de su organización y decidir cómo corregir y determinar la mejor manera de evitar ataques similares en el futuro.

Pasos de la investigación para usuarios sospechosos

Nota:

Para obtener información sobre cómo ver perfiles de usuario en Microsoft Defender XDR, consulte la documentación de Microsoft Defender XDR.

Si una alerta o incidente indica que un usuario puede ser sospechoso o estar en peligro, compruebe e investigue el perfil de usuario para obtener los detalles y las actividades siguientes:

Identidad del usuario

- ¿Es el usuario un usuario confidencial (por ejemplo, administrador o en una lista de reproducción, etc.)?

- ¿Cuál es su rol dentro de la organización?

- ¿Son importantes en el árbol organizativo?

Investigue actividades sospechosas, como:

- ¿Tiene el usuario otras alertas abiertas en Defender for Identity o en otras herramientas de seguridad como Microsoft Defender para punto de conexión, Microsoft Defender for Cloud o Microsoft Defender for Cloud Apps?

- ¿El usuario ha producido errores en los inicios de sesión?

- ¿A qué recursos quiere acceder el usuario?

- ¿Ha accedió el usuario a recursos de alto valor?

- ¿Se supone que el usuario debe tener acceso a los recursos a los que ha accedido?

- ¿En qué dispositivos iniciaron sesión los usuarios?

- ¿Se supone que el usuario debe iniciar sesión en esos dispositivos?

- ¿Hay una ruta de desplazamiento lateral (LMP) entre el usuario y un usuario confidencial?

Use las respuestas a estas preguntas para determinar si la cuenta aparece en peligro o si las actividades sospechosas implican acciones malintencionadas.

Busque información de identidad en las siguientes áreas de Microsoft Defender XDR:

- Páginas de detalles de identidad individuales

- Página de detalles de incidentes o alertas individuales

- Páginas Detalles del dispositivo

- Consultas de búsqueda avanzada de amenazas

- Página del Centro de actividades

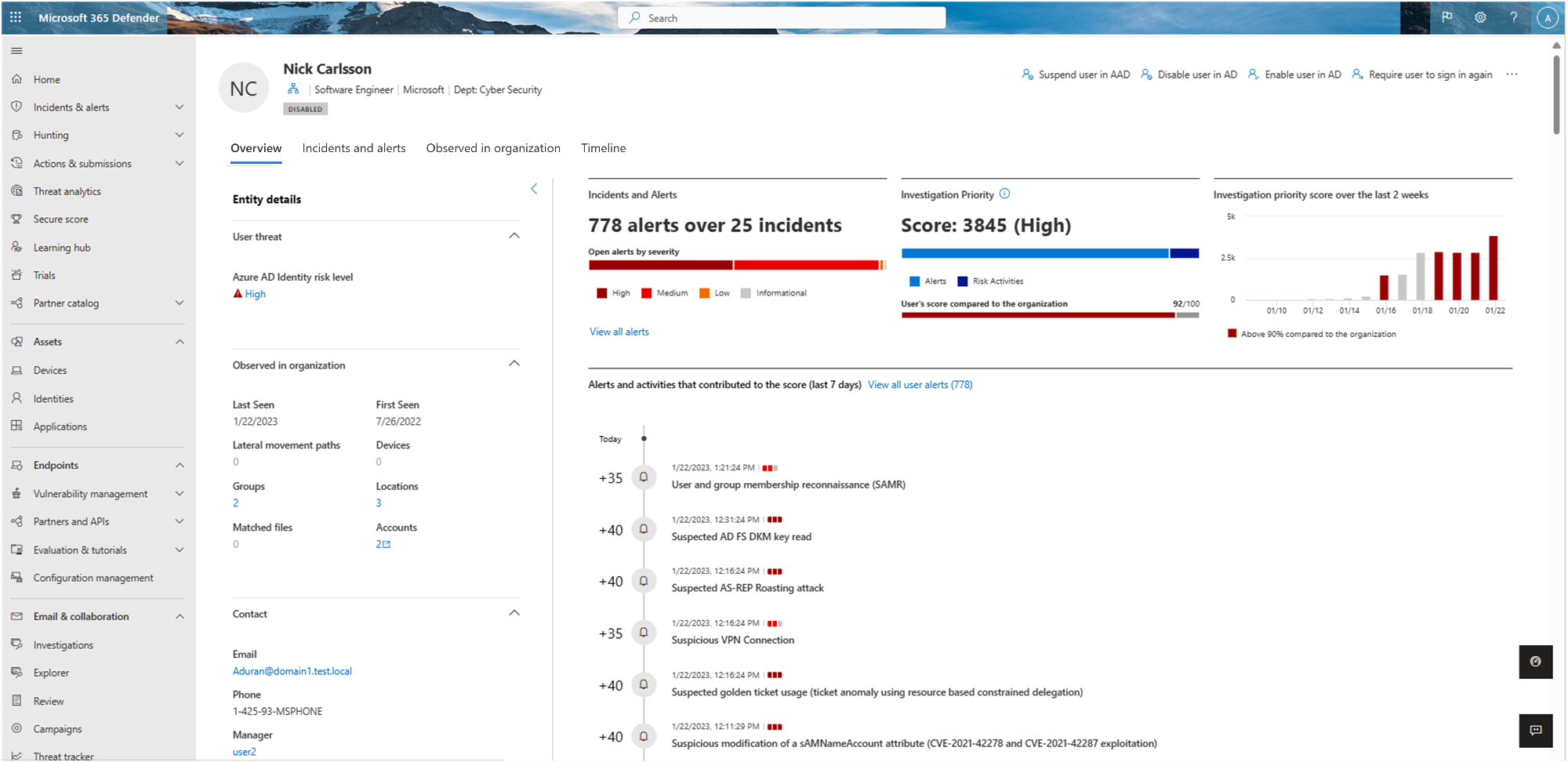

Por ejemplo, en la imagen siguiente se muestran los detalles de una página de detalles de identidad:

Detalles de identidad

Al investigar una identidad específica, verá los detalles siguientes en una página de detalles de identidad:

| Área de página de detalles de identidad | Descripción |

|---|---|

| Pestaña Información general | Datos de identidad generales, como el nivel de riesgo de identidad de Microsoft Entra, el número de dispositivos en los que el usuario ha iniciado sesión, el momento en que el usuario fue visto por primera y última vez, las cuentas del usuario y la información más importante. Use la pestaña Información general para ver también gráficos de incidentes y alertas, la puntuación de prioridad de investigación, un árbol organizativo, etiquetas de entidad y una escala de tiempo de actividad puntuada. |

| Incidentes y alertas | Enumera los incidentes y alertas activos relacionados con el usuario en los últimos 180 días, incluidos detalles como la gravedad de la alerta y la hora en que se generó. |

| Observado en la organización | Incluye las siguientes subáreas: - Dispositivos: los dispositivos en los que la identidad inició sesión, incluidos los más mayoría y menos usados en los últimos 180 días. - Ubicaciones: las ubicaciones observadas de la identidad en los últimos 30 días. - Grupos: todos los grupos locales observados para la identidad. - Rutas de desplazamiento lateral: todas las rutas de desplazamiento lateral perfiladas desde el entorno local. |

| Escala de tiempo del incidente | La escala de tiempo representa las actividades y las alertas observadas a partir de la identidad de un usuario, unificando las entradas de identidad en Microsoft Defender for Identity, Microsoft Defender for Cloud Apps y Microsoft Defender para punto de conexión. Use la escala de tiempo para centrarse en las actividades que realizó un usuario o que se realizaron en ellos en períodos de tiempo específicos. Seleccione el valor predeterminado de 30 días para cambiar el intervalo de tiempo a otro valor integrado o a un intervalo personalizado. |

| Acciones de corrección | Responda a los usuarios en peligro deshabilitando sus cuentas o restableciendo su contraseña. Después de realizar una acción en los usuarios, puede comprobar los detalles de la actividad en el centro de actividades de Microsoft Defender XDR**. |

Para más información, vea Investigar usuarios en la documentación de Microsoft Defender XDR.

Pasos de la investigación para grupos sospechosos

Si una alerta o investigación de incidente está relacionada con un grupo de Active Directory, compruebe la entidad del grupo para los siguientes detalles y actividades:

Entidad de grupo

- ¿Se trata de un grupo sensible, como los administradores de dominio?

- ¿El grupo incluye usuarios sensibles?

Investigue actividades sospechosas, como:

- ¿Tiene el usuario otras alertas relacionadas abiertas en Defender for Identity o en otras herramientas de seguridad, como Microsoft Defender para punto de conexión, Microsoft Defender for Cloud o Microsoft Defender for Cloud Apps?

- ¿Qué usuarios se agregaron o quitaron recientemente del grupo?

- ¿Se ha consultado recientemente al grupo y quién lo ha hecho?

Use las respuestas a estas preguntas para ayudar en su investigación.

En un panel de detalles de entidad de grupo, seleccione Ir a la búsqueda o Abrir escala de tiempo para investigar. También puede encontrar información de grupo en las siguientes áreas de Microsoft Defender XDR:

- Página de detalles de incidentes o alertas individuales

- Páginas de detalles del dispositivo o usuario

- Consultas de búsqueda avanzada de amenazas

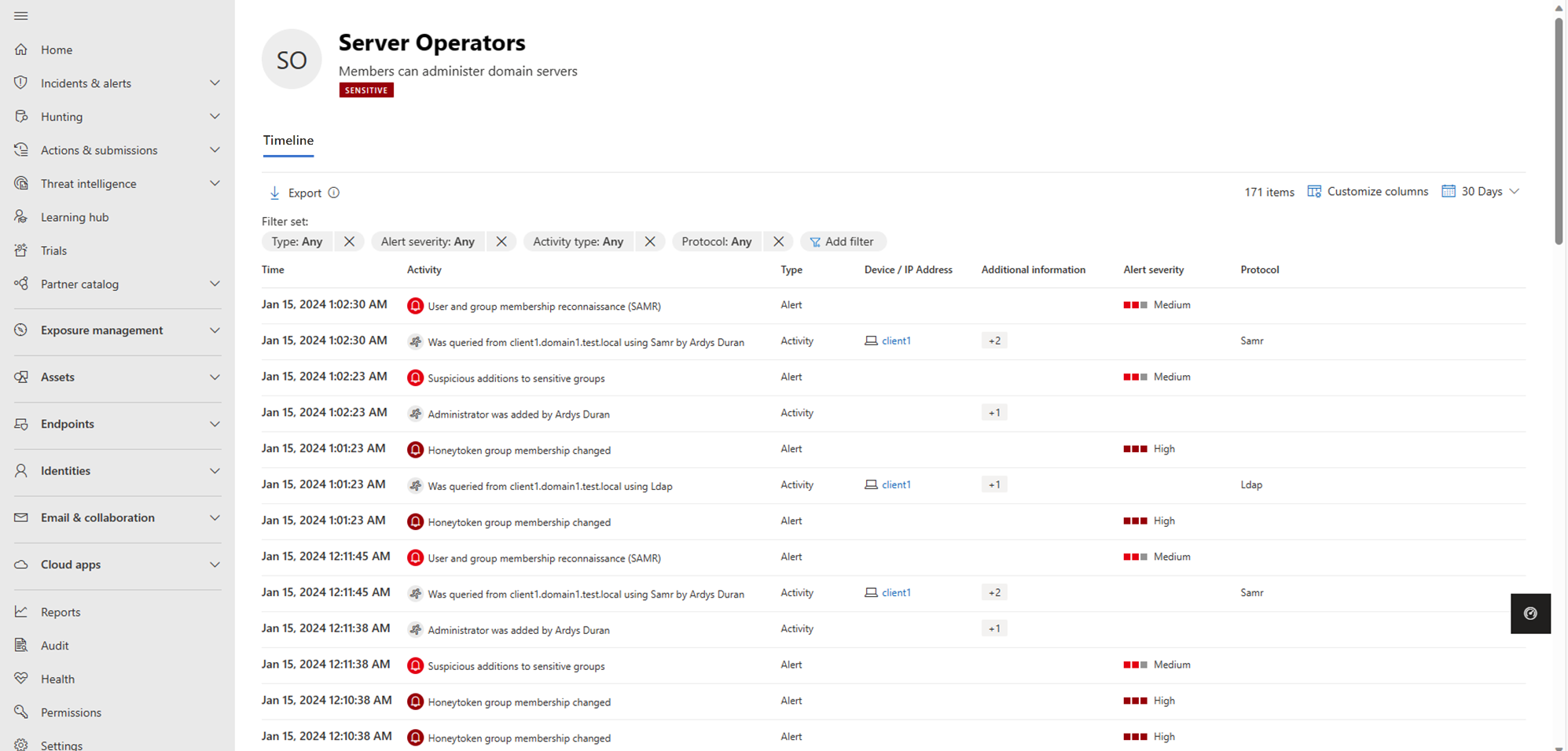

Por ejemplo, en la imagen siguiente se muestra la escala de tiempo de la actividad Operadores de servidor, incluidas las alertas y actividades relacionadas de los últimos 180 días:

Pasos de la investigación de dispositivos sospechosos

La alerta Microsoft Defender XDR enumera todos los dispositivos y usuarios conectados a cada actividad sospechosa. Seleccione un dispositivo para ver la página de detalles del dispositivo y, a continuación, investigue los detalles y las actividades siguientes:

¿Qué ha ocurrido en torno al momento de la actividad sospechosa?

- ¿Qué usuario inició sesión en el dispositivo?

- ¿Ese usuario normalmente inicia sesión o accede al dispositivo de origen o destino?

- ¿A qué recursos se ha accedido? ¿Por qué usuarios? Si se accedió a los recursos, ¿eran recursos de alto valor?

- ¿Se supone que el usuario debe tener acceso a estos recursos?

- ¿El usuario que accedió al dispositivo realizó otras actividades sospechosas?

Actividades más sospechosas para investigar:

- ¿Se abrieron otras alertas aproximadamente a la misma hora que esta alerta en Defender for Identity o en otras herramientas de seguridad como Microsoft Defender para punto de conexión, Microsoft Defender for Cloud o Microsoft Defender for Cloud Apps?

- ¿Se produjeron errores en los inicios de sesión?

- ¿Se implementaron o instalaron programas nuevos?

Use las respuestas a estas preguntas para determinar si el dispositivo aparece en peligro o si las actividades sospechosas implican acciones malintencionadas.

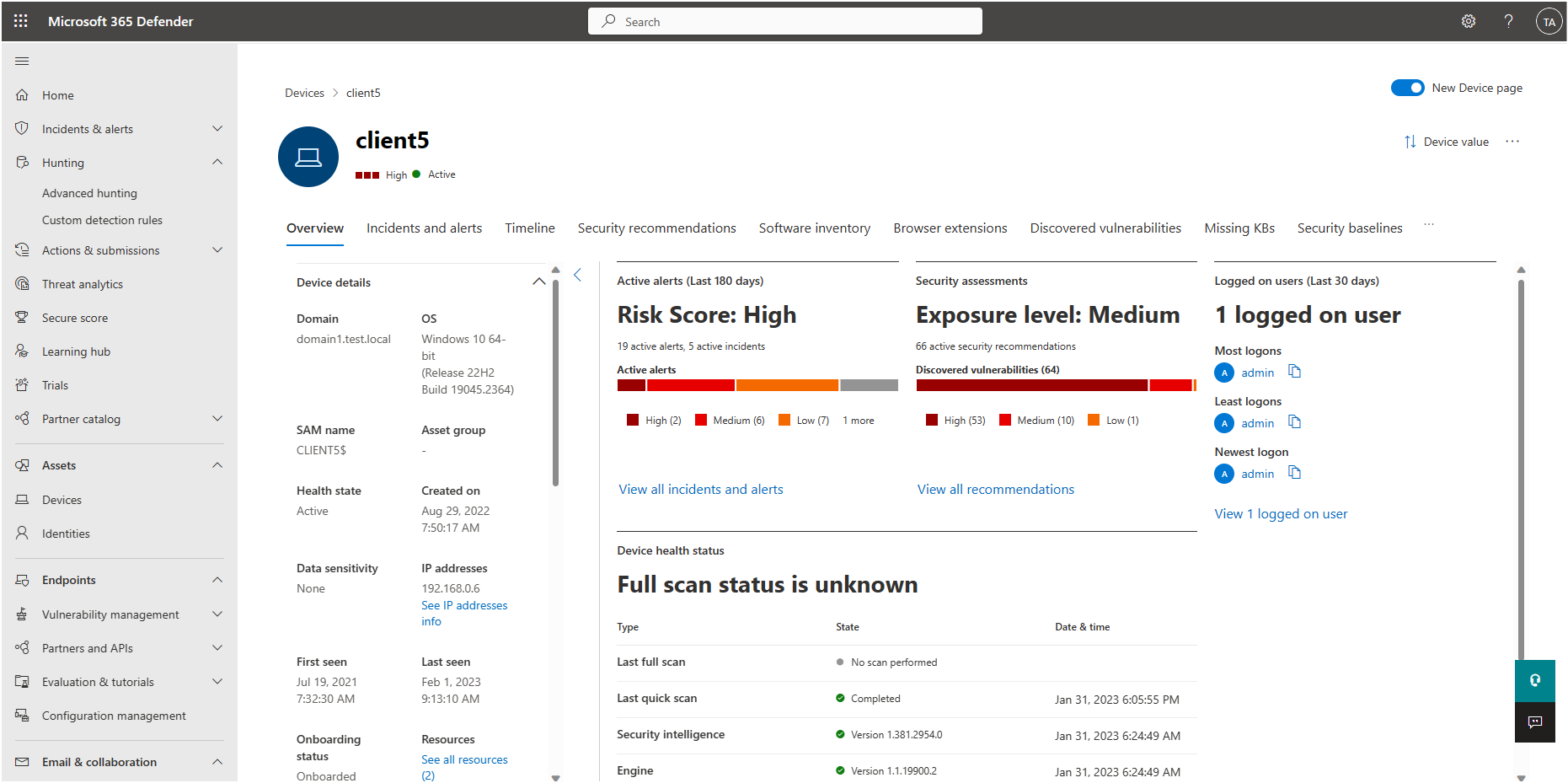

Por ejemplo, en la imagen siguiente se muestra una página de detalles del dispositivo:

Para obtener más información, consulte Investigar dispositivos en la documentación de Microsoft Defender XDR.

Pasos siguientes

- Investigación de rutas de desplazamiento lateral (LMP)

- Investigación de usuarios en Microsoft Defender XDR

- Investigación de incidentes en Microsoft Defender XDR

Sugerencia

Pruebe nuestra guía interactiva: Investigar y responder a ataques con Microsoft Defender for Identity