Comprensión e investigación de las rutas de desplazamiento lateral (LMP) con Microsoft Defender for Identity

El movimiento lateral es el uso de un atacante de cuentas no confidenciales para obtener acceso a cuentas confidenciales. Los atacantes usan el movimiento lateral para identificar y obtener acceso a las cuentas y máquinas confidenciales de la red que comparten credenciales de inicio de sesión almacenadas en cuentas, grupos y máquinas. Una vez que un atacante realiza movimientos laterales correctos hacia los destinos clave, el atacante también puede aprovechar y obtener acceso a los controladores de dominio. Los ataques de movimiento lateral se llevan a cabo con muchos de los métodos descritos en Alertas de seguridad de Microsoft Defender for Identity.

Un componente clave de la información de seguridad de Microsoft Defender for Identity es la ruta de desplazamiento lateral o LMP. Las LMP de Defender for Identity son guías visuales que le ayudan a comprender e identificar rápidamente cómo los atacantes pueden moverse lateralmente dentro de la red. El propósito de los movimientos laterales dentro de la cadena de eliminación de ataques cibernéticos es que los atacantes obtengan y pongan en peligro sus cuentas confidenciales mediante cuentas no confidenciales. Poner en peligro sus cuentas confidenciales los acerca otro paso más a su objetivo final, la dominación del dominio. Para evitar que estos ataques se realicen correctamente, las LMP de Defender for Identity le proporcionan instrucciones visuales fáciles de interpretar y dirigir sobre sus cuentas más vulnerables y confidenciales. Las LMP le ayudan a mitigar y evitar esos riesgos en el futuro y a cerrar el acceso de los atacantes antes de lograr la dominación del dominio.

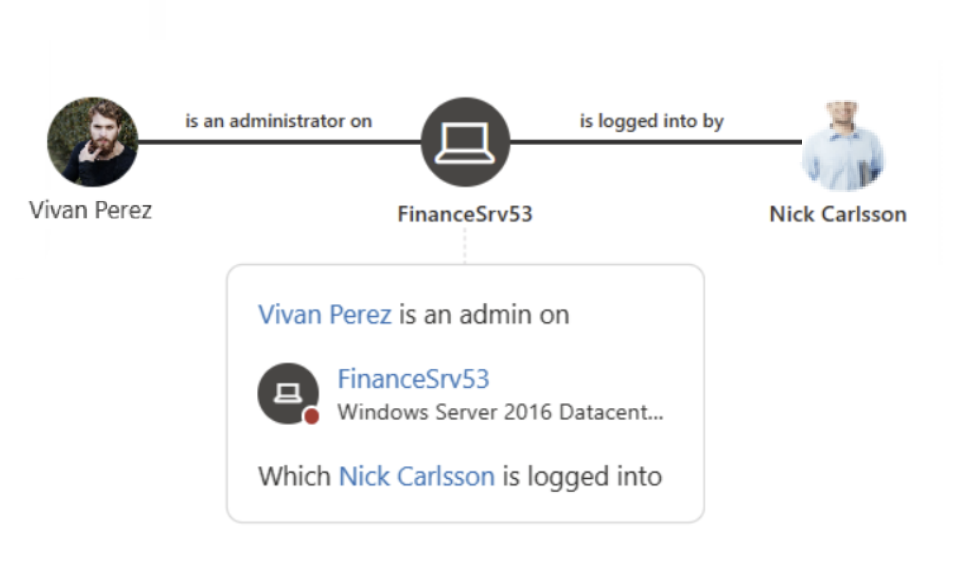

Por ejemplo:

Normalmente, los ataques de movimiento lateral se realizan mediante distintas técnicas. Algunos de los métodos más populares que usan los atacantes son el robo de credenciales y Pasar el vale. En ambos métodos, los atacantes usan las cuentas no confidenciales para los movimientos laterales aprovechando máquinas no confidenciales que comparten credenciales de inicio de sesión almacenadas en cuentas, grupos y máquinas con cuentas confidenciales.

Vea el vídeo siguiente para obtener más información sobre cómo reducir las rutas de desplazamiento lateral con Defender for Identity:

¿Dónde puedo encontrar una LMP de Defender for Identity?

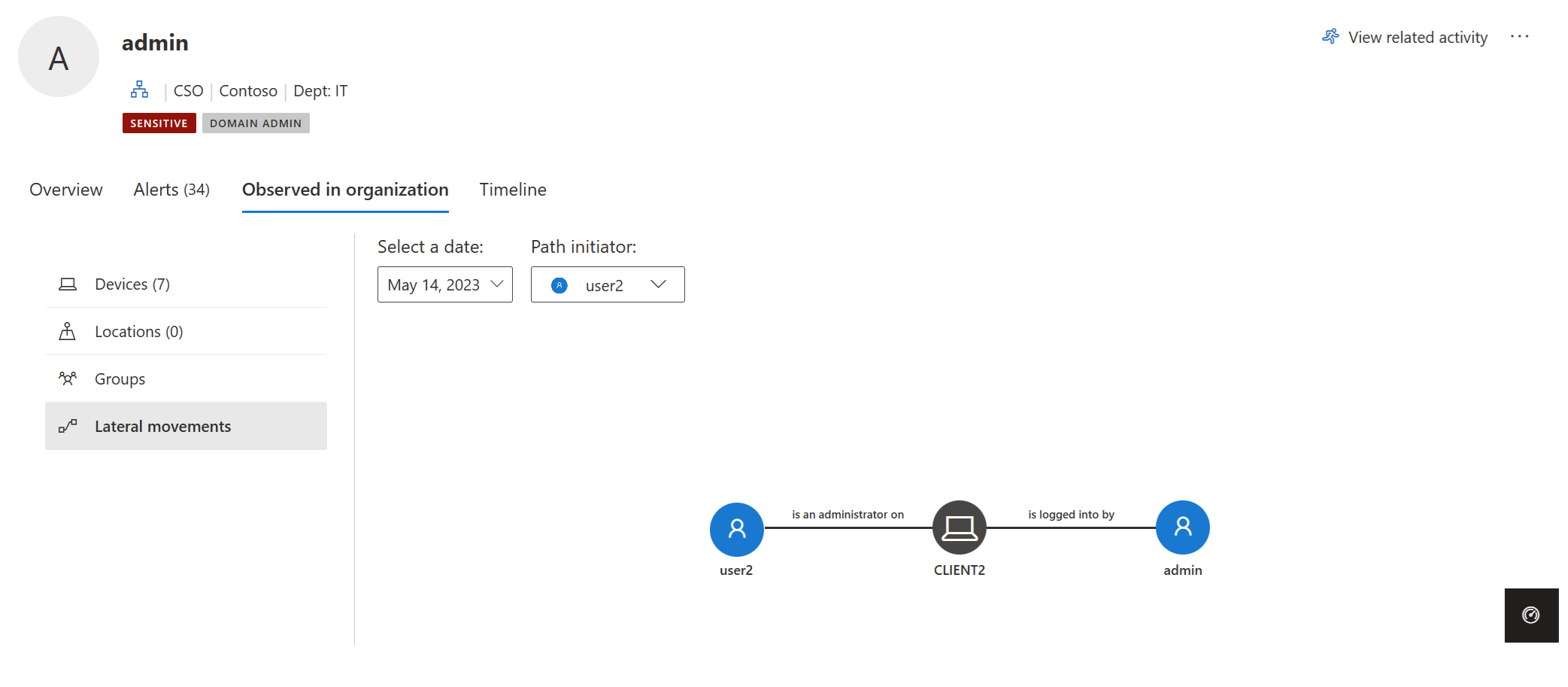

Cada identidad detectada por Defender for Identity para estar en una LMP tiene información de rutas de desplazamiento lateral en la pestaña Observado en la organización. Por ejemplo:

La LMP de cada entidad proporciona información diferente en función de la confidencialidad de la entidad:

- Usuarios confidenciales: se muestran posibles LMP que conducen a este usuario.

- Usuarios y equipos no confidenciales: se muestran posibles LMP a los que está relacionada la entidad.

Cada vez que se selecciona la pestaña, Defender for Identity muestra la LMP detectado más recientemente. Cada LMP potencial se guarda durante 48 horas después de la detección. El historial de LMP está disponible. Para ver las LMP más antiguas detectadas en el pasado, elija Seleccionar una fecha. También puede elegir otro usuario que inició la LMP seleccionando Iniciador de ruta de acceso.

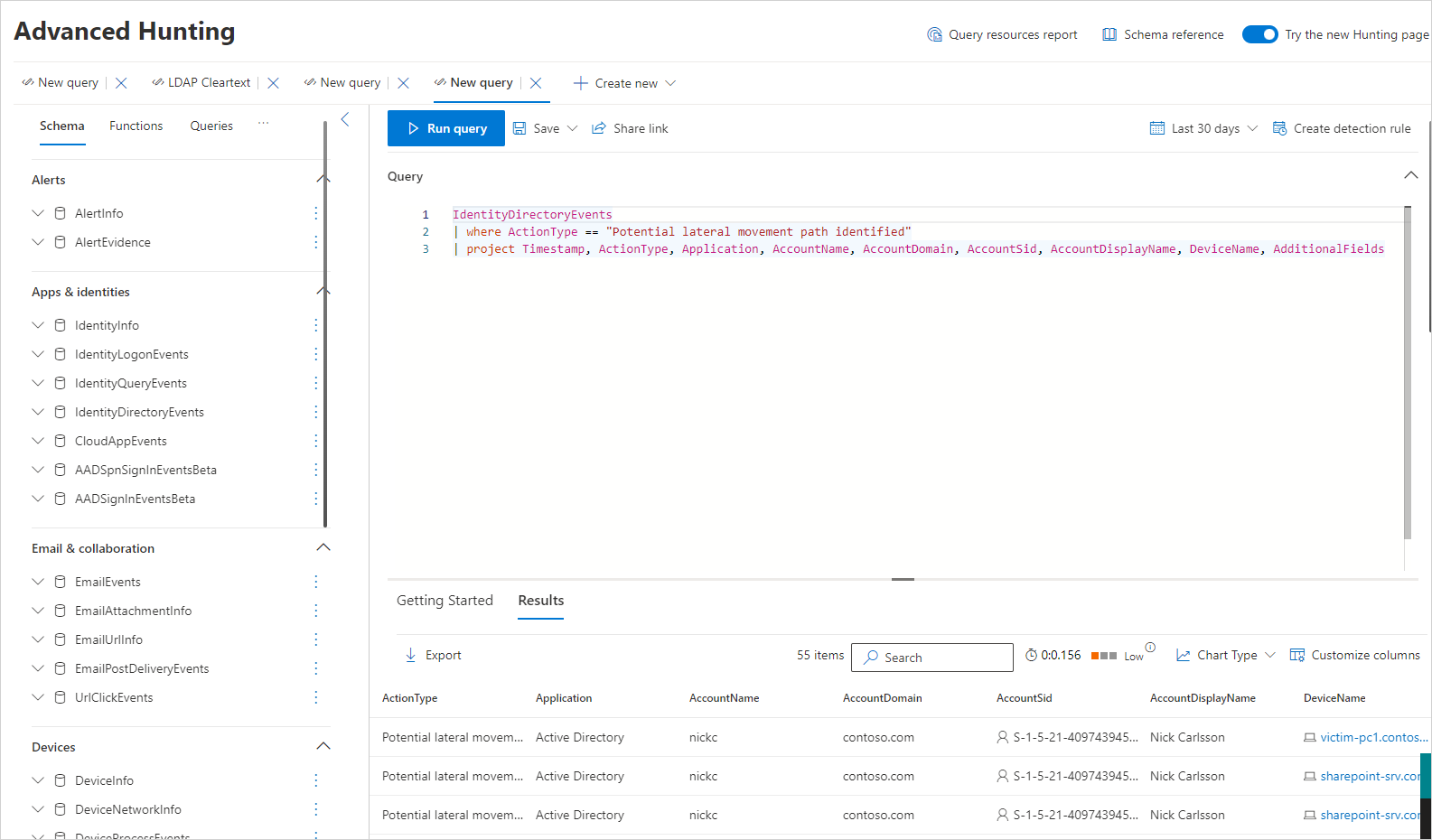

Detección de LMP con búsqueda avanzada

Para detectar proactivamente las actividades de ruta de desplazamiento lateral, puede ejecutar una consulta de búsqueda avanzada.

Este es un ejemplo de dicha búsqueda:

Para obtener instrucciones sobre cómo ejecutar consultas de búsqueda avanzadas, consulte Búsqueda proactiva de amenazas con búsqueda avanzada en Microsoft Defender XDR.

Entidades relacionadas de LMP

LMP ahora puede ayudar directamente con el proceso de investigación. Las listas de evidencias de alertas de seguridad de Defender for Identity proporcionan las entidades relacionadas implicadas en cada ruta de desplazamiento lateral potencial. Las listas de pruebas ayudan al equipo de respuesta de seguridad a aumentar o reducir directamente la importancia de la alerta de seguridad o la investigación de las entidades relacionadas. Por ejemplo, cuando se emite una alerta Pass the Ticket, el equipo de origen, el usuario en peligro y el equipo de destino desde el que se usó el vale robado forman parte de la posible ruta de desplazamiento lateral que conduce a un usuario confidencial. La existencia de la LMP detectado hace que la investigación de la alerta y la observación del usuario sospechoso sean aún más importantes para evitar que el adversario realice otros movimientos laterales. La evidencia rastreable se proporciona en las LMP para que le sea más fácil y rápido evitar que los atacantes avancen en la red.

Evaluación de seguridad de rutas de desplazamiento lateral

Microsoft Defender for Identity supervisa continuamente su entorno para identificar cuentas confidenciales con las rutas de desplazamiento lateral más arriesgadas que exponen un riesgo de seguridad e informa sobre estas cuentas para ayudarlo a administrar su entorno. Las rutas de acceso se consideran arriesgadas si tienen tres o más cuentas no confidenciales que pueden exponer la cuenta confidencial al robo de credenciales por parte de actores malintencionados. Para detectar cuáles de las cuentas confidenciales tienen rutas de desplazamiento lateral de riesgo, revise la evaluación de seguridad de las rutas de desplazamiento lateral (LMP) más arriesgadas. En función de las recomendaciones, puede quitar la entidad del grupo o quitar los permisos de administrador local para la entidad del dispositivo especificado.

Para obtener más información, consulte Evaluación de seguridad: Rutas de desplazamiento lateral más arriesgadas (LMP).

Procedimientos recomendados preventivos

La información de seguridad nunca es irrelevante para evitar el siguiente ataque y corregir los daños. Por este motivo, la investigación de un ataque incluso durante la fase de dominación del dominio proporciona un ejemplo diferente, pero importante. Normalmente, al investigar una alerta de seguridad como ejecución remota de código, si la alerta es un verdadero positivo, es posible que el controlador de dominio ya esté en peligro. Sin embargo, las LMP informan dónde obtuvo privilegios el atacante y qué ruta de acceso usó en la red. De este modo, las LMP también pueden ofrecer información clave sobre cómo corregir el problema.

La mejor manera de evitar la exposición al movimiento lateral dentro de su organización es asegurarse de que los usuarios confidenciales solo usen sus credenciales de administrador al iniciar sesión en equipos protegidos. En el ejemplo, compruebe si el administrador de la ruta de acceso realmente necesita acceso al equipo compartido. Si necesitan acceso, asegúrese de que inician sesión en el equipo compartido con un nombre de usuario y una contraseña que no sean sus credenciales de administrador.

Compruebe que los usuarios no tienen permisos administrativos innecesarios. En el ejemplo, compruebe si todos los usuarios del grupo compartido realmente requieren derechos de administrador en el equipo expuesto.

Asegúrese de que las personas solo tengan acceso a los recursos necesarios. En el ejemplo, Ron Harper amplía significativamente la exposición de Nick Cowley. ¿Es necesario que Ron Harper se incluya en el grupo? ¿Hay subgrupos que se podrían crear para minimizar la exposición al movimiento lateral?

Sugerencia

Cuando no se detecta ninguna actividad potencial de ruta de desplazamiento lateral para una entidad en las últimas 48 horas, elija Seleccionar una fecha y compruebe las posibles rutas de desplazamiento lateral anteriores.

Importante

Para obtener instrucciones sobre cómo establecer los clientes y servidores para permitir que Defender for Identity realice las operaciones de SAM-R necesarias para la detección de rutas de desplazamiento lateral, consulte Configurar Microsoft Defender for Identity para realizar llamadas remotas a SAM.

Investigación de rutas de desplazamiento lateral

Hay varias maneras de usar e investigar LMP. En el portal de Microsoft Defender, busque por entidad y, después, explore por ruta o actividad.

En el portal, busque un usuario o equipo. En Observado en organización (en las pestañas Información general y Observado), puede ver si se detecta al usuario en una LMP potencial.

Si se detecta el usuario, seleccione la pestaña Observar en la organización y elija Rutas de desplazamiento lateral.

El gráfico que se muestra proporciona un mapa de las posibles rutas de acceso al usuario confidencial durante el período de tiempo de 48 horas. Use la opción Seleccionar una fecha para mostrar el gráfico para las detecciones de rutas de desplazamiento lateral anteriores para la entidad.

Revise el gráfico para ver qué puede aprender sobre la exposición de las credenciales del usuario confidencial. Por ejemplo, en la ruta de acceso, siga las flechas Sesión iniciada por para ver dónde ha iniciado sesión Nick con sus credenciales con privilegios. En este caso, las credenciales confidenciales de Nick se guardaron en el equipo mostrado. Ahora, fíjese en qué otros usuarios se conectaron a qué ordenadores que crearon la mayor exposición y vulnerabilidad. En este ejemplo, Elizabeth King tiene la capacidad de acceder a las credenciales de usuario desde ese recurso.