Evaluación de seguridad: Aplicar cifrado para la interfaz de inscripción de certificados RPC (ESC11) (Vista previa)

Este artículo describe el informe de evaluación sobre el nivel de seguridad de inscripción de certificados RPC de Microsoft Defender for Identity.

¿Qué es el cifrado con inscripción de certificados RPC?

Active Directory Certificate Services (AD CS) admite la inscripción de certificados mediante el protocolo RPC, específicamente con la interfaz MS-ICPR. En tales casos, la configuración de CA determina la configuración de seguridad de la interfaz RPC, incluido el requisito de privacidad de paquetes.

Si la marca IF_ENFORCEENCRYPTICERTREQUEST está activada, la interfaz RPC solo acepta conexiones con el RPC_C_AUTHN_LEVEL_PKT_PRIVACY nivel de autenticación. Este es el nivel de autenticación más alto y requiere que cada paquete se firme y cifre para evitar cualquier tipo de ataque de retransmisión. Esto es similar a SMB Signing en el protocolo SMB.

Si la interfaz de inscripción RPC no requiere privacidad de paquetes, se vuelve vulnerable a ataques de retransmisión (ESC11). La marca IF_ENFORCEENCRYPTICERTREQUEST está activada de forma predeterminada, pero a menudo está desactivada para permitir que los clientes que no admitan el nivel de autenticación RPC requerido, como los clientes que ejecutan Windows XP.

Requisitos previos

Esta evaluación solo está disponible para los clientes que hayan instalado un sensor en un servidor de AD CS. Para obtener más información, consulte Nuevo tipo de sensor para Active Directory Certificate Services (AD CS).

¿Cómo utilizo esta evaluación de seguridad para mejorar mi posición de seguridad de la organización?

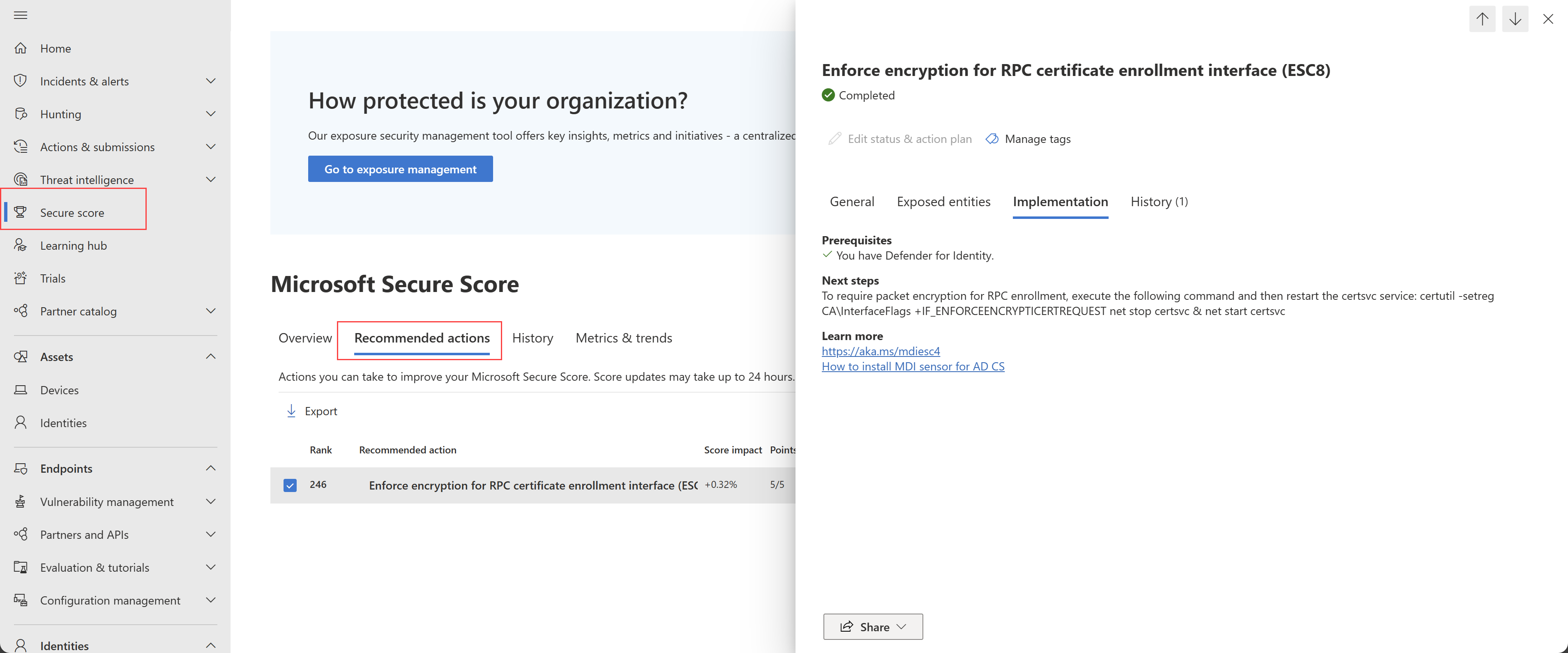

Revise la acción recomendada en https://security.microsoft.com/securescore?viewid=actions para aplicar el cifrado para la inscripción de certificados RPC. Por ejemplo:

Investigue por qué la marca

IF_ENFORCEENCRYPTICERTREQUESTestá desactivada.Asegúrese de activar la marca

IF_ENFORCEENCRYPTICERTREQUESTpara quitar la vulnerabilidad.Para activar la marca, ejecute:

certutil -setreg CA\InterfaceFlags +IF_ENFORCEENCRYPTICERTREQUESTPara reiniciar el servicio, ejecute:

net stop certsvc & net start certsvc

Asegúrese de probar la configuración en un entorno controlado antes de activarla en producción.

Nota:

Aunque las evaluaciones se actualizan casi en tiempo real, las puntuaciones y los estados se actualizan cada 24 horas. Aunque la lista de entidades afectadas se actualiza en unos minutos tras aplicar las acciones recomendadas, el estado puede tardar un tiempo hasta que se marque como Completado.

Los informes muestran las entidades afectadas de los últimos 30 días. Después de ese tiempo, las entidades que ya no estén afectadas se quitarán de la lista de entidades expuestas.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de