Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

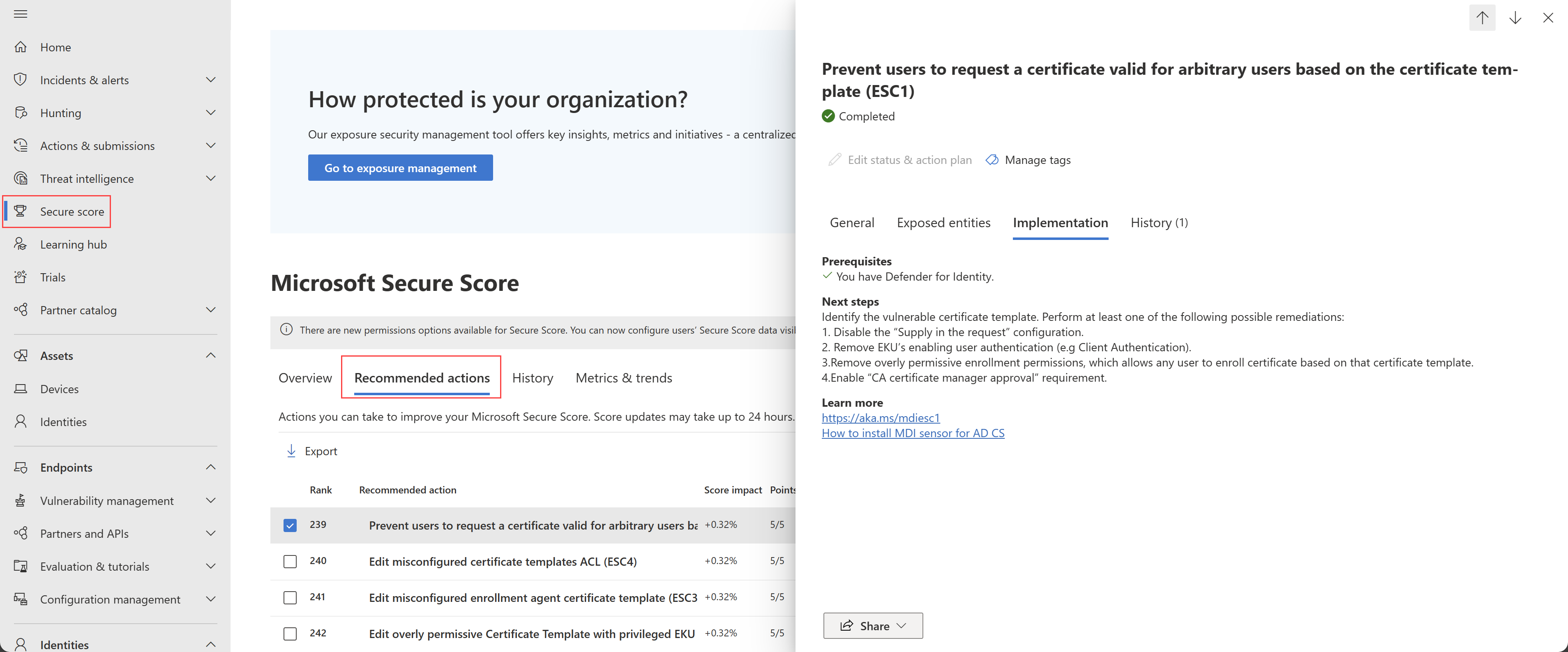

En este artículo se describe Microsoft Defender for Identity impedir que los usuarios soliciten un certificado válido para usuarios arbitrarios en función del informe de evaluación de la posición de seguridad de la identidad de la plantilla de certificado (ESC1).

¿Qué son las solicitudes de certificado para usuarios arbitrarios?

Cada certificado está asociado a una entidad a través de su campo de asunto. Sin embargo, los certificados también incluyen un campo Nombre alternativo del firmante (SAN), que permite que el certificado sea válido para varias entidades.

El campo SAN se usa normalmente para los servicios web hospedados en el mismo servidor, lo que admite el uso de un único certificado HTTPS en lugar de certificados independientes para cada servicio. Cuando el certificado específico también es válido para la autenticación, al contener un EKU adecuado, como la autenticación de cliente, se puede usar para autenticar varias cuentas diferentes.

Si una plantilla de certificado tiene activada la opción Proporcionar en la solicitud , la plantilla es vulnerable y los atacantes podrían inscribir un certificado válido para usuarios arbitrarios.

Importante

Si el certificado también se permite para la autenticación y no se aplican medidas de mitigación, como la aprobación del administrador o las firmas autorizadas necesarias, la plantilla de certificado es peligrosa, ya que permite que cualquier usuario sin privilegios se haga cargo de cualquier usuario arbitrario, incluido un usuario administrador de dominio.

Esta configuración específica es una de las configuraciones incorrectas más comunes.

Cómo usar esta evaluación de seguridad para mejorar la posición de seguridad de mi organización?

Revise la acción recomendada en https://security.microsoft.com/securescore?viewid=actions para las solicitudes de certificado para usuarios arbitrarios. Por ejemplo:

Para corregir las solicitudes de certificado para usuarios arbitrarios, realice al menos uno de los pasos siguientes:

Desactive Suministro en la configuración de la solicitud .

Quite las EEKU que habilitan la autenticación de usuario, como la autenticación de cliente, el inicio de sesión de tarjeta inteligente, la autenticación de cliente PKINIT o cualquier propósito.

Quite los permisos de inscripción excesivamente permisivos, que permiten a cualquier usuario inscribir un certificado basado en esa plantilla de certificado.

Las plantillas de certificado marcadas como vulnerables por Defender for Identity tienen al menos una entrada de lista de acceso que admite la inscripción para un grupo integrado sin privilegios, lo que hace que cualquier usuario pueda aprovecharlo. Algunos ejemplos de grupos integrados sin privilegios son Usuarios autenticados o Todos.

Active el requisito de aprobación del administrador de certificados de CA.

Quite la plantilla de certificado de que cualquier entidad de certificación publique. Las plantillas que no se publican no se pueden solicitar y, por lo tanto, no se pueden aprovechar.

Asegúrese de probar la configuración en un entorno controlado antes de activarlas en producción.

Nota:

Aunque las evaluaciones se actualizan casi en tiempo real, las puntuaciones y los estados se actualizan cada 24 horas. Aunque la lista de entidades afectadas se actualiza a los pocos minutos de la implementación de las recomendaciones, el estado todavía puede tardar tiempo hasta que se marca como Completado.