Configuración de la funcionalidad de engaño en Microsoft Defender XDR

Se aplica a:

- Microsoft Defender XDR

Nota:

La funcionalidad de engaño integrada en Microsoft Defender XDR abarca todos los clientes de Windows incorporados a Microsoft Defender para punto de conexión. Obtenga información sobre cómo incorporar clientes a Defender para punto de conexión en Incorporación a Microsoft Defender para punto de conexión.

Microsoft Defender XDR cuenta con tecnología de engaño integrada para proteger su entorno frente a ataques de alto impacto que usan movimiento lateral operado por humanos. En este artículo se describe cómo configurar la funcionalidad de engaño en Microsoft Defender XDR.

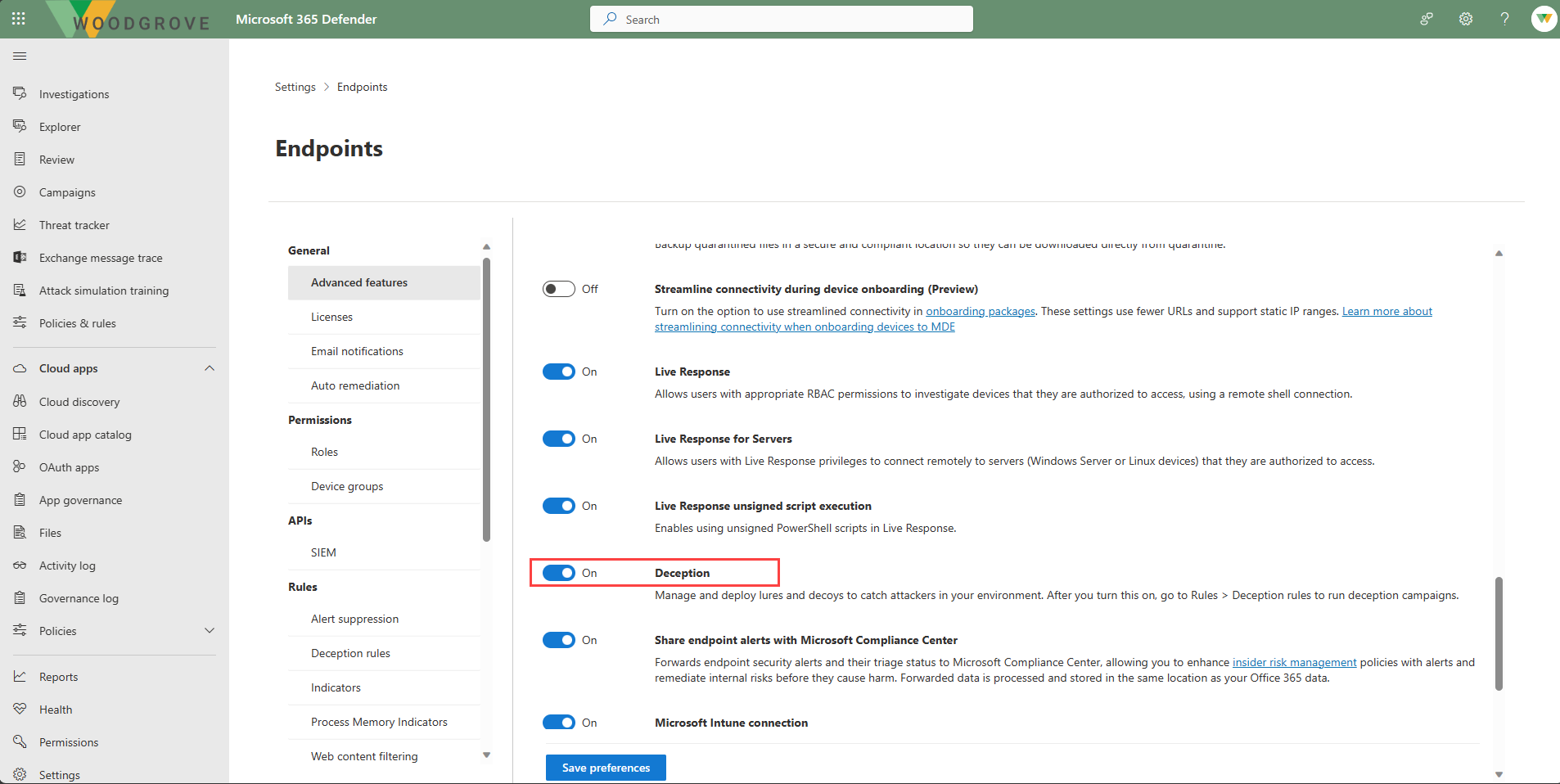

Activar la funcionalidad de engaño

La funcionalidad de engaño está desactivada de forma predeterminada. Para activarlo, siga estos pasos:

- Seleccione Puntosde conexión deconfiguración>.

- En General, seleccione Características avanzadas.

- Busque funcionalidades de decepción y cambie el conmutador a Activado.

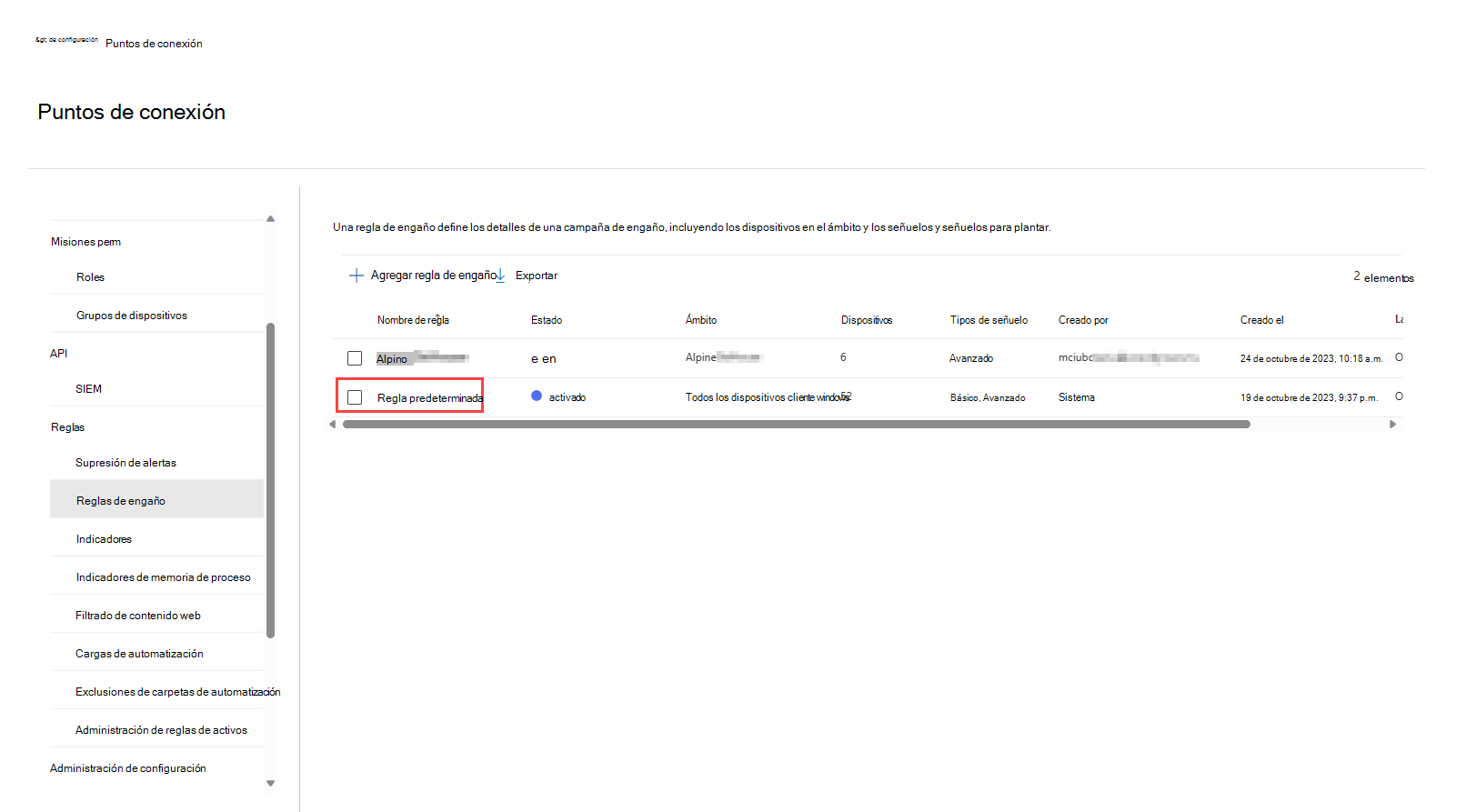

Cuando se habilita la funcionalidad de engaño, se crea y activa automáticamente una regla predeterminada. La regla predeterminada, que puede editar en consecuencia, genera automáticamente cuentas de señuelo y hosts que se integran en señuelos y los coloca en todos los dispositivos de destino de la organización. Aunque el ámbito de la característica de engaño está establecido en todos los dispositivos de la organización, los señuelos solo se plantan en dispositivos cliente windows.

Create y modificar reglas de engaño

Nota:

Microsoft Defender XDR admite actualmente la creación de hasta diez (10) reglas de engaño.

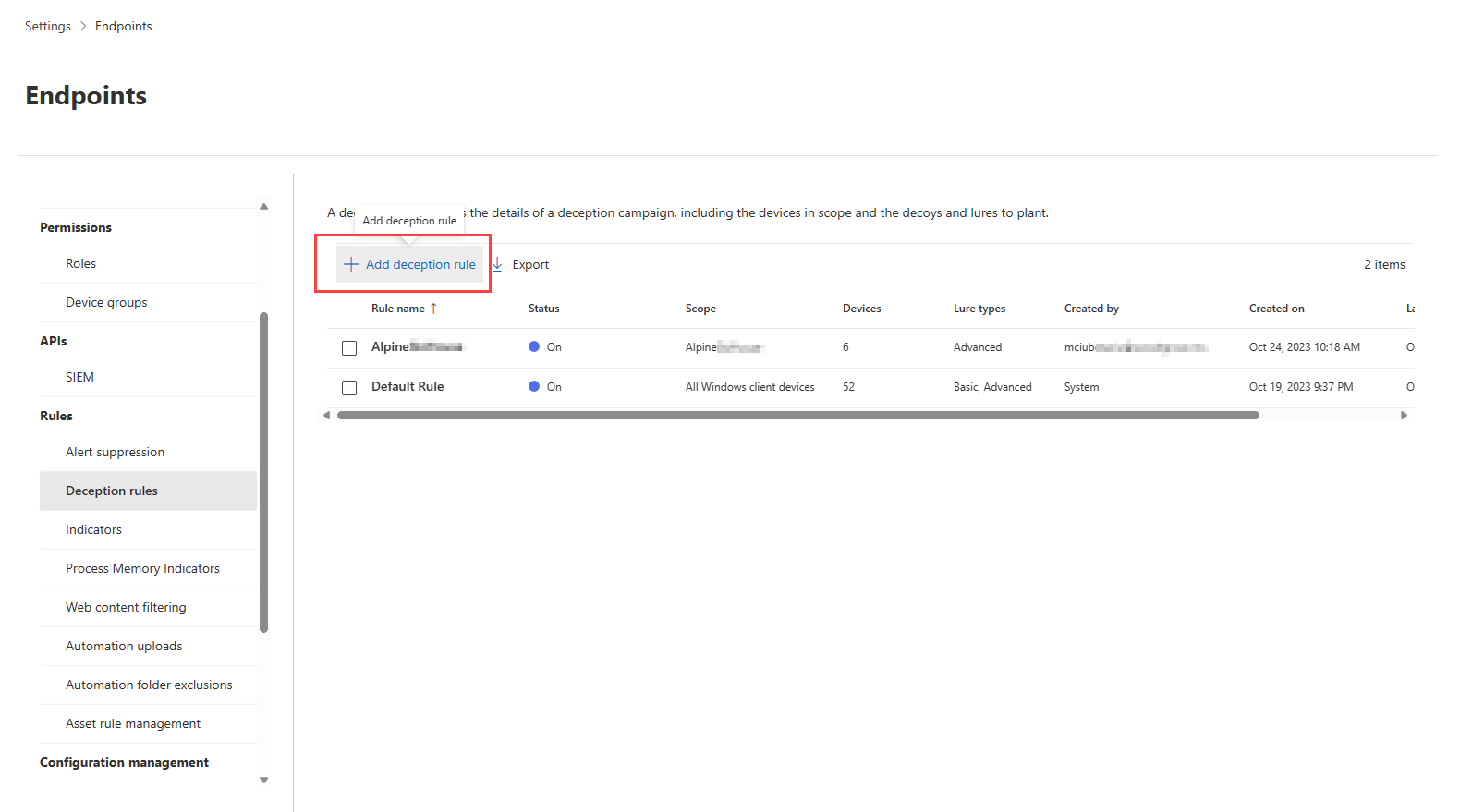

Para crear una regla de engaño, siga estos pasos:

- Vaya a Puntosde conexiónde configuración>. En Reglas, seleccione Reglas de engaño.

- Seleccione Agregar regla de engaño.

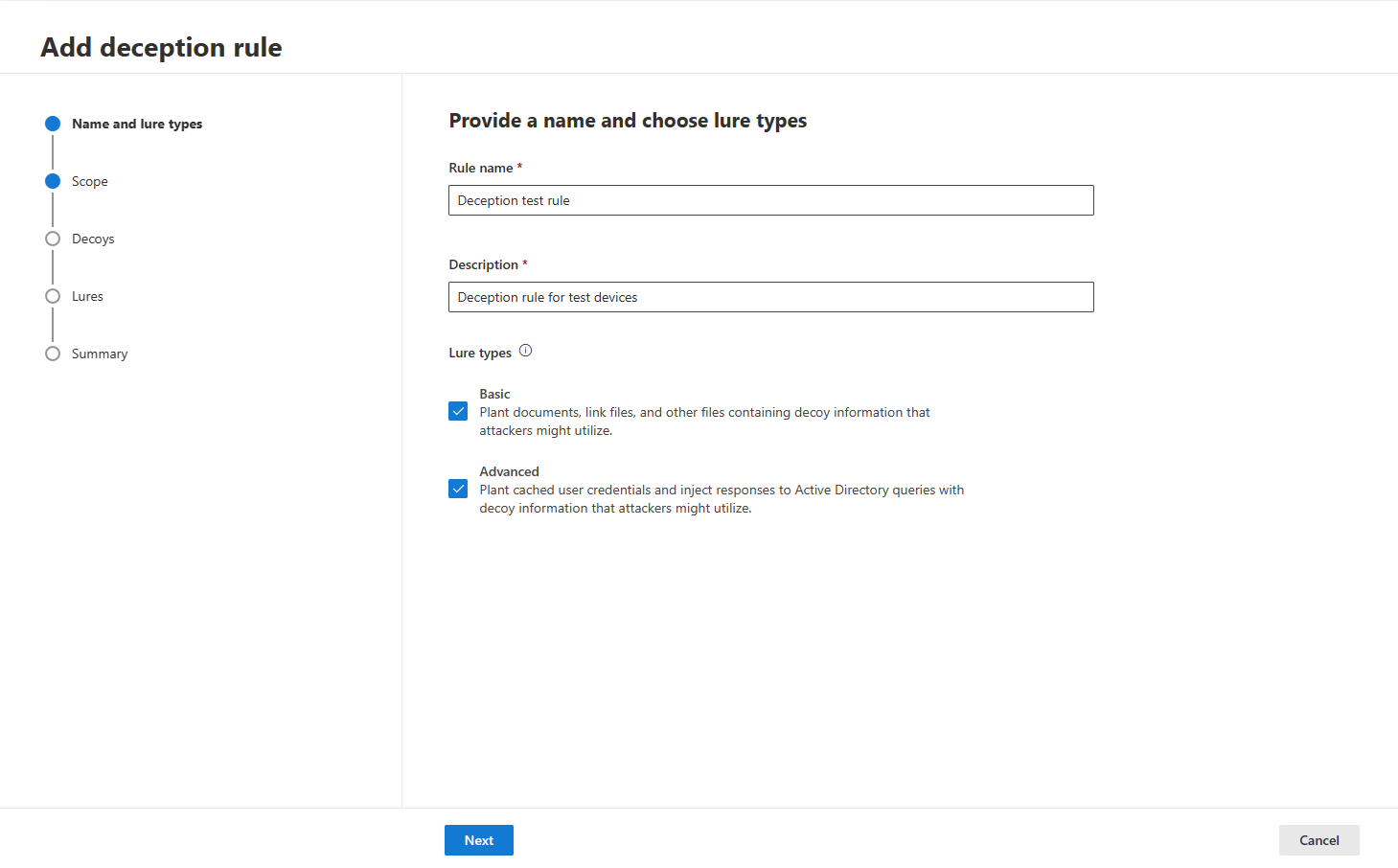

- En el panel de creación de reglas, agregue un nombre de regla, una descripción y seleccione qué tipos de señuelo crear. Puede seleccionar los tipos de señuelo básico y avanzado .

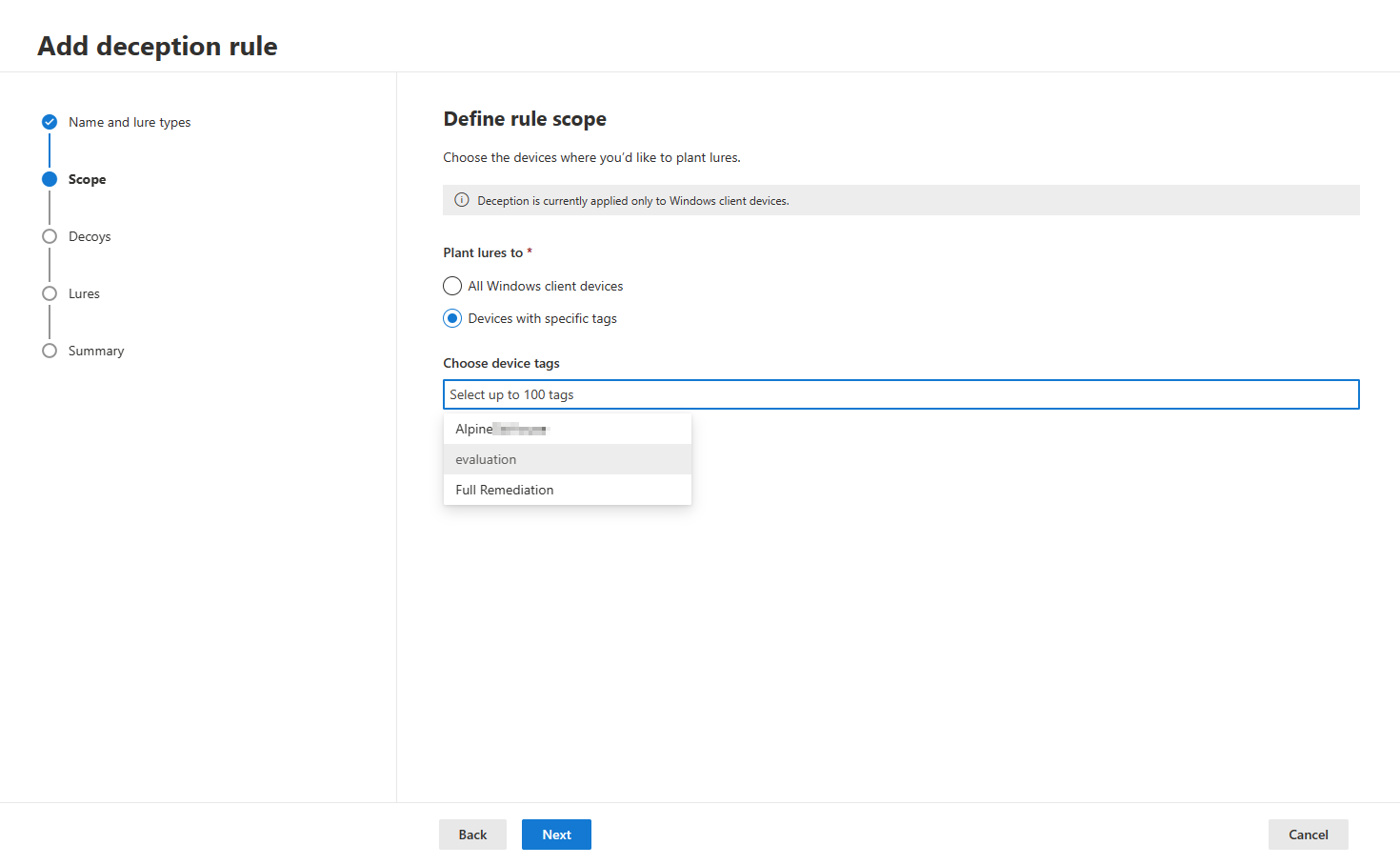

- Identifique los dispositivos en los que piensa plantar los señuelos en la sección de ámbito. Puede seleccionar plantar señuelos en todos los dispositivos cliente windows o en clientes con etiquetas específicas. La característica de engaño cubre actualmente a los clientes de Windows.

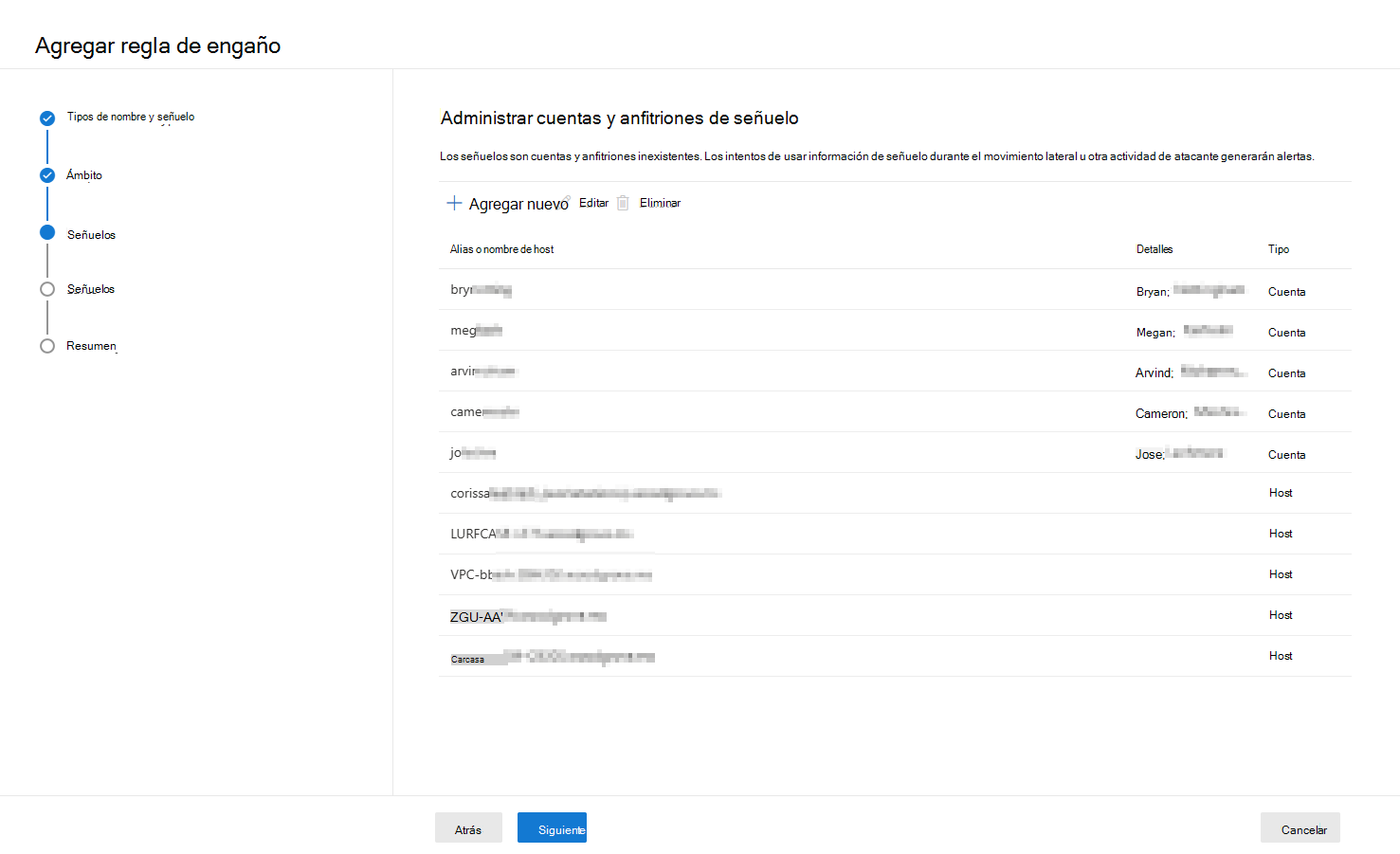

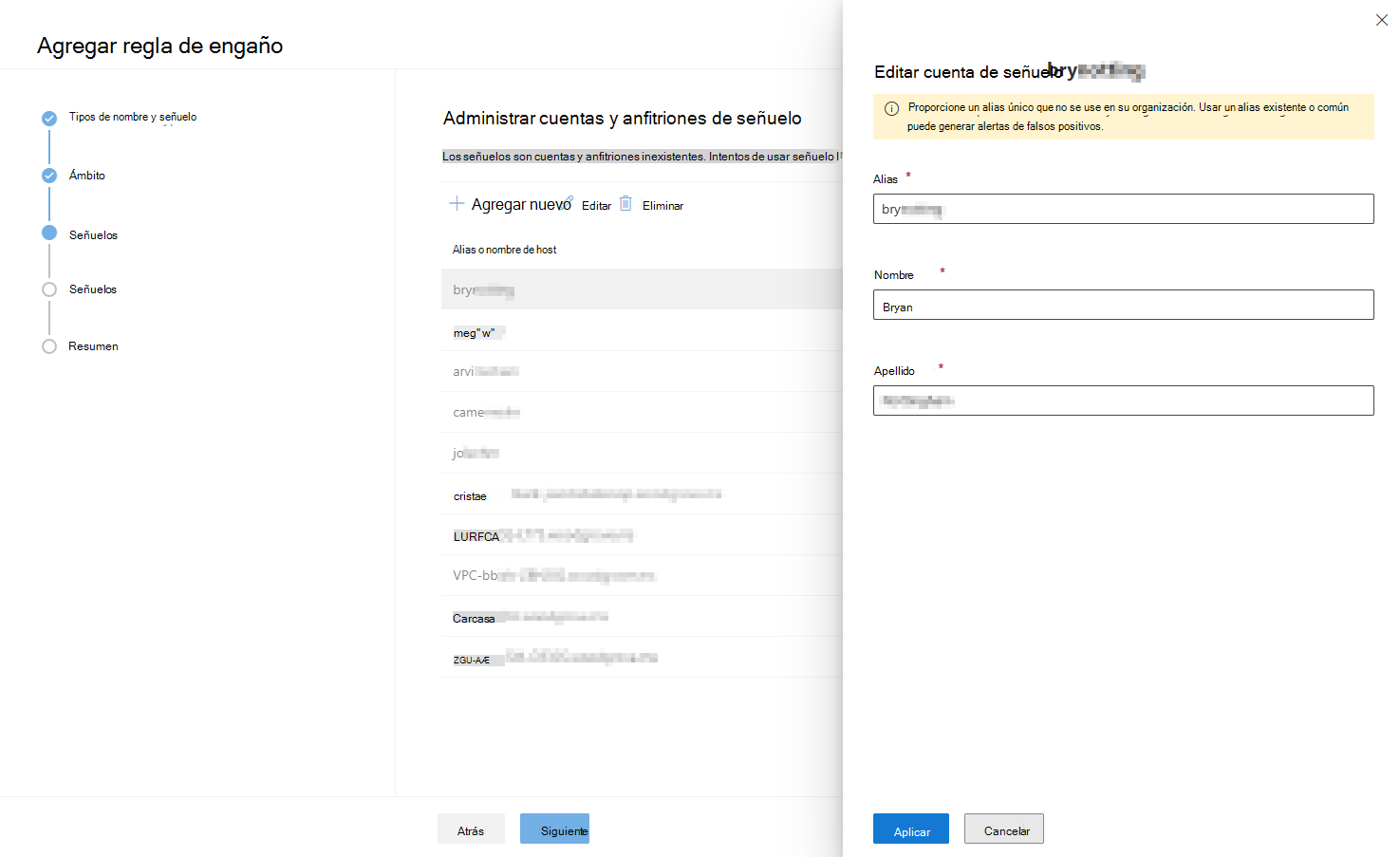

- La funcionalidad de engaño tarda unos minutos en generar automáticamente cuentas y hosts señuelos. Tenga en cuenta que la funcionalidad de engaño genera cuentas de señuelo que imitan el nombre principal de usuario (UPN) en Active Directory.

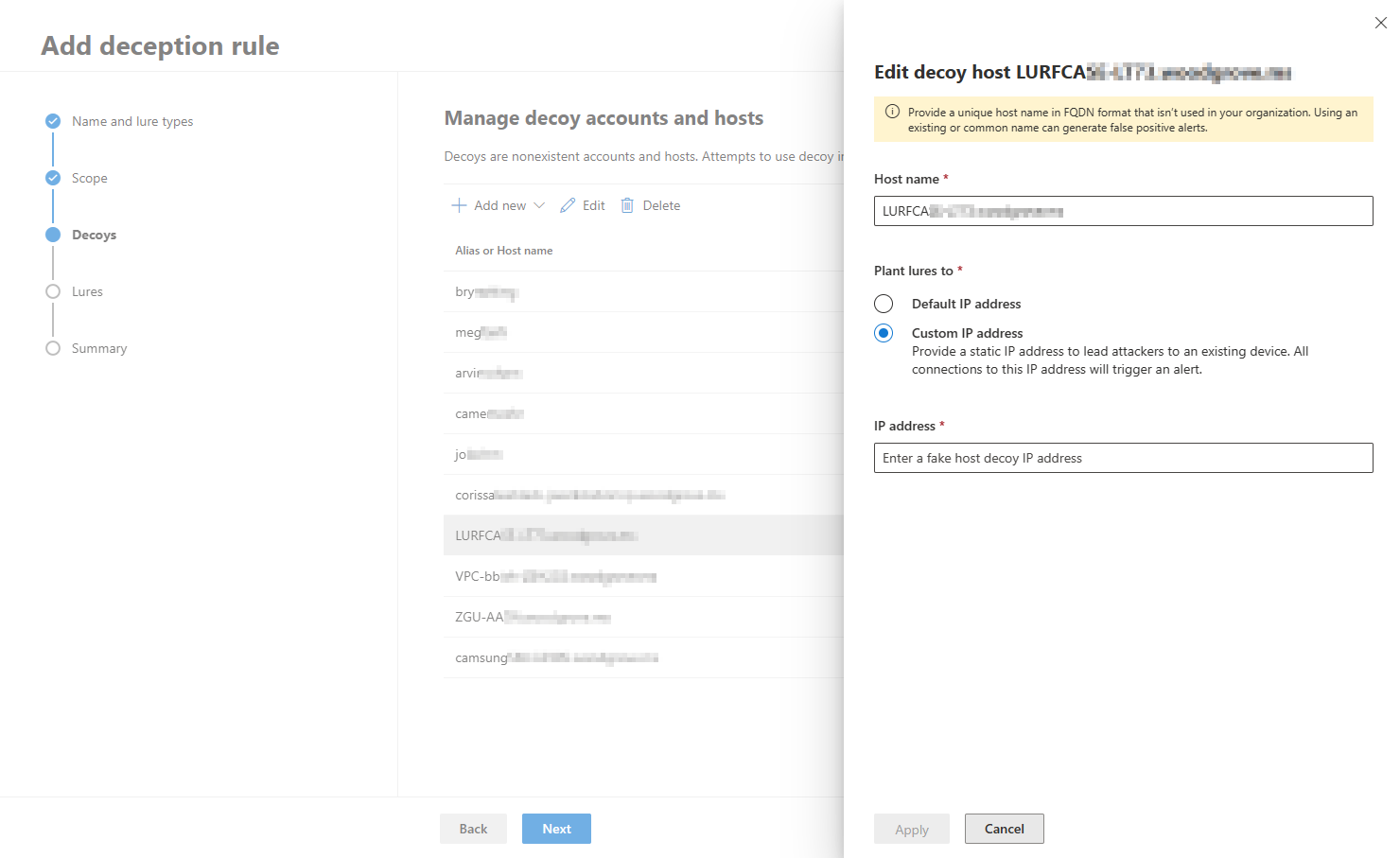

- Puede revisar, editar o eliminar los señuelos generados automáticamente. También puede agregar sus propias cuentas y hosts de señuelo en esta sección. Para evitar detecciones de falsos positivos, asegúrese de que la organización no usa hosts o direcciones IP agregados.

- Puede editar un nombre de cuenta señuelo, un nombre de host y la dirección IP donde se plantan los señuelos en la sección de señuelos. Al agregar direcciones IP, se recomienda usar una dirección IP de espacio aislado si existe en la organización. Evite usar direcciones de uso frecuente, por ejemplo, 127.0.0.1, 10.0.0.1 y similares.

Precaución

Para evitar alertas falsas positivas, se recomienda crear cuentas de usuario y nombres de host únicos al crear y editar cuentas y hosts señuelos. Asegúrese de que las cuentas de usuario y los hosts creados son únicos para cada regla de engaño y de que estas cuentas y hosts no existen en el directorio de la organización.

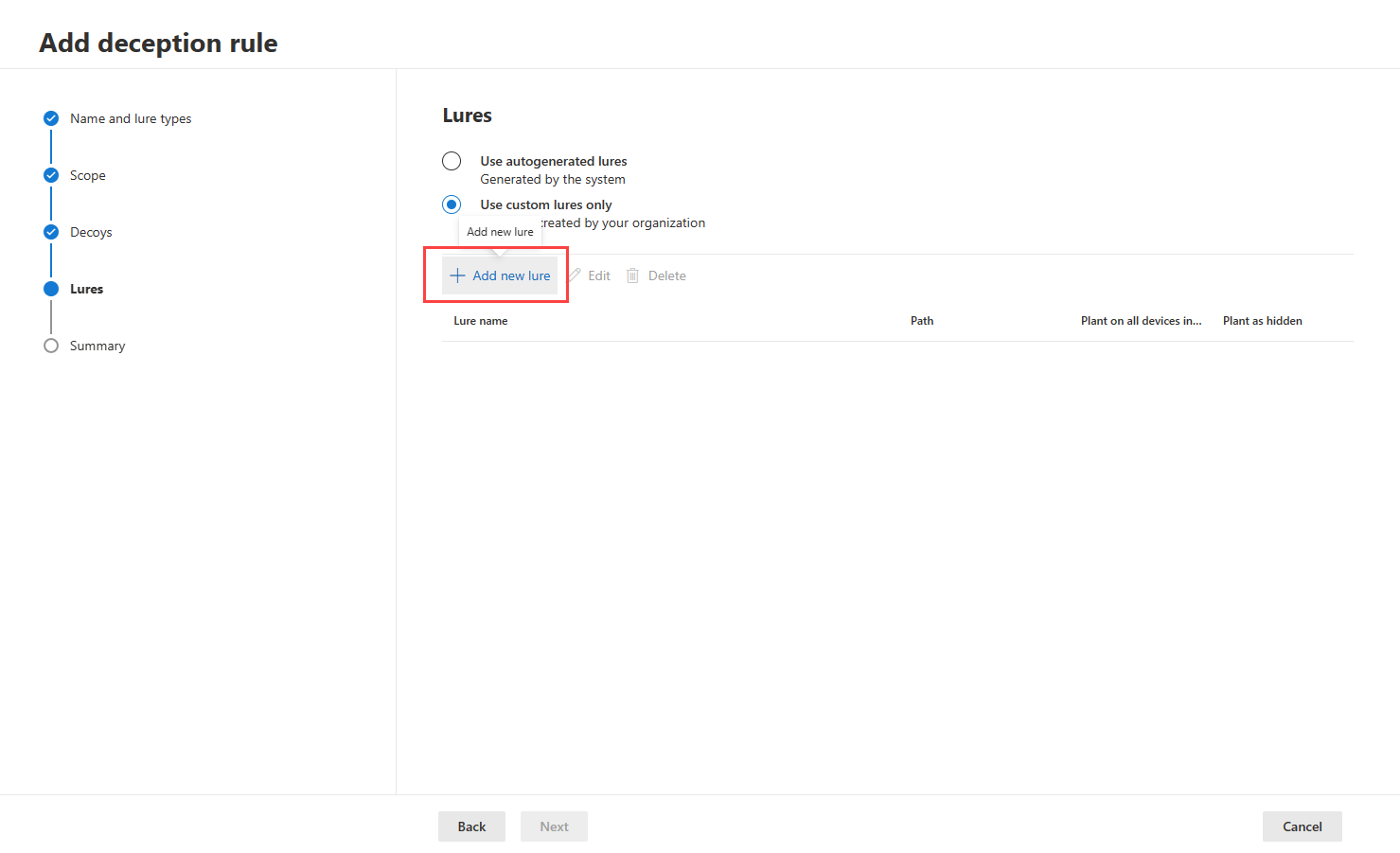

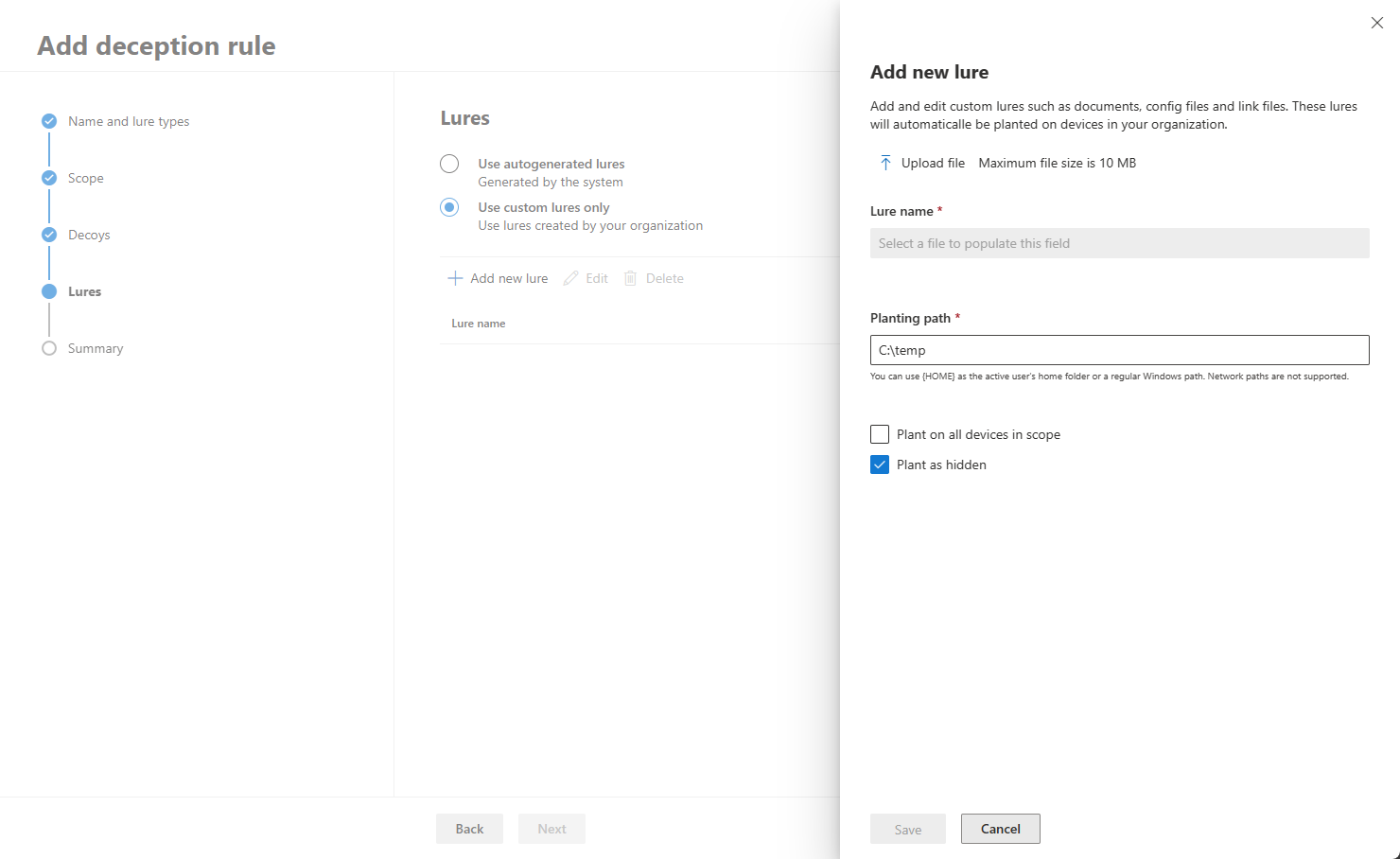

- Identifique si usa señuelos generados automáticamente o personalizados en la sección de señuelos. Seleccione Agregar nuevo señuelo en Usar señuelos personalizados solo para cargar su propio señuelo. Los señuelos personalizados pueden ser cualquier tipo de archivo (excepto .DLL y .EXE archivos) y están limitados a 10 MB cada uno. Al crear y cargar señuelos personalizados, se recomienda que los señuelos contengan o mencionen los hosts falsos o las cuentas de usuario falsas generadas en los pasos anteriores para garantizar que los señuelos sean atractivos para los atacantes.

- Proporcione un nombre de señuelo y un camino donde se plantará el señuelo. A continuación, puede seleccionar plantar el señuelo en todos los dispositivos cubiertos en la sección de ámbito y si desea que el señuelo se plante como un archivo oculto. Si estas cajas se dejan desactivadas, la característica de engaño planta automáticamente los señuelos deshidden en dispositivos aleatorios dentro del ámbito.

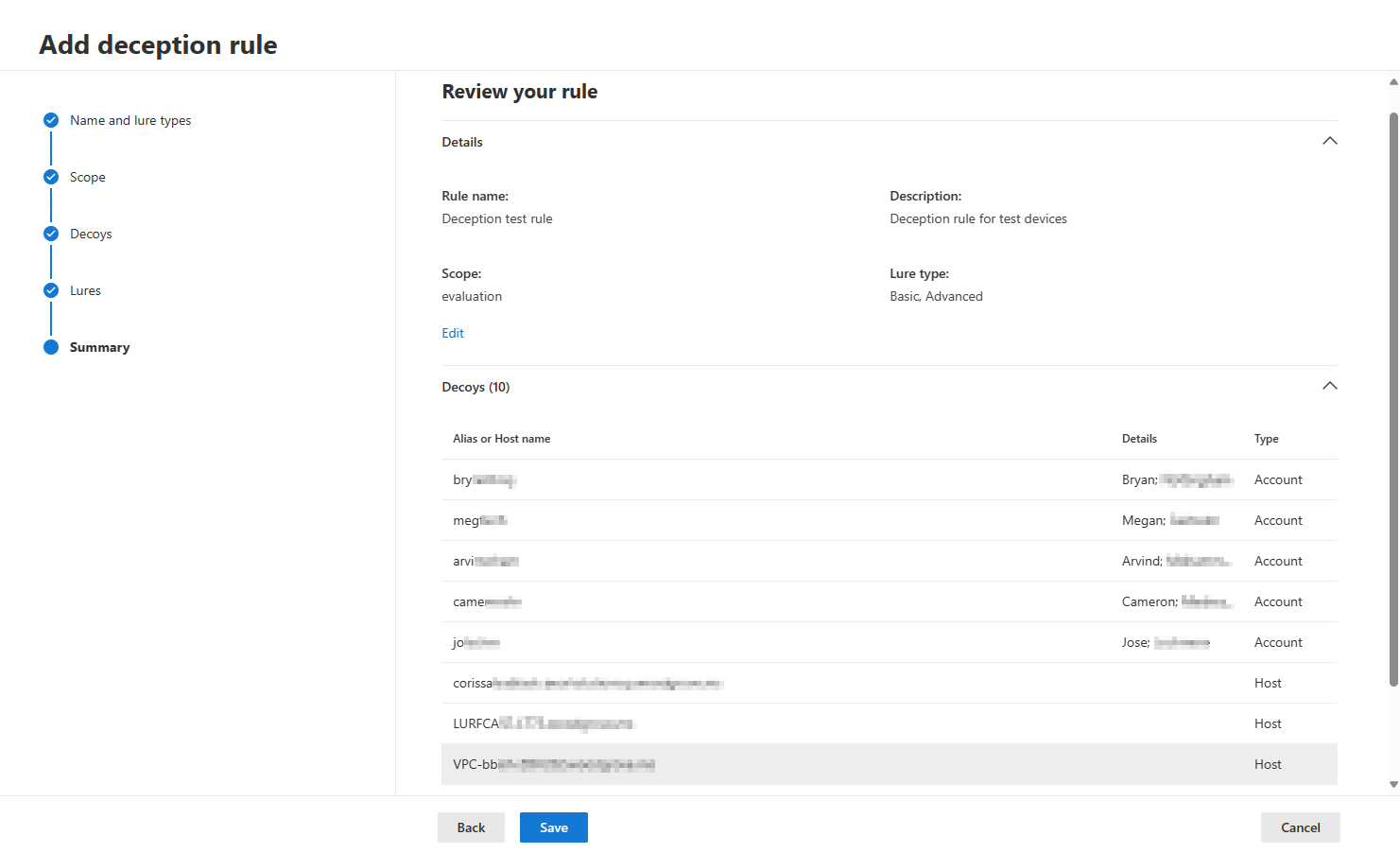

- Revise los detalles de la regla creada en la sección resumen. Para editar los detalles de la regla, seleccione Editar en la sección que necesita modificar. Seleccione Guardar después de revisar.

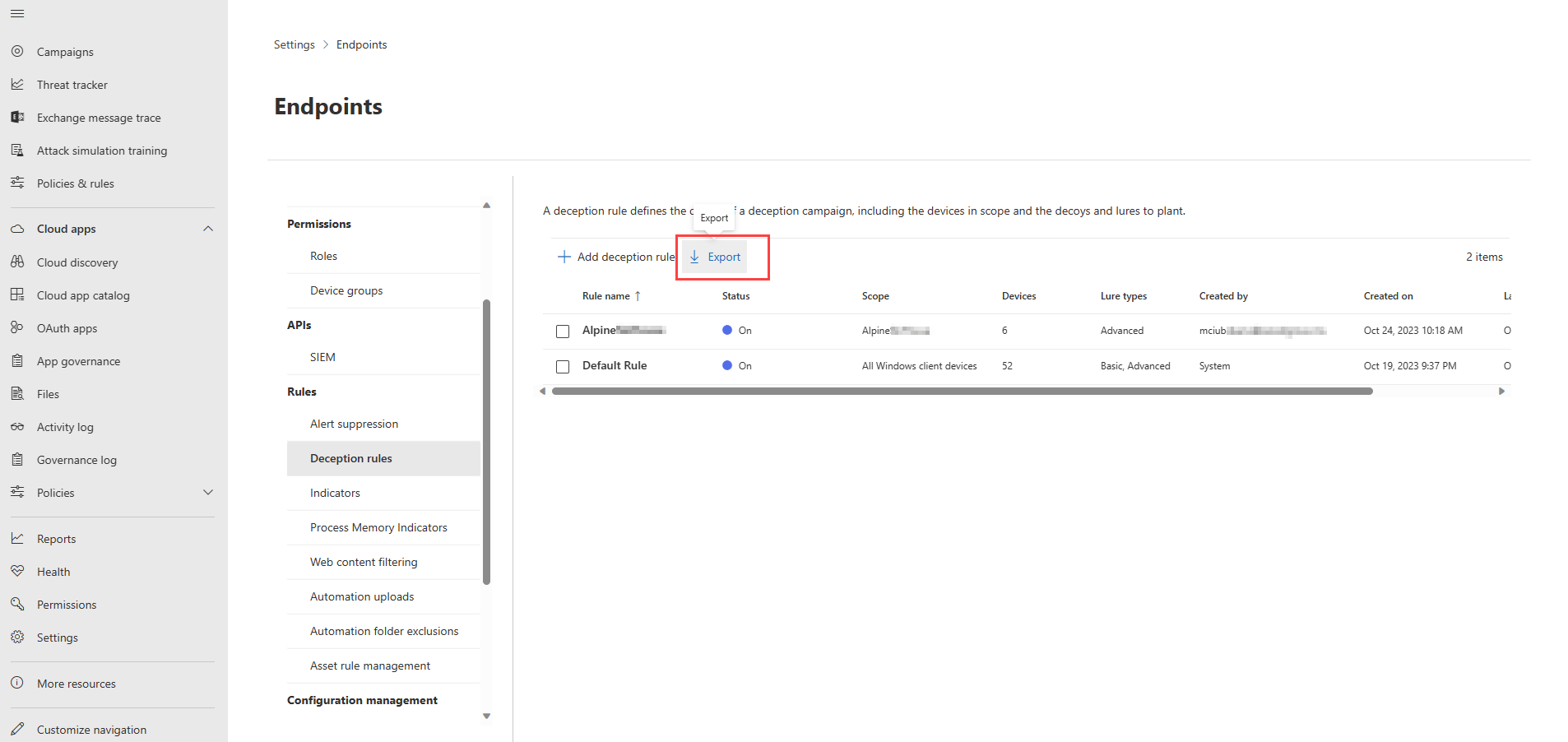

- La nueva regla aparece en el panel Reglas de engaño después de la creación correcta. La creación de la regla tarda aproximadamente entre 12 y 24 horas. Compruebe el estado para supervisar el progreso de creación de la regla.

- Para comprobar los detalles de las reglas activas, incluidos los detalles de los dispositivos cubiertos y los señuelos y señuelos plantados, seleccione Exportar en el panel de reglas.

Para modificar una regla de engaño, siga estos pasos:

- Seleccione la regla que se va a modificar en el panel Reglas de engaño.

- Seleccione Editar en el panel de detalles de la regla.

- Para desactivar la regla, seleccione Desactivar en el panel de edición.

- Para eliminar una regla de engaño, seleccione Eliminar en el panel de edición.

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender XDR Tech Community.