Ejemplo de ataque de correo electrónico de suplantación de identidad

Se aplica a:

- Microsoft Defender XDR

Microsoft Defender XDR puede ayudar a detectar datos adjuntos malintencionados entregados por correo electrónico y los analistas de seguridad pueden tener visibilidad sobre las amenazas que entran desde Office 365, como a través de datos adjuntos de correo electrónico.

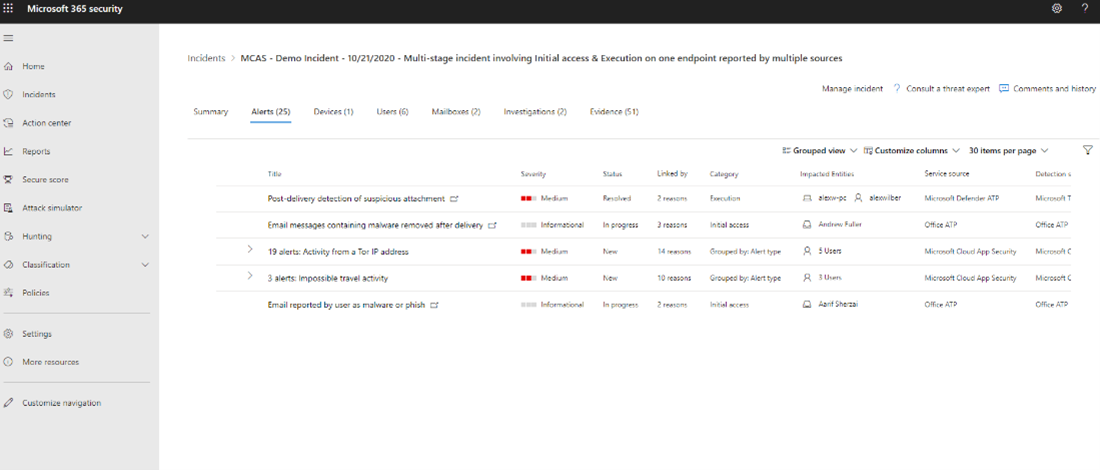

Por ejemplo, a un analista se le asignó un incidente de varias fases.

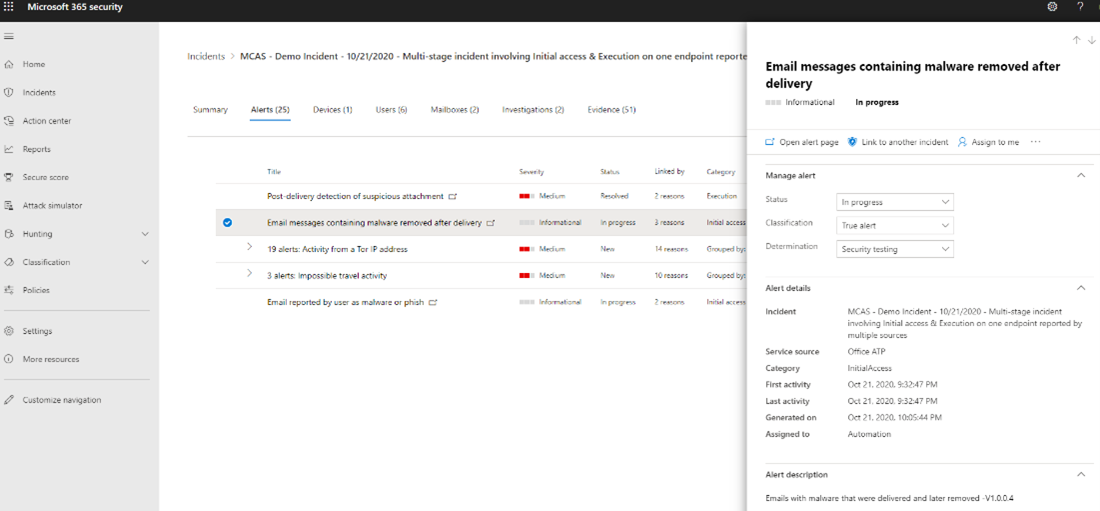

En la pestaña Alertas del incidente, se muestran las alertas de Defender para Office 365 y Microsoft Defender for Cloud Apps. El analista puede explorar en profundidad las alertas de Defender para Office 365 seleccionando las alertas de mensajes de correo electrónico. Los detalles de la alerta se muestran en el panel lateral.

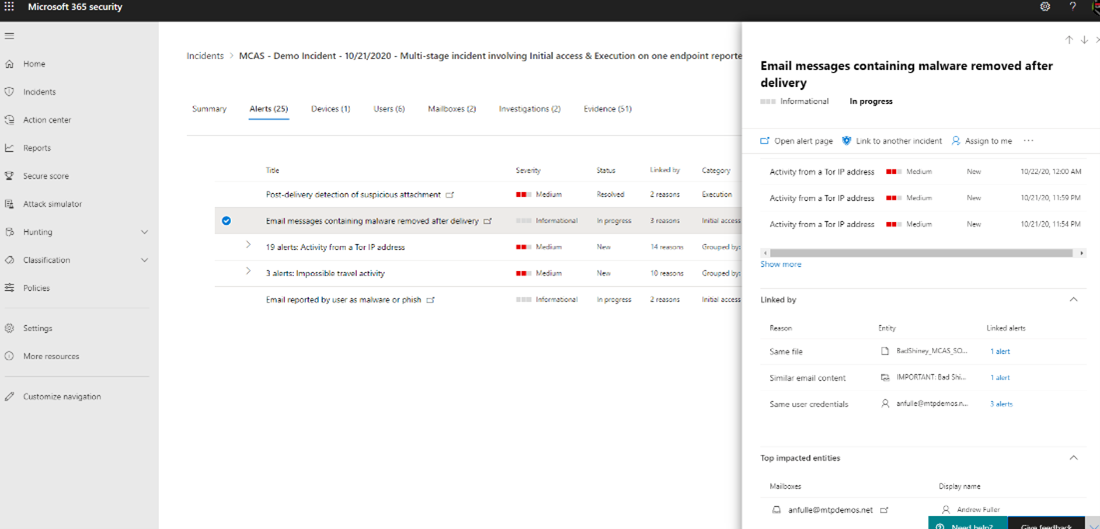

Al desplazarse más hacia abajo, se muestra más información, que muestra los archivos malintencionados y el usuario que se ha visto afectado.

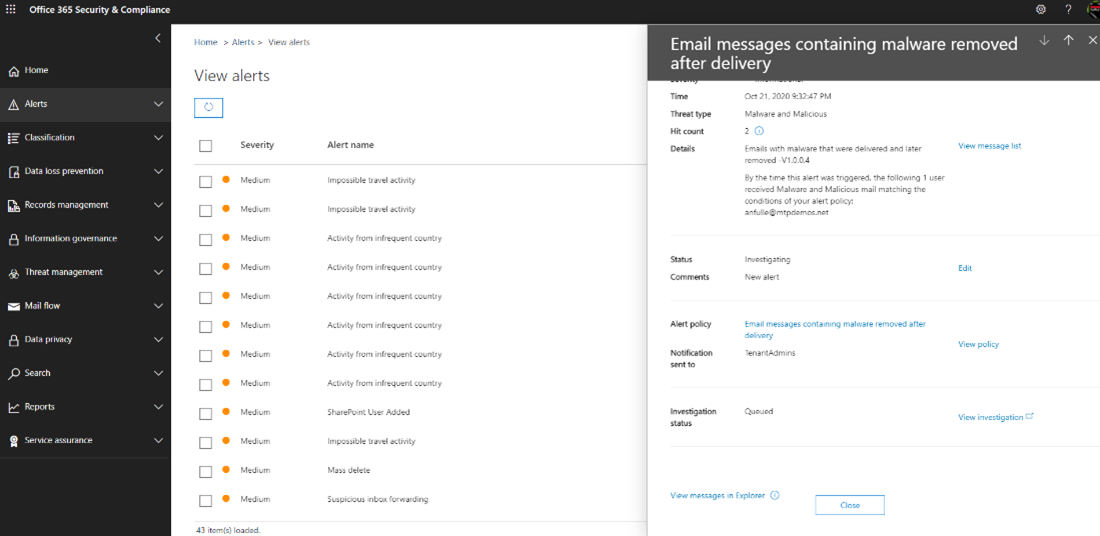

Al seleccionar abrir la página de alertas , se le lleva a la alerta específica, donde se puede ver con mayor detalle la información mediante la selección del vínculo. Para ver el mensaje de correo electrónico real, seleccione Ver mensajes en el Explorador hacia la parte inferior del panel.

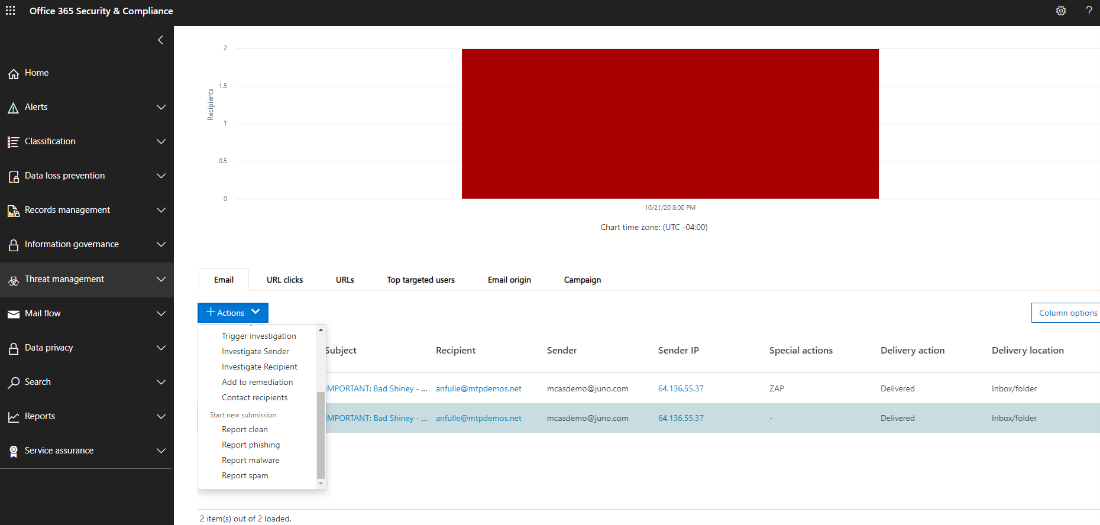

Esto lleva al analista a la página Administración de amenazas donde se muestran el asunto del correo electrónico, el destinatario, el remitente y otra información. ZAP en Acciones especiales indica al analista que se implementó la característica de purga automática de hora cero. ZAP detecta y quita automáticamente los mensajes malintencionados y de correo no deseado de los buzones de correo de toda la organización. Para obtener más información, vea Purga automática de cero horas (ZAP) en Exchange Online.

Para realizar otras acciones en mensajes específicos, seleccione Acciones.

Paso siguiente

Consulte la ruta de acceso de investigación de ataques basada en identidades .

Consulte también

Sugerencia

¿Desea obtener más información? Engage con la comunidad de seguridad de Microsoft en nuestra comunidad tecnológica: Microsoft Defender XDR Tech Community.