Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El portal de Microsoft Defender aplica análisis de correlación y agrega alertas relacionadas e investigaciones automatizadas de diferentes productos en un incidente. Microsoft Sentinel y Defender XDR también desencadenan alertas únicas sobre actividades que solo se pueden identificar como malintencionadas dada la visibilidad completa en la plataforma unificada en todo el conjunto de productos. Esta vista proporciona a los analistas de seguridad la historia de ataques más amplia, lo que les ayuda a comprender mejor y tratar las amenazas complejas en toda la organización.

Importante

Microsoft Sentinel está disponible con carácter general en el portal de Microsoft Defender, con o sin Microsoft Defender XDR o una licencia E5. Para obtener más información, consulte Microsoft Sentinel en el portal de Microsoft Defender.

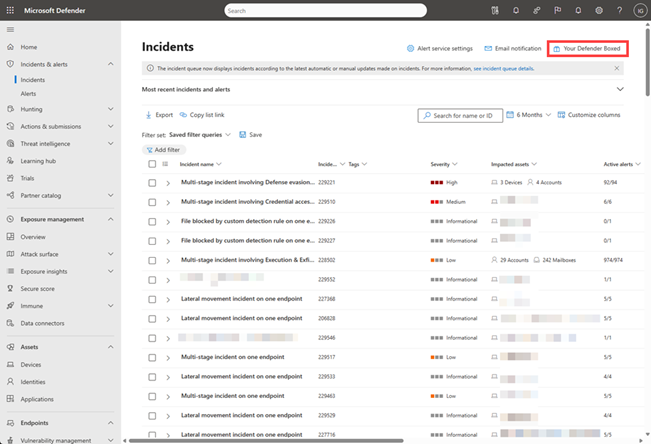

Cola de incidentes

La cola de incidentes muestra una cola de incidentes que se crearon entre dispositivos, usuarios, buzones y otros recursos. Le ayuda a evaluar los incidentes, priorizar y crear una decisión de respuesta de ciberseguridad informada.

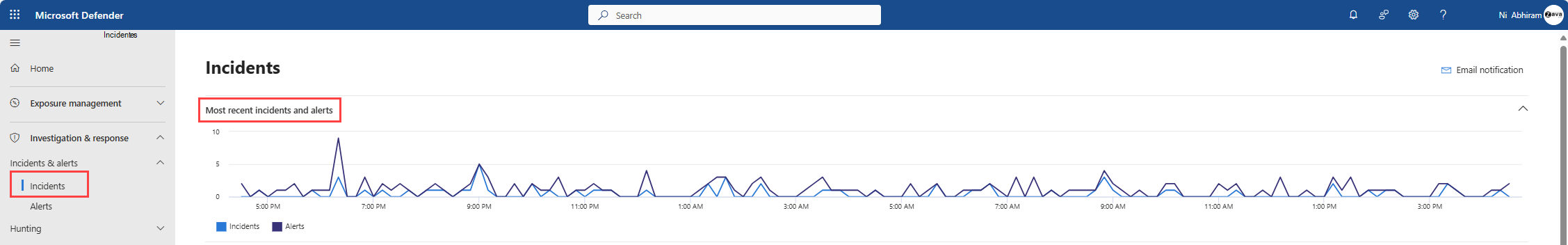

Busque la cola de incidentes en Incidentes & alertas > Incidentes en el inicio rápido del portal de Microsoft Defender.

Seleccione Incidentes y alertas más recientes para alternar un gráfico de escala de tiempo del número de alertas recibidas e incidentes creados en las últimas 24 horas.

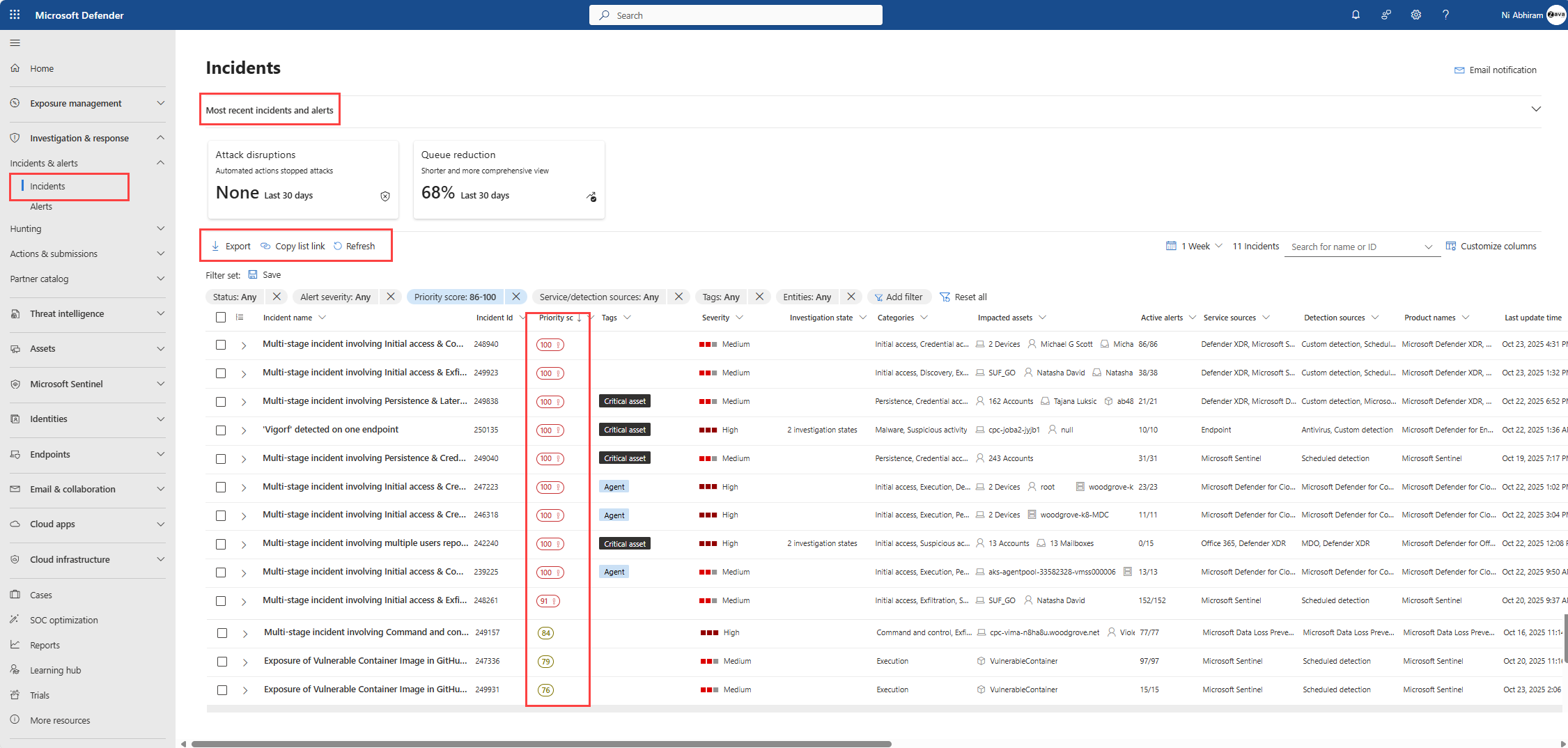

La cola de incidentes incluye Defender Queue Assistant que ayuda a los equipos de seguridad a reducir el gran número de incidentes y centrarse en los incidentes que más importan. Con un algoritmo de priorización de aprendizaje automático, Queue Assistant expone los incidentes de mayor prioridad, explica el razonamiento detrás de la priorización y proporciona herramientas intuitivas para ordenar y filtrar la cola de incidentes. El algoritmo se ejecuta para todas las alertas, alertas nativas de Microsoft, detecciones personalizadas o señales de terceros. El algoritmo se entrena en datos anonimizados del mundo real y tiene en cuenta, entre otras cosas, los siguientes puntos de datos al calcular la puntuación de prioridad:

- Señales de interrupción de ataques

- Análisis de amenazas

- Severity

- Snr

- Técnicas de MITRE

- Importancia crítica de los recursos

- Tipos de alerta y rareza

- Amenazas de alto perfil, como ransomware y ataques de estado de nación.

A los incidentes se les asigna automáticamente una puntuación de prioridad de 0 a 100, siendo 100 la prioridad más alta. Los intervalos de puntuación se codifican en color de la siguiente manera:

- Rojo: prioridad máxima (puntuación > 85)

- Naranja: prioridad media (15–85)

- Gris: prioridad baja (<15)

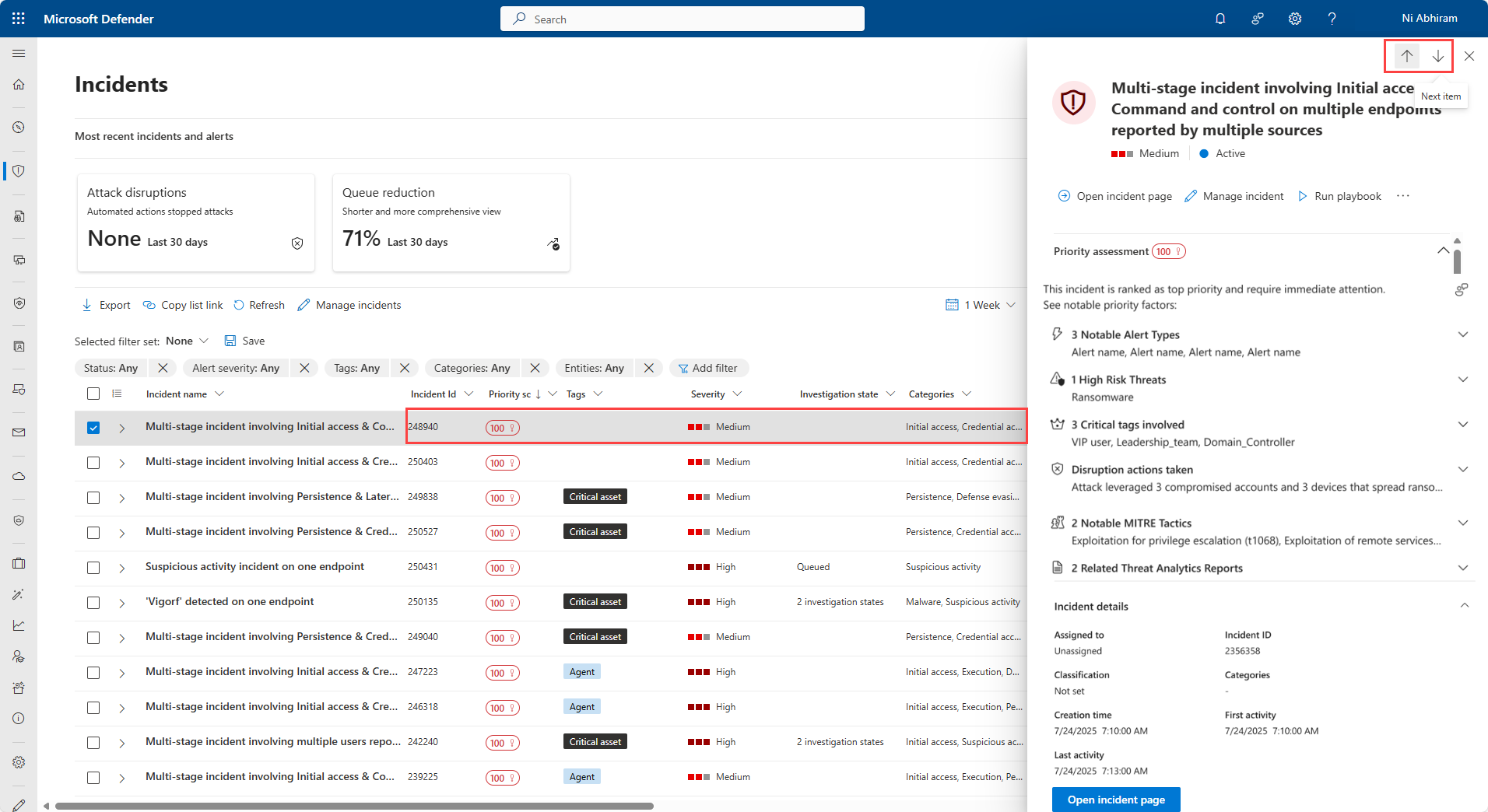

Seleccione la fila del incidente en cualquier lugar excepto el nombre del incidente para mostrar un panel de resumen con información clave sobre el incidente. El panel incluye la evaluación de prioridad, los factores que influyen en la puntuación de prioridad, los detalles del incidente, las acciones recomendadas y las amenazas relacionadas. Use las flechas arriba y abajo de la parte superior del panel para ir al incidente anterior o siguiente de la cola de incidentes. Para obtener más información sobre cómo investigar el incidente, consulte Investigación de incidentes.

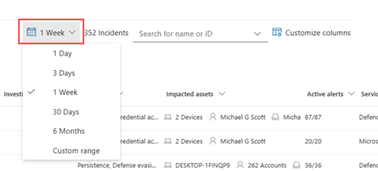

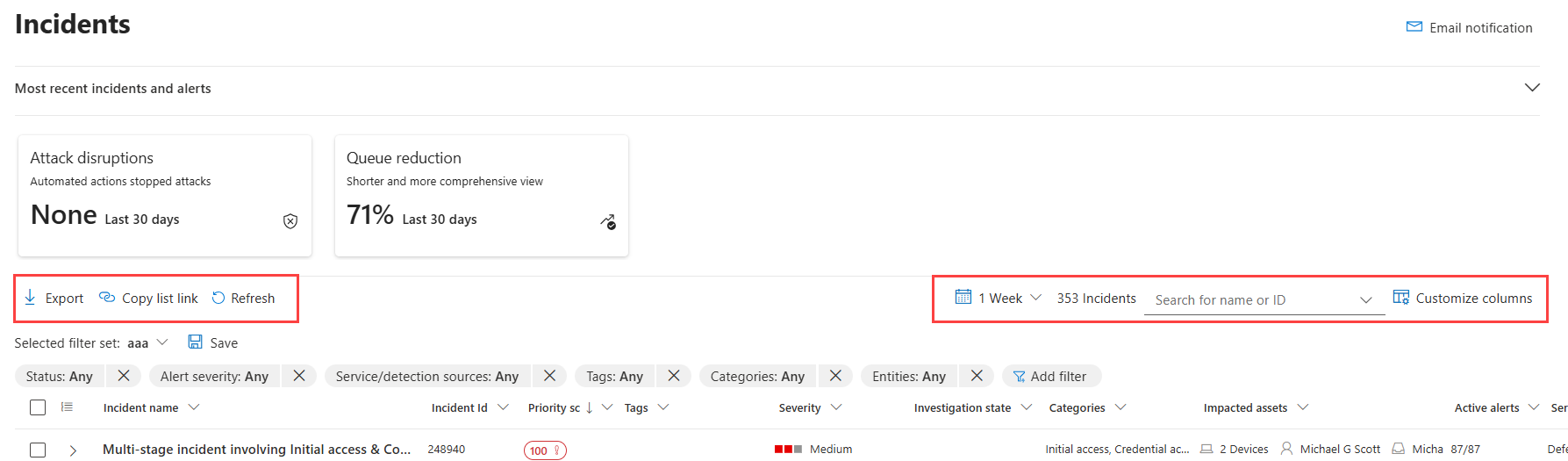

De forma predeterminada, la cola de incidentes muestra los incidentes creados en la última semana. Elija un período de tiempo diferente seleccionando la lista desplegable selector de tiempo encima de la cola.

El número total de incidentes en la cola se muestra junto al selector de tiempo. El número de incidentes varía en función de los filtros en uso. Puede buscar incidentes por nombre o identificador de incidente.

Seleccione Personalizar columnas para seleccionar las columnas mostradas en la cola. Active o desactive las columnas que desea ver en la cola de incidentes. Organice el orden de las columnas arrastrándolas hacia arriba y hacia abajo.

El botón Exportar permite exportar los datos filtrados de la cola de incidentes a un archivo CSV. El número máximo de registros que puede exportar a un archivo CSV es de 10 000.

Nombres de incidentes

Para obtener más visibilidad de un vistazo, Microsoft Defender XDR genera nombres de incidentes automáticamente, en función de los atributos de alerta, como el número de puntos de conexión afectados, los usuarios afectados, los orígenes de detección o las categorías. Esta nomenclatura específica le permite comprender rápidamente el ámbito del incidente.

Por ejemplo: incidente de varias fases en varios puntos de conexión notificados por varios orígenes.

Si ha incorporado Microsoft Sentinel al portal de Defender, es probable que las alertas e incidentes procedentes de Microsoft Sentinel cambien sus nombres (independientemente de si se crearon antes o desde la incorporación).

Se recomienda evitar el uso del nombre del incidente como condición para desencadenar reglas de automatización. Si el nombre del incidente es una condición y el nombre del incidente cambia, la regla no se desencadenará.

Filtros

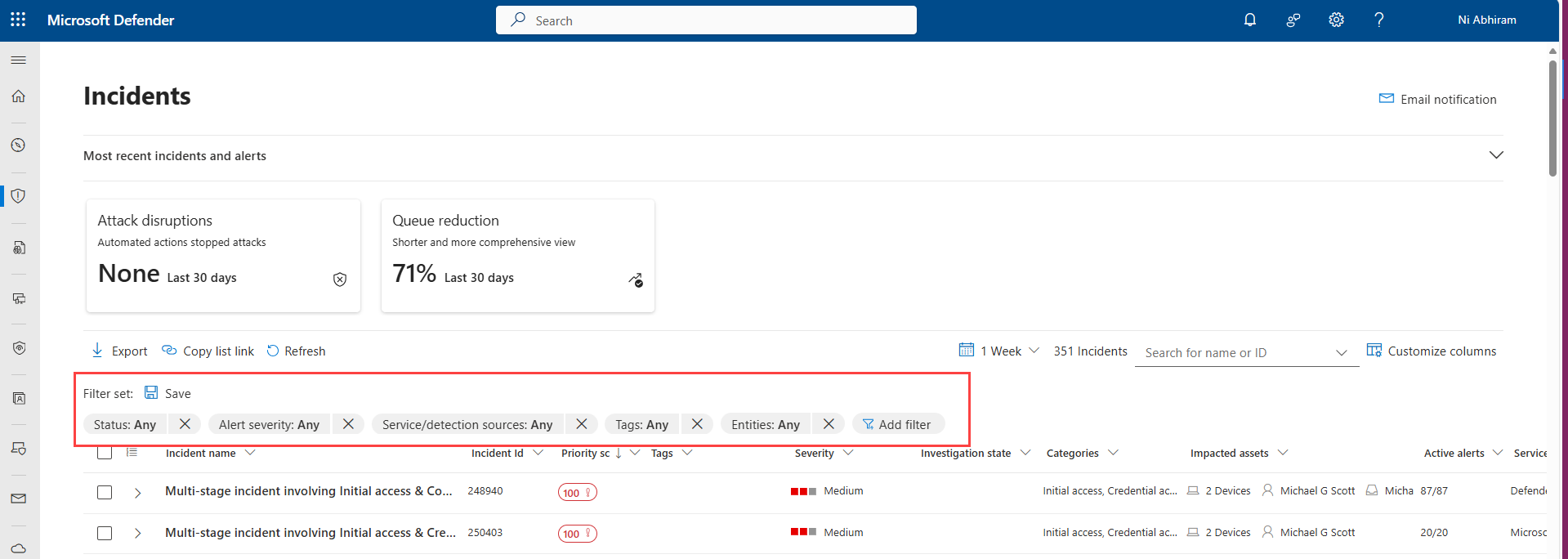

La cola de incidentes también proporciona varias opciones de filtrado que, cuando se aplican, le permiten realizar un amplio barrido de todos los incidentes existentes en su entorno o decidir centrarse en un escenario o una amenaza específicos. Aplicar filtros en la cola de incidentes puede ayudar a determinar qué incidente requiere atención inmediata.

La lista Filtros situada encima de la cola de incidentes muestra los filtros actuales aplicados actualmente a la cola. Seleccione Agregar filtro para aplicar más filtros para limitar el conjunto de incidentes que se muestran.

Seleccione los filtros que desea usar y, a continuación, seleccione Agregar. Los filtros seleccionados se muestran junto con los filtros aplicados existentes. Seleccione el nuevo filtro para especificar sus condiciones. Por ejemplo, si eligió el filtro "Orígenes de servicio/detección", selecciónelo para elegir los orígenes por los que filtrar la lista.

Para quitar un filtro, seleccione la X en el nombre del filtro en la lista de filtros.

En la tabla siguiente se enumeran los filtros disponibles.

| Nombre del filtro | Descripción/Condiciones |

|---|---|

| Estado | Seleccione Nuevo, En curso o Resuelto. |

|

Gravedad de la alerta Gravedad del incidente |

La gravedad de una alerta o incidente indica el impacto que puede tener en los recursos. Cuanto mayor sea la gravedad, mayor será el impacto y, por lo general, se requiere la atención más inmediata. Seleccione Alto, Medio, Bajo o Informativo. |

| Asignación de incidentes | Seleccione el usuario o los usuarios asignados. |

| Múltiples orígenes del servicio | Especifique si el filtro es para más de un origen de servicio. |

| Orígenes de servicio/detección | Especifique incidentes que contengan alertas de uno o varios de los siguientes: Muchos de estos servicios se pueden expandir en el menú para mostrar más opciones de orígenes de detección dentro de un servicio determinado. |

| Tags | Seleccione uno o varios nombres de etiqueta de la lista. |

| Categoría múltiple | Especifique si el filtro es para más de una categoría. |

| Categories | Elija categorías para centrarse en tácticas, técnicas o componentes de ataque específicos vistos. |

| Entities | Especifique el nombre de un recurso, como un usuario, un dispositivo, un buzón o un nombre de aplicación. |

| Etiqueta de confidencialidad | Filtre los incidentes en función de la etiqueta de confidencialidad aplicada a los datos. Algunos ataques se centran en filtrar datos confidenciales o valiosos. Al aplicar un filtro para etiquetas de confidencialidad específicas, puede determinar rápidamente si la información confidencial está potencialmente en peligro y priorizar la solución de esos incidentes. |

| Grupos de dispositivo | Especifique un nombre de grupo de dispositivos . |

| Plataforma del sistema operativo | Especifique los sistemas operativos del dispositivo. |

| Clasificación | Especifique el conjunto de clasificaciones de las alertas relacionadas. |

| Estado de investigación automatizada | Especifique el estado de la investigación automatizada. |

| Amenaza asociada | Especifique una amenaza con nombre. |

| Regla de directiva o directiva | Filtre los incidentes en función de la directiva o la regla de directiva. |

| Nombres de productos | Filtre los incidentes en función del nombre del producto. |

| Flujo de datos | Filtre los incidentes en función de la ubicación o la carga de trabajo. |

Nota:

Si ha aprovisionado el acceso a Administración de riesgos internos de Microsoft Purview, puede ver y administrar alertas de administración de riesgos internos y buscar eventos de administración de riesgos internos en el portal de Microsoft Defender. Para obtener más información, consulte Investigación de amenazas de riesgo internos en el portal de Microsoft Defender.

El filtro predeterminado es mostrar todas las alertas e incidentes con un estado nuevo y en curso y con una gravedad alta, media o baja.

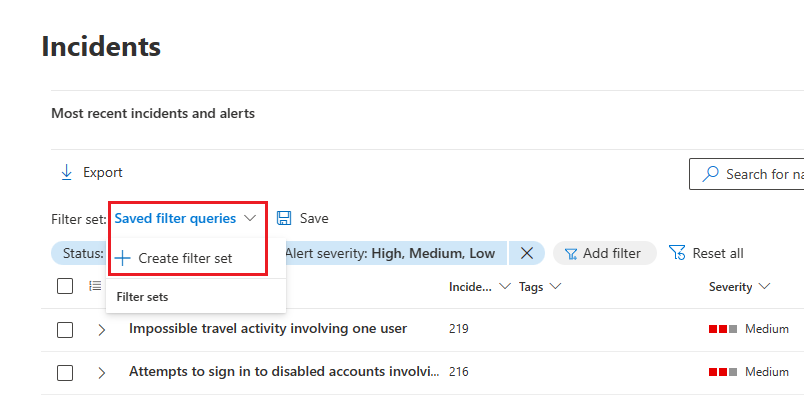

También puede crear conjuntos de filtros dentro de la página incidentes seleccionando Consultas > de filtro guardadas Crear conjunto de filtros. Si no se ha creado ningún conjunto de filtros, seleccione Guardar para crear uno.

Nota:

Microsoft Defender XDR clientes ahora pueden filtrar incidentes con alertas en las que un dispositivo en peligro se comunica con dispositivos de tecnología operativa (OT) conectados a la red empresarial mediante la integración de detección de dispositivos de Microsoft Defender para IoT y Microsoft Defender para punto de conexión. Para filtrar estos incidentes, seleccione Cualquiera en los orígenes de servicio o detección y, a continuación, seleccione Microsoft Defender para IoT en el nombre del producto o consulte Investigar incidentes y alertas en Microsoft Defender para IoT en el portal de Defender. También puede usar grupos de dispositivos para filtrar las alertas específicas del sitio. Para obtener más información sobre los requisitos previos de Defender para IoT, consulte Introducción a la supervisión de IoT empresarial en Microsoft Defender XDR.

Guardar filtros personalizados como direcciones URL

Una vez que haya configurado un filtro útil en la cola de incidentes, puede marcar la dirección URL de la pestaña del explorador o guardarla como un vínculo en una página web, un documento Word o un lugar de su elección. La creación de marcadores proporciona acceso de un solo clic a las vistas clave de la cola de incidentes, como:

- Nuevos incidentes

- Incidentes de gravedad alta

- Incidentes sin asignar

- Incidentes sin asignar de gravedad alta

- Incidentes asignados a mí

- Incidentes asignados a mí y a Microsoft Defender para punto de conexión

- Incidentes con etiquetas o etiquetas específicas

- Incidentes con una categoría de amenaza específica

- Incidentes con una amenaza asociada específica

- Incidentes con un actor específico

Una vez que haya compilado y almacenado la lista de vistas de filtro útiles como direcciones URL, úsela para procesar y priorizar rápidamente los incidentes en la cola y administrarlos para su asignación y análisis posteriores.

Búsqueda

En el cuadro Buscar nombre o identificador situado encima de la lista de incidentes, puede buscar incidentes de varias maneras para encontrar rápidamente lo que está buscando.

Búsqueda por nombre o identificador de incidente

Busque directamente un incidente escribiendo el identificador de incidente o el nombre del incidente. Al seleccionar un incidente de la lista de resultados de búsqueda, el portal de Microsoft Defender abre una nueva pestaña con las propiedades del incidente, desde la que puede iniciar la investigación.

Búsqueda por recursos afectados

Puede asignar un nombre a un recurso (como un usuario, dispositivo, buzón, nombre de aplicación o recurso en la nube) y buscar todos los incidentes relacionados con ese recurso.

Especificar un intervalo de tiempo

La lista predeterminada de incidentes es para los que se han producido en los últimos seis meses. Puede especificar un nuevo intervalo de tiempo en el cuadro desplegable situado junto al icono de calendario seleccionando:

- Un día

- Tres días

- Una semana

- 30 días

- 30 días

- Seis meses

- Intervalo personalizado en el que puede especificar fechas y horas

Pasos siguientes

Después de determinar qué incidente requiere la prioridad más alta, selecciónelo y:

- Administre las propiedades del incidente para etiquetas, asignación, resolución inmediata para incidentes falsos positivos y comentarios.

- Comience sus investigaciones.

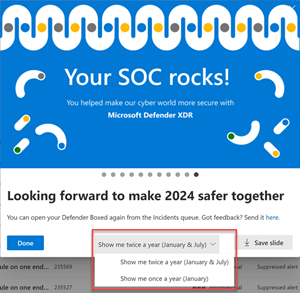

Defender Boxed

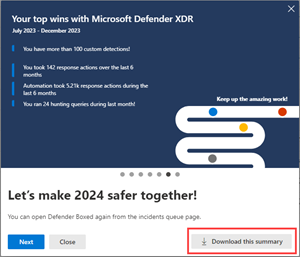

Durante un tiempo limitado durante enero y julio de cada año, Defender Boxed aparece automáticamente al abrir la cola de incidentes por primera vez. Defender Boxed resalta el éxito de seguridad, las mejoras y las acciones de respuesta de su organización durante los seis meses anteriores o año natural.

Nota:

Defender Boxed solo está disponible para los usuarios que realizaron las actividades aplicables en el portal de Microsoft Defender.

Puede realizar las siguientes acciones en la serie de tarjetas que aparecen en Defender Boxed:

Descargue un resumen detallado de los logros que se pueden compartir con otros usuarios de su organización.

Cambie la frecuencia con la que aparecerá Defender Boxed. Puede elegir entre una (cada enero) o dos veces (cada enero y julio) al año.

Comparta su logro en sus redes sociales, correo electrónico y otros foros guardando la diapositiva como una imagen.

Para volver a abrir Defender Boxed, vaya a la cola Incidentes y seleccione Su defender boxed en el lado derecho del panel.

Vea también

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.