Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Importante

Parte de la información contenida en este artículo se refiere a un producto preliminar que puede sufrir modificaciones sustanciales antes de su lanzamiento comercial. Microsoft no otorga garantías, expresas o implícitas, con respecto a la información que aquí se proporciona.

Importante

Los procedimientos de este artículo usan características que requieren como mínimo Microsoft Entra ID P2 para cada usuario en el ámbito de la administración.

Para implementar una solución de acceso delegado multiinquilino, siga estos pasos:

Habilite el control de acceso basado en rol para Defender para punto de conexión a través del portal de Microsoft Defender y conéctese con grupos de Microsoft Entra.

Configure la administración de derechos para usuarios externos dentro de Gobierno de Microsoft Entra ID para habilitar las solicitudes de acceso y el aprovisionamiento.

Administrar solicitudes de acceso y auditorías en Microsoft Myaccess.

Habilitación de controles de acceso basados en rol en Microsoft Defender para punto de conexión en Microsoft Defender portal

Creación de grupos de acceso para recursos de MSSP en customer Microsoft Entra ID: Groups

Estos grupos están vinculados a los roles que se crean en Defender para punto de conexión en Microsoft Defender portal. Para ello, en el inquilino de AD del cliente, cree tres grupos. En nuestro enfoque de ejemplo, creamos los siguientes grupos:

- Analista de nivel 1

- Analista de nivel 2

- Aprobadores de analistas de MSSP

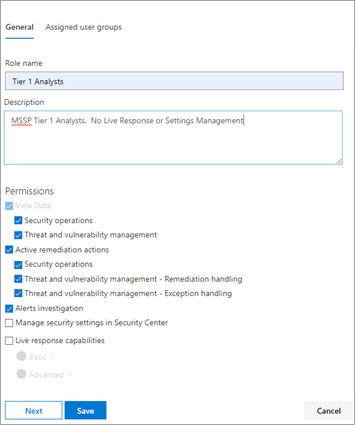

Cree roles de Defender para punto de conexión para los niveles de acceso adecuados en Customer Defender para punto de conexión en Microsoft Defender roles y grupos del portal.

Para habilitar RBAC en el portal de Microsoft Defender del cliente, acceda a los roles de puntos de conexión de permisos > & grupos > Roles con una cuenta de usuario con derechos de administrador de seguridad.

A continuación, cree roles de RBAC para satisfacer las necesidades del nivel SOC de MSSP. Vincule estos roles a los grupos de usuarios creados mediante "Grupos de usuarios asignados".

Dos roles posibles:

Analistas de nivel 1

Realice todas las acciones excepto la respuesta en vivo y administre la configuración de seguridad.Analistas de nivel 2

Funcionalidades de nivel 1 con la adición a la respuesta en vivo.

Para obtener más información, consulte Administración del acceso al portal mediante el control de acceso basado en rol.

Configuración de paquetes de acceso de gobernanza

Agregar MSSP como organización conectada en customer Microsoft Entra ID: Identity Governance

Agregar el MSSP como una organización conectada permite al MSSP solicitar y tener acceso aprovisionado.

Para ello, en el inquilino de AD del cliente, acceda a Identity Governance: Connected organization (Gobernanza de identidades: organización conectada). Agregue una nueva organización y busque el inquilino de MSSP Analyst a través del identificador de inquilino o dominio. Se recomienda crear un inquilino de AD independiente para los analistas de MSSP.

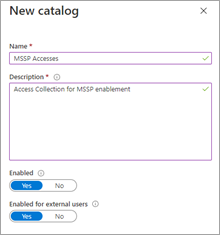

Creación de un catálogo de recursos en Customer Microsoft Entra ID: Identity Governance

Los catálogos de recursos son una colección lógica de paquetes de acceso creados en el inquilino de AD del cliente.

Para ello, en el inquilino de AD del cliente, acceda a Identity Governance: Catalogs (Gobernanza de identidades: catálogos) y agregue New Catalog (Nuevo catálogo). En nuestro ejemplo, lo llamaremos MSSP Accesses.

Para más información, consulte Creación de un catálogo de recursos.

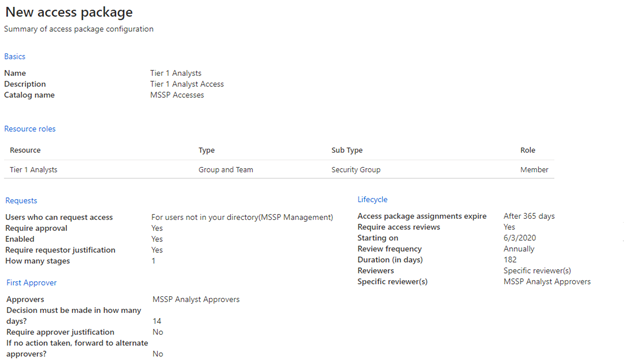

Creación de paquetes de acceso para recursos de MSSP Customer Microsoft Entra ID: Identity Governance

Los paquetes de acceso son la recopilación de derechos y accesos que un solicitante concede tras la aprobación.

Para ello, en el inquilino de AD del cliente, acceda a Identity Governance: Access Packages (Gobernanza de identidades: paquetes de acceso) y agregue New Access Package (Nuevo paquete de acceso). Cree un paquete de acceso para los aprobadores de MSSP y cada nivel de analista. Por ejemplo, la siguiente configuración de analista de nivel 1 crea un paquete de acceso que:

- Requiere que un miembro del grupo de AD , los aprobadores de analistas de MSSP , autorice nuevas solicitudes.

- Tiene revisiones de acceso anuales, donde los analistas de SOC pueden solicitar una extensión de acceso.

- Solo los usuarios pueden solicitarlo en el inquilino de SOC de MSSP.

- El acceso automático expira después de 365 días

Para obtener más información, consulte Creación de un nuevo paquete de acceso.

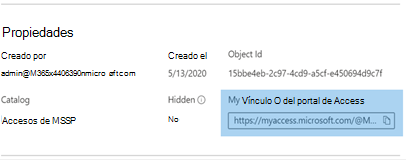

Proporcionar un vínculo de solicitud de acceso a los recursos de MSSP desde el Microsoft Entra ID del cliente: Gobernanza de identidades

Los analistas de MSSP SOC usan el vínculo del portal Mi acceso para solicitar acceso a través de los paquetes de acceso creados. El vínculo es duradero, lo que significa que el mismo vínculo podría usarse con el tiempo para los nuevos analistas. La solicitud de analista entra en una cola para su aprobación por parte de los aprobadores de analistas de MSSP.

El vínculo se encuentra en la página de información general de cada paquete de acceso.

Administrar el acceso

Revise y autorice las solicitudes de acceso en MyAccess del Cliente o MSSP.

Las solicitudes de acceso se administran en el cliente Mi acceso, por miembros del grupo de aprobadores de analistas de MSSP.

Para ello, acceda a myaccess del cliente mediante:

https://myaccess.microsoft.com/@<Customer Domain>.Ejemplo:

https://myaccess.microsoft.com/@M365x440XXX.onmicrosoft.com#/Aprobar o denegar solicitudes en la sección Aprobaciones de la interfaz de usuario.

En este momento, se ha aprovisionado el acceso de analista y cada analista debe poder acceder al portal de Microsoft Defender del cliente:

https://security.microsoft.com/?tid=<CustomerTenantId>con los permisos y roles que se les asignaron.

Sugerencia

¿Desea obtener más información? Participe con la comunidad de Seguridad de Microsoft en nuestra Tech Community: Tech Community de Microsoft Defender XDR.