Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Inteligencia contra amenazas de Microsoft Defender (Ti de Defender) es una plataforma que simplifica los flujos de trabajo de analistas de inteligencia sobre amenazas, búsqueda de amenazas, búsqueda de amenazas y evaluación de amenazas al realizar análisis de infraestructura de amenazas y recopilar información sobre amenazas. Con las organizaciones de seguridad que realizan una cantidad cada vez mayor de inteligencia y alertas dentro de su entorno, es importante tener un análisis de amenazas en una plataforma de inteligencia que permita evaluaciones precisas y oportunas de las alertas.

Los analistas dedican una cantidad significativa de tiempo a la detección, recopilación y análisis de datos, en lugar de centrarse en lo que realmente ayuda a su organización a defenderse a sí misma, derivando información sobre los actores a través del análisis y la correlación. A menudo, estos analistas deben ir a varios repositorios para obtener los conjuntos de datos críticos que necesitan para evaluar un dominio, host o dirección IP sospechosos. Los datos DNS, la información de WHOIS, el malware y los certificados SSL proporcionan un contexto importante para los indicadores de riesgo (IOC), pero estos repositorios están ampliamente distribuidos y no siempre comparten una estructura de datos común.

Esta amplia distribución de repositorios dificulta a los analistas asegurarse de que tienen todos los datos pertinentes que necesitan para realizar una evaluación adecuada y oportuna de la infraestructura sospechosa. La interacción con estos conjuntos de datos también puede ser complicada y la dinamización entre estos repositorios consume mucho tiempo y agota los recursos de los grupos de operaciones de seguridad que necesitan constantemente volver a modificar sus esfuerzos de respuesta.

Los analistas de inteligencia sobre amenazas tienen dificultades para equilibrar una amplitud de ingesta de inteligencia sobre amenazas con el análisis de qué inteligencia de amenazas representa las mayores amenazas para su organización o sector. En la misma amplitud, los analistas de inteligencia de vulnerabilidades luchan por correlacionar su inventario de activos con información de vulnerabilidades y exposiciones comunes (CVE) para priorizar la investigación y corrección de las vulnerabilidades más críticas asociadas a su organización.

Microsoft rediseña el flujo de trabajo del analista mediante el desarrollo de TI de Defender, que agrega y enriquece orígenes de datos críticos y los muestra en una interfaz innovadora y fácil de usar en la que los usuarios pueden correlacionar indicadores de riesgo (IOC) con artículos relacionados, perfiles de actor y vulnerabilidades. Ti de Defender también permite a los analistas colaborar con otros usuarios con licencia de TI de Defender dentro de su inquilino en investigaciones.

A continuación se muestra una captura de pantalla de la página del explorador intel de Defender TI en el portal de Microsoft Defender. Los analistas pueden examinar rápidamente nuevos artículos destacados y realizar una búsqueda de palabras clave, indicadores o identificadores de CVE para comenzar sus esfuerzos de recopilación de inteligencia, evaluación de prioridades, respuesta a incidentes y búsqueda.

Artículos de TI de Defender

Los artículos son narraciones que proporcionan información sobre los actores de amenazas, las herramientas, los ataques y las vulnerabilidades. Los artículos de TI de Defender no son entradas de blog sobre inteligencia sobre amenazas; mientras que en estos artículos se resumen las diferentes amenazas, también se vinculan al contenido accionable y a los IOC clave para ayudar a los usuarios a tomar medidas. Tener esta información técnica en los resúmenes de amenazas permite a los usuarios realizar un seguimiento continuo de los actores de amenazas, las herramientas, los ataques y las vulnerabilidades a medida que cambian.

Artículos destacados

La sección Artículos destacados de la página del explorador Intel (justo debajo de la barra de búsqueda) muestra las imágenes de banner del contenido destacado de Microsoft:

Los artículos destacados también aparecen en el widget Artículos destacados de inteligencia sobre amenazas en la página principal del portal de Defender:

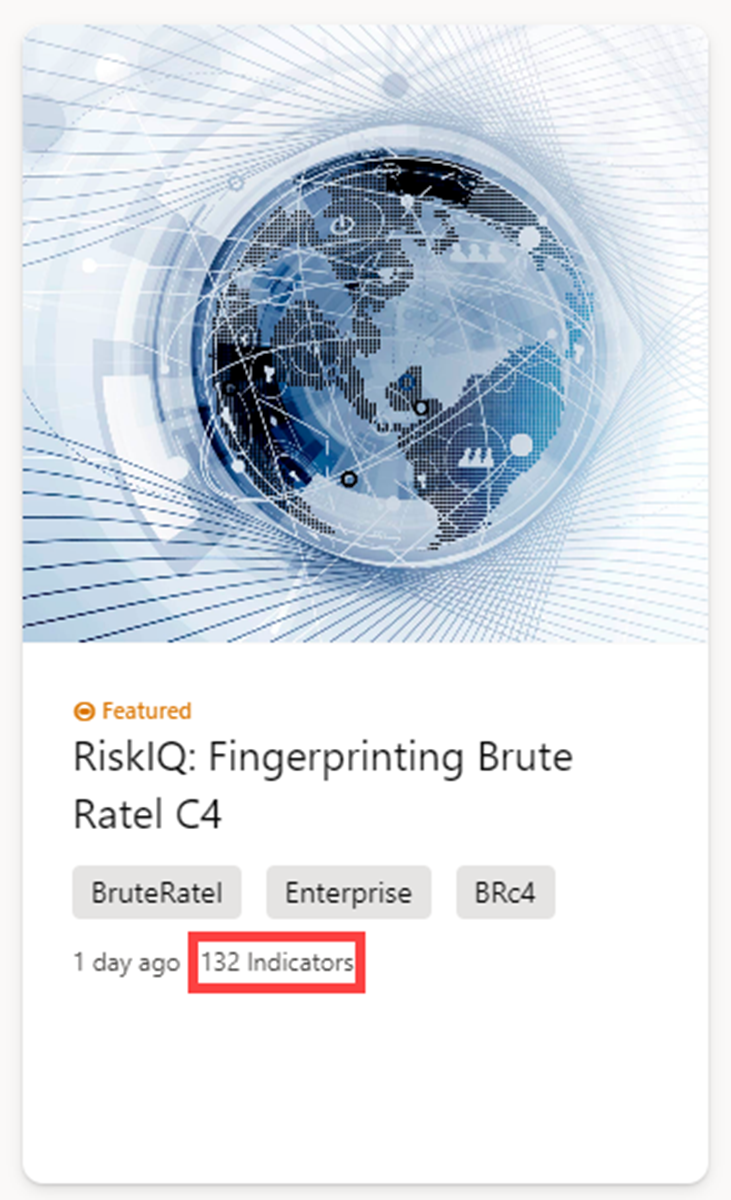

Al seleccionar un banner de artículo destacado, se carga todo el contenido del artículo. La instantánea del artículo le proporciona una descripción rápida del artículo. La llamada indicadores muestra cuántos indicadores de TI públicos y de Defender están asociados con el artículo.

Artículos

Todos los artículos (incluidos los artículos destacados) se enumeran en la sección Artículos recientes según su fecha de publicación, con el más reciente encima.

La sección Descripción de un artículo contiene información sobre el actor de ataque o amenaza con perfiles. El contenido puede ser corto ,como boletines de inteligencia de código abierto (OSINT) o largo (para informes de forma larga, especialmente cuando Microsoft aumenta el informe con su propio análisis). Las descripciones más largas pueden contener imágenes, vínculos al contenido subyacente, vínculos a búsquedas dentro de TI de Defender, fragmentos de código del atacante y reglas de firewall para bloquear el ataque.

En la sección Indicadores públicos se enumeran los indicadores conocidos relacionados con el artículo. Los vínculos de estos indicadores le llevan a los datos de TI de Defender pertinentes o a orígenes externos.

En la sección Indicadores de TI de Defender se tratan los indicadores que el propio equipo de investigación de Defender TI encuentra relacionados con los artículos. Los vínculos de estos indicadores también le llevan a los datos de TI de Defender pertinentes o a orígenes externos.

Estos vínculos también se dividen en los datos relevantes de TI de Defender o en el origen externo correspondiente.

Artículos sobre vulnerabilidades

Defender TI ofrece búsquedas de identificadores de CVE para ayudarle a identificar información crítica sobre el CVE. Las búsquedas de id. de CVE dan como resultado artículos de vulnerabilidad.

Cada artículo sobre vulnerabilidades contiene:

- Descripción del CVE

- Lista de componentes afectados

- Estrategias y procedimientos de mitigación personalizados

- Artículos de inteligencia relacionados

- Referencias en charla web profunda y oscura

- Otras observaciones clave

Estos artículos proporcionan contexto más profundo e información útil detrás de cada CVE, lo que permite a los usuarios comprender y mitigar estas vulnerabilidades más rápidamente.

Los artículos sobre vulnerabilidades también incluyen una puntuación de prioridad de TI de Defender y un indicador de gravedad. La puntuación de prioridad de TI de Defender es un algoritmo único que refleja la prioridad de un CVE en función de la puntuación del sistema de puntuación de vulnerabilidades comunes (CVSS), las vulnerabilidades de seguridad, las charlas y la vinculación al malware. Evalúa la recencia de estos componentes para que pueda comprender qué CVE se deben corregir primero.

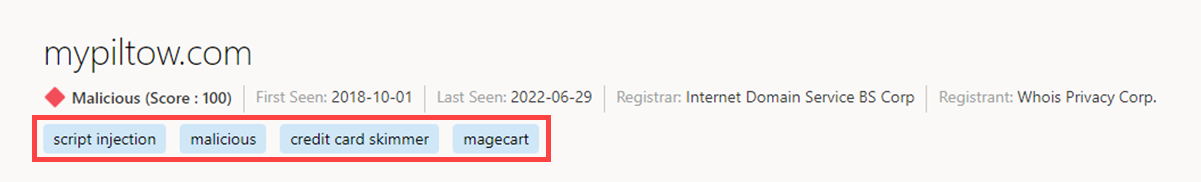

Puntuación de reputación

Los datos de reputación de IP son importantes para comprender la confiabilidad de su propia superficie expuesta a ataques y también es útil al evaluar hosts, dominios o direcciones IP desconocidos que aparecen en las investigaciones. Defender TI proporciona puntuaciones de reputación propias para cualquier host, dominio o dirección IP. Tanto si se valida la reputación de una entidad conocida como desconocida, estas puntuaciones le ayudarán a comprender rápidamente los vínculos detectados con una infraestructura malintencionada o sospechosa.

Ti de Defender proporciona información rápida sobre la actividad de estas entidades, como marcas de tiempo primeras y últimas vistas, número de sistema autónomo (ASN), país o región, infraestructura asociada y una lista de reglas que afectan a la puntuación de reputación, cuando corresponda.

Obtenga más información sobre la puntuación de reputación.

Conclusiones de analistas

Las conclusiones de los analistas destilan el vasto conjunto de datos de Microsoft en una serie de observaciones que simplifican la investigación y hacen que sea más accesible para los analistas de todos los niveles.

La información está pensada para ser pequeños hechos o observaciones sobre un dominio o una dirección IP. Le proporcionan la capacidad de evaluar el indicador consultado y mejorar su capacidad para determinar si un indicador que está investigando es malintencionado, sospechoso o benigno.

Obtenga más información sobre las conclusiones de los analistas

Conjuntos de datos

Microsoft centraliza numerosos conjuntos de datos en Ti de Defender, lo que facilita a la comunidad de Microsoft y a los clientes realizar análisis de infraestructura. El objetivo principal de Microsoft es proporcionar tantos datos como sea posible sobre la infraestructura de Internet para admitir varios casos de uso de seguridad.

Microsoft recopila, analiza e indexa datos de Internet mediante sensores de sistemas de nombres de dominio pasivos (DNS), análisis de puertos, detonación de url y archivos, y otros orígenes para ayudar a los usuarios a detectar amenazas, priorizar incidentes e identificar la infraestructura asociada a grupos de actores de amenazas. Es posible que las búsquedas de direcciones URL se usen para iniciar detonaciones automáticamente si no hay datos de detonación disponibles para una dirección URL en el momento de la solicitud. Los datos recopilados de estas detonaciones se usan para rellenar los resultados de las búsquedas futuras de esa dirección URL de usted o de cualquier otro usuario de TI de Defender.

Entre los conjuntos de datos de Internet admitidos se incluyen:

- Soluciones

- WHOIS

- Certificados SSL

- Subdominios

- DNS

- DNS inverso

- Análisis de detonación

- Conjuntos de datos derivados recopilados del modelo de objetos de documento (DOM) de direcciones URL detonadas, entre los que se incluyen:

- Seguidores

- Componentes

- Pares de host

- Cookies

Los componentes y seguimientos también se observan en las reglas de detección que se desencadenan en función de las respuestas de banner de los exámenes de puertos o los detalles del certificado SSL. Muchos de estos conjuntos de datos tienen varios métodos para ordenar, filtrar y descargar datos, lo que facilita el acceso a la información que podría estar asociada a un tipo de indicador específico o a un tiempo en el historial.

Más información:

Etiquetas

Las etiquetas de TI de Defender proporcionan información rápida sobre un indicador, ya sea derivado por el sistema o generado por otros usuarios. Las etiquetas ayudan a los analistas a conectar los puntos entre los incidentes e investigaciones actuales y su contexto histórico para mejorar el análisis.

Defender TI ofrece dos tipos de etiquetas: etiquetas del sistema y etiquetas personalizadas.

Más información sobre el uso de etiquetas

Projects

Ti de Defender permite a los usuarios desarrollar varios tipos de proyecto para organizar indicadores de interés e indicadores de riesgo a partir de una investigación. Los proyectos contienen una lista de todos los indicadores asociados y un historial detallado que conserva los nombres, descripciones y colaboradores.

Al buscar una dirección IP, un dominio o un host en Ti de Defender, y si ese indicador aparece dentro de un proyecto al que tiene acceso, puede ver un vínculo al proyecto desde la página Proyectos de Intel , en las pestañas Resumen y Datos . Desde allí, puede ir a los detalles del proyecto para obtener más contexto sobre el indicador antes de revisar los demás conjuntos de datos para obtener más información. Por lo tanto, puede evitar reinventar la rueda de una investigación que uno de los usuarios del inquilino de TI de Defender podría haber iniciado. Si alguien le agrega como colaborador a un proyecto, también puede agregar a esa investigación agregando nuevos IOC.

Más información sobre el uso de proyectos

Residencia, disponibilidad y privacidad de los datos

Ti de Defender contiene datos globales y datos específicos del cliente. Los datos subyacentes de Internet son datos globales de Microsoft; las etiquetas aplicadas por los clientes son consideradas datos de clientes. Todos los datos del cliente se almacenan en la región que elija el cliente.

Por motivos de seguridad, Microsoft recopila las direcciones IP de los usuarios cuando inician sesión. Estos datos se almacenan durante un máximo de 30 días, pero pueden almacenarse más tiempo si es necesario para investigar el posible uso fraudulento o malintencionado del producto.

En un escenario de bajada de región, los clientes no deben ver ningún tiempo de inactividad, ya que TI de Defender usa tecnologías que replican datos en regiones de copia de seguridad.

TI de Defender procesa los datos de los clientes. De forma predeterminada, los datos del cliente se replican en la región emparejada.

Recursos adicionales

- Guía de inicio rápido: Obtenga información sobre cómo acceder a la Inteligencia contra amenazas de Microsoft Defender y realizar personalizaciones

- Conjuntos de datos

- Búsqueda y dinamización

- Ordenar, filtrar y descargar datos

- Encadenamiento de infraestructura

- Puntuación de reputación

- Conclusiones de analistas

- Uso de proyectos

- Uso de etiquetas