Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El componente De directivas de tipo de archivo de Microsoft Edge clasifica los archivos por su nivel de "peligrosidad" para administrar las descargas de archivos. Un archivo inofensivo (por ejemplo, un .txt archivo) se puede descargar libremente, mientras que un archivo potencialmente peligroso como un .dll está sujeto a un mayor grado de investigación. Este examen proporciona una experiencia de usuario más consciente de la seguridad.

Cómo Microsoft Edge determina el nivel de peligro de un tipo de archivo

Microsoft Edge hereda la mayoría de sus directivas de tipo de archivo del explorador Chromium ascendente, con algunos cambios por motivos de seguridad o compatibilidad. Puede ver las directivas de Chromium para los tipos de archivo y su clasificación en el archivo download_file_types.asciipb. En este archivo, verá que cada tipo tiene un danger_level, que es uno de los tres valores: DANGEROUS, NOT_DANGEROUSo ALLOW_ON_USER_GESTURE.

Las dos clasificaciones siguientes son sencillas:

- NOT_DANGEROUS significa que el archivo es seguro de descargar, incluso si la solicitud de descarga fue accidental.

- DANGEROUS significa que el navegador debe advertir siempre al usuario de que la descarga puede dañar su dispositivo.

La tercera configuración, ALLOW_ON_USER_GESTURE es más sutil. Estos archivos son potencialmente peligrosos, pero lo más probable es que sean inofensivos si el usuario solicita la descarga. Microsoft Edge permitirá que estas descargas continúen automáticamente si se cumplen dos condiciones:

- Hay un gesto de usuario asociado a la solicitud de red que inició la descarga. Por ejemplo, el usuario ha hecho clic en un vínculo a la descarga.

- Hay una visita previa registrada al origen de referencia (la página que vincula a la descarga) antes de la medianoche más reciente (es decir, ayer o antes). Esta visita registrada implica que el usuario tiene un historial de visitar el sitio.

La descarga también continuará automáticamente si el usuario la inicia explícitamente mediante el comando guardar vínculo como menú contextual, escribe la dirección URL de la descarga directamente en la barra de direcciones del explorador o si Microsoft Defender SmartScreen indica que el archivo es seguro.

Nota

A partir de la versión 91, Microsoft Edge interrumpirá las descargas que no tienen el gesto necesario.

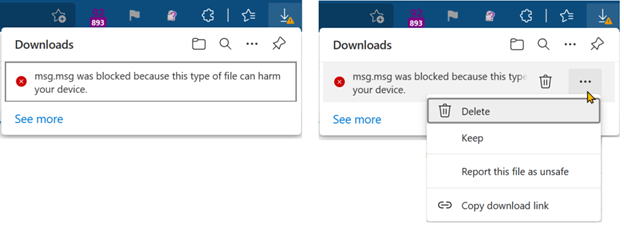

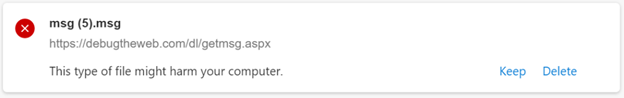

Experiencia del usuario para descargas que carecen de un gesto

Si se inicia una descarga para un tipo potencialmente peligroso sin el gesto necesario, Microsoft Edge indica que la descarga "se bloqueó". Los comandos denominados Keep y Delete están disponibles en la opción ... (puntos suspensivos) del elemento de descarga para permitir que el usuario continúe o cancele la descarga.

En la edge://downloads página, el usuario verá las mismas opciones. En la captura de pantalla siguiente se muestra un ejemplo de estas opciones.

Controles empresariales para descargas

Aunque es poco probable que los usuarios se encuentren con interrupciones en las descargas de los sitios que utilizan a diario, sí pueden encontrarlas en las descargas legítimas de los sitios que utilizan rara vez. Para ayudar a racionalizar la experiencia de los usuarios de las empresas, existe una directiva de grupo.

Las empresas pueden usar ExemptFileTypeDownloadWarnings para especificar los tipos de archivo que se pueden descargar desde sitios específicos sin interrupción. Por ejemplo, la siguiente directiva permite XML que los archivos se descarguen desde contoso.com y woodgrovebank.com sin interrupción, y permite MSG que los archivos se descarguen desde cualquier sitio.

[{"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

Nota

Una descarga generada con una dirección URL de datos no se puede excluir de las advertencias de descarga de un dominio específico, ya que no tiene un origen intrínseco. Si es necesario, se debe usar un objeto Blob en su lugar.

Actualización de la versión 132 de Edge

Con la versión 132.0.2915.0 de Edge, se introdujo un cambio que afecta al control de archivos (archivos de extensión de .crx Chrome). La DownloadRestrictions directiva bloquea ahora la descarga de .crx archivos si está configurada para bloquear tipos de archivos peligrosos (opciones 1, 2 o 3). Este cambio se introdujo a través de Chromium y se documenta en la revisión de código de Chromium.

Para solucionar este problema, las empresas deben actualizar sus directivas para incluir la ExemptFileTypeDownloadWarnings directiva para permitir que .crx los archivos se descarguen sin interrupción. Por ejemplo:

[{"file_extension": "crx", "domains": ["*"]}, {"file_extension":"xml","domains":["contoso.com", "woodgrovebank.com"]}, {"file_extension":"msg", "domains": ["*"]}]

Tipos de archivo que requieren un gesto

Las directivas de tipos de archivo más recientes de Chromium se publican en el código fuente Chromium y Microsoft Edge hereda la mayoría de ellas, con algunos cambios por motivos de seguridad o compatibilidad. A partir de mayo de 2021, los tipos de archivo con un danger_level de ALLOW_ON_USER_GESTURE en al menos una plataforma del sistema operativo incluyen: crx, pl, py, pyc, pyo, pyw, rb, efi, oxt, msi, msp, mst, ade, adp, mad, maf, mag, mam, maq, mar, mas, mat, mav, maw, mda, mdb, mde, mdt, mdw, mdz, accdb, accde, accdr, accda, ocx, ops, paf, pcd, pif, plg, prf, prg, pst, cpi, partial, xrm-ms, rels, svg, xml, xsl, xsd, ps1, ps1xml, ps2, ps2xml, psc1, psc2, js, jse, vb, vbe, vbs, vbscript, ws, wsc, wsf, wsh, msh, msh1, msh2, mshxml, msh1xml, msh2xml, ad, app, application, appref-ms, asp, asx, bas, bat, chi, chm, cmd, com, cpl, crt, cer, der, eml, exe, fon, fxp, hlp, htt, inf, ins, inx, isu, isp, job, lnk, mau, mht, mhtml, mmc, msc, msg, reg, rgs, scr, sct, search-ms, settingcontent-ms, shb, shs, slk, u3p, vdx, vsx, vtx, vsdx, vssx, vstx, vsdm, vssm, vstm, vsd, vsmacros, vss, vst, vsw, xnk, cdr, dart, dc42, diskcopy42, dmg, dmgpart, dvdr, dylib, img, imgpart, ndif, service, smi, sparsebundle, sparseimage, toast, udif, action, definition, wflow, caction, as, cpgz, command, mpkg, pax, workflow, xip, mobileconfig, configprofile, internetconnect, networkconnect, pkg, deb, pet, pup, rpm, slp, out, run, bash, csh, ksh, sh, shar, tcsh, desktop, dex, apk, rdp

El nivel de peligro del tipo de archivo puede variar según el sistema operativo.

La configuración del tipo de archivo a veces varía en función de la plataforma del sistema operativo del cliente. Por ejemplo, un .exe archivo no es peligroso en un Equipo Mac, mientras que un .applescript archivo es inofensivo en Windows.