Configuración de la federación entre Google Workspace e Id. de Microsoft Entra

En este artículo se describen los pasos necesarios para configurar Google Workspace como proveedor de identidades (IdP) para Microsoft Entra ID.

Una vez configurados, los usuarios pueden iniciar sesión en Microsoft Entra ID con sus credenciales de Google Workspace.

Requisitos previos

Para configurar Google Workspace como idP para el identificador de Microsoft Entra, deben cumplirse los siguientes requisitos previos:

- Un inquilino de Microsoft Entra, con uno o varios dominios DNS personalizados (es decir, dominios que no tienen el formato *.onmicrosoft.com)

- Si el dominio federado aún no se ha agregado a Microsoft Entra ID, debe tener acceso al dominio DNS para crear un registro DNS. Esto es necesario para comprobar la propiedad del espacio de nombres DNS.

- Obtenga información sobre cómo agregar el nombre de dominio personalizado mediante el Centro de administración de Microsoft Entra.

- Acceso al Centro de administración de Microsoft Entra como al menos un administrador de proveedor de identidades externo

- Acceso a Google Workspace con una cuenta con privilegios de superadministrador

Para probar la federación, deben cumplirse los siguientes requisitos previos:

- Un entorno de Google Workspace, con usuarios ya creados

Importante

Los usuarios requieren una dirección de correo electrónico definida en Google Workspace, que se usa para coincidir con los usuarios de Microsoft Entra ID. Para obtener más información sobre la coincidencia de identidades, consulte Coincidencia de identidades en Microsoft Entra ID.

- Cuentas de Microsoft Entra individuales ya creadas: cada usuario de Google Workspace requiere una cuenta coincidente definida en Microsoft Entra ID. Estas cuentas se suelen crear a través de soluciones automatizadas, por ejemplo:

- School Data Sync (SDS)

- Microsoft Entra Connect Sync para el entorno con AD DS local

- Scripts de PowerShell que llaman a Microsoft Graph API

- Herramientas de aprovisionamiento ofrecidas por el IdP: Google Workspace ofrece autoaprovisionamiento

Configuración de Google Workspace como idP para el identificador de Microsoft Entra

Inicie sesión en la consola de administración de Google Workspace con una cuenta con privilegios de superadministrador .

Seleccione Aplicaciones > web y aplicaciones móviles

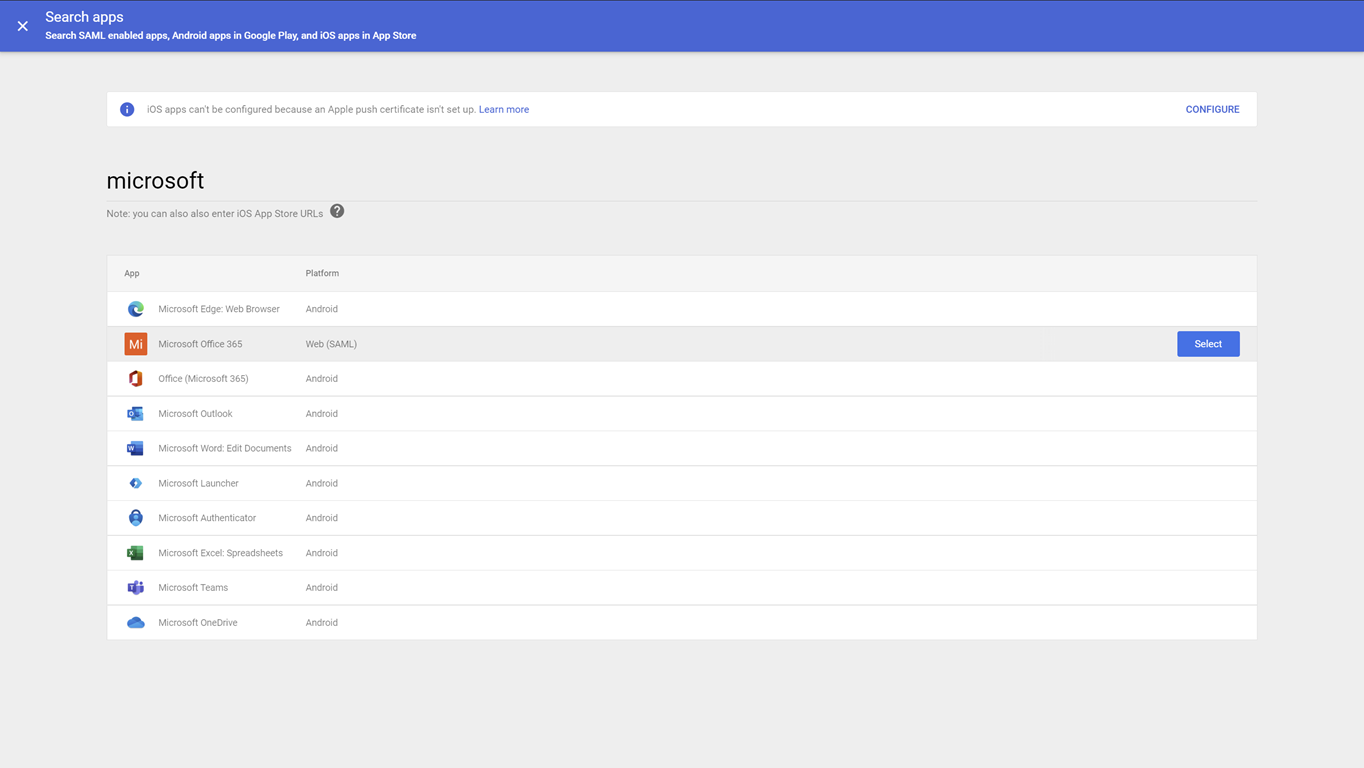

Seleccione Agregar aplicación > Buscar aplicaciones y busque Microsoft.

En la página de resultados de búsqueda, mantenga el puntero sobre la aplicación Microsoft Office 365 - Web (SAML) y seleccione Seleccionar

En la página de detalles del proveedor de identidades de Google, seleccione Descargar metadatos y tome nota de la ubicación en la que se guardan los metadatos - de IdPGoogleIDPMetadata.xml : archivo, ya que se usa para configurar Microsoft Entra ID más adelante.

En la página de detalles del proveedor de servicios

- Seleccione la opción Respuesta firmada

- Compruebe que el formato de id. de nombre está establecido en PERSISTENT.

- En función de cómo se hayan aprovisionado los usuarios de Microsoft Entra en Microsoft Entra ID, es posible que tenga que ajustar la asignación de id . de nombre.

Si usa el autoaprovisionamiento de Google, seleccione Correo electrónico principal de información > básica. - Seleccione Continuar.

En la página Asignación de atributos, asigne los atributos de Google a los atributos de Microsoft Entra.

Atributos de Google Directory Atributos de Microsoft Entra Información básica: correo electrónico principal Atributos de aplicación: IDPEmail Importante

Debe asegurarse de que el correo electrónico de su cuenta de usuario de Microsoft Entra coincida con el de su área de trabajo de Google.

Seleccione Finalizar.

Ahora que la aplicación está configurada, debe habilitarla para los usuarios de Google Workspace:

- Inicie sesión en la consola de administración de Google Workspace con una cuenta con privilegios de superadministrador .

- Seleccione Aplicaciones > web y aplicaciones móviles

- Seleccione Microsoft Office 365

- Seleccionar Acceso de usuario

- Seleccione ON para todos los usuarios > Guardar

Configuración del identificador de Microsoft Entra como proveedor de servicios (SP) para El área de trabajo de Google

La configuración de Microsoft Entra ID consiste en cambiar el método de autenticación para los dominios DNS personalizados. Esta configuración se puede realizar mediante PowerShell.

Con el archivo XML de metadatos idP descargado de Google Workspace, modifique la variable $DomainName del siguiente script para que coincida con el entorno y, a continuación, ejecútelo en una sesión de PowerShell. Cuando se le pida que se autentique en el identificador de Microsoft Entra, inicie sesión como al menos un administrador del proveedor de identidades externo.

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned -Scope CurrentUser -Force

Install-Module Microsoft.Graph -Scope CurrentUser

Import-Module Microsoft.Graph

$domainId = "<your domain name>"

$xml = [Xml](Get-Content GoogleIDPMetadata.xml)

$cert = -join $xml.EntityDescriptor.IDPSSODescriptor.KeyDescriptor.KeyInfo.X509Data.X509Certificate.Split()

$issuerUri = $xml.EntityDescriptor.entityID

$signinUri = $xml.EntityDescriptor.IDPSSODescriptor.SingleSignOnService | ? { $_.Binding.Contains('Redirect') } | % { $_.Location }

$signoutUri = "https://accounts.google.com/logout"

$displayName = "Google Workspace Identity"

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"

$domainAuthParams = @{

DomainId = $domainId

IssuerUri = $issuerUri

DisplayName = $displayName

ActiveSignInUri = $signinUri

PassiveSignInUri = $signinUri

SignOutUri = $signoutUri

SigningCertificate = $cert

PreferredAuthenticationProtocol = "saml"

federatedIdpMfaBehavior = "acceptIfMfaDoneByFederatedIdp"

}

New-MgDomainFederationConfiguration @domainAuthParams

Para comprobar que la configuración es correcta, puede usar el siguiente comando de PowerShell:

Get-MgDomainFederationConfiguration -DomainId $domainId |fl

ActiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

DisplayName : Google Workspace Identity

FederatedIdpMfaBehavior : acceptIfMfaDoneByFederatedIdp

Id : 3f600dce-ab37-4798-9341-ffd34b147f70

IsSignedAuthenticationRequestRequired :

IssuerUri : https://accounts.google.com/o/saml2?idpid=<GUID>

MetadataExchangeUri :

NextSigningCertificate :

PassiveSignInUri : https://accounts.google.com/o/saml2/idp?idpid=<GUID>

PreferredAuthenticationProtocol : saml

PromptLoginBehavior :

SignOutUri : https://accounts.google.com/logout

SigningCertificate : <BASE64 encoded certificate>

AdditionalProperties : {}

Comprobación de la autenticación federada entre Google Workspace y Microsoft Entra ID

Desde una sesión de explorador privado, vaya a https://portal.azure.com e inicie sesión con una cuenta de Google Workspace:

- Como nombre de usuario, use el correo electrónico tal como se define en Google Workspace.

- Se redirige al usuario a Google Workspace para iniciar sesión.

- Después de la autenticación de Google Workspace, se redirige al usuario a Microsoft Entra ID e inicia sesión.