Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El Servicio de autenticación remota telefónica de usuario (RADIUS) es un protocolo de red que protege una red al habilitar la autenticación centralizada y la autorización de los usuarios de acceso telefónico. Muchas aplicaciones todavía dependen del protocolo RADIUS para autenticar a los usuarios.

Microsoft Windows Server tiene un rol denominado Servidor de directivas de redes (NPS), que puede actuar como servidor RADIUS y admitir la autenticación RADIUS.

Microsoft Entra ID. habilita la autenticación multifactor con sistemas basados en RADIUS. Si un cliente quiere aplicar Microsoft Entra autenticación multifactor a cualquiera de las cargas de trabajo RADIUS mencionadas anteriormente, puede instalar la extensión NPS de autenticación multifactor Microsoft Entra en su servidor NPS de Windows.

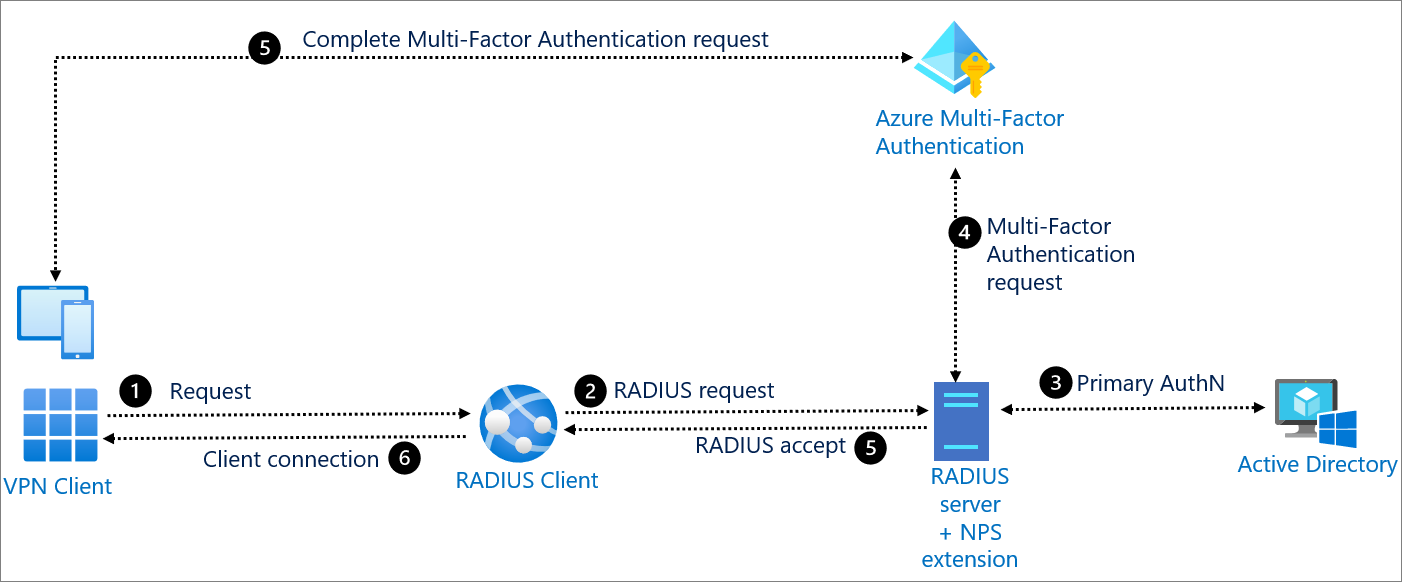

El servidor NPS de Windows autentica las credenciales de un usuario en Active Directory y, a continuación, envía la solicitud de autenticación multifactor a Azure. A continuación, el usuario recibe un desafío en su autenticador móvil. Una vez que se resuelve correctamente, se permite que la aplicación cliente se conecte al servicio.

Úsala en estos casos:

Debe agregar Multi-Factor Authentication a aplicaciones como

- Una red privada virtual (VPN).

- Acceso Wi-Fi.

- Puerta de enlace de Escritorio remoto (RDG)

- Infraestructura de escritorio virtual (VDI)

- Cualquier otra que dependa del protocolo RADIUS para autenticar a los usuarios en el servicio.

Nota:

En lugar de confiar en RADIUS y en la extensión NPS de autenticación multifactor de Microsoft Entra para aplicar la autenticación multifactor de Microsoft Entra a las cargas de trabajo VPN, le recomendamos que actualice sus VPN a Lenguaje de Marcado para Confirmaciones de Seguridad (SAML) y federe directamente su VPN con Microsoft Entra ID. Esto proporciona a la VPN toda la amplitud de Protección de id. de Microsoft Entra, incluido el acceso condicional, la autenticación multifactor, el cumplimiento de dispositivos y Protección de id. de Microsoft Entra.

Componentes del sistema

Aplicación cliente (cliente VPN) : Envía la solicitud de autenticación al cliente RADIUS.

Cliente RADIUS: Convierte las solicitudes de la aplicación cliente y las envía al servidor RADIUS que tiene instalada la extensión NPS.

Servidor RADIUS: Se conecta con Active Directory para realizar la autenticación principal de la solicitud RADIUS. Tras el éxito, pasa la solicitud a Microsoft Entra extensión NPS de autenticación multifactor.

La extensión NPS activa una solicitud de autenticación multifactor de Microsoft Entra para la autenticación secundaria. Si tiene éxito, la extensión NPS completa la solicitud de autenticación proporcionando al servidor RADIUS tokens de seguridad que incluyen la demanda de autenticación multifactor, emitidos por el Servicio de Token de Seguridad de Azure.

La autenticación multifactor de Microsoft Entra se comunica con Microsoft Entra ID para recuperar los detalles del usuario y realiza la autenticación secundaria utilizando un método de verificación configurado para el usuario.