Compilación de resistencia en la administración de identidades y acceso de clientes con Azure Active Directory B2C

Azure AD B2C es una plataforma de administración de identidades y acceso de clientes (CIAM) diseñada para ayudarle a iniciar correctamente las aplicaciones críticas orientadas al cliente. Contamos con muchas características integradas enfocadas a la resistencia diseñadas para ayudar a que nuestro servicio se escale según sus necesidades y a mejorarla ante posibles situaciones de interrupción. Además, al iniciar una aplicación crítica, es importante tener en cuenta varios elementos de diseño y configuración en la aplicación. Considere el modo en que la aplicación está configurada en Azure AD B2C para asegurarse de obtener un comportamiento resistente en respuesta a escenarios de interrupción o error. En este artículo, trataremos algunos de los procedimientos recomendados para mejorar la resistencia.

Un servicio resistente es el que sigue funcionando a pesar de las interrupciones. Para ayudar a mejorar la resistencia en el servicio:

Conozca todos los componentes.

Elimine los únicos puntos de error.

Aísle los componentes con errores para limitar su efecto.

Proporcione redundancia con mecanismos de conmutación por error rápida y rutas de recuperación.

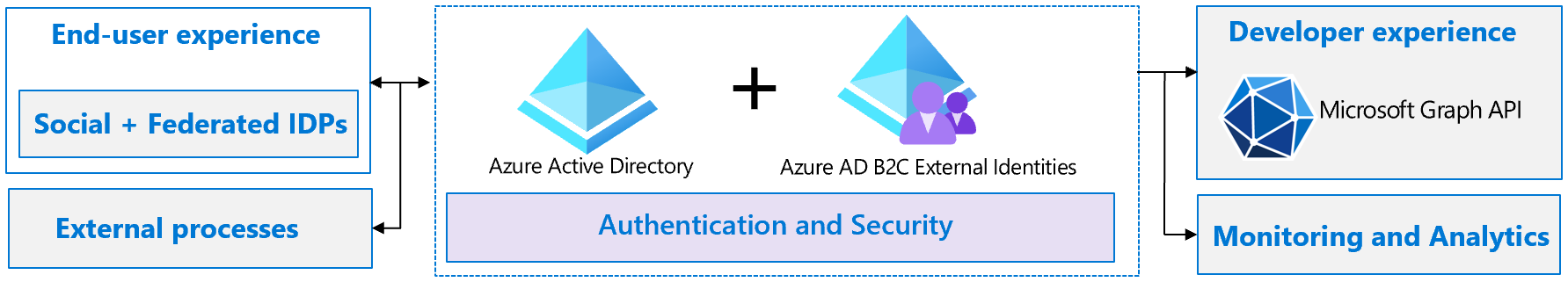

Al desarrollar la aplicación, se recomienda considerar cómo aumentar la resistencia de la autenticación y la autorización en las aplicaciones con los componentes de identidad de la solución. En este artículo se tratan las mejoras en la resistencia específica de las aplicaciones de Azure AD B2C. Nuestras recomendaciones están agrupadas en funciones de CIAM.

En las secciones siguientes, le guiaremos por los pasos para aumentar la resistencia en las siguientes áreas:

Experiencia del usuario final: habilite un plan de reserva para el flujo de autenticación y mitigue el posible efecto de una interrupción del servicio de autenticación de Azure AD B2C.

Interfaces con procesos externos: recupérese de los errores para aumentar la resistencia de sus aplicaciones e interfaces.

Procedimientos recomendados para desarrolladores: evite la fragilidad derivada de los problemas comunes con las directivas personalizadas y mejore el control de errores en áreas como las interacciones con los comprobadores de notificaciones, las aplicaciones de terceros y las API REST.

Supervisión y análisis: use alertas para evaluar el estado del servicio mediante la supervisión de los indicadores clave y la detección de errores e interrupciones del rendimiento.

Aumento de la resistencia en la infraestructura de autenticación

Aumento de la resistencia de la autenticación y autorización en las aplicaciones

Vea este vídeo para aprender a crear flujos resistentes y escalables mediante Azure AD B2C.