Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Se pueden lograr muchos escenarios de separación dentro de un solo inquilino. Si es posible, se recomienda delegar la administración en entornos independientes dentro de un solo inquilino para proporcionar la mejor experiencia de productividad y colaboración.

Resultados

Separación de recursos: para restringir el acceso a recursos a usuarios, grupos y entidades de servicio, usa los roles de directorio de Microsoft Entra, los grupos de seguridad, las directivas de acceso condicional, los grupos de recursos de Azure, los grupos de administración de Azure, las unidades administrativas (UA) y otros controles. Habilita a los administradores independientes para administrar los recursos. Usa usuarios, permisos y requisitos de acceso independientes.

Usa el aislamiento en varios inquilinos si hay:

- Conjuntos de recursos que requieren la configuración de todo el inquilino

- Una tolerancia a riesgos mínima para el acceso no autorizado por parte de los miembros del inquilino

- Cambios de configuración que provocan efectos no deseados

Separación de configuración: en algunos casos, recursos como aplicaciones tienen dependencias en configuraciones de todo el inquilino, como métodos de autenticación o ubicaciones con nombre. Considera la posibilidad de dependencias al aislar los recursos. Los administradores globales pueden configurar las opciones de recursos y la configuración de todo el inquilino que afectan a los recursos.

Si un conjunto de recursos requiere una configuración única para todo el inquilino o la configuración del inquilino debe administrarse mediante una entidad diferente, usa el aislamiento con varios inquilinos.

Separación administrativa: con la administración delegada del Microsoft Entra ID, puedes separar la administración de recursos, como aplicaciones y API, usuarios y grupos, grupos de recursos y directivas de acceso condicional.

Los administradores globales pueden detectar y obtener acceso a recursos de confianza. Configura la auditoría y las alertas para los cambios de administrador autenticados en un recurso.

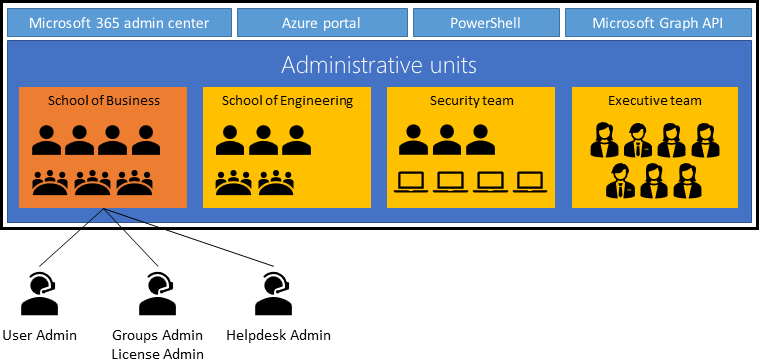

Usa unidades administrativas (UA) en Microsoft Entra ID para proporcionar separación administrativa. Las unidades administrativas restringen los permisos de un rol a cualquier parte de la organización que definas. Usa las unidades administrativas para delegar el rol administrador del departamento de soporte técnico a especialistas regionales de soporte técnico. Luego, pueden administrar usuarios solo en la región a la que brindan soporte técnico.

Usa las unidades administrativas para separar usuarios, grupos y objetos de dispositivo. Asigna unidades con reglas de grupos de pertenencia dinámica.

Con Privileged Identity Management (PIM), selecciona una persona para aprobar las solicitudes de roles con privilegios elevados. Por ejemplo, elija administradores que requieran acceso de administrador de autenticación para realizar cambios en el método de autenticación de usuario.

Nota:

El uso de PIM requiere una licencia del Microsoft Entra ID P2 por persona.

Para confirmar que los administradores de autenticación no pueden administrar un recurso, aísle el recurso en un inquilino independiente con administradores de autenticación independientes. Usa este método para las copias de seguridad. Consulta la guía de autorización multiusuario para obtener ejemplos.

Uso común

Uno de los usos comunes para varios entornos de un solo inquilino es separar los recursos de producción de aquellos que no son de producción. En un inquilino, los equipos de desarrollo y los propietarios de aplicaciones pueden crear y administrar un entorno independiente con aplicaciones de prueba, usuarios y grupos de prueba, y directivas de prueba para esos objetos. De forma similar, los equipos crean instancias que no son de producción de recursos de Azure y aplicaciones de confianza.

Usa recursos de Azure que no son de producción y aplicaciones integradas de Microsoft Entra de instancias que no son de producción con objetos de directorio que no son de producción equivalentes. Los recursos que no son de producción del directorio se usan con fines de prueba.

Nota:

No puedes tener más de un entorno de Microsoft 365 en un único inquilino de Microsoft Entra. Sin embargo, puedes tener varios entornos de Dynamics 365 en un único inquilino de Microsoft Entra.

Otro escenario de aislamiento en un solo inquilino es una separación entre ubicaciones, subsidiarias o administración en niveles. Consulta el Modelo de acceso empresarial.

Usa asignaciones de control de acceso basado en rol de Azure (RBAC de Azure) para la administración con ámbito de los recursos de Azure. Del mismo modo, habilita la administración de Microsoft Entra ID de las aplicaciones que confían en Microsoft Entra ID a través de varias funcionalidades. Entre los ejemplos se incluyen el acceso condicional, el filtrado de usuarios y grupos, las asignaciones de unidades administrativas y las asignaciones de aplicaciones.

Si debes garantizar el aislamiento, incluido el almacenamiento provisional de la configuración de nivel de organización, de los servicios de Microsoft 365, selecciona aislamiento de varios inquilinos.

Administración con ámbito a los recursos de Azure

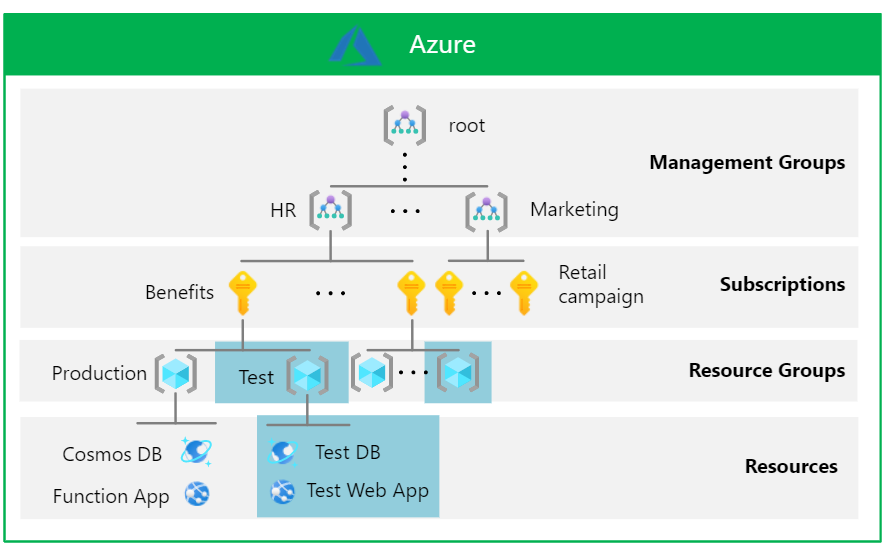

RBAC de Azure permite diseñar un modelo de administración con ámbitos granulares y área expuesta. Considera la jerarquía de administración en el ejemplo siguiente:

Nota:

Puedes definir la jerarquía de administración en función de los requisitos, restricciones y objetivos de una organización. Para obtener más información, consulta las instrucciones de Cloud Adoption Framework sobre cómo organizar los recursos de Azure.

- Grupo de administración: asigna roles a grupos de administración para que no afecten a ningún otro grupo de administración. En el escenario anterior, el equipo de RR. HH. define una Azure Policy para auditar las regiones en las que se implementan los recursos en todas las suscripciones de RR. HH.

- Suscripción: asigna roles a una suscripción para evitar que afecte a cualquier otro grupo de recursos. En el escenario anterior, el equipo de RR. HH. puede asignar el rol Lector para la suscripción Ventajas, sin leer ninguna otra suscripción de RR. HH. o una suscripción de cualquier otro equipo.

- Grupo de recursos: asigna roles a grupos de recursos para que no afecten a ningún otro grupo de recursos. El Equipo de ingeniería de ventajas puede asignar el rol Colaborador a alguien para administrar la base de datos de prueba y la aplicación web de prueba, o para agregar más recursos.

- Recursos individuales: asigna roles a recursos para que no afecten a ningún otro recurso. El Equipo de ingeniería de ventajas asigna a un analista de datos el rol Lector de cuentas de Cosmos DB para la instancia de prueba de la base de datos de Azure Cosmos DB. Este trabajo no interfiere con la aplicación web de prueba o el recurso de producción.

Para obtener más información, consulta Roles integrados de Azure y ¿Qué e RBAC de Azure?.

La estructura es jerárquica. Por lo tanto, cuanto más arriba en la jerarquía, mayor será el ámbito, la visibilidad y el efecto en los niveles inferiores. Los ámbitos de nivel superior afectan a los recursos de Azure en el límite del inquilino de Microsoft Entra. Puedes aplicar permisos en varios niveles. Esta acción introduce riesgos. La asignación de roles superiores a la jerarquía puede proporcionar más acceso inferior al ámbito previsto. Microsoft Entra proporciona visibilidad y corrección para ayudar a reducir el riesgo.

- El grupo de administración raíz define las asignaciones de roles RBAC y directivas de Azure que se aplicarán a las suscripciones y recursos.

- Los administradores globales pueden elevar el acceso para todas las suscripciones y los grupos de administración.

Supervisa los ámbitos de nivel superior. Es importante planificar otras dimensiones del aislamiento de recursos, como las redes. Para obtener una guía sobre las redes de Azure, consulta Procedimientos recomendados de Azure para la seguridad de red. Las cargas de trabajo de infraestructura como servicio (IaaS) tienen escenarios en los que tanto la identidad como el aislamiento de recursos deben formar parte del diseño y la estrategia.

Considera la posibilidad de aislar recursos confidenciales o de prueba según la arquitectura conceptual de la zona de aterrizaje de Azure. Por ejemplo, asigna suscripciones de identidad a grupos de administración separados. Suscripciones independientes para el desarrollo en grupos de administración de espacio aislado. Puedes encontrar más detalles en la documentación de escala de Enterprise. La separación con fines de prueba dentro de un inquilino se considera en la jerarquía de grupos de administración de la arquitectura de referencia.

Administración con ámbito para aplicaciones de confianza del Id. de Microsoft Entra

La siguiente sección ilustra el patrón para definir el ámbito de la administración de aplicaciones de confianza de Microsoft Entra ID.

El Microsoft Entra ID admite la configuración de varias instancias de aplicaciones SaaS y personalizadas, pero no la mayoría de los servicios de Microsoft, en el mismo directorio con asignaciones de usuario independientes. El ejemplo anterior contiene una versión de producción y una versión de prueba de la aplicación de viaje. Para lograr la configuración específica de la aplicación y la separación de directivas, implementa versiones de preproducción en el inquilino corporativo. Esta acción permite a los propietarios de cargas de trabajo realizar pruebas con sus credenciales corporativas. Los objetos de directorio que no son de producción, como los usuarios de prueba y los grupos de pruebas, están asociados a la aplicación que no es de producción con propiedad independiente de esos objetos.

Hay aspectos en todo el inquilino que afectan a todas las aplicaciones que confían en el límite de inquilino de Microsoft Entra:

- Los administradores globales administran la configuración de todo el inquilino

- Otros roles de directorio, como administrador de usuarios, administrador de aplicaciones y administradores de acceso condicional, pueden administrar la configuración de todo el inquilino dentro del ámbito del rol.

Los valores de configuración, como los métodos de autenticación permitidos, las configuraciones híbridas, la Colaboración B2B, la lista de permitidos de dominios y las ubicaciones con nombre son de todo el inquilino.

Nota:

Los permisos de consentimiento y los permisos de Microsoft Graph API no se pueden limitar a un grupo o a miembros de unidades administrativas. Esos permisos se asignan en el nivel de directorio. Solo el consentimiento específico del recurso permite el ámbito en el nivel de recurso, actualmente limitado a permisos de chat de Microsoft Teams.

Importante

El ciclo de vida de los servicios SaaS de Microsoft, como Office 365, Microsoft Dynamics y Microsoft Exchange, están enlazados al inquilino de Microsoft Entra. Como resultado, varias instancias de estos servicios requieren varios inquilinos de Microsoft Entra.