Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

El cliente de Acceso seguro global es una parte esencial del acceso seguro global. Ayuda a las organizaciones a administrar y proteger el tráfico de red en dispositivos de usuario final. El cliente enruta el tráfico que necesita ser protegido por Global Secure Access al servicio en la nube. El resto del tráfico va directamente a la red. Los perfiles de reenvío que configuras desde el portal determinan qué tráfico enruta el cliente de Acceso Seguro Global al servicio en la nube.

Nota

El cliente de acceso seguro global también está disponible para macOS, Android e iOS. Para obtener información sobre cómo instalar el cliente de Acceso seguro global en estas plataformas, consulte cliente de Acceso seguro global para macOS, cliente de Acceso seguro global para Androidy cliente de Acceso seguro global para iOS.

Este artículo describe cómo descargar e instalar el cliente de acceso seguro global para Windows.

Requisitos previos

- Un inquilino de Microsoft Entra incorporado al Acceso seguro global.

- Un dispositivo administrado vinculado al inquilino registrado. El dispositivo debe estar unido a Microsoft Entra o a Microsoft Entra híbrido.

- No se admiten dispositivos registrados en Microsoft Entra.

- El cliente de Acceso seguro global necesita una versión de 64 bits de Windows 10 o Windows 11, o una versión arm64 de Windows 11.

- Se admite la sesión única de Azure Virtual Desktop.

- No se admite la sesión múltiple de Azure Virtual Desktop.

- Se admite Windows 365.

- Necesita credenciales de administrador local para instalar o actualizar el cliente de acceso seguro global.

- El cliente de Acceso seguro global necesita una licencia. Para obtener más información, consulte la sección de licencias de Qué es el Acceso global seguro. Si es necesario, puede comprar licencias o obtener licencias de prueba.

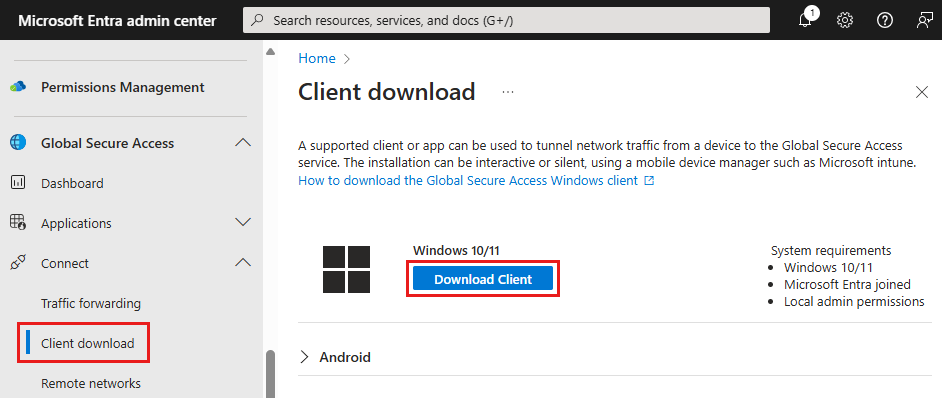

Descarga del cliente

La versión más reciente del cliente de acceso seguro global se puede descargar desde el centro de administración de Microsoft Entra.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de acceso seguro global.

- Vaya a Acceso seguro global>Conectar>Descarga de cliente.

- Seleccione Descargar cliente.

Instale el cliente de acceso seguro global.

Instalación automatizada

Las organizaciones pueden instalar el cliente de Acceso seguro global de forma silenciosa con el modificador /quiet o usar soluciones de administración de dispositivos móviles (MDM), como Microsoft Intune, para implementarlo en sus dispositivos.

Implementación de un cliente de Acceso seguro global con Intune

En esta sección, aprenderá a instalar manualmente el cliente de Acceso seguro global en un dispositivo cliente windows 11 con Intune.

Requisitos previos

- Un grupo de seguridad con dispositivos o usuarios para identificar dónde instalar el cliente de acceso seguro global

Empaquetar el cliente

Convierta el .exe archivo en un .intunewin archivo.

Descargue el cliente de Global Secure Access desde el Centro de administración de Microsoft Entra>Global Secure Access>Connect>Descarga del cliente. Seleccione Descargar cliente en Windows 11.

Vaya a Herramienta de preparación de contenido de Microsoft Win32. Seleccione IntuneWinAppUtil.exe.

En la esquina superior derecha, seleccione Más acciones de archivo y luego seleccione Descargar.

Vaya a y ejecute

IntuneWinAppUtil.exe. Se abre un símbolo del sistema.Ingrese la ruta de acceso de la carpeta donde se encuentra el archivo de acceso seguro global

.exe. Seleccione Escriba.Escriba el nombre del archivo

.exede Global Secure Access. Seleccione Escriba.Escriba la ruta de acceso de la carpeta en la que se va a colocar el

.intunewinarchivo. Seleccione Escriba.Escriba N. Seleccione Entrar.

El .intunewin archivo está listo para implementar Microsoft Intune.

Implementación de un cliente de Acceso seguro global con Intune

Haga referencia a instrucciones detalladas para agregar y asignar aplicaciones Win32 a Microsoft Intune.

Navegue a https://intune.microsoft.com.

Seleccione Aplicaciones>Todas las aplicaciones>Adicionar.

En Seleccionar tipo de aplicación, en Otros tipos de aplicación, seleccione Aplicación de Windows (Win32) .

Elija Seleccionar. Aparecen los pasos de Agregar aplicación.

Seleccione Seleccionar archivo de paquete de aplicación.

Seleccione el icono de la carpeta. Abra el

.intunewinarchivo que creó en la sección anterior.

Selecciona Aceptar.

Configure estos campos:

- Nombre: escriba un nombre para la aplicación cliente.

- Descripción: escriba una descripción.

- Publicador: escriba Microsoft.

- Versión de la aplicación(opcional): escriba la versión del cliente.

Puede usar los valores predeterminados en los campos restantes. Seleccione Siguiente.

Configure estos campos:

- Comando de instalación: use el nombre original del

.exearchivo para"OriginalNameOfFile.exe" /install /quiet /norestart. - Comando Desinstalar: use el nombre original del

.exearchivo para"OriginalNameOfFile.exe" /uninstall /quiet /norestart. - Permitir desinstalación disponible: seleccione No.

- Comportamiento de instalación: seleccione Sistema.

- Comportamiento de reinicio del dispositivo: seleccione Determinar el comportamiento en función de los códigos de retorno.

- Comando de instalación: use el nombre original del

| Código de retorno | Tipo de código |

|---|---|

| 0 | Éxito |

| 1707 | Éxito |

| 3010 | Éxito |

| 1641 | Éxito |

| 1618 | Volver a intentar |

Nota

Los códigos de retorno se rellenan con códigos de salida predeterminados de Windows. En este caso, hemos cambiado dos de los tipos de código a Éxito para evitar reinicios innecesarios del dispositivo.

Seleccione Siguiente.

Configure estos campos:

- Arquitectura del sistema operativo: seleccione los requisitos mínimos.

- Sistema operativo mínimo: seleccione los requisitos mínimos.

Deje en blanco los campos restantes. Seleccione Siguiente.

En Formato de reglas, seleccione Configurar manualmente las reglas de detección.

Selecciona Agregar.

En Tipo de regla, seleccione Archivo.

Configure estos campos:

- Ruta de acceso: escriba

C:\Program Files\Global Secure Access Client\TrayApp. - Archivo o carpeta: escriba

GlobalSecureAccessClient.exe. - Método de detección: seleccione Cadena (versión).

- Operador, seleccione Es mayor o igual que.

- Valor: escriba el número de versión del cliente.

- Asociado a una aplicación de 32 bits en el cliente de 64 bits: seleccione No.

- Ruta de acceso: escriba

Selecciona Aceptar. Seleccione Siguiente.

Seleccione Siguiente dos veces más para ir a Asignaciones.

En Obligatorio, seleccione +Agregar grupo. Seleccione un grupo de usuarios o dispositivos. Elija Seleccionar.

Seleccione Siguiente. Selecciona Crear.

Actualización del cliente a una versión más reciente

Para actualizar a la versión de cliente más reciente, siga los pasos Actualizar una aplicación de línea de negocio . Asegúrese de actualizar la siguiente configuración además de cargar el nuevo .intunewin archivo:

- Versión del cliente

- Comandos de instalación y desinstalación

- Conjunto de valores de regla de detección al nuevo número de versión de cliente

En un entorno de producción, se recomienda implementar nuevas versiones de cliente en un enfoque de implementación por fases:

- Deje la aplicación existente en su lugar por ahora.

- Agregue una nueva aplicación para la nueva versión de cliente, repitiendo los pasos anteriores.

- Asigne la nueva aplicación a un pequeño grupo de usuarios para probar la nueva versión de cliente. Es correcto asignar estos usuarios a la aplicación con la versión de cliente anterior para una actualización local.

- Aumente lentamente la pertenencia del grupo piloto hasta que implemente el nuevo cliente en todos los dispositivos deseados.

- Elimine la aplicación con la versión anterior del cliente.

Instalación manual

Para instalar manualmente el cliente de Acceso seguro global:

- Ejecute el archivo de instalación GlobalSecureAccessClient.exe. Acepte los términos de licencia del software.

- El cliente se instala e inicia sesión silenciosamente con sus credenciales de Microsoft Entra. Si se produce un error en el inicio de sesión silencioso, el instalador solicitará que inicie sesión manualmente.

- Inicie sesión. El icono de conexión se vuelve verde.

- Mantenga el puntero sobre el icono de conexión para abrir la notificación de estado del cliente, que debe mostrarse como Conectada.

Interfaz del cliente

Para abrir la interfaz de cliente de Acceso seguro global, seleccione el icono Acceso seguro global en la bandeja del sistema. La interfaz de cliente proporciona una vista del estado de conexión actual, los canales configurados para el cliente y el acceso a las herramientas de diagnóstico.

Vista de Conexiones

En la vista Conexiones , puede ver el estado del cliente y los canales configurados para el cliente. Si desea deshabilitar el cliente, seleccione el botón Deshabilitar . Puede usar la información de la sección Detalles adicionales para ayudar a solucionar problemas de la conexión de cliente. Seleccione Mostrar más detalles para expandir la sección y ver información adicional.

Vista de solución de problemas

En la vista Solución de problemas , puede realizar varias tareas de diagnóstico. Puede exportar y compartir registros con el administrador de TI. También puede acceder a la herramienta de diagnóstico avanzado , que proporciona una variedad de herramientas de solución de problemas. Nota: también puede iniciar la herramienta de diagnóstico avanzado desde el menú icono de la bandeja del sistema cliente.

Vista de configuración

Cambie a la vista Configuración para comprobar la versión instalada o acceder a la Declaración de privacidad de Microsoft.

Acciones de cliente

Para ver las acciones disponibles en el menú del cliente, haga clic con el botón derecho en el icono de la bandeja del sistema de Acceso seguro global.

Sugerencia

Las acciones del menú del cliente de Acceso Seguro Global varían según la configuración de las claves del Registro del cliente.

| Acción | Descripción |

|---|---|

| Cierre de sesión | Oculto de forma predeterminada. Use la acción Cerrar sesión cuando necesite iniciar sesión en el cliente de Acceso seguro global con un usuario de Microsoft Entra distinto del que utiliza para iniciar sesión en Windows. Para que esta acción esté disponible, actualice las Claves del registro de cliente adecuadas. |

| Deshabilitar | Seleccione la acción Deshabilitar para deshabilitar el cliente. El cliente permanece deshabilitado hasta que habilite el cliente o reinicie la máquina. |

| Habilite | Habilita el cliente de Acceso seguro global. |

| Deshabilitar el acceso privado | Oculto de forma predeterminada. Use la acción Deshabilitar Acceso privado cuando desee omitir el Acceso seguro global siempre que conecte el dispositivo directamente a la red corporativa para acceder a las aplicaciones privadas directamente a través de la red en lugar de a través del Acceso seguro global. Para que esta acción esté disponible, actualice las Claves del registro de cliente adecuadas. |

| Recopilación de registros | Seleccione esta acción para recopilar registros de cliente (información sobre el equipo cliente, los registros de eventos relacionados para los servicios y los valores del registro) y archivarlos en un archivo ZIP para compartirlos con el soporte técnico de Microsoft para su investigación. La ubicación predeterminada de los registros es C:\Program Files\Global Secure Access Client\Logs. También puede recopilar registros de cliente en Windows escribiendo el siguiente comando en el símbolo del sistema: C:\Program Files\Global Secure Access Client\LogsCollector\LogsCollector.exe" <username> <user>. |

| Diagnósticos avanzados | Seleccione esta acción para iniciar la utilidad de diagnóstico avanzado y acceder a una variedad de herramientas de solución de problemas. |

Indicadores de estado de cliente

Notificación de estado

Haga doble clic en el icono de Acceso seguro global para abrir la notificación de estado de cliente y ver el estado de cada canal configurado para el cliente.

Estado del cliente en el icono de la bandeja del sistema

| Icono | Message | Descripción |

|---|---|---|

| Acceso global seguro | El cliente está inicializando y comprobando su conexión con Acceso seguro global. | |

| Acceso seguro global: conectado | El cliente está conectado al Acceso seguro global. | |

| Acceso seguro global: deshabilitado | El cliente está deshabilitado porque los servicios están sin conexión o el usuario deshabilitó el cliente. | |

| Acceso seguro global: desconectado | El cliente no se pudo conectarse al Acceso seguro global. | |

| Acceso seguro global: algunos canales no están accesibles | El cliente está parcialmente conectado al Acceso seguro global (es decir, se produjo un error en la conexión de al menos un canal: Microsoft Entra, Microsoft 365, Acceso privado, Acceso a Internet). | |

| Acceso seguro global: deshabilitado por su organización | La organización deshabilitó el cliente (es decir, todos los perfiles de reenvío de tráfico están deshabilitados). | |

| Acceso seguro global: acceso privado deshabilitado | El usuario deshabilitó el Acceso privado en este dispositivo. | |

| Acceso seguro global: no se pudo conectar a Internet | El cliente no pudo detectar una conexión a Internet. El dispositivo está conectado a una red que no tiene una conexión a Internet o una red que requiere el inicio de sesión del portal cautivo. |

Restricciones conocidas

Para obtener información detallada sobre los problemas conocidos y las limitaciones, consulte Limitaciones conocidas del acceso seguro global.

Solución de problemas

Para solucionar problemas del cliente de Acceso seguro global, haga clic con el botón derecho en el icono del cliente en la barra de tareas y seleccione una de las opciones de solución de problemas: Recopilar registros o Diagnóstico avanzado.

Sugerencia

Los administradores pueden modificar las opciones de menú del cliente de Acceso seguro global revisando las Claves del registro de cliente.

Para obtener información más detallada sobre cómo solucionar problemas del cliente de Acceso seguro global, consulte los siguientes artículos:

- Solución de problemas del cliente de acceso seguro global: diagnóstico avanzado

- Solución de problemas del cliente de Acceso seguro global: Pestaña comprobación de estado

Claves del registro de cliente

El cliente de Acceso seguro global usa claves del registro específicas para habilitar o deshabilitar distintas funcionalidades. Los administradores pueden usar soluciones de administración de dispositivos móviles (MDM), como Microsoft Intune o la Directiva de grupo, para controlar los valores del registro.

Precaución

No cambie otros valores del Registro a menos que lo indique el soporte técnico de Microsoft.

Restringir usuarios sin privilegios

El administrador puede impedir que los usuarios sin privilegios en el dispositivo Windows deshabiliten o habiliten el cliente definiendo la siguiente clave de registro:

Computer\HKEY_LOCAL_MACHINE\Software\Microsoft\Global Secure Access Client

RestrictNonPrivilegedUsers REG_DWORD

| Datos | Descripción |

|---|---|

| 0x0 | Los usuarios sin privilegios en el dispositivo Windows pueden deshabilitar y habilitar el cliente. |

| 0x1 | Los usuarios sin privilegios en el dispositivo Windows no pueden deshabilitar y habilitar el cliente. Un mensaje de UAC requiere credenciales de administrador local para deshabilitar y habilitar opciones. El administrador también puede ocultar el botón deshabilitar (consulte Ocultar o mostrar los botones de menú de la bandeja del sistema). |

Deshabilitar o habilitar el Acceso privado en el cliente

Este valor del registro controla si el Acceso privado está habilitado o deshabilitado para el cliente. Si un usuario está conectado a la red corporativa, puede optar por omitir el acceso seguro global y acceder directamente a las aplicaciones privadas.

Los usuarios pueden deshabilitar y habilitar el Acceso privado a través del menú de la bandeja del sistema.

Sugerencia

Esta opción solo está disponible en el menú si no está oculta (consulte Ocultar o mostrar botones de menú de la bandeja del sistema) y El acceso privado está habilitado para este inquilino.

Los administradores pueden deshabilitar o habilitar el Acceso privado para el usuario definiendo la clave del registro:

Computer\HKEY_CURRENT_USER\Software\Microsoft\Global Secure Access Client

| Valor | Tipo | Datos | Descripción |

|---|---|---|---|

| ¿EstáAccesoPrivadoDesactivadoPorElUsuario? | REG_DWORD | 0x0 | El Acceso privado está habilitado en este dispositivo. El tráfico de red a las aplicaciones privadas pasa por el Acceso seguro global. |

| ¿EstáAccesoPrivadoDesactivadoPorElUsuario? | REG_DWORD | 0x1 | El Acceso privado está deshabilitado en este dispositivo. El tráfico de red a las aplicaciones privadas pasa directamente a la red. |

Si el valor del Registro no existe, el valor predeterminado es 0x0 y el Acceso privado está habilitado.

Ocultar o mostrar botones de menú de la bandeja del sistema

El administrador puede mostrar u ocultar botones específicos en el menú icono de la bandeja del sistema cliente. Crea los valores bajo la siguiente clave del Registro:

Computer\HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Global Secure Access Client

| Valor | Tipo | Datos | Comportamiento predeterminado | Descripción |

|---|---|---|---|---|

| HideSignOutButton | REG_DWORD | 0x0: se muestra 0x1 ( oculto) | hidden | Configure esta opción para mostrar u ocultar la acción Cerrar sesión. Esta opción es para escenarios específicos cuando un usuario necesita iniciar sesión en el cliente con un usuario diferente de Microsoft Entra que el utilizado para iniciar sesión en Windows. Nota: Debe iniciar sesión en el cliente con un usuario en el mismo inquilino de Microsoft Entra al que está unido el dispositivo. También puede usar la acción Cerrar sesión para volver a autenticar al usuario existente. |

| HideDisablePrivateAccessButton | REG_DWORD | 0x0: se muestra 0x1 ( oculto) | hidden | Configura esta opción para mostrar u ocultar la acción Deshabilitar Acceso privado. Esta opción es para un escenario en el que el dispositivo está conectado directamente a la red corporativa y el usuario prefiere acceder a aplicaciones privadas directamente a través de la red en lugar de a través del Acceso seguro global. |

| HideDisableButton | REG_DWORD | 0x0: se muestra 0x1 ( oculto) | visible | Configure esta opción para mostrar u ocultar la acción Deshabilitar. Cuando está visible, el usuario puede deshabilitar el cliente de acceso seguro global. El cliente permanece deshabilitado hasta que el usuario lo vuelva a habilitar. Si la acción Deshabilitar está oculta, un usuario sin privilegios no puede deshabilitar el cliente. |

Para obtener más información, consulte Instrucciones para configurar IPv6 en Windows para usuarios avanzados.