Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Con Microsoft Entra Privileged Identity Management (PIM), puede administrar los roles de recursos integrados de Azure y los roles personalizados, incluidos (pero no limitados a):

- Propietario

- Administrador de acceso de usuario

- Colaborador

- Administrador de seguridad

- Administrador de seguridad

Nota:

Los usuarios o miembros de un grupo asignados a los roles de suscripción propietario o administrador de acceso de usuario, y los administradores globales de Microsoft Entra que habilitan la administración de suscripciones en el identificador de Microsoft Entra tienen permisos de administrador de recursos de forma predeterminada. Estos administradores pueden asignar roles, configurar opciones de rol y revisar el acceso con Privileged Identity Management a los recursos de Azure. Un usuario no puede administrar Privileged Identity Management para recursos sin permisos de administrador de recursos. Consulte la lista de roles integrados de Azure.

En Privileged Identity Management se admiten roles de Azure integrados y personalizados. Para más información sobre los roles personalizados de Azure, consulte Roles personalizados de Azure.

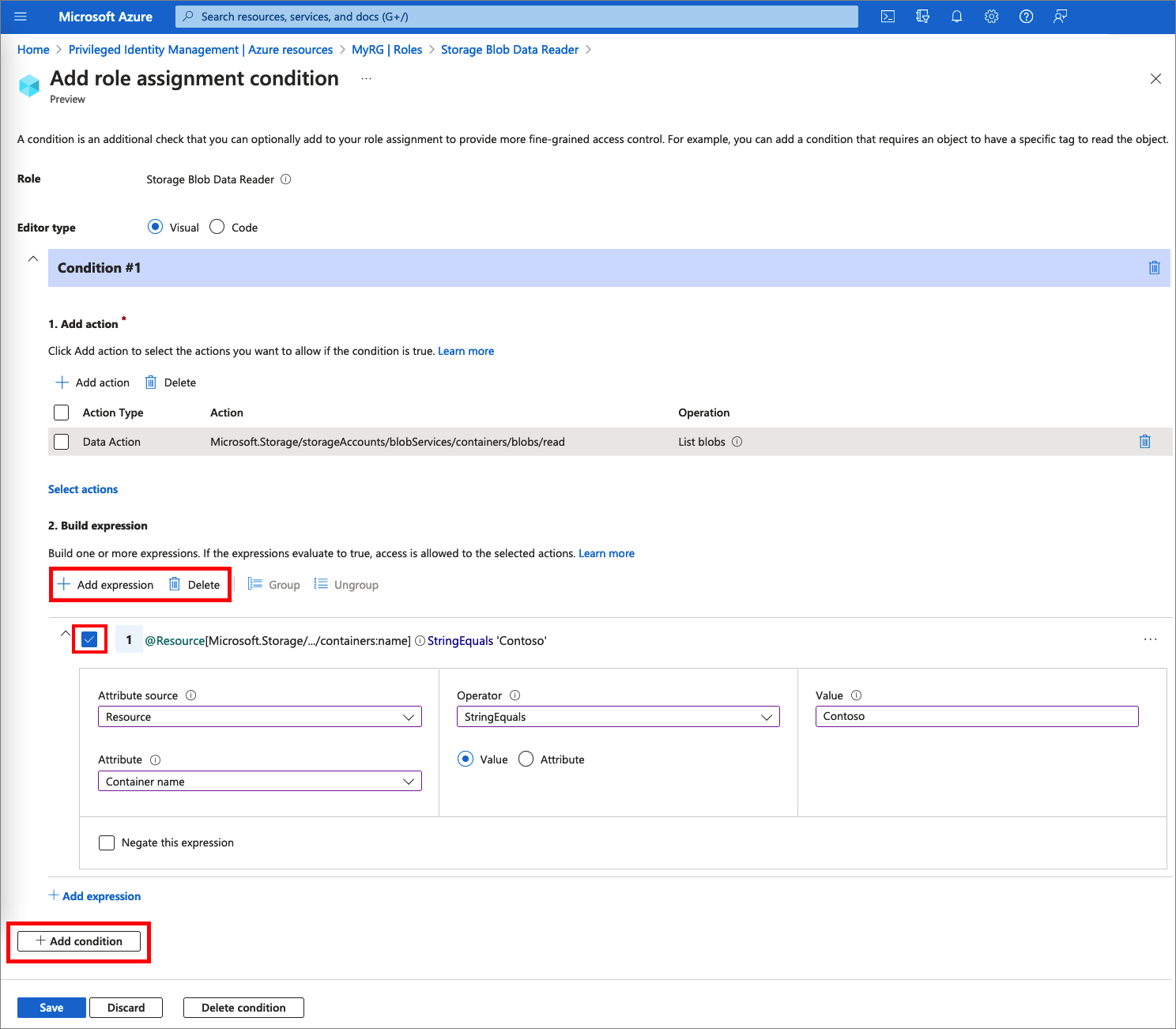

Condiciones de asignación de roles

Puede usar el control de acceso basado en atributos de Azure (Azure ABAC) para agregar condiciones en las asignaciones de roles que reúnen los requisitos mediante Microsoft Entra PIM para recursos de Azure. Con Microsoft Entra PIM, los usuarios finales deben activar una asignación de roles apta para obtener permiso para realizar determinadas acciones. El uso de las condiciones en Microsoft Entra PIM permite no solo limitar los permisos de los roles de un usuario a un recurso mediante condiciones específicas, sino también usar Microsoft Entra PIM para proteger la asignación de roles con una configuración del límite de tiempo, un flujo de trabajo de aprobación y un registro de auditoría, entre otros.

Nota:

Cuando se asigna un rol, la asignación:

- No se puede asignar durante menos de cinco minutos.

- No se puede quitar dentro de los cinco minutos tras haberse asignado.

Actualmente, los siguientes roles integrados pueden tener condiciones agregadas:

- Colaborador de datos de blobs de almacenamiento

- Propietario de datos de blobs de almacenamiento

- lector de datos de Blob storage de

Para más información, consulte ¿Qué es el control de acceso basado en atributo de Azure (Azure ABAC)?

Asignación de un rol

Siga estos pasos para que un usuario sea apto para un rol de recurso de Azure.

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de acceso de usuario.

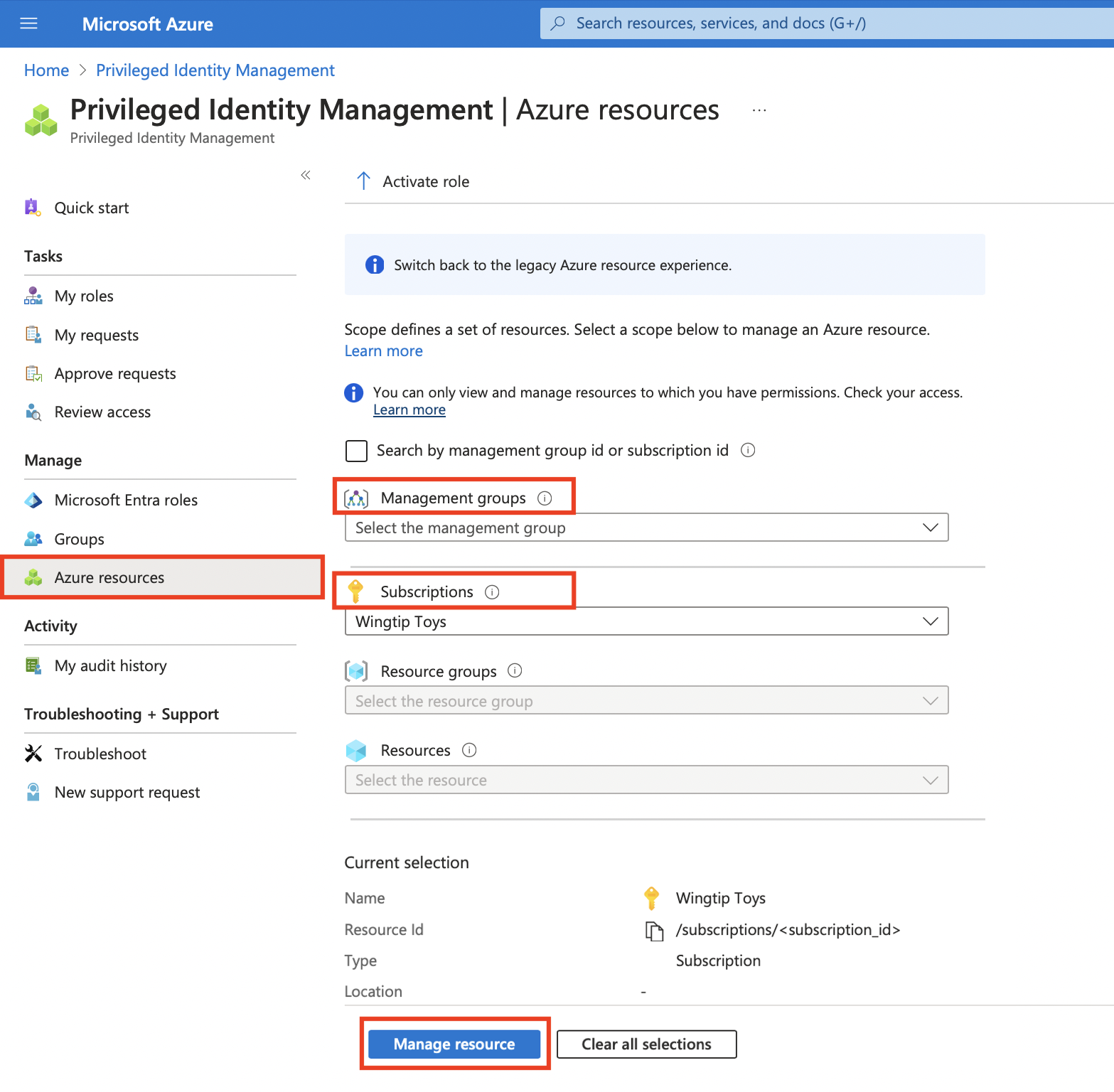

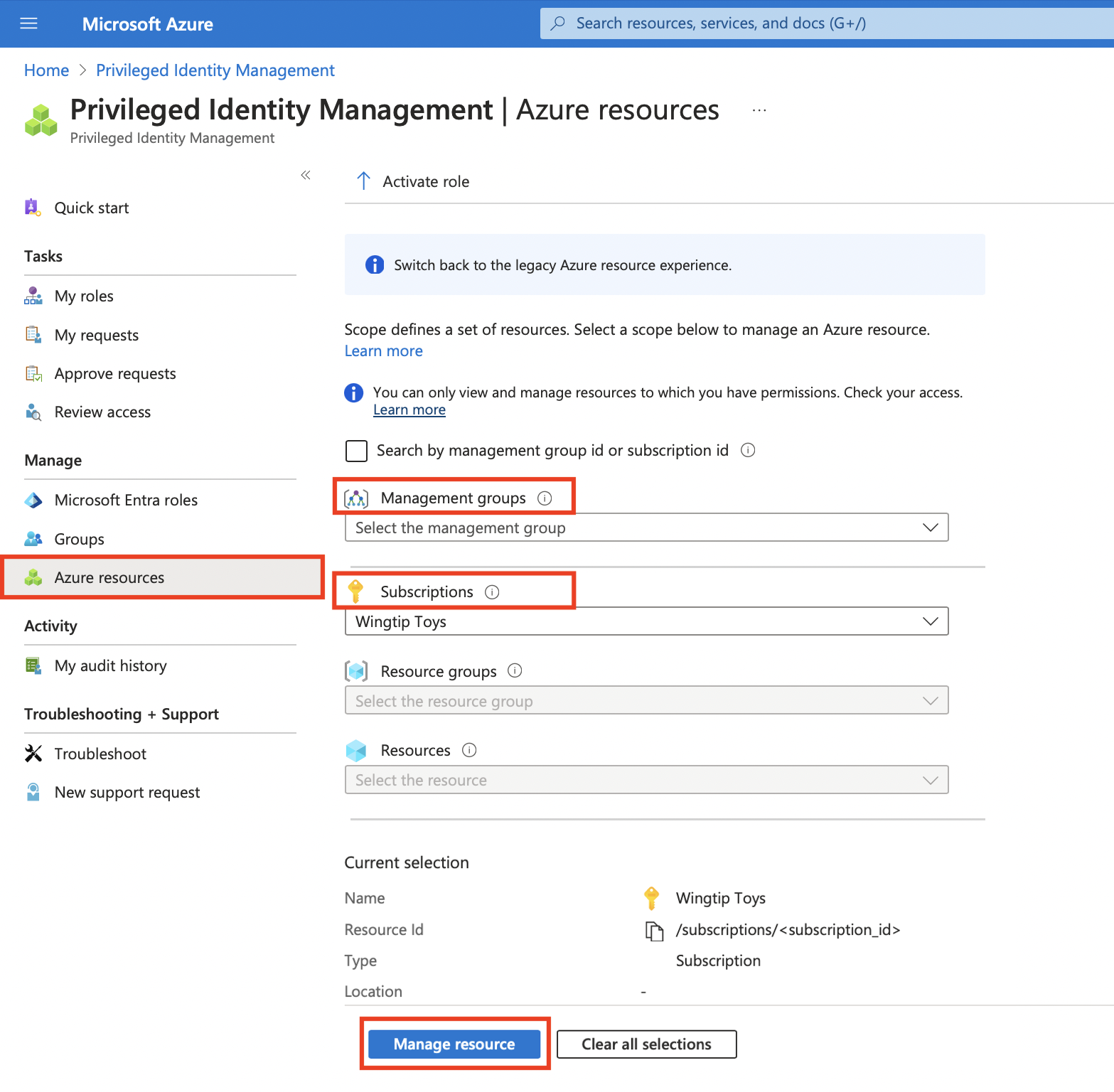

Vaya a Gobernanza de Identidades>Gestión de Identidades con privilegios>Recursos de Azure.

Seleccione el tipo de recurso que desea administrar. Comience en la lista desplegable Grupo de administración o en la lista desplegable Suscripciones y, después, seleccione Grupos de recursos o Recursos según sea necesario. Seleccione el botón Seleccionar del recurso que desea administrar para abrir su página de información general.

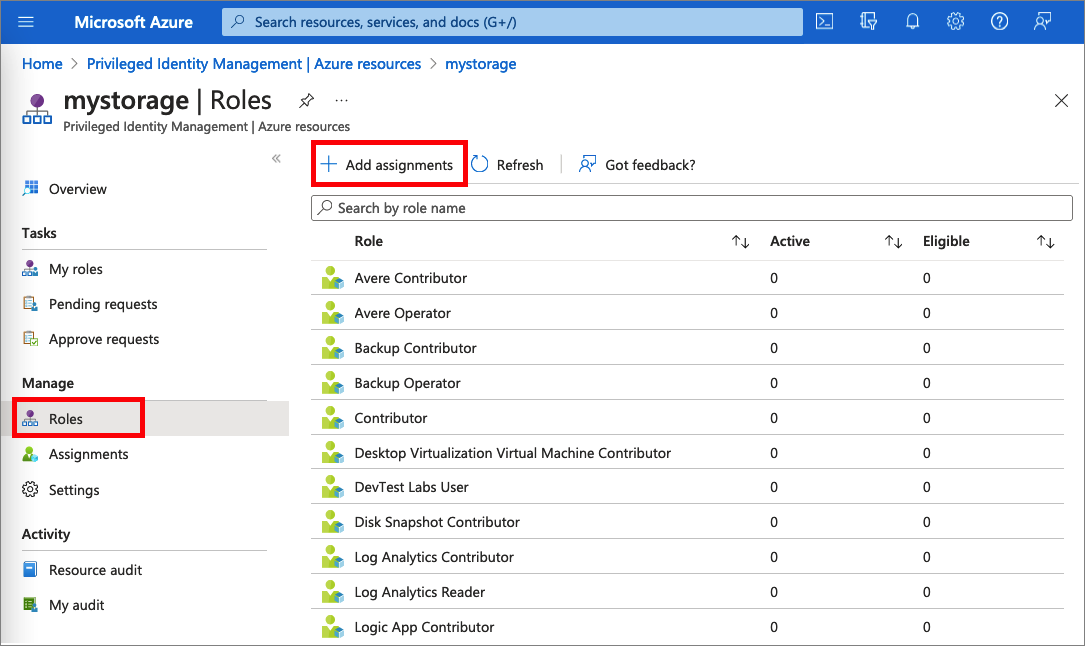

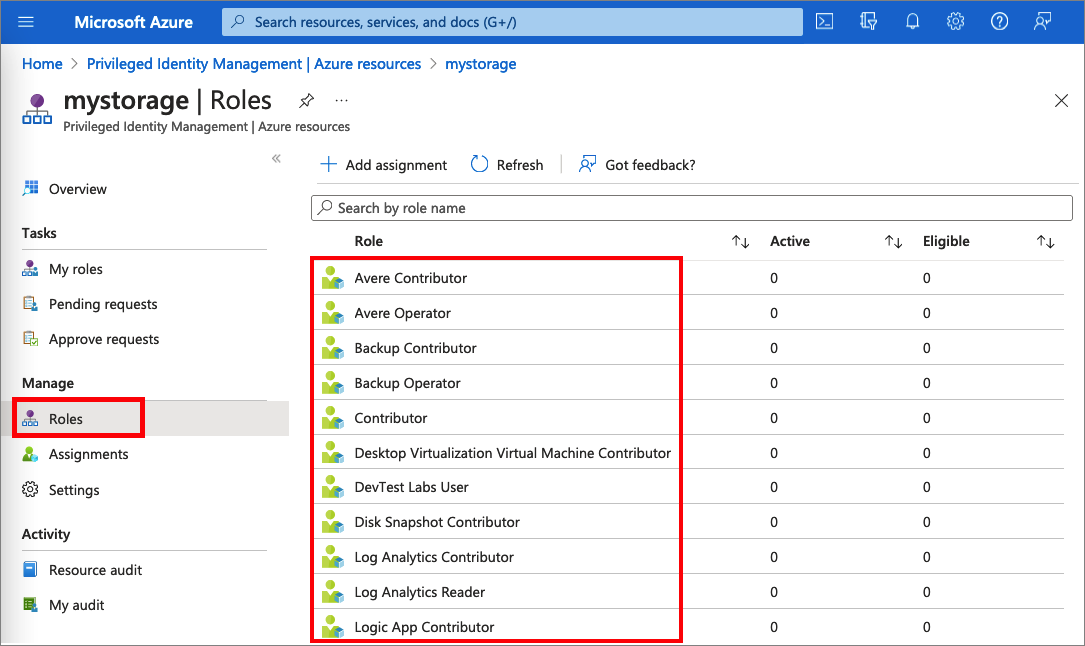

En Administrar, seleccione Roles para ver la lista de roles de los recursos de Azure.

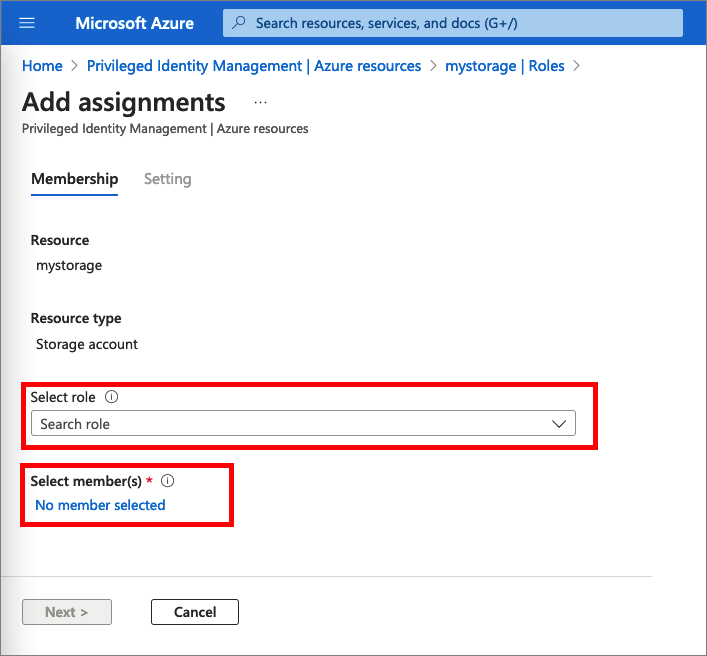

Seleccione Agregar asignaciones para abrir el panel Agregar asignaciones.

Seleccione un rol que quiera asignar.

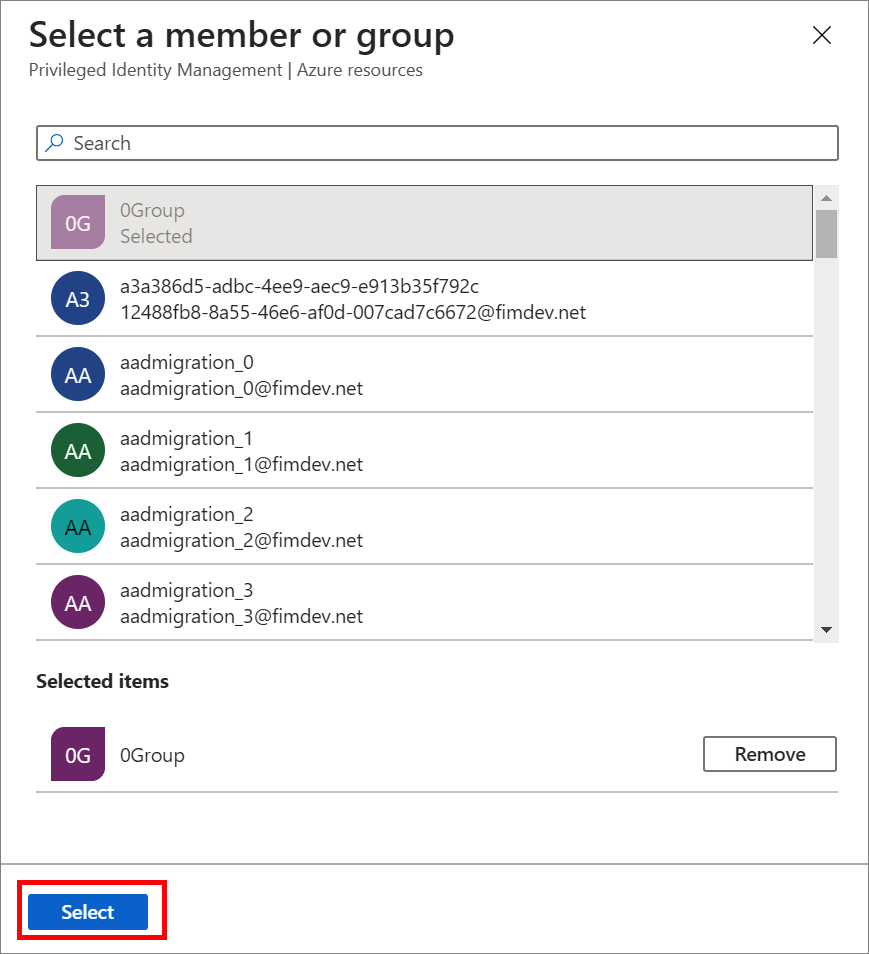

Seleccione el vínculo Ningún miembro seleccionado para abrir el panel Seleccionar un miembro o grupo.

Seleccione un miembro o grupo que quiera asignar al rol y luego elija Seleccionar.

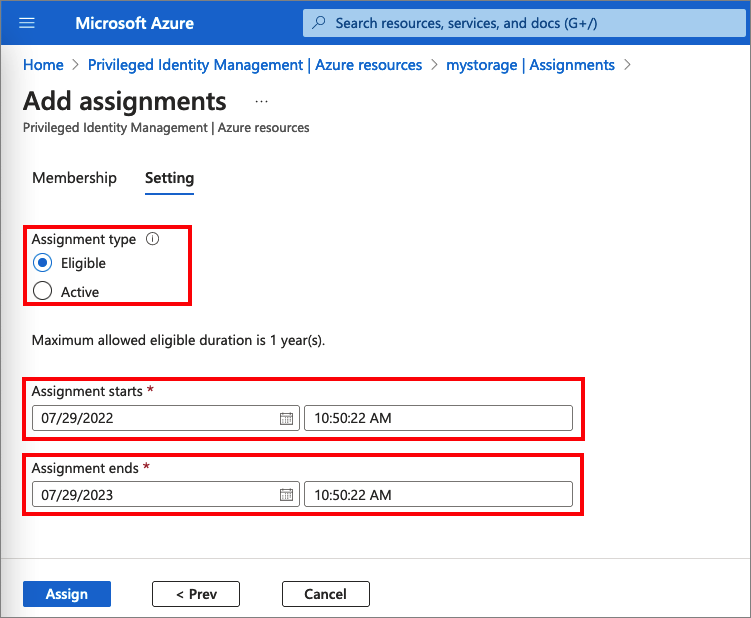

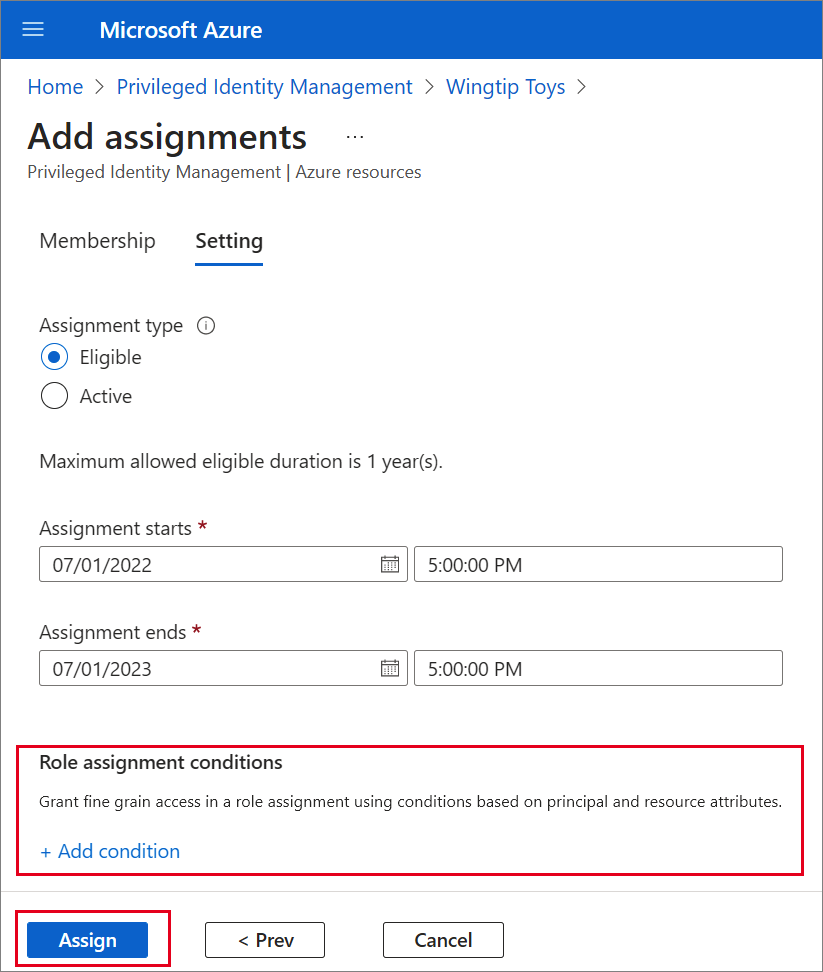

En la pestaña Configuración, en la lista Tipo de asignación, seleccione Apto o Activo.

Microsoft Entra PIM para recursos de Azure ofrece dos tipos de asignación distintos:

Las asignaciones que reúnen las condiciones requieren que el miembro active el rol antes de usarlo. El administrador puede requerir que el miembro de rol realice determinadas acciones antes de la activación de roles, lo que podría incluir realizar una comprobación de autenticación multifactor (MFA), proporcionar una justificación comercial o solicitar la aprobación de los aprobadores designados.

Las asignaciones activas no requieren que el miembro active el rol antes del uso. Los miembros asignados como activos tienen privilegios asignados listos para usar. Este tipo de asignación también está disponible para los clientes que no usan Microsoft Entra PIM.

Para especificar una duración de asignación específica, cambie las fechas y horas de inicio y finalización.

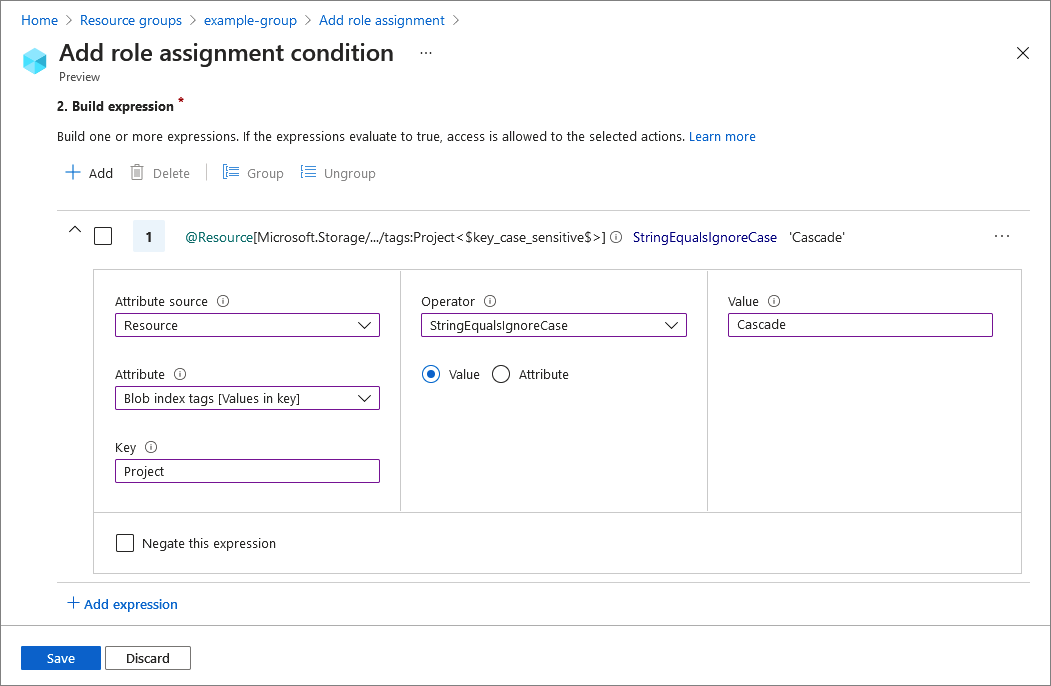

Si el rol se ha definido con acciones que permiten asignaciones a ese rol con condiciones, puede seleccionar Agregar condición para agregar una condición basada en los atributos de recurso y en el usuario principal que forman parte de la asignación.

Las condiciones se pueden especificar en el generador de expresiones.

Cuando termine, seleccione Asignar.

Una vez creada la nueva asignación de roles, se muestra una notificación de estado.

Asignación de un rol mediante la API de Azure Resource Manager

Privileged Identity Management admite comandos de API de Azure Resource Manager (ARM) para administrar roles de recursos de Azure, como se documenta en la referencia de API de Azure Resource Manager de PIM. Para conocer los permisos necesarios para usar la API de PIM, consulte Descripción de las API de Privileged Identity Management.

A continuación se muestra el ejemplo de una solicitud HTTP de ejemplo para crear una asignación apta para un rol de Azure.

Solicitud

PUT https://management.azure.com/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleEligibilityScheduleRequests/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e?api-version=2020-10-01-preview

Cuerpo de la solicitud

{

"properties": {

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"requestType": "AdminAssign",

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0"

}

}

Respuesta

Código de estado: 201

{

"properties": {

"targetRoleEligibilityScheduleId": "b1477448-2cc6-4ceb-93b4-54a202a89413",

"targetRoleEligibilityScheduleInstanceId": null,

"scope": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"roleDefinitionId": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"principalId": "aaaaaaaa-bbbb-cccc-1111-222222222222",

"principalType": "User",

"requestType": "AdminAssign",

"status": "Provisioned",

"approvalId": null,

"scheduleInfo": {

"startDateTime": "2022-07-05T21:00:00.91Z",

"expiration": {

"type": "AfterDuration",

"endDateTime": null,

"duration": "P365D"

}

},

"ticketInfo": {

"ticketNumber": null,

"ticketSystem": null

},

"justification": null,

"requestorId": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"createdOn": "2022-07-05T21:00:45.91Z",

"condition": "@Resource[Microsoft.Storage/storageAccounts/blobServices/containers:ContainerName] StringEqualsIgnoreCase 'foo_storage_container'",

"conditionVersion": "1.0",

"expandedProperties": {

"scope": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e",

"displayName": "Pay-As-You-Go",

"type": "subscription"

},

"roleDefinition": {

"id": "/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/roleDefinitions/c8d4ff99-41c3-41a8-9f60-21dfdad59608",

"displayName": "Contributor",

"type": "BuiltInRole"

},

"principal": {

"id": "a3bb8764-cb92-4276-9d2a-ca1e895e55ea",

"displayName": "User Account",

"email": "user@my-tenant.com",

"type": "User"

}

}

},

"name": "64caffb6-55c0-4deb-a585-68e948ea1ad6",

"id": "/providers/Microsoft.Subscription/subscriptions/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e/providers/Microsoft.Authorization/RoleEligibilityScheduleRequests64caffb6-55c0-4deb-a585-68e948ea1ad6",

"type": "Microsoft.Authorization/RoleEligibilityScheduleRequests"

}

Actualizar o quitar una asignación de roles existente

Siga estos pasos para actualizar o quitar una asignación de roles existente.

Abra Microsoft Entra Privileged Identity Management.

Seleccione recursos de Azure.

Seleccione el tipo de recurso que desea administrar. Comience en la lista desplegable Grupo de administración o en la lista desplegable Suscripciones y, después, seleccione Grupos de recursos o Recursos según sea necesario. Seleccione el botón Seleccionar del recurso que desea administrar para abrir su página de información general.

En Administrar, seleccione Roles para enumerar los roles de los recursos de Azure. En la captura de pantalla siguiente se enumeran los roles de una cuenta de Azure Storage. Seleccione el rol que quiera actualizar o quitar.

Busque la asignación de roles en las pestañas Roles elegibles o Roles activos.

Para agregar o actualizar una condición para refinar el acceso a los recursos de Azure, seleccione Agregar o Ver o editar en la columna Condición de la asignación de roles.

Seleccione Agregar expresión o Eliminar para actualizar la expresión. También puede seleccionar Agregar condición para agregar una nueva condición al rol.

Para obtener información sobre cómo ampliar una asignación de roles, consulte Ampliación o renovación de roles de recursos de Azure en Privileged Identity Management.