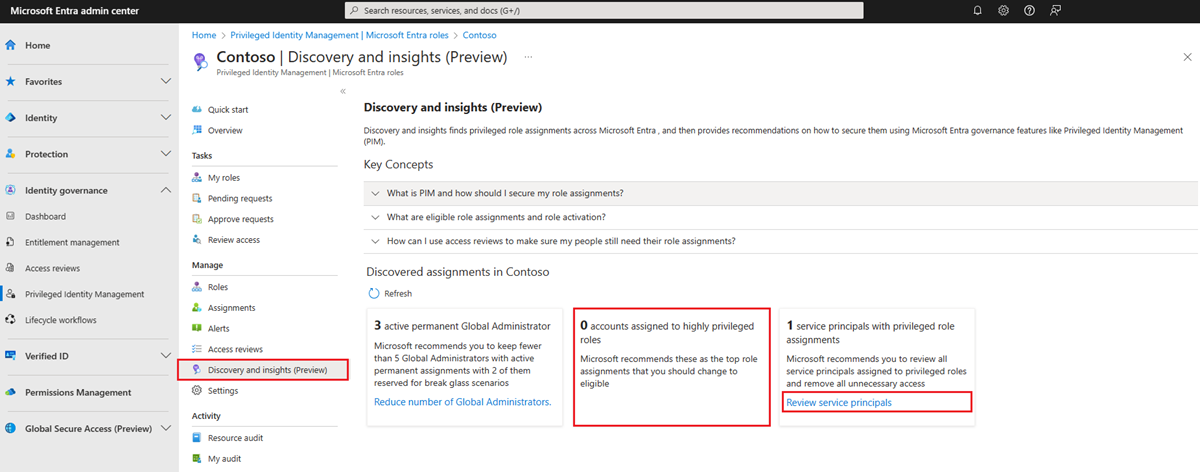

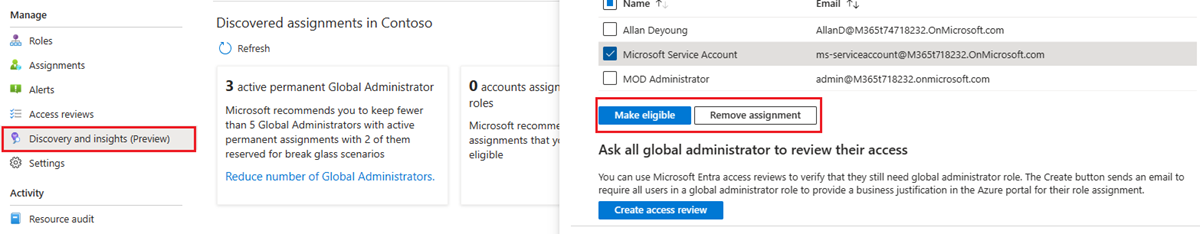

Detección e información (versión preliminar) para roles de Microsoft Entra (anteriormente, Asistente para seguridad)

Si es la primera vez que usa Privileged Identity Management (PIM) en Microsoft Entra ID, para administrar las asignaciones de roles en la organización, podrá usar la página Detección e información (versión preliminar) para empezar. Esta característica muestra quién tiene asignado roles con privilegios en su organización y cómo usar PIM para cambiar rápidamente las asignaciones de roles permanentes en asignaciones Just-in-Time. Puede ver o realizar cambios en las asignaciones de roles con privilegios permanentes en Detección e información (versión preliminar) . Se trata de una herramienta de análisis y una herramienta de acción.

Detección e información (versión preliminar)

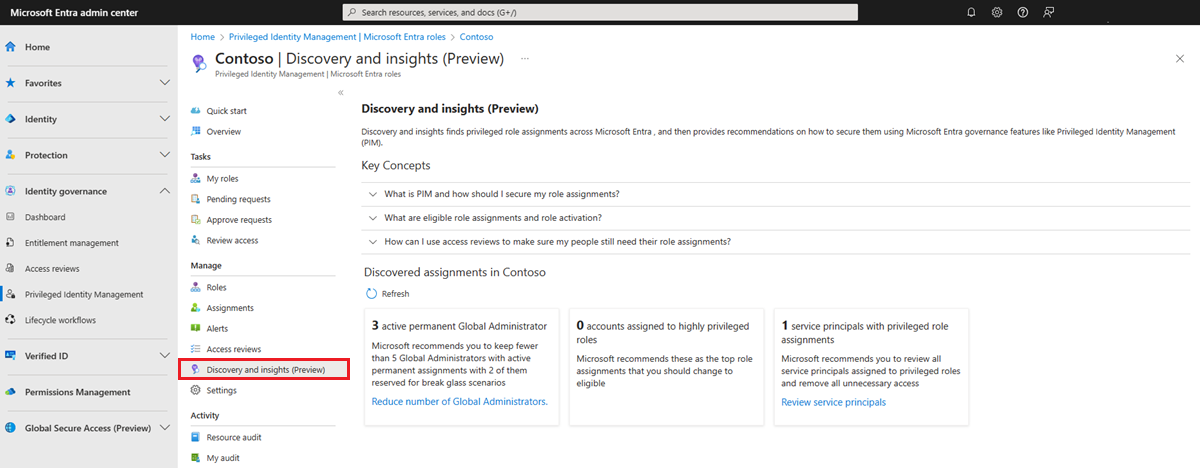

Antes de que la organización empiece a usar Privileged Identity Management, todas las asignaciones de roles son permanentes. Los usuarios siempre tienen sus roles asignados aunque no necesiten sus privilegios. Detección e información (versión preliminar), que reemplaza al antiguo Asistente de seguridad, muestra una lista de roles con privilegios y el número de usuarios que tienen actualmente esos roles. Puede obtener una lista de las asignaciones de un rol para obtener más información sobre los usuarios asignados si uno o varios de ellos no están familiarizados.

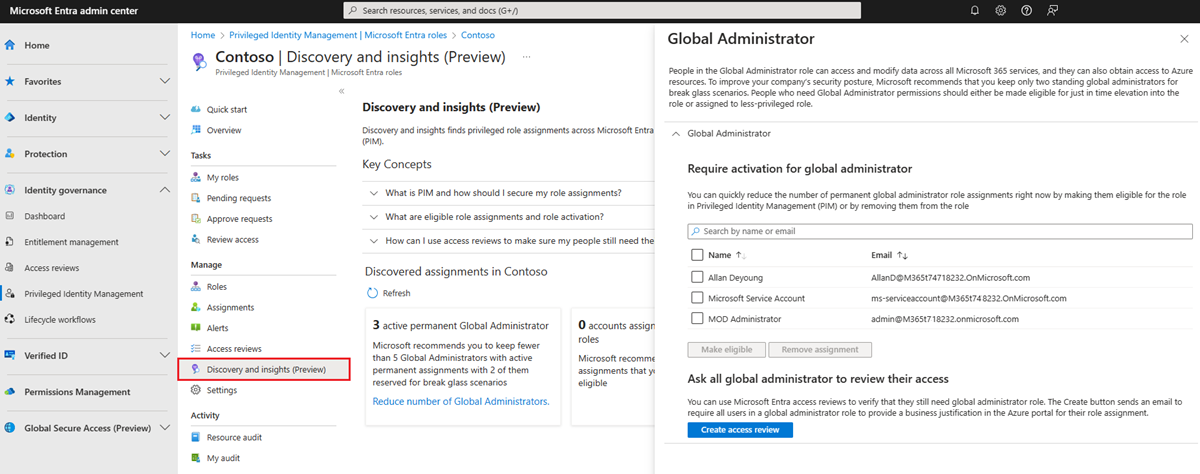

✔️ Microsoft recomienda que las organizaciones tengan dos cuentas de acceso de emergencia de solo nube con el rol de Administrador global asignado permanentemente. Estas cuentas tienen privilegios elevados y no se asignan a usuarios específicos. Las cuentas se limitan a escenarios de emergencia o de "romper el vidrio" en los que las cuentas normales no se pueden usar o todos los demás administradores se bloquean accidentalmente. Estas cuentas deben crearse siguiendo las recomendaciones de cuentas de acceso de emergencia.

Además, mantenga las asignaciones de roles permanentes si un usuario tiene una cuenta de Microsoft (es decir, una cuenta que usan para iniciar sesión en servicios de Microsoft como Skype u Outlook.com). Si necesita autenticación multifactor para un usuario con un cuenta Microsoft para activar una asignación de roles, el usuario se bloqueará.

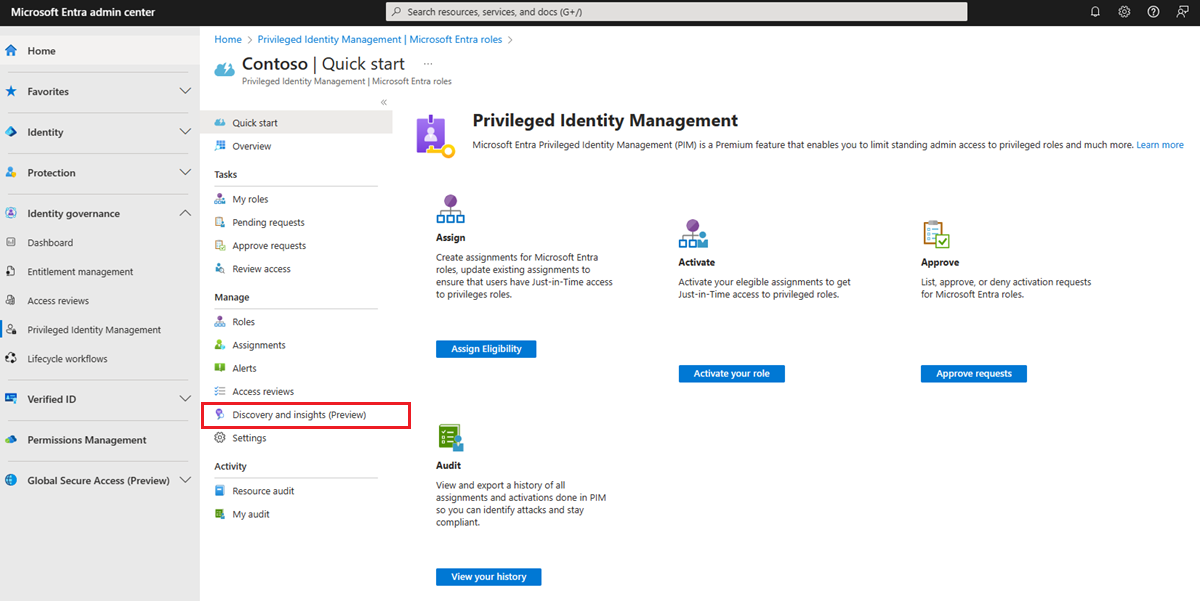

Apertura de Detección e información (versión preliminar)

Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de roles con privilegios.

Vaya a Gobernanza de identidades>Privileged Identity Management>Roles de Microsoft Entra>Descubrimiento e información (versión preliminar).

Al abrir la página, se inicia el proceso de detección para buscar las asignaciones de roles pertinentes.

Seleccione Reducir administradores globales.

Revise la lista de asignaciones de roles de administradores globales.

Seleccione Siguiente para seleccionar los usuarios o grupos que desea que sean válidos y, a continuación, seleccione Establecer como apto o Quitar asignación.

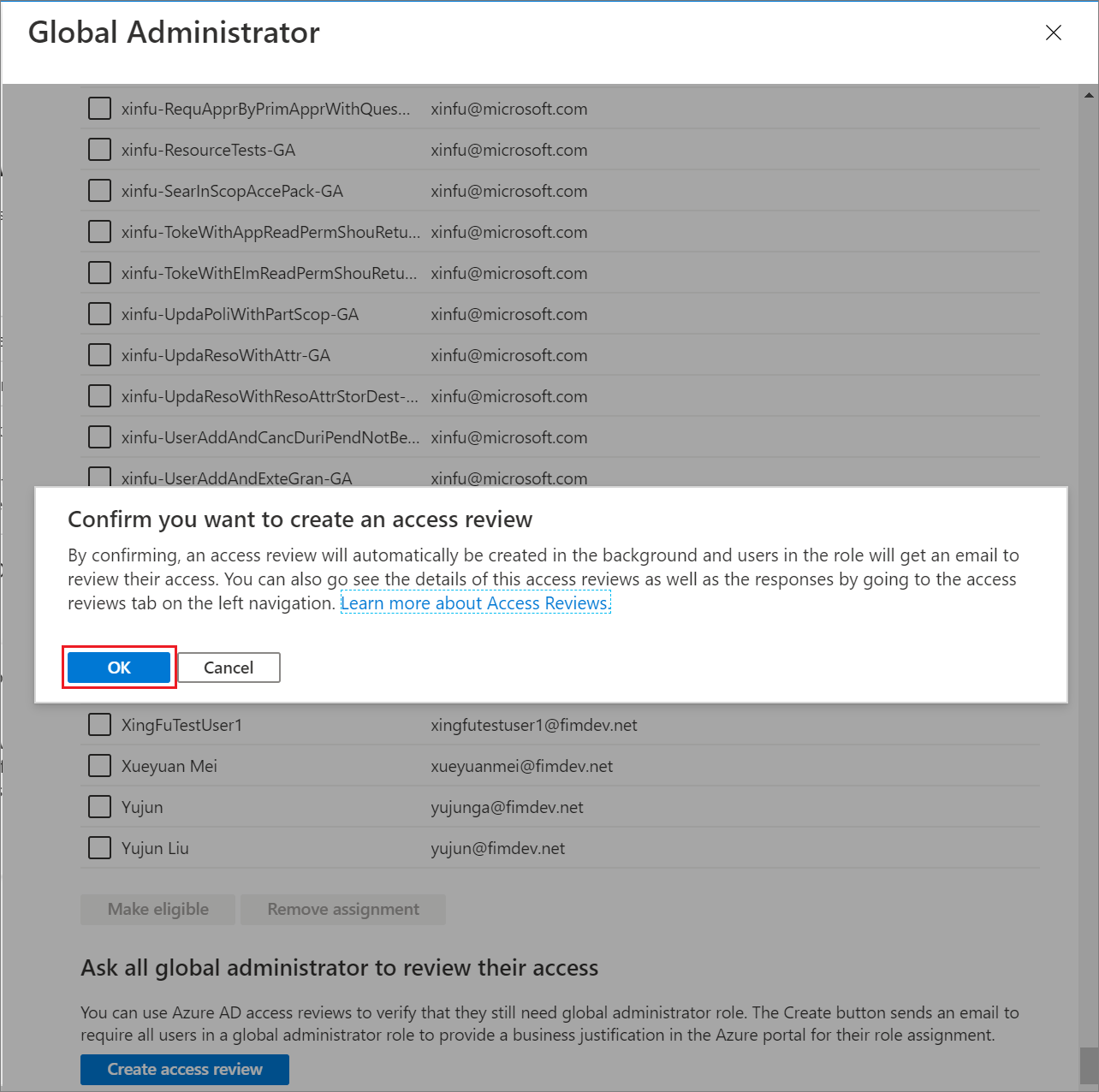

También puede requerir que todos los administradores globales revisen su propio acceso.

Después de seleccionar cualquiera de estos cambios, verá una notificación de Azure.

Después, puede seleccionar Eliminar acceso permanente o Revisar entidades de servicio para repetir los pasos anteriores en otros roles con privilegios y en las asignaciones de roles de entidades de servicio. En el caso de las asignaciones de roles de entidades de servicio, solo se pueden quitar asignaciones de roles.