Protección de identidades de cargas de trabajo

Protección de id. de Microsoft Entra puede detectar, investigar y corregir identidades de carga de trabajo para proteger las aplicaciones y las entidades de servicio, además de las identidades de usuario.

Una identidad de carga de trabajo es una identidad que permite a una aplicación o entidad de servicio acceder a los recursos, a veces en el contexto de un usuario. Estas identidades de carga de trabajo difieren de las cuentas de usuario tradicionales ya que:

- No puede realizar la autenticación multifactor.

- Normalmente no tienen ningún proceso de ciclo de vida formal.

- Es necesario almacenar sus credenciales o secretos en algún lugar.

Estas diferencias dificultan la administración de las identidades de carga de trabajo y las ponen en mayor riesgo.

Importante

Los detalles de riesgo completo y los controles de acceso basados en riesgos están disponibles para los clientes de Workload Identities Premium; sin embargo, los clientes sin las licencias de Identidades de carga de trabajo premium siguen recibiendo todas las detecciones con detalles de informes limitados.

Nota:

Protección de id. detecta riesgos en aplicaciones de inquilino único, de SaaS de terceros y multiinquilino. Las identidades administradas no están actualmente en el ámbito.

Requisitos previos

Para usar los informes de riesgo de identidad de carga de trabajo, incluida el nuevo panel Identidades de carga de trabajo de riesgo y la pestaña Detecciones de identidad de carga de trabajo del panel Detecciones de riesgo, en el portal debe tener lo siguiente.

- Uno de los roles de administrador siguientes asignado

- Administrador de seguridad

- Operador de seguridad

- Los usuarios del Lector de seguridad a los que se les asignó el rol de administrador de acceso condicional pueden crear políticas que utilicen el riesgo como condición.

Para actuar sobre las identidades de carga de trabajo de riesgo, recomendamos configurar directivas de acceso condicional basadas en el riesgo, lo que requiere licencias de Identidades de carga de trabajo premium: Puede ver, iniciar una prueba y adquirir licencias en la Hoja de Identidades de carga de trabajo.

Detecciones de riesgo de identidad de carga de trabajo

Detectamos el riesgo en las identidades de carga de trabajo a través del comportamiento de inicio de sesión y los indicadores sin conexión de riesgo.

| Nombre de detección | Tipo de detección | Descripción | riskEventType |

|---|---|---|---|

| Inteligencia contra amenazas de Microsoft Entra | Sin conexión | Esta detección de riesgo indica alguna actividad coherente con patrones de ataque conocidos basados en los orígenes de inteligencia contra amenazas internas y externas de Microsoft. | investigationsThreatIntelligence |

| Inicios de sesión sospechosos | Sin conexión | Esta detección de riesgos indica propiedades de inicio de sesión o patrones inusuales para esta entidad de servicio. La detección aprende el comportamiento de inicio de sesión de bases de referencia para las identidades de carga de trabajo en el inquilino. La detección tarda entre 2 y 60 días y se activa si una o varias de las siguientes propiedades desconocidas aparecen durante un inicio de sesión posterior: dirección IP/ASN, recurso de destino, agente de usuario, cambio de IP con hospedaje o sin hospedaje, país IP, tipo de credencial. Debido a la naturaleza de programación de los inicios de sesión de identidad de carga de trabajo, se proporciona una marca de tiempo para la actividad sospechosa en lugar de marcar un evento de inicio de sesión específico. Los inicios de sesión que se inician después de un cambio de configuración autorizado pueden desencadenar esta detección. |

suspiciousSignins |

| Entidad de servicio confirmada por el administrador en peligro | Sin conexión | Esta detección indica que un administrador ha seleccionado "Confirmar que se ha vulnerado" en la interfaz de usuario de identidades de cargas de trabajo de riesgo o mediante la API riskyServicePrincipals. Para ver qué administrador ha confirmado esta cuenta en peligro, compruebe el historial de riesgos de la cuenta (mediante la interfaz de usuario o la API). | adminConfirmedServicePrincipalCompromised |

| Filtración de credenciales | Sin conexión | Esta detección de riesgo indica que se han filtrado las credenciales válidas de la cuenta. Esta pérdida puede producirse cuando alguien comprueba las credenciales en el artefacto de código público en GitHub o cuando las credenciales se filtran a través de una infracción de datos. Cuando el servicio de credenciales filtradas de Microsoft adquiere las credenciales de GitHub, de la Web oscura, los sitios de pegado u otros orígenes, se comparan con las credenciales válidas actuales en Microsoft Entra ID para encontrar coincidencias válidas. |

leakedCredentials |

| Aplicación malintencionada | Sin conexión | Esta detección combina alertas de Protección de id. y Microsoft Defender para aplicaciones en la nube para indicar cuándo Microsoft deshabilita una aplicación por violar nuestros términos de servicio. Se recomienda realizar una investigación de la aplicación. Nota: Estas aplicaciones muestran DisabledDueToViolationOfServicesAgreement en la propiedad disabledByMicrosoftStatus de los tipos de recurso aplicación y entidad de servicio relacionados en Microsoft Graph. Para evitar que se vuelvan a crear instancias en la organización en el futuro, estos objetos no se pueden eliminar. |

maliciousApplication |

| Aplicación sospechosa | Sin conexión | Esta detección indica que Protección de id. o Microsoft Defender para aplicaciones en la nube han identificado una aplicación que puede estar violando nuestros términos de servicio pero no la ha deshabilitado. Se recomienda realizar una investigación de la aplicación. | suspiciousApplication |

| Actividad anómala de la entidad de servicio | Sin conexión | Esta detección de riesgos tiene como base el comportamiento normal de la entidad de servicio administrativa en Microsoft Entra ID y detecta patrones anómalos de comportamiento, como los cambios sospechosos en el directorio. La detección se desencadena en la entidad de servicio administrativa que realiza el cambio o el objeto que se cambió. | anomalousServicePrincipalActivity |

| Tráfico de API sospechoso | Sin conexión | Esta detección de riesgos se notifica cuando se observa una enumeración anómala del tráfico o directorio de GraphAPI de una entidad de servicio. La detección de tráfico de API sospechosa puede indicar un reconocimiento anómalo o filtración de datos por una entidad de servicio. | suspiciousAPITraffic |

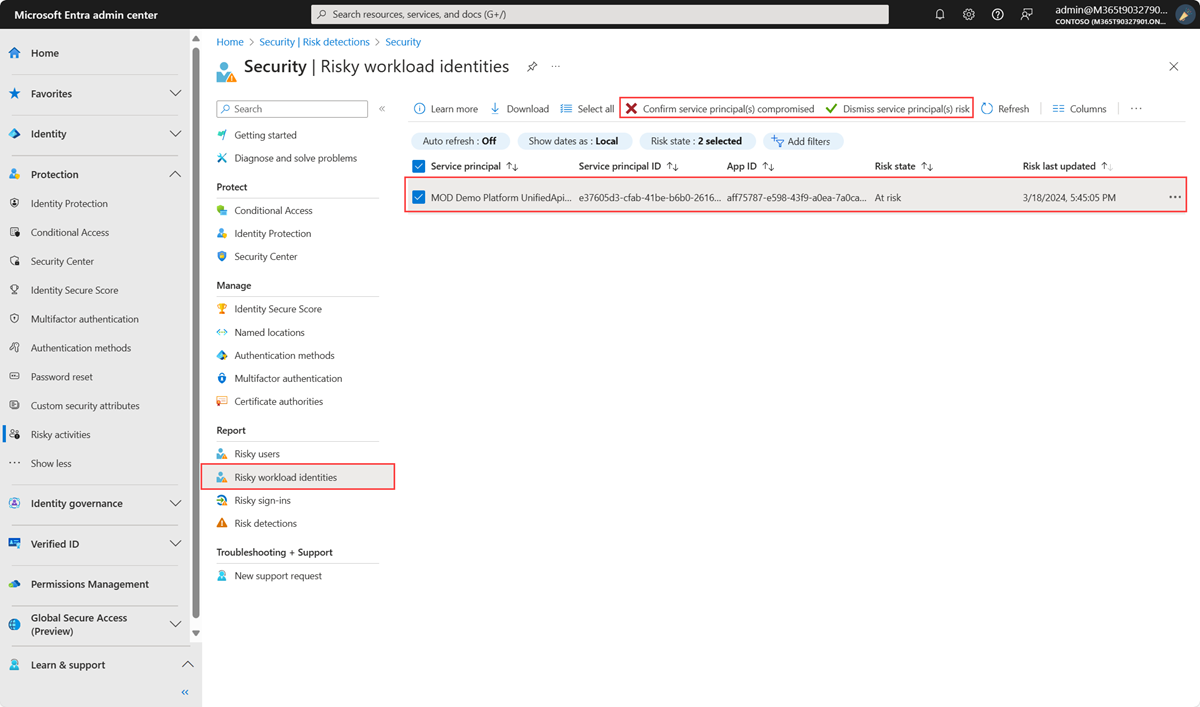

Identificación de identidades de carga de trabajo de riesgo

Las organizaciones pueden encontrar identidades de carga de trabajo marcadas en riesgo en una de estas dos ubicaciones:

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un Lector de seguridad.

- Vaya aProtección>Protección de identidad>Identidades de carga de trabajo de riesgo.

Microsoft Graph API

También puede consultar identidades de carga de trabajo de riesgo mediante Microsoft Graph API. Hay dos nuevas colecciones en las API de Protección de id.

riskyServicePrincipalsservicePrincipalRiskDetections

Exportación de datos de riesgo

Las organizaciones pueden exportar datos ajustando la configuración de diagnóstico en Microsoft Entra ID para enviar datos de riesgo a un área de trabajo de Log Analytics, archivarlos en una cuenta de almacenamiento, transmitirlos a un centro de eventos o enviarlos a una solución SIEM.

Aplicación de controles de acceso con acceso condicional basado en riesgos

Con el acceso condicional para las identidades de carga de trabajo, puede bloquear el acceso a cuentas específicas que elija cuando Protección de id. las marca como "en riesgo". La directiva se puede aplicar a las entidades de servicio de un solo inquilino que se han registrado en el inquilino. SaaS de terceros, aplicaciones multiinquilino e identidades administradas están fuera del ámbito.

Para mejorar la seguridad y la resistencia de las identidades de carga de trabajo, la evaluación continua de acceso (CAE) para las identidades de carga de trabajo es una herramienta eficaz que ofrece la aplicación instantánea de las directivas de acceso condicional y las señales de riesgo detectadas. Las identidades de carga de trabajo de terceros habilitadas para CAE que acceden a recursos de la primera entidad compatibles con CAE están equipadas con tokens de larga duración (LLT) de 24 horas que están sujetos a comprobaciones de seguridad continuas. Consulte la documentación de CAE para identidades de carga de trabajo para obtener información sobre la configuración de clientes de identidad de carga de trabajo para CAE y el ámbito de características actualizado.

Investigación de identidades de carga de trabajo de riesgo

Protección de id. proporciona a las organizaciones dos informes que pueden usar para investigar el riesgo de la identidad de carga de trabajo. Estos informes son las identidades de carga de trabajo de riesgo y las detecciones de riesgo para las identidades de carga de trabajo. Todos los informes permiten descargar eventos en formato .CSV para analizarlos posteriormente.

Algunas de las preguntas clave que se deben responder durante la investigación son las siguientes:

- ¿Las cuentas muestran actividad de inicio de sesión sospechosa?

- ¿Ha habido cambios no autorizados en las credenciales?

- ¿Ha habido cambios de configuración sospechosos en las cuentas?

- ¿Adquirió la cuenta roles de aplicación no autorizados?

La Guía de operaciones de seguridad de Microsoft Entra para aplicaciones proporciona orientaciones detalladas sobre las áreas de investigación anteriores.

Una vez que determine si la identidad de carga de trabajo está en peligro, descarte el riesgo de la cuenta o confirme que la cuenta está en peligro en el informe Identidades de carga de trabajo de riesgo. También puedes seleccionar "Deshabilitar entidad de servicio" si quieres bloquear la cuenta para que no se pueda volver a iniciar sesión en ella.

Corrección de las identidades de carga de trabajo de riesgo

- Credenciales de inventario asignadas a la identidad de carga de trabajo de riesgo, ya sea para la entidad de servicio o los objetos de aplicación.

- Agregue una credencial nueva. Microsoft recomienda usar certificados x509.

- Quite las credenciales en peligro. Si cree que la cuenta está en riesgo, se recomienda quitar todas las credenciales existentes.

- Corrija los secretos de Azure KeyVault a los que tenga acceso la entidad de servicio rotándolos.

El Kit de herramientas de Microsoft Entra es un módulo de PowerShell que puede ayudarle a realizar algunas de estas acciones.