Configuración de una aplicación SAML para recibir tokens con notificaciones de un almacén externo

En este artículo se describe cómo configurar una aplicación SAML para recibir tokens con notificaciones externas del proveedor de notificaciones personalizado.

Requisitos previos

Antes de configurar una aplicación SAML para recibir tokens con notificaciones externas, siga estas secciones:

- Configuración de un evento de inicio de emisión de tokens del proveedor de notificaciones personalizado

- Registro de una extensión de notificaciones personalizada

Configuración de una aplicación SAML que recibe tokens enriquecidos

Los administradores o propietarios de aplicaciones individuales pueden usar un proveedor de notificaciones personalizado para enriquecer los tokens de las aplicaciones existentes o las nuevas aplicaciones. Estas aplicaciones pueden usar tokens en formatos JWT (para OpenID Connect) o SAML.

Los pasos siguientes son para registrar una aplicación XRayClaims de demostración para que pueda probar si puede recibir un token con notificaciones enriquecidas.

Adición de una nueva aplicación SAML

Sugerencia

Los pasos de este artículo pueden variar ligeramente en función del portal desde donde comienza.

Agregue una nueva aplicación SAML que no sea de la galería en el inquilino:

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Aplicaciones de identidad>Aplicaciones>Empresariales.

Seleccione Nueva aplicación y, a continuación, Cree su propia aplicación.

Agregue un nombre para el proyecto. Por ejemplo, AzureADClaimsXRay. Seleccione la opción Integrar cualquier otra aplicación que no encuentre en la galería (que no sea de la galería) y seleccione Crear.

Configuración del inicio de sesión único con SAML

Configurar el inicio de sesión único para la aplicación:

En la página Información general, seleccione Configurar inicio de sesión único y, a continuación, SAML. Seleccione Editar en Configuración básica de SAML.

Seleccione Agregar identificador y agregue "urn:microsoft:adfs:claimsxray" como identificador. Si otra aplicación de su organización ya usa ese identificador, puede usar una alternativa como urn:microsoft:adfs:claimsxray12.

Seleccione URL de respuesta y agregue

https://adfshelp.microsoft.com/ClaimsXray/TokenResponsecomo dirección URL de respuesta.Seleccione Guardar.

Configuración de notificaciones

Los atributos que devuelve la API del proveedor de notificaciones personalizado no se incluyen automáticamente en los tokens devueltos por Microsoft Entra ID. Debe configurar la aplicación para que haga referencia a los atributos devueltos por el proveedor de notificaciones personalizado y devolverlos como notificaciones en tokens.

En la página de configuración Aplicaciones empresariales de esa nueva aplicación, vaya al panel Inicio de sesión único.

Seleccione Editar en la sección Atributos y notificaciones.

Expanda la sección Configuración avanzada.

Seleccione Configurar en Proveedor de notificaciones personalizado.

Seleccione la extensión de autenticación personalizada que registró anteriormente en la lista desplegable Proveedor de notificaciones personalizado. Seleccione Guardar.

Seleccione Agregar nueva notificación para agregar una nueva notificación.

Proporcione un nombre a la notificación que desee emitir, por ejemplo, "DoB". Opcionalmente, establezca un URI de espacio de nombres.

En Origen, seleccione Atributo y elija el atributo proporcionado por el proveedor de notificaciones personalizado en la lista desplegable Atributo de origen. Los atributos que se muestran son los atributos que el proveedor de notificaciones personalizado ha definido como "para estar disponibles" en la configuración del proveedor de notificaciones personalizado. Los atributos proporcionados por el proveedor de notificaciones personalizado tienen el prefijo customclaimsprovider. Por ejemplo, customclaimsprovider.DateOfBirth y customclaimsprovider.CustomRoles. Estas notificaciones pueden tener un único valor o varios en función de la respuesta de la API.

Seleccione Guardar para agregar la notificación a la configuración del token SAML.

Cierre las ventanas Administrar notificaciones y Atributos y notificaciones.

Asignación de un usuario o un grupo a la aplicación

Antes de probar el inicio de sesión del usuario, debe asignar un usuario o grupo de usuarios a la aplicación. Si no lo hace, el error AADSTS50105 - The signed in user is not assigned to a role for the application se devuelve al iniciar sesión.

En la página Información general de la aplicación, seleccione Asignar usuarios y grupos en Introducción.

En la página Usuarios y grupos, seleccione Agregar usuario o grupo.

Busque y seleccione el usuario para iniciar sesión en la aplicación. Seleccione el botón Asignar.

Prueba de la aplicación

Pruebe que el token se esté enriqueciendo para los usuarios que inician sesión en la aplicación:

En la página de información general de la aplicación, seleccione Inicio de sesión único en la barra de navegación izquierda.

Desplácese hacia abajo y seleccione Probar en Probar inicio de sesión único con {nombre de aplicación}.

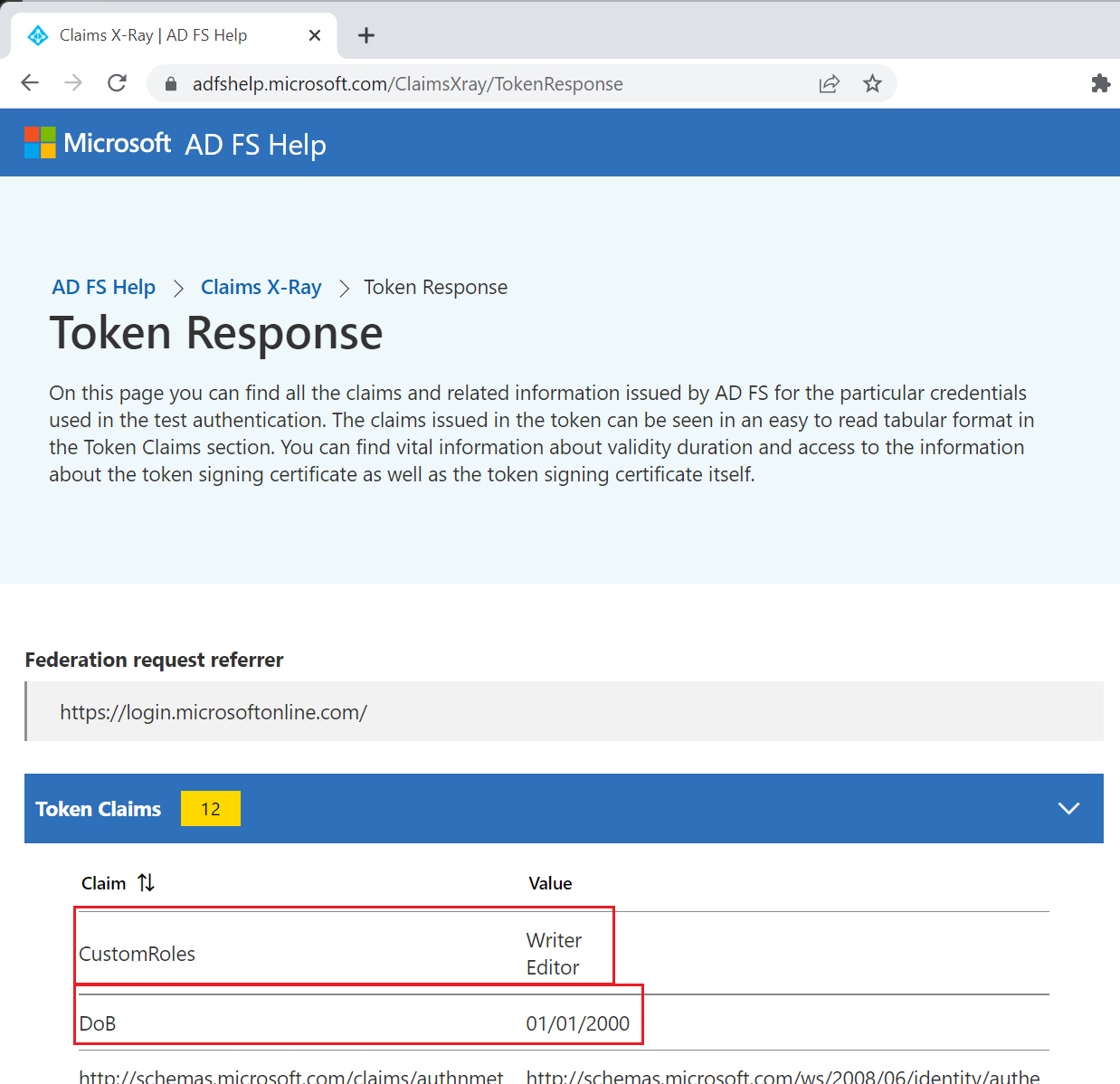

Seleccione Probar inicio de sesión e inicie sesión. Al final del inicio de sesión, debería ver la herramienta Claims X-ray de respuesta del token. Todas las notificaciones que configuró para que aparezcan en el token deben aparecer si tienen valores que no son NULL, incluidas las que usan el proveedor de notificaciones personalizado como origen.

Pasos siguientes

Solución de problemas de la API del proveedor de notificaciones personalizado.

Vea el Desencadenador de eventos de autenticación para la aplicación de muestra de Azure Functions.