Compatibilidad con la autenticación sin contraseña con claves FIDO2 en aplicaciones desarrolladas por el usuario

Estas configuraciones y procedimientos recomendados le ayudarán a evitar escenarios comunes que impiden que la autenticación sin contraseñas FIDO2 esté disponible para los usuarios de sus aplicaciones.

Procedimientos recomendados generales

Sugerencias de dominio

No use una sugerencia de dominio para omitir la detección del dominio de inicio. Esta característica está pensada para simplificar los inicios de sesión, pero es posible que el proveedor de identidades federado no admita la autenticación sin contraseña.

Requerimiento de credenciales específicas

Si está utilizando SAML, no especifique que se requiera una contraseña mediante el elemento RequestedAuthnContext.

El elemento RequestedAuthnContext es opcional, por lo que para resolver este problema puede quitarlo de las solicitudes de autenticación SAML. Este es un procedimiento recomendado general, ya que el uso de este elemento también puede impedir que otras opciones de autenticación, como la autenticación multifactor, funcionen correctamente.

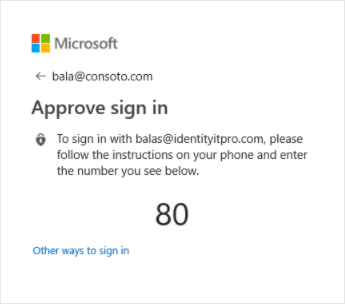

Uso del método de autenticación usado más recientemente

En primer lugar, se les presentará el método de inicio de sesión usado más recientemente por un usuario. Esto puede causar confusión cuando los usuarios creen que deben usar la primera opción presentada. Sin embargo, para elegir otra opción pueden seleccionar "Otras formas de iniciar sesión", como se muestra a continuación.

Procedimientos recomendados específicos de la plataforma

Escritorio

Las opciones recomendadas para implementar la autenticación son, en orden:

- Las aplicaciones de escritorio de .NET que usan la biblioteca de autenticación de Microsoft (MSAL) deben usar el administrador de autenticación de Windows (WAM). Esta integración y sus ventajas están documentadas en GitHub.

- Use WebView2 para admitir FIDO2 en un explorador incrustado.

- Utilice el explorador del sistema. Las bibliotecas MSAL para plataformas de escritorio usan este método de forma predeterminada. Puede consultar nuestra página sobre la compatibilidad de exploradores de FIDO2 para asegurarse de que el explorador que usa admite la autenticación FIDO2.

Dispositivo móvil

FIDO2 es compatible con aplicaciones nativas de iOS que usan MSAL con ASWebAuthenticationSession o integración de agente. El agente se suministra en Microsoft Authenticator en iOS y en el Portal de empresa de Microsoft Intune en macOS.

Asegúrese de que el proxy de red no bloquee la validación de dominio asociada por Apple. La autenticación FIDO2 requiere que la validación de dominio asociada de Apple se realice correctamente, lo que requiere que determinados dominios de Apple se excluyan de servidores proxy de red. Para obtener más información, consulte Uso de productos de Apple en redes empresariales.

FIDO2 es compatible con aplicaciones iOS o Android nativas, pero se encuentra actualmente en desarrollo.

Si no usa MSAL, debe utilizar igualmente el explorador web del sistema para la autenticación. Características como el inicio de sesión único y el acceso condicional dependen de una superficie web compartida proporcionada por el explorador web del sistema. Esto significa el uso de pestañas personalizadas de Chrome (Android) o la autenticación de un usuario a través de un servicio web | Documentación para desarrolladores de Apple (iOS).

Aplicaciones web y de una página

La disponibilidad de la autenticación sin contraseña FIDO2 para las aplicaciones que se ejecutan en un explorador web dependerá de la combinación de explorador y plataforma. Puede consultar nuestra matriz de compatibilidad de FIDO2 para comprobar si se admite la combinación que encontrarán los usuarios.

Pasos siguientes

Opciones de autenticación sin contraseña para Microsoft Entra ID

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de