Configuración del inicio de sesión único en una aplicación de proxy de aplicación

El inicio de sesión único (SSO) permite que los usuarios accedan a una aplicación sin tener que autenticarse varias veces. Permite que se lleve a cabo la autenticación única en la nube, en Microsoft Entra ID, y que el servicio o el conector suplante al usuario para completar más desafíos de autenticación de la aplicación.

Configuración del inicio de sesión único

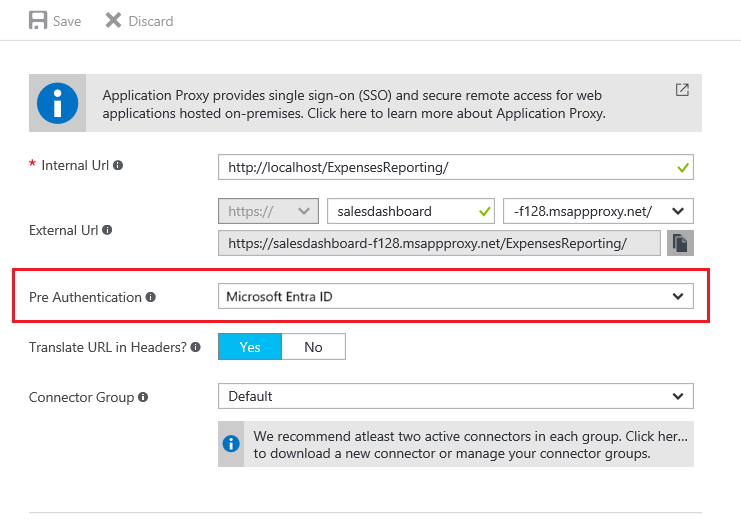

Para configurar SSO, asegúrese de que la aplicación esté configurada para la autenticación previa a través de Microsoft Entra ID.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de aplicaciones.

- En la esquina superior derecha, seleccione su nombre de usuario. Compruebe que ha iniciado sesión en el directorio que usa el proxy de aplicación. Si necesita cambiar de directorio, seleccione Cambiar de directorio y elija un directorio que use el proxy de aplicación.

- Vaya a Identidad> Aplicaciones>aplicaciones para empresas> Aplicación proxy.

Busque el campo "Autenticación previa" y asegúrese de que está establecido.

Para más información sobre los métodos de autenticación previa, consulte el paso 4 del documento sobre publicación de aplicaciones.

Configuración de modos de inicio de sesión únicos para aplicaciones de proxy de aplicación

Configure el tipo específico de inicio de sesión único. Los métodos de inicio de sesión se clasifican en función del tipo de autenticación que la aplicación back-end use. Las aplicaciones de proxy de aplicación admiten tres tipos de inicio de sesión:

Inicio de sesión con contraseña: el inicio de sesión con contraseña sirve para cualquier aplicación que utilice los campos de nombre de usuario y contraseña para iniciar sesión. Los pasos de configuración están disponibles en Configuración del inicio de sesión único con contraseña para una aplicación de la galería de Microsoft Entra.

Autenticación integrada de Windows: para las aplicaciones que utilizan la autenticación integrada de Windows (IWA), el inicio de sesión único se habilita mediante la delegación restringida de Kerberos (KCD). Este método concede permiso a los conectores de red privada en Active Directory para suplantar a los usuarios y enviar y recibir tokens en su nombre. Puede ver más información sobre la configuración de KCD en la documentación sobre el inicio de sesión único con KCD.

Inicio de sesión basado en el encabezado: el inicio de sesión basado en el encabezado se usa para proporcionar funcionalidades de inicio de sesión único mediante encabezados HTTP. Para más información, consulte Inicio de sesión único basado en el encabezado.

Inicio de sesión único de SAML: Con el inicio de sesión único de SAML, Microsoft Entra se autentica en la aplicación mediante la cuenta de Microsoft Entra del usuario. Microsoft Entra ID comunica la información de inicio de sesión a la aplicación a través de un protocolo de conexión. Con el inicio de sesión único basado en SAML puede asignar usuarios a roles de aplicación específicos según las reglas que defina en las notificaciones SAML. Para obtener información sobre cómo configurar el inicio de sesión único de SAML, vea SAML para inicio de sesión único con el proxy de aplicación.

Para encontrar todas estas opciones, vaya a su aplicación en Aplicaciones empresariales y abra la página Inicio de sesión único en el menú de la izquierda. Si la aplicación se creó en el portal antiguo, es posible que no vea todas estas opciones.

En esta página, también verá una opción adicional para el inicio de sesión: Inicio de sesión vinculado. El proxy de aplicación admite esta opción. Sin embargo, esta opción no agrega el inicio de sesión único a la aplicación. Dicho esto, es posible que ya se haya implementado el inicio de sesión único en la aplicación mediante otro servicio, como los Servicios de federación de Active Directory.

Esta opción permite que un administrador cree un vínculo a una aplicación que los usuarios ven en primer lugar al acceder a la aplicación. Por ejemplo, una aplicación que está configurada para autenticar a usuarios mediante Servicios de federación de Active Directory 2.0 puede usar la opción "Inicio de sesión vinculado" para crear un vínculo a ella en la página Mis aplicaciones.

Pasos siguientes

- Almacén de contraseñas para el inicio de sesión único con el proxy de aplicación

- Delegación limitada de Kerberos para el inicio de sesión único con el proxy de aplicación

- Autenticación basada en el encabezado para el inicio de sesión único con el proxy de aplicación

- SAML para inicio de sesión único con el proxy de aplicación.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de