Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

La protección con contraseña de Microsoft Entra detecta y bloquea las contraseñas no seguras conocidas y sus variantes, y también puede bloquear términos débiles adicionales específicos de su organización. La implementación local de Protección con contraseña de Microsoft Entra usa las mismas listas de contraseñas prohibidas globales y personalizadas que se almacenan en el id. de Microsoft Entra y realiza las mismas comprobaciones de los cambios de contraseña locales que el id. de Microsoft Entra para los cambios basados en la nube. Estas comprobaciones se realizan durante los cambios de contraseña y los eventos de restablecimiento de contraseña en los controladores de dominio de Active Directory Domain Services (AD DS) local.

Principios de diseño

La protección con contraseña de Microsoft Entra está diseñada teniendo en cuenta los siguientes principios:

- Los controladores de dominio (DCs) nunca tienen que comunicarse directamente con Internet.

- No se abren nuevos puertos de red en los Controladores de Dominio (DCs).

- No se requieren cambios en el esquema de AD DS. El software utiliza los objetos de esquema de contenedor y serviceConnectionPoint existentes en AD DS.

- Se puede usar cualquier nivel funcional de bosque o dominio de AD DS compatible.

- El software no crea ni necesita ninguna cuenta en los dominios de AD DS que protege.

- Las contraseñas de texto no cifrado de usuario nunca dejan el controlador de dominio, ya sea durante las operaciones de validación de contraseñas o en cualquier otro momento.

- El software no depende de otras características de Microsoft Entra. Por ejemplo, la sincronización de hash de contraseñas de Microsoft Entra (PHS) no está relacionada ni es necesaria para la protección con contraseña de Microsoft Entra.

- Se admite la implementación incremental, pero la directiva de contraseña solo se aplica cuando se instala el agente de controlador de dominio (agente de controlador de dominio).

Implementación incremental

Protección con contraseña de Microsoft Entra admite la implementación incremental en los controladores de dominio de un dominio de AD DS. Es importante comprender lo que esto significa realmente y cuáles son los inconvenientes.

El software de agente de centro de datos de protección de contraseñas de Microsoft Entra solo puede validar las contraseñas cuando está instalado en un centro de datos y solo para los cambios de contraseña que se envían a ese centro de datos. No es posible controlar qué controladores de dominio eligen las máquinas cliente de Windows para procesar los cambios de contraseña de usuario. Para garantizar un comportamiento coherente y el cumplimiento de la seguridad de protección con contraseña universal de Microsoft Entra, el software del agente de controlador de dominio debe instalarse en todos los controladores de dominio de un dominio.

Muchas organizaciones quieren probar cuidadosamente la protección con contraseña de Microsoft Entra en un subconjunto de sus controladores de dominio antes de una implementación completa. Para admitir este escenario, la protección con contraseña de Microsoft Entra admite la implementación parcial. El software del agente del Controlador de Dominio (DC) en un DC dado valida activamente las contraseñas incluso cuando otros DCs en el dominio no tienen el software del agente del DC instalado. Las implementaciones parciales de este tipo no son seguras y no se recomiendan excepto con fines de prueba.

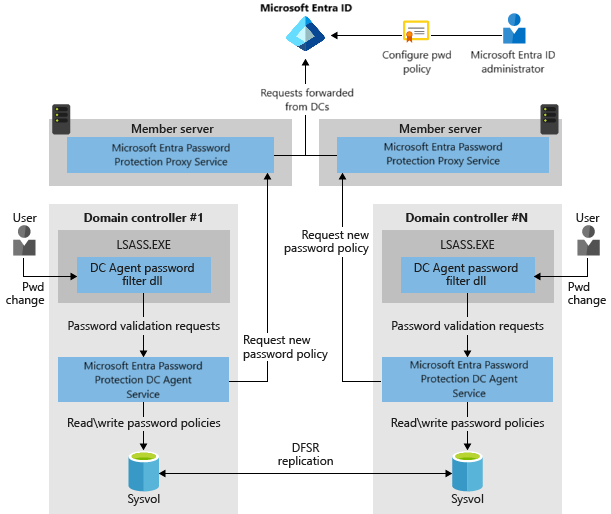

Diagrama de arquitectura

Es importante comprender los conceptos subyacentes de diseño y función antes de implementar La protección con contraseña de Microsoft Entra en un entorno de AD DS local. En el diagrama siguiente se muestra cómo funcionan conjuntamente los componentes de protección con contraseña de Microsoft Entra:

- El servicio proxy de protección con contraseña de Microsoft Entra se ejecuta en cualquier máquina unida a un dominio en el bosque de AD DS actual. El propósito principal del servicio es reenviar solicitudes de descarga de políticas de contraseñas desde los controladores de dominio a Microsoft Entra ID y luego devolver las respuestas de Microsoft Entra ID al controlador de dominio.

- La DLL del filtro de contraseñas del Agente del Controlador de Dominio (DC) recibe las solicitudes de validación de contraseñas de usuario del sistema operativo. El filtro las reenvía al servicio DC Agent que se ejecuta localmente en el controlador de dominio.

- El servicio del agente de controlador de dominio de Protección con contraseña de Microsoft Entra recibe solicitudes de validación de contraseña del archivo DLL de filtro de contraseña del agente de controlador de dominio. El servicio DC Agent los procesa utilizando la política de contraseñas actual (disponible localmente) y devuelve el resultado de aprobado o fallido.

Funcionamiento de la protección con contraseña de Microsoft Entra

Los componentes locales de Protección con contraseña de Microsoft Entra funcionan de la siguiente manera:

Cada instancia del servicio de proxy de Protección con contraseña de Microsoft Entra se anuncia ella misma a los controladores de dominio del bosque mediante la creación de un objeto serviceConnectionPoint en Active Directory.

Cada servicio DC Agent de Protección con contraseña de Microsoft Entra crea también un objeto serviceConnectionPoint en Active Directory. Este objeto se usa principalmente para informes y diagnósticos.

El servicio del agente de controlador de dominio es responsable de iniciar la descarga de una nueva directiva de contraseñas de Microsoft Entra ID. El primer paso es localizar un servicio de proxy de Protección con contraseña de Microsoft Entra consultando en el bosque los objetos serviceConnectionPoint del proxy.

Cuando se encuentra un servicio de proxy disponible, el agente de controlador de dominio envía una solicitud de descarga de directiva de contraseña al servicio proxy. A su vez, el servicio de proxy envía la solicitud a Microsoft Entra ID para, posteriormente, devolver la respuesta al servicio de agente de controlador de dominio.

Después de que el servicio Agente DC reciba una nueva directiva de contraseña de Microsoft Entra ID, el servicio almacena la directiva en una carpeta dedicada en la raíz de la carpeta compartida de dominio sysvol. El servicio DC Agent también supervisa esta carpeta en caso de que las directivas más recientes se repliquen desde otros servicios DC Agent en el dominio.

El servicio DC Agent siempre solicita una nueva política al iniciar el servicio. Una vez iniciado el servicio DC Agent, este comprueba cada hora la antigüedad de la directiva actual disponible localmente. Si la directiva es más antigua de una hora, el agente del controlador de dominio solicita una nueva directiva de Microsoft Entra ID a través del servicio de proxy, como se describió anteriormente. Si la directiva actual no tiene más de una hora de antigüedad, el Agente de Controlador de Dominio sigue usando esa directiva.

Cuando un controlador de dominio recibe eventos de cambio de contraseña, la directiva almacenada en caché se usa para determinar si se acepta o rechaza la nueva contraseña.

Consideraciones y características clave

- Cada vez que se descarga una directiva de contraseñas de Protección de contraseña de Microsoft Entra, esa directiva es específica de un inquilino. En otras palabras, las directivas de contraseña siempre son una combinación de la lista global de contraseñas prohibidas de Microsoft y la lista personalizada de contraseñas prohibidas por inquilino.

- El agente de DC se comunica con el servicio proxy mediante RPC sobre TCP. El servicio de proxy escucha estas llamadas en un puerto RPC dinámico o estático, en función de la configuración.

- El Agente de Controlador de Dominio nunca escucha en un puerto disponible en la red.

- El servicio proxy nunca llama al servicio del Agente de Controlador de Dominio.

- El servicio proxy no tiene estado. Nunca almacena en caché directivas ni ningún otro estado descargado de Azure.

- El registro de proxy funciona agregando credenciales a la entidad de servicio AADPasswordProtectionProxy. No sea alarmado por ningún evento de los registros de auditoría cuando esto ocurra.

- El servicio de Agente de DC siempre utiliza la política de contraseñas más reciente disponible localmente para evaluar la contraseña de un usuario. Si no hay ninguna directiva de contraseña disponible en el controlador de dominio local, la contraseña se acepta automáticamente. Cuando esto sucede, se registra un mensaje de evento para advertir al administrador.

- La protección con contraseña de Microsoft Entra no es un motor de aplicación de directivas en tiempo real. Puede haber un retraso entre cuando se realiza un cambio de configuración de directiva de contraseñas en Microsoft Entra ID y cuando ese cambio alcanza y se aplica a todos los Controladores de Dominio (DCs).

- La protección con contraseña de Microsoft Entra actúa como complemento a las directivas de contraseña de AD DS existentes, no como reemplazo. Esto incluye cualquier otro archivo DLL de filtro de contraseña de terceros que se pueda instalar. AD DS siempre requiere que todos los componentes de validación de contraseñas estén de acuerdo antes de aceptar una contraseña.

Enlace bosque\inquilino para Protección con contraseña de Microsoft Entra

La implementación de la protección con contraseña de Microsoft Entra en un bosque de AD DS requiere el registro de ese bosque con el identificador de Microsoft Entra. Cada servicio proxy implementado también debe registrarse con el identificador de Microsoft Entra. Estos registros de bosque y proxy están asociados a un inquilino específico de Microsoft Entra, que se identifica implícitamente mediante las credenciales que se usan durante el registro.

El bosque de AD DS y todos los servicios proxy implementados dentro de un bosque deben registrarse con el mismo inquilino. No se admite tener un bosque de AD DS ni ningún servicio proxy en ese bosque registrado en distintos inquilinos de Microsoft Entra. Los síntomas de esta implementación mal configurada incluyen la incapacidad de descargar directivas de contraseñas.

Nota:

Por lo tanto, los clientes que tienen varios inquilinos de Microsoft Entra deben elegir un inquilino distintivo para registrar cada bosque con fines de protección con contraseña de Microsoft Entra.

Descargar

Los dos instaladores de agente necesarios para la protección con contraseña de Microsoft Entra están disponibles en el Centro de descarga de Microsoft .

Pasos siguientes

Para empezar a usar la protección con contraseña de Microsoft Entra local, complete los procedimientos siguientes: