Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se enumeran los pasos para habilitar y aplicar las claves de paso en Authenticator para Microsoft Entra ID. En primer lugar, actualice la directiva de métodos de autenticación para permitir que los usuarios registren e inicien sesión con claves de acceso en Authenticator. A continuación, puede usar directivas de intensidad de autenticación de acceso condicional para aplicar el inicio de sesión con clave de paso cuando los usuarios acceden a un recurso confidencial.

Requisitos

Android 14 y versiones posteriores o iOS 17 y versiones posteriores.

Para el registro y la autenticación entre dispositivos:

- Ambos dispositivos deben tener Bluetooth habilitado.

- La conectividad a Internet a estos dos puntos de conexión debe estar permitida en su organización:

https://cable.ua5v.comhttps://cable.auth.com

Nota:

Los usuarios no pueden usar el registro entre dispositivos si se habilita la atestación.

Para obtener más información sobre la compatibilidad con FIDO2, consulte Compatibilidad con la autenticación FIDO2 con Microsoft Entra ID.

Habilitación de claves de acceso en Authenticator en el Centro de administración

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de directivas de autenticación como mínimo.

Vaya a Entra ID>métodos de autenticación>directiva de métodos de autenticación.

En el método Llave de acceso (FIDO2), seleccione Todos los usuarios o Agregar grupos para seleccionar grupos específicos. Solo se admiten grupos de seguridad.

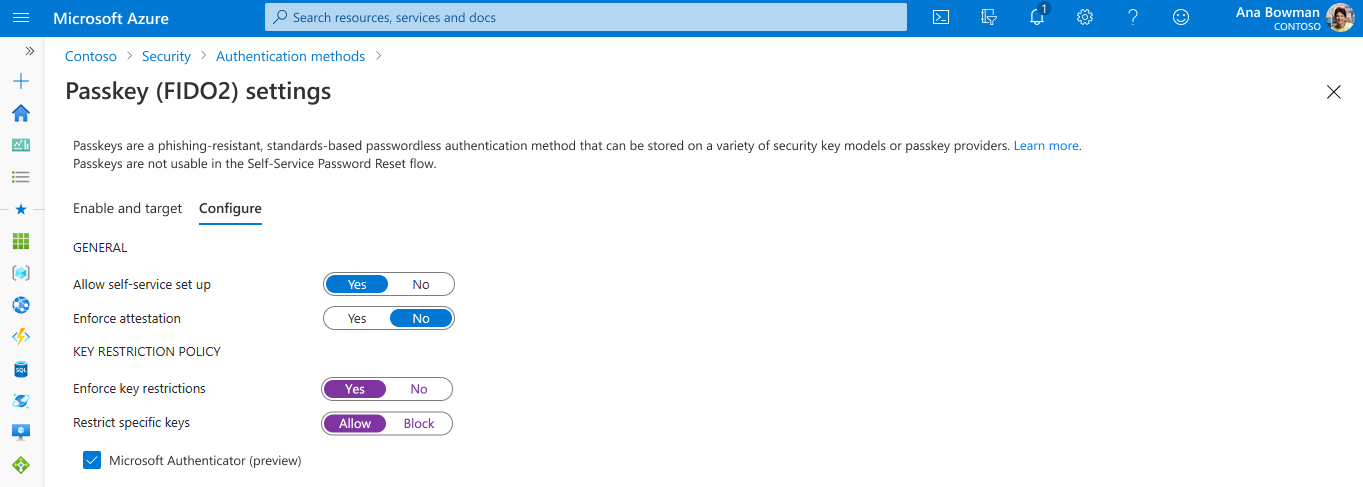

En la pestaña Configurar:

Establezca Permitir configuración de autoservicio en Sí. Si se establece en No, los usuarios no pueden registrar una clave de acceso mediante Información de seguridad, incluso si las claves de acceso (FIDO2) están habilitadas por la directiva de métodos de autenticación.

Establezca Aplicar atestación en Sí o No.

Cuando la atestación está habilitada en la directiva passkey (FIDO2), Microsoft Entra ID intenta comprobar la legitimidad de la clave de acceso que se está creando. Cuando el usuario registra una clave de acceso en authenticator, la atestación comprueba que la aplicación autenticadora legítima creó la clave de acceso mediante los servicios de Apple y Google. Estos son más detalles:

iOS: la atestación de Authenticator usa el Servicio de atestación de aplicaciones de iOS para garantizar la legitimidad de la aplicación Authenticator antes de registrar la clave de paso.

Android:

- En el caso de la atestación de integridad de reproducción, la atestación de Authenticator utiliza la API de integridad de reproducción para garantizar la legitimidad de la aplicación Authenticator antes de registrar la clave de acceso.

- Para la atestación de claves, la atestación de Authenticator usa la atestación de claves por Android para comprobar que la clave de acceso registrada está respaldada por hardware.

Nota:

Para iOS y Android, la atestación Authenticator se basa en los servicios de Apple y Google para comprobar la autenticidad de la aplicación Authenticator. El uso intensivo del servicio puede hacer que se produzca un error en el registro de la clave de acceso y es posible que los usuarios necesiten volver a intentarlo. Si los servicios de Apple y Google están inactivos, la atestación Authenticator bloquea el registro que requiere atestación hasta que se restauren los servicios. Para supervisar el estado del servicio de integridad de Google Play, consulta El panel de estado de Google Play. Para supervisar el estado del servicio de atestación de aplicaciones de iOS, consulte Estado del sistema.

Nota:

Los usuarios solo pueden registrar claves de acceso atestiguadas directamente en la aplicación Authenticator. Los flujos de registro entre dispositivos no admiten el registro de claves de acceso atestiguadas.

Restricciones de clave establecen la usabilidad de claves de acceso específicas para el registro y la autenticación. Puede establecer Aplicar restricciones de clave en No para permitir a los usuarios registrar cualquier clave de paso compatible, incluido el registro de clave de paso directamente en la aplicación Authenticator. Si establece Aplicar restricciones de clave en Sí y ya tiene el uso de la clave de acceso activa, debe recopilar y agregar los AAGUID de las claves de acceso que se usan hoy en día.

Si establece Restringir claves específicas en Permitir, seleccione Microsoft Authenticator para agregar automáticamente las AAGUID de la aplicación Authenticator a la lista de restricciones de claves. También puede agregar manualmente los siguientes AAGUID para permitir que los usuarios registren claves de acceso en Authenticator iniciando sesión en la aplicación Authenticator o pasando por un flujo guiado en Información de seguridad:

-

Authenticator para Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator para iOS:

90a3ccdf-635c-4729-a248-9b709135078f

Si cambia las restricciones de claves y quita un AAGUID que ha permitido anteriormente, los usuarios que anteriormente registraron un método permitido ya no podrán usarlo para el inicio de sesión.

Nota:

Si desactiva las restricciones de clave, asegúrese de desactivar la casilla Microsoft Authenticator para que no se pida a los usuarios que configuren una clave de acceso en la aplicación Authenticator en Información de seguridad.

-

Authenticator para Android:

Una vez finalizada la configuración, seleccione Guardar.

Si ve un error al intentar guardar, reemplace varios grupos por un único grupo en una operación y, a continuación, seleccione Guardar de nuevo.

Habilitación de claves de paso en Authenticator mediante el Explorador de Graph

Además de usar el Centro de administración de Microsoft Entra, también puede habilitar claves de paso en Authenticator mediante el Explorador de Graph. Si se le asigna al menos el rol de administrador de directivas de autenticación, puede actualizar la directiva de métodos de autenticación para permitir los AAGUID para Authenticator.

Para configurar la directiva mediante el Explorador de Graph:

Inicie sesión en Graph Explorer y acepte los permisos Policy.Read.All y Policy.ReadWrite.AuthenticationMethod.

Recupere la directiva de métodos de autenticación:

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2Para deshabilitar la aplicación de atestación y aplicar restricciones de clave para permitir solo AAGUID para Authenticator, realice una operación de

PATCHmediante el siguiente cuerpo de solicitud:PATCH https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": true, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "90a3ccdf-635c-4729-a248-9b709135078f", "de1e552d-db1d-4423-a619-566b625cdc84" <insert previous AAGUIDs here to keep them stored in policy> ] } }Asegúrese de que la directiva de llave de acceso (FIDO2) se actualice correctamente.

GET https://graph.microsoft.com/v1.0/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

Buscar AAGUID

Use el script de PowerShell de Microsoft Graph GetRegisteredPasskeyAAGUIDsForAllUsers.ps1 para enumerar los AAGUID de todas las claves de acceso registradas en el inquilino.

Guarde el cuerpo de este script en un archivo denominado GetRegisteredPasskeyAAGUIDsForAllUsers.ps1.

# Disconnect from Microsoft Graph

Disconnect-MgGraph

# Connect to Microsoft Graph with required scopes

Connect-MgGraph -Scope 'User.Read,UserAuthenticationMethod.Read,UserAuthenticationMethod.Read.All'

# Define the output file [If the script is run more than once, delete the file to avoid appending to it.]

$file = ".\AAGUIDs.txt"

# Initialize the file with a header

Set-Content -Path $file -Value '---'

# Retrieve all users

$UserArray = Get-MgBetaUser -All

# Iterate through each user

foreach ($user in $UserArray) {

# Retrieve Passkey authentication methods for the user

$fidos = Get-MgBetaUserAuthenticationFido2Method -UserId $user.Id

if ($fidos -eq $null) {

# Log and write to file if no Passkey methods are found

Write-Host "User object ID $($user.Id) has no Passkey"

Add-Content -Path $file -Value "User object ID $($user.Id) has no Passkey"

} else {

# Iterate through each Passkey method

foreach ($fido in $fidos) {

# Log and write to file the Passkey details

Write-Host "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

Add-Content -Path $file -Value "- User object ID $($user.Id) has a Passkey with AAGUID $($fido.Aaguid) of Model type '$($fido.Model)'"

}

}

# Log and write a separator to file

Write-Host "==="

Add-Content -Path $file -Value "==="

}

Restricción del uso de Bluetooth para las claves de acceso en Authenticator

Algunas organizaciones restringen el uso de Bluetooth, que incluye el uso de claves de acceso. En tales casos, las organizaciones pueden permitir el emparejamiento de Bluetooth exclusivamente con autenticadores FIDO2 habilitados para la clave de paso. Para obtener más información sobre cómo configurar el uso de Bluetooth solo para claves de paso, consulte Claves de paso en entornos restringidos por Bluetooth.

Eliminación de una llave de acceso

Si un usuario elimina una clave de acceso en Authenticator, la clave de acceso también se quita de los métodos de inicio de sesión del usuario. Un administrador de directivas de autenticación también puede seguir estos pasos para eliminar una clave de acceso de los métodos de autenticación del usuario, pero no quitará la clave de acceso de Authenticator.

Inicie sesión en el centro de administración de Microsoft Entray busque al usuario cuya clave de acceso debe ser eliminada.

Seleccione Métodos de autenticación, haga clic con el botón derecho en Passkeyy seleccione Eliminar.

A menos que el usuario inicie la eliminación de la clave de acceso en Authenticator, también debe quitar la clave de acceso en Authenticator en su dispositivo.

Aplicación del inicio de sesión con claves de paso en Authenticator

Para que los usuarios inicien sesión con una llave de paso cuando acceden a un recurso confidencial, utilice la intensidad de autenticación integrada resistente a la suplantación de identidad (phishing), o cree una intensidad de autenticación personalizada siguiendo estos pasos:

Inicie sesión en el Centro de administración Microsoft Entra como administrador de acceso condicional.

Vaya a Entra ID>Métodos de autenticación>Fortalezas de autenticación.

Seleccione New authentication strength (Nueva intensidad de autenticación).

Proporcione un nombre descriptivo para la nueva seguridad de autenticación.

Opcionalmente, proporcione una descripción.

Seleccione claves de acceso (FIDO2) y, a continuación, seleccione opciones avanzadas.

Seleccione Resistencia de MFA resistente a suplantación de identidad (phishing) o agregar AAGUID para claves de paso en Authenticator:

-

Authenticator para Android:

de1e552d-db1d-4423-a619-566b625cdc84 -

Authenticator para iOS:

90a3ccdf-635c-4729-a248-9b709135078f

-

Authenticator para Android:

Seleccione Siguientey revise la configuración de la directiva.