Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Este documento se centra en la habilitación de la autenticación sin contraseña basada en claves de seguridad FIDO2 para dispositivos Windows 10 y 11. Después de completar los pasos de este artículo, podrá iniciar sesión tanto en los dispositivos Windows híbridos unidos a Microsoft Entra ID como a Microsoft Entra con la cuenta de Microsoft Entra mediante una clave de seguridad FIDO2.

Requisitos

| Tipo de dispositivo | Unido a Microsoft Entra | Unión híbrida a Microsoft Entra |

|---|---|---|

| Autenticación multifactor (MFA) de Microsoft Entra | X | X |

| Registro de información de seguridad combinado | X | X |

| Claves de seguridad FIDO2 compatibles | X | X |

| WebAuthN requiere Windows 10 versión 1903 o superior | X | X |

| Los dispositivos unidos a Microsoft Entra requieren Windows 10 versión 1909 o superior | X | |

| Los dispositivos híbridos unidos a Microsoft Entra requieren Windows 10 versión 2004 o superior | X | |

| Controladores de dominio de Windows Server 2016/2019 totalmente revisados | X | |

| Módulo de administración de la autenticación de Microsoft Entra híbrido | X | |

| Microsoft Intune (opcional) | X | X |

| Paquete de aprovisionamiento (opcional) | X | X |

| Directiva de grupo (opcional) | X |

Escenarios no admitidos

No se admiten los escenarios siguientes:

- Inicio de sesión o desbloqueo de un dispositivo Windows con una clave de acceso en Microsoft Authenticator.

- Implementación de Windows Server Active Directory Domain Services (AD DS) unido a un dominio (solo en dispositivos locales).

- Escenarios, como los de RDP, VDI y Citrix, que usan una clave de seguridad distinta de redireccionamiento de webauthn.

- S/MIME con una clave de seguridad.

- Ejecutar como con una clave de seguridad.

- Inicio de sesión en un servidor con una clave de seguridad.

- Si no usa una clave de seguridad para iniciar sesión en el dispositivo mientras está conectado, no puede usarla para iniciar sesión o desbloquearlo sin conexión.

- Al iniciar sesión o desbloquear un dispositivo Windows utilizando una clave de seguridad que contiene múltiples cuentas de Microsoft Entra, el dispositivo utiliza por defecto la última cuenta añadida a la clave. Sin embargo, WebAuthn permite a los usuarios seleccionar la cuenta específica que desean utilizar para la autenticación.

- Desbloquee un dispositivo que ejecute Windows 10, versión 1809. Para disfrutar de la mejor experiencia, utilice Windows 10, versión 1903 o superior.

Preparación de dispositivos

Los dispositivos unidos a Microsoft Entra requieren Windows 10 versión 1909 o superior.

Los dispositivos unidos a Microsoft Entra híbrido deben ejecutar Windows 10, versión 2004 o una versión más reciente.

Habilitación de claves de seguridad para el inicio de sesión de Windows

Las organizaciones pueden optar por usar uno o varios de los métodos siguientes para habilitar el uso de claves de seguridad para el inicio de sesión de Windows en función de sus requisitos:

- Habilitar con Microsoft Intune

- Implementación dirigida de Microsoft Intune

- Habilitación con un paquete de aprovisionamiento

- Habilitación con directiva de grupo (solo dispositivos unidos a Microsoft Entra híbrido)

Importante

Las organizaciones con dispositivos híbridos unidos a Microsoft Entra híbrido deben también completar los pasos del artículo Habilitación de la autenticación de FIDO2 en recursos locales para que funcione la autenticación de claves de seguridad FIDO2 de Windows 10.

Las organizaciones con dispositivos unidos a Microsoft Entra deben hacerlo para que los dispositivos puedan autenticarse en recursos locales con claves de seguridad FIDO2.

Habilitar con Microsoft Intune

Para habilitar el uso de claves de seguridad con Intune, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Intune.

- Navegue hasta Dispositivos>Inscribir dispositivos>Inscripción de Windows>Windows Hello para empresas.

- Después, establezca el valor de la configuración Utilice las claves de seguridad para el inicio de sesión como Habilitado.

La configuración de claves de seguridad para el inicio de sesión no depende de la configuración de Windows Hello para empresas.

Nota

Esto no habilitará las claves de seguridad en dispositivos ya aprovisionados. En ese caso, use el método siguiente (implementación de Intune dirigida)

Implementación de Intune dirigida

Para dirigirse a grupos de dispositivos específicos a fin de habilitar el proveedor de credenciales, use la siguiente configuración personalizada mediante Intune:

- Inicie sesión en el Centro de administración de Microsoft Intune.

- Navegue hasta Dispositivos>Windows>Perfiles de configuración>Crear perfil.

- Configure el nuevo perfil con los valores siguientes:

- Plataforma: Windows 10 y versiones posteriores

- Tipo de perfil: Plantillas > Personalizada

- Nombre: Claves de seguridad para inicio de sesión de Windows

- Descripción: Habilita claves de seguridad FIDO que se van a usar durante el inicio de sesión de Windows

- Seleccione Siguiente>Agregar y, en Agregar fila, agregue la siguiente Configuración OMA-URI personalizada:

- Nombre: Habilitar claves de seguridad FIDO para inicio de sesión de Windows

- Descripción: (opcional)

- OMA-URI: ./Device/Vendor/MSFT/PassportForWork/SecurityKey/UseSecurityKeyForSignin

- Tipo de datos: Entero

- Valor: 1

- Asigne el resto de la configuración de directiva, incluidos usuarios, dispositivos o grupos específicos. Para más información, consulte Asignación de perfiles de usuario y de dispositivo en Microsoft Intune.

Habilitación con un paquete de aprovisionamiento

En el caso de los dispositivos no administrados por Microsoft Intune, se puede instalar un paquete de aprovisionamiento para habilitar la funcionalidad. La aplicación Diseñador de configuración de Windows puede instalarse desde Microsoft Store. Complete los pasos siguientes para crear un paquete de aprovisionamiento:

- Inicie el Diseñador de configuración de Windows.

- Seleccione Archivo>Nuevo proyecto.

- Asigne un nombre al proyecto, tome nota de la ruta de acceso donde se ha creado y, a continuación, seleccione Siguiente.

- Deje Paquete de aprovisionamiento seleccionado como Flujo de trabajo de proyecto seleccionados y seleccione Siguiente.

- Seleccione Todas las ediciones del escritorio de Windows en Elige los valores que se deben ver y configurar y, a continuación, seleccione Siguiente.

- Seleccione Finalizar.

- En el proyecto recién creado, vaya a Configuración de tiempo de ejecución>WindowsHelloForBusiness>SecurityKeys>UseSecurityKeyForSignIn.

- Establezca UseSecurityKeyForSignIn en Habilitado.

- Seleccione Exportar>Paquete de aprovisionamiento.

- Deje los valores predeterminados en la ventana Compilar en Describe el paquete de aprovisionamiento y seleccione Siguiente.

- Deje los valores predeterminados en la ventana Compilar en Selecciona los detalles de seguridad del paquete de aprovisionamiento y seleccione Siguiente.

- Anote o cambie la ruta de acceso de la ventana Compilar en Selecciona el lugar donde guardar el paquete de aprovisionamiento y seleccione Siguiente.

- Seleccione Compilar en la página Compilar el paquete de aprovisionamiento.

- Guarde los dos archivos creados (ppkg y cat) en una ubicación donde pueda aplicarlos a los equipos más adelante.

- Consulte Aplicación de un paquete de aprovisionamiento para aplicar el paquete de aprovisionamiento que ha creado.

Nota

Los dispositivos que ejecutan Windows 10 versión 1903 también deben habilitar el modo de PC compartido (EnableSharedPCMode). Para más información sobre cómo habilitar esta funcionalidad, consulte Configuración de un equipo compartido o invitado con Windows 10.

Habilitación con directiva de grupo

En el caso de los dispositivos unidos a Microsoft Entra híbrido, las organizaciones pueden definir la siguiente configuración de directiva de grupo para habilitar el inicio de sesión con clave de seguridad FIDO. La configuración se puede encontrar en Configuración del equipo>Plantillas administrativas>Sistema>Inicio de sesión>Activar inicio de sesión con clave de seguridad:

- Si se establece esta directiva en Habilitada, los usuarios podrán iniciar sesión con claves de seguridad.

- Si se establece en Deshabilitada o No configurada, los usuarios no podrán iniciar sesión con claves de seguridad.

Esta configuración de directiva de grupo requiere una versión actualizada de la plantilla de directiva de grupo CredentialProviders.admx. Esta nueva plantilla está disponible con la siguiente versión de Windows Server y con Windows 10 20H1. Este valor se puede administrar con un dispositivo que ejecute una de estas versiones más recientes de Windows, o bien de forma centralizada si se siguen estas instrucciones: Procedimiento para crear y administrar el almacén central de plantillas administrativas de la directiva de grupo en Windows.

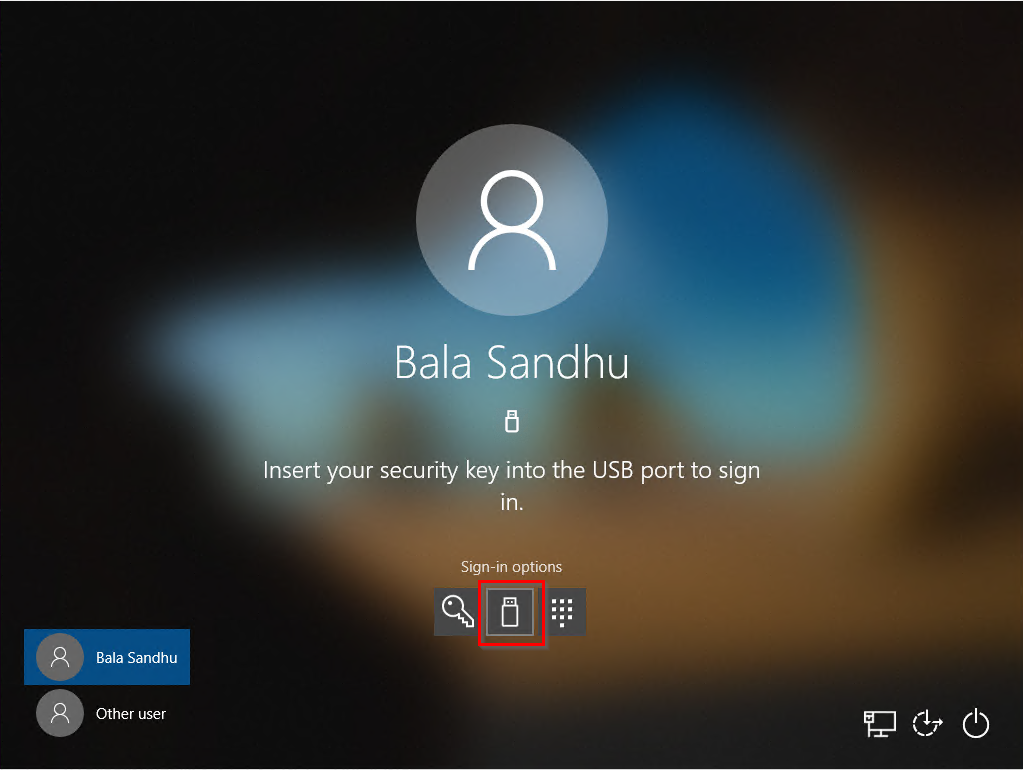

Inicio de sesión con una clave de seguridad FIDO2

En este ejemplo, un usuario llamado Bala Sandhu ya ha aprovisionado su clave de seguridad FIDO2 mediante los pasos del artículo anterior, Habilitación del inicio de sesión con la clave de seguridad sin contraseña. En el caso de los dispositivos unidos a Microsoft Entra híbridos, asegúrese de que también ha habilitado el inicio de sesión con clave de seguridad sin contraseña en los recursos locales. Bala puede elegir el proveedor de credenciales de clave de seguridad desde la pantalla de bloqueo de Windows 10 e insertar la clave de seguridad para iniciar sesión en Windows.

Administrar biométrica, PIN o restablecer clave de seguridad

- Windows 10 versión 1903 o posterior

- En un dispositivo, los usuarios pueden ir a Configuración de Windows>Cuentas>Opciones de inicio de sesión>Clave de seguridad y, a continuación, seleccionar el botón Administrar.

- Los usuarios pueden cambiar el PIN, actualizar la biométrica o restablecer la clave de seguridad

Solución de problemas y comentarios

Si quiere compartir comentarios o detectar problemas sobre esta característica, compártalos mediante la aplicación Centro de opiniones sobre Windows. Para ello, realice los pasos siguientes:

- Abra el Centro de opiniones y asegúrese de que ha iniciado sesión.

- Envíe los comentarios bajo la categorización siguiente:

- Categoría: Seguridad y privacidad

- Subcategoría: FIDO

- Para capturar registros, use la opción Volver a crear mi problema.

Pasos siguientes

Más información sobre el registro de dispositivos

Más información sobre la autenticación multifactor de Microsoft Entra