Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Para proteger a los usuarios, puede configurar directivas de acceso condicional de Microsoft Entra basadas en riesgos que respondan automáticamente a comportamientos de riesgo. Estas directivas pueden bloquear automáticamente un intento de inicio de sesión o requerir una acción adicional, como requerir un cambio de contraseña seguro o solicitar la autenticación multifactor de Microsoft Entra. Estas directivas funcionan con las existentes de acceso condicional de Microsoft Entra como una capa de protección adicional para su organización. Los usuarios podrían no desencadenar nunca un comportamiento de riesgo en una de estas directivas, pero la organización está protegida si se produce un intento de poner en peligro la seguridad.

Importante

Este tutorial muestra a un administrador cómo habilitar la autenticación multifactor basada en riesgos (MFA).

Si su equipo de TI no ha habilitado la función para usar la MFA de Microsoft Entra o si surgen problemas al iniciar sesión, póngase en contacto con el departamento de soporte técnico para recibir asistencia.

En este tutorial, aprenderá a:

- Descripción de las directivas disponibles

- Habilitar el registro de autenticación multifactor de Microsoft Entra

- Habilitación de los cambios de contraseña en función del riesgo

- Habilitar la autenticación multifactor basada en riesgos

- Prueba de las directivas basadas en riesgos para los intentos de inicio de sesión de usuario

Prerrequisitos

Para completar este tutorial, necesitará los siguientes recursos y privilegios:

- Un inquilino de Microsoft Entra activo con al menos una Identidad de Microsoft Entra P2 o una licencia de prueba habilitada.

- Si es necesario, cree uno gratis.

- Una cuenta con privilegios de administrador de seguridad.

- Microsoft Entra ID configurado para el restablecimiento de contraseñas en autoservicio y la autenticación multifactor de Microsoft Entra

- Si es necesario, complete el tutorial para habilitar Microsoft Entra SSPR.

- Si es necesario, complete el tutorial para habilitar la autenticación multifactor de Microsoft Entra.

Información general de Microsoft Entra ID Protection

Cada día, Microsoft recopila y analiza billones de señales anónimas como parte de los intentos de inicio de sesión de usuario. Estas señales ayudan a crear patrones de un comportamiento de inicio de sesión de usuario correcto e identifican posibles intentos de inicio de sesión con riesgo. Microsoft Entra ID Protection puede revisar los intentos de inicio de sesión de los usuarios y tomar medidas adicionales si se produce un comportamiento sospechoso:

Algunas de las acciones siguientes pueden desencadenar la detección de riesgos de Microsoft Entra ID Protection:

- Usuarios con credenciales filtradas.

- Inicios de sesión desde direcciones IP anónimas.

- Viaje imposible a ubicaciones inusuales.

- Inicios de sesión desde dispositivos infectados.

- Inicios de sesión desde direcciones IP con actividad sospechosa.

- Inicios de sesión desde ubicaciones desconocidas.

Este artículo le guía a través de la habilitación de tres directivas para proteger a los usuarios y automatizar la respuesta a actividades sospechosas.

- Directiva de registro de autenticación multifactor

- Se asegura de que los usuarios estén registrados en la autenticación multifactor de Microsoft Entra. Si una directiva de riesgo de inicio de sesión solicita la MFA, el usuario debe estar previamente registrado en la MFA de Microsoft Entra.

- Directiva de riesgo de usuario

- Identifica y automatiza la respuesta en caso de cuentas de usuario que pudieran tener credenciales en peligro. Puede solicitar al usuario que cree una nueva contraseña.

- Directiva de riesgo de inicio de sesión

- Identifica y automatiza la respuesta a intentos de inicio de sesión sospechosos. Pedir al usuario que proporcione formas adicionales de verificación mediante la autenticación multifactor de Microsoft Entra.

Al habilitar una directiva basada en riesgos, también puede elegir el umbral para el nivel de riesgo : bajo, medio o alto. Esta flexibilidad le permite decidir cuán agresivo desea ser en la aplicación de los controles para los eventos de inicio de sesión sospechosos. Microsoft recomienda las siguientes configuraciones de directiva.

Para obtener más información sobre Microsoft Entra ID Protection, consulte ¿Qué es Microsoft Entra ID Protection?

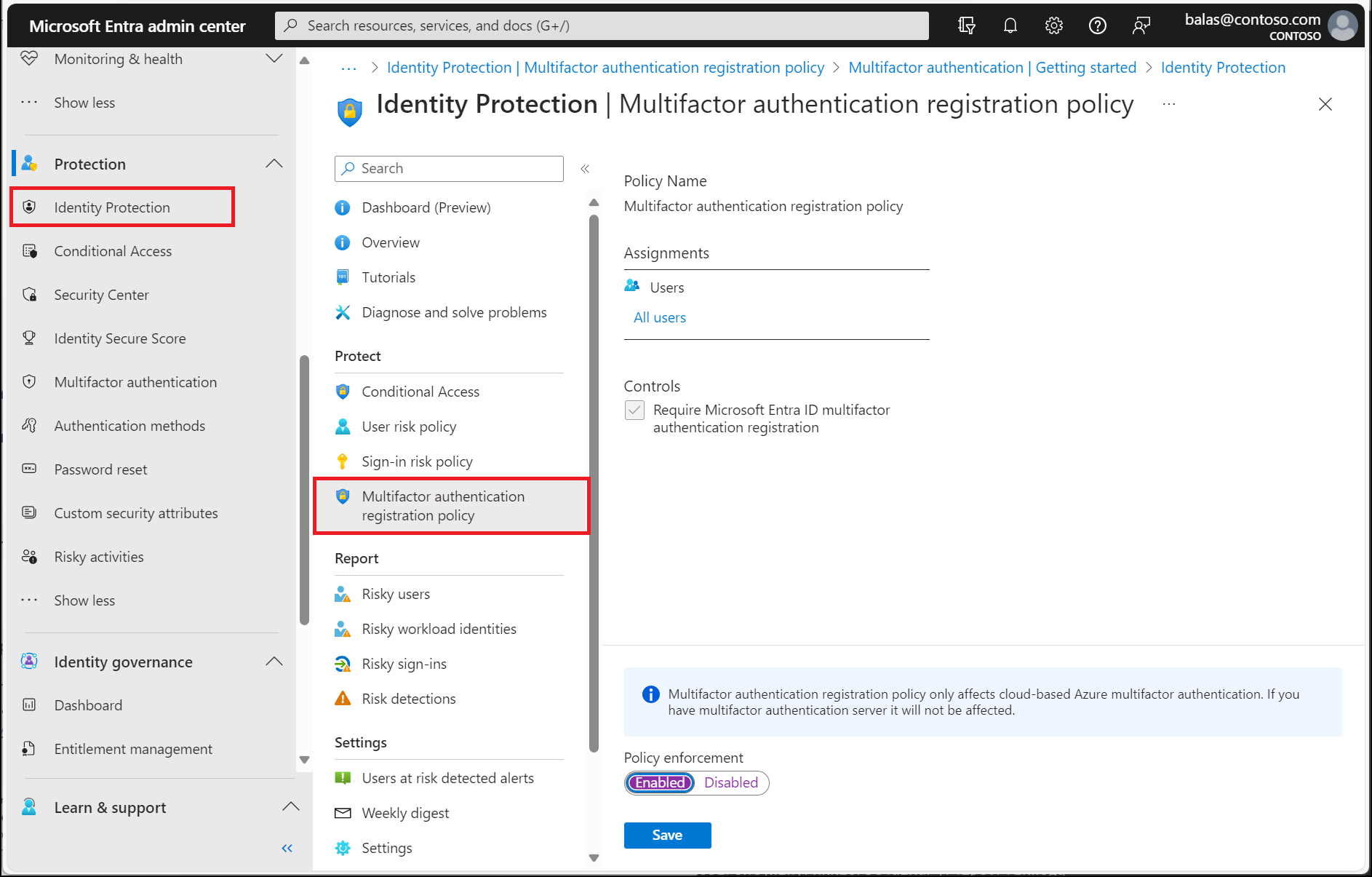

Habilitar la política de registro de autenticación multifactor

Protección de Identificación de Microsoft Entra incluye una directiva predeterminada que puede ayudar a los usuarios a registrarse en la autenticación multifactor de Microsoft Entra. Si usa otras directivas para proteger los eventos de inicio de sesión, necesitará que los usuarios ya estén registrados en MFA. Cuando se habilita esta directiva, no es necesario que los usuarios realicen la autenticación multifactor en cada evento de inicio de sesión. La directiva solo comprueba el estado del registro de un usuario y le pide que se registre previamente si es necesario.

Se recomienda habilitar la directiva de registro para los usuarios que usan la autenticación multifactor. Para habilitar esta directiva, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de seguridad.

- Navegue a Protección de Identidad>Panel de control>Política de registro de autenticación multifactor.

- De forma predeterminada, la directiva se aplica a Todos los usuarios. Si lo desea, seleccione Asignaciones y, a continuación, elija los usuarios o grupos en los que aplicar la directiva.

- En Controles, seleccione Acceso. Asegúrese de que la opción Requerir registro de autenticación multifactor de Microsoft Entra esté activada y, a continuación, elija Seleccionar.

- Establezca Aplicar directiva en Activado y, a continuación, seleccione Guardar.

Habilitar la política de riesgo del usuario para el cambio de contraseña

Microsoft trabaja con los investigadores, las autoridades judiciales, varios equipos de seguridad de Microsoft y otros orígenes de confianza para buscar pares de nombre de usuario y contraseña. Cuando uno de estos pares coincide con una cuenta de su entorno, se puede solicitar un cambio de contraseña basado en el riesgo. Esta directiva y acción requieren que el usuario actualice su contraseña para poder iniciar sesión con el fin de asegurarse de que las credenciales expuestas previamente ya no funcionan.

Para habilitar esta directiva, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de acceso condicional.

- Vaya a Entra ID>Acceso condicional.

- Seleccione Nueva directiva.

- Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus políticas.

- En Asignaciones, seleccione Usuarios o identidades de carga de trabajo.

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y elija el acceso de emergencia o las cuentas de emergencia de su organización.

- Seleccione Listo.

- En Aplicaciones en la nube o acciones>Incluir, seleccione Todos los recursos (anteriormente "Todas las aplicaciones en la nube") .

- En Condiciones>Riesgo de usuario, establezca Configurar en Sí.

- En Configurar los niveles de riesgo de usuario necesarios para que se aplique la directiva, seleccione Alto. Esta guía se basa en las recomendaciones de Microsoft y puede ser diferente para cada organización.

- Seleccione Listo.

- En Controles de acceso>, seleccione Conceder acceso.

- Seleccione Requerir seguridad de autenticación y, a continuación, seleccione la seguridad de autenticación multifactor integrada de la lista.

- Seleccione Requerir cambio de contraseña.

- Seleccione Seleccionar.

- En Sesión.

- Seleccione Frecuencia de inicio de sesión.

- "Asegúrese de que 'Every time' está seleccionado."

- Seleccione Seleccionar.

- Confirme la configuración y establezca Habilitar directiva a Solo informe.

- Seleccione Crear para activar la directiva.

Después de que los administradores evalúen la configuración de directiva mediante el impacto de la directiva o el modo solo de informe, pueden mover el botón de alternancia Habilitar directiva de solo informe a Activado.

Escenarios sin contraseña

En el caso de las organizaciones que adoptan métodos de autenticación sin contraseña , realice los cambios siguientes:

Actualiza tu política de riesgo de usuario sin contraseñas

- En Usuarios:

- Incluya, seleccione Usuarios y grupos y elija los usuarios sin contraseña.

- En Controles de acceso>Bloqueo del acceso para usuarios sin contraseña.

Sugerencia

Es posible que tenga que tener dos directivas durante un período de tiempo al implementar métodos sin contraseña.

- Uno que permite la corrección automática para aquellos que no usan métodos sin contraseña.

- Otro que bloquea a los usuarios sin contraseña de alto riesgo.

Corrección y desbloqueo del riesgo de usuario sin contraseña

- Requerir que el administrador realice la investigación y corrección de cualquier riesgo.

- Desbloquee al usuario.

Habilitación de la directiva de riesgo de inicio de sesión para MFA

La mayoría de los usuarios tienen un comportamiento normal del que se puede realizar un seguimiento. Cuando se encuentran fuera de esta norma, podría ser arriesgado permitirles iniciar sesión correctamente. En su lugar, puede que desee bloquear al usuario o pedirle que realice una MFA. Si el usuario completa correctamente el desafío de MFA, puede considerarlo un intento de inicio de sesión válido y conceder acceso a la aplicación o servicio.

Para habilitar esta directiva, siga estos pasos:

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de acceso condicional.

- Vaya a Entra ID>Acceso condicional.

- Seleccione Nueva directiva.

- Asigne un nombre a la directiva. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus políticas.

- En Asignaciones, seleccione Usuarios o identidades de carga de trabajo.

- En Incluir, seleccione Todos los usuarios.

- En Excluir, seleccione Usuarios y grupos y elija el acceso de emergencia o las cuentas de emergencia de su organización.

- Seleccione Listo.

- En Aplicaciones en la nube o acciones>Incluir, seleccione Todos los recursos (anteriormente "Todas las aplicaciones en la nube") .

- En Condiciones>Riesgo de inicio de sesión, establezca Configurar en Sí.

- En Seleccione el nivel de riesgo de inicio de sesión al que se aplicará esta directiva, seleccione Alto y Medio. Esta guía se basa en las recomendaciones de Microsoft y puede ser diferente para cada organización.

- Seleccione Listo.

- En Controles de acceso>, seleccione Conceder acceso.

- Seleccione Requerir seguridad de autenticación y, a continuación, seleccione la seguridad de autenticación multifactor integrada de la lista.

- Seleccione Seleccionar.

- En Sesión.

- Seleccione Frecuencia de inicio de sesión.

- "Asegúrese de que 'Every time' está seleccionado."

- Seleccione Seleccionar.

- Confirme la configuración y establezca Habilitar directiva a Solo informe.

- Seleccione Crear para activar la directiva.

Después de que los administradores evalúen la configuración de directiva mediante el impacto de la directiva o el modo solo de informe, pueden mover el botón de alternancia Habilitar directiva de solo informe a Activado.

Escenarios sin contraseña

En el caso de las organizaciones que adoptan métodos de autenticación sin contraseña , realice los cambios siguientes:

Actualiza tu política de riesgo de inicio de sesión sin contraseña

- En Usuarios:

- Incluya, seleccione Usuarios y grupos y elija los usuarios sin contraseña.

- En Excluir, seleccione Usuarios y grupos y elija el acceso de emergencia o las cuentas de emergencia de su organización.

- Seleccione Listo.

- En Aplicaciones en la nube o acciones>Incluir, seleccione Todos los recursos (anteriormente "Todas las aplicaciones en la nube").

- En Condiciones>Riesgo de inicio de sesión, establezca Configurar en Sí.

- En Seleccione el nivel de riesgo de inicio de sesión al que se aplicará esta directiva, seleccione Alto y Medio. Para obtener más información sobre los niveles de riesgo, consulte Elección de niveles de riesgo aceptables.

- Seleccione Listo.

- En Controles de acceso>, seleccione Conceder acceso.

- Seleccione Requerir seguridad de autenticación y, a continuación, seleccione la MFA sin contraseña integrada o MFA resistente a la suplantación de identidad en función del método que tengan los usuarios de destino.

- Seleccione Seleccionar.

- En Sesión:

- Seleccione Frecuencia de inicio de sesión.

- "Asegúrese de que 'Every time' está seleccionado."

- Seleccione Seleccionar.

Probar los eventos de inicio de sesión con riesgo

La mayoría de los eventos de inicio de sesión de usuario no desencadenan las directivas basadas en riesgos configuradas en los pasos anteriores. Es posible que un usuario nunca vea una solicitud para MFA o para restablecer su contraseña. Si sus credenciales permanecieran seguras y su comportamiento fuera coherente, los eventos de inicio de sesión serían exitosos.

Para probar las directivas de Protección de id. de Microsoft Entra creadas en los pasos anteriores, necesita una forma de simular comportamientos de riesgo o posibles ataques. Los pasos para realizar estas pruebas dependen de la política de Protección de ID de Microsoft Entra que desee validar. Para obtener más información sobre los escenarios y los pasos, vea Simular detecciones de riesgo en Microsoft Entra ID Protection.

Limpieza de recursos

Si completa las pruebas y ya no quiere tener habilitadas las directivas basadas en riesgos, vuelva a cada directiva que quiera deshabilitar y establezca Habilitar directiva en Desactivado o eliminarlas.

Pasos siguientes

En este tutorial, ha habilitado políticas de usuario basadas en el riesgo para Microsoft Entra ID Protection. Ha aprendido a:

- Comprender las políticas disponibles para Protección de ID de Microsoft Entra

- Habilitar el registro de autenticación multifactor de Microsoft Entra

- Habilitación de los cambios de contraseña en función del riesgo

- Habilitar la autenticación multifactor basada en riesgos

- Prueba de las directivas basadas en riesgos para los intentos de inicio de sesión de usuario