Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Cuando los administradores crean directivas de acceso condicional, es común que tengan la capacidad de orientar o excluir determinados dispositivos dentro de su entorno. El filtro de condición para dispositivos proporciona a los administradores la capacidad de dirigirse a dispositivos específicos. Los administradores pueden usar operadores admitidos y propiedades para filtros de dispositivos junto con las otras condiciones de asignación disponibles en las directivas de acceso condicional.

Escenarios frecuentes

Las organizaciones pueden habilitar múltiples escenarios utilizando un filtro basado en la condición de los dispositivos. En los escenarios siguientes se proporcionan ejemplos de cómo usar esta nueva condición.

-

Restricción del acceso a los recursos con privilegios. En este ejemplo, supongamos que quieres permitir el acceso a Windows Azure Service Management API desde un usuario que:

- Se le asigna un rol con privilegios.

- Ha completado la autenticación multifactor.

- Está en un dispositivo con estaciones de trabajo de administración privilegiadas o seguras y atestiguado como compatible.

- En este escenario, las organizaciones crearían dos directivas de acceso condicional:

- Directiva 1: Todos los usuarios con rol de administrador que acceden a la aplicación en la nube Service Management API de Windows Azure y, para los controles de acceso, otorgan acceso, pero requieren autenticación multifactor y que el dispositivo esté marcado como compatible.

- Política 2: Todos los usuarios con un administrador que acceden a la aplicación en la nube de la API de administración de servicios de Windows Azure, excluyendo un filtro para dispositivos que usan la expresión de regla device.extensionAttribute1 igual a SAW y para los controles de acceso, Bloquear. Obtenga información sobre cómo actualizar extensionAttributes en un objeto de dispositivo Microsoft Entra.

-

Bloquee el acceso a los recursos de la organización desde dispositivos que ejecuten una versión de sistema operativo no compatible. En este ejemplo, imagine que quiere bloquear el acceso a los recursos desde una versión del sistema operativo Windows anterior a Windows 10. En este escenario, las organizaciones tendrían que crear las directivas de acceso condicional siguientes:

- Todos los usuarios que acceden a todos los recursos, excepto aquellos con dispositivos en los que se aplica la expresión

device.operatingSystem == 'Windows'de regla ydevice.operatingSystemVersion startsWith '10.0'se aplican, deben bloquearse mediante controles de Access.

- Todos los usuarios que acceden a todos los recursos, excepto aquellos con dispositivos en los que se aplica la expresión

-

No exigir la autenticación multifactorial para cuentas específicas en dispositivos específicos. En este ejemplo, supogamos que no quieres exigir la autenticación multifactor al usar cuentas de servicio en dispositivos específicos, como teléfonos de Teams o dispositivos Surface Hub. En este escenario, las organizaciones crearían las dos directivas de acceso condicional siguientes:

- Directiva 1: todos los usuarios que excluyen las cuentas de servicio, el acceso a todos los recursos y los controles de acceso, Conceder acceso, pero requieren autenticación multifactor.

- Directiva 2: seleccione usuarios y grupos e incluya solo grupos que contengan cuentas de servicio, accediendo a todos los recursos, excluyendo un filtro para dispositivos que usan la expresión de regla device.extensionAttribute2 no es igual a TeamsPhoneDevice y para los controles de accesos, Bloquear.

Nota:

Microsoft Entra ID usa la autenticación de dispositivos para evaluar las reglas de filtro de dispositivo. En el caso de un dispositivo que no está registrado con Microsoft Entra ID, todas las propiedades del dispositivo se consideran valores NULL y no se pueden determinar los atributos del dispositivo, ya que el dispositivo no existe en el directorio. La mejor manera de establecer como destino las directivas para dispositivos no registrados es mediante el operador negativo, ya que se aplicaría la regla de filtro configurada. Si usara un operador positivo, la regla de filtro solo se aplicaría cuando un dispositivo existe en el directorio y la regla configurada coincide con el atributo del dispositivo.

Creación de una directiva de acceso condicional

El filtro para dispositivos es un control opcional a la hora de crear una directiva de acceso condicional.

Los pasos siguientes te ayudarán a crear dos directivas de acceso condicional para admitir el primer escenario de Escenarios comunes.

Directiva 1: Todos los usuarios con rol de administrador que acceden a la aplicación en la nube Service Management API de Windows Azure y, para los controles de acceso, otorgan acceso, pero requieren autenticación multifactor y que el dispositivo esté marcado como compatible.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de acceso condicional.

- Navegue a Entra ID>Acceso condicional>Políticas.

- Seleccione Nueva directiva.

- Asigna un nombre a la política. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Assignments (Asignaciones), seleccione Users or workload identities (Identidades de usuario o de carga de trabajo).

En Incluir, seleccione Roles de directorio y, a continuación, todos los roles con el administrador en el nombre.

Advertencia

Las directivas de acceso condicional admiten los roles integrados. Las directivas de acceso condicional no se aplican a otros tipos de roles, como [ámbito de unidad administrativa](../role-based-access-control/manage-roles-portal.md) o roles personalizados.

En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

Seleccione Listo.

- En Recursos de destino>Recursos (anteriormente aplicaciones en la nube)>Incluir>Seleccionar recursos, elija API de Administración de servicios de Windows Azurey seleccione Seleccionar.

- En Controles de acceso>Conceder, selecciona Conceder acceso, Requerir autenticación multifactor y Requerir que el dispositivo se marque como compatible y, a continuación, elige Seleccionar.

- Confirma la configuración y establece Habilitar directiva en Activado.

- Seleccione Crear para crear para habilitar la directiva.

Política 2: Todos los usuarios con rol de administrador que acceden a la aplicación en la nube de la API de administración de servicios de Windows Azure, excluyendo un filtro para dispositivos que usan la expresión de regla device.extensionAttribute1 igual a SAW y para los controles de acceso, Bloquear.

- Seleccione Nueva directiva.

- Asigna un nombre a la política. Se recomienda que las organizaciones creen un estándar significativo para los nombres de sus directivas.

- En Assignments (Asignaciones), seleccione Users or workload identities (Identidades de usuario o de carga de trabajo).

En Incluir, selecciona Roles de directorio y, a continuación, todos los roles con el administrador en el nombre

Advertencia

Las directivas de acceso condicional admiten los roles integrados. Las directivas de acceso condicional no se aplican a otros tipos de roles, incluidos los roles con ámbito de unidad administrativa o personalizados.

En Excluir, seleccione Usuarios y grupos y, luego, elija las cuentas de acceso de emergencia de la organización.

Seleccione Listo.

- En Recursos de destino>Recursos (anteriormente aplicaciones en la nube)>Incluir>Seleccionar recursos, elija API de Administración de servicios de Windows Azurey seleccione Seleccionar.

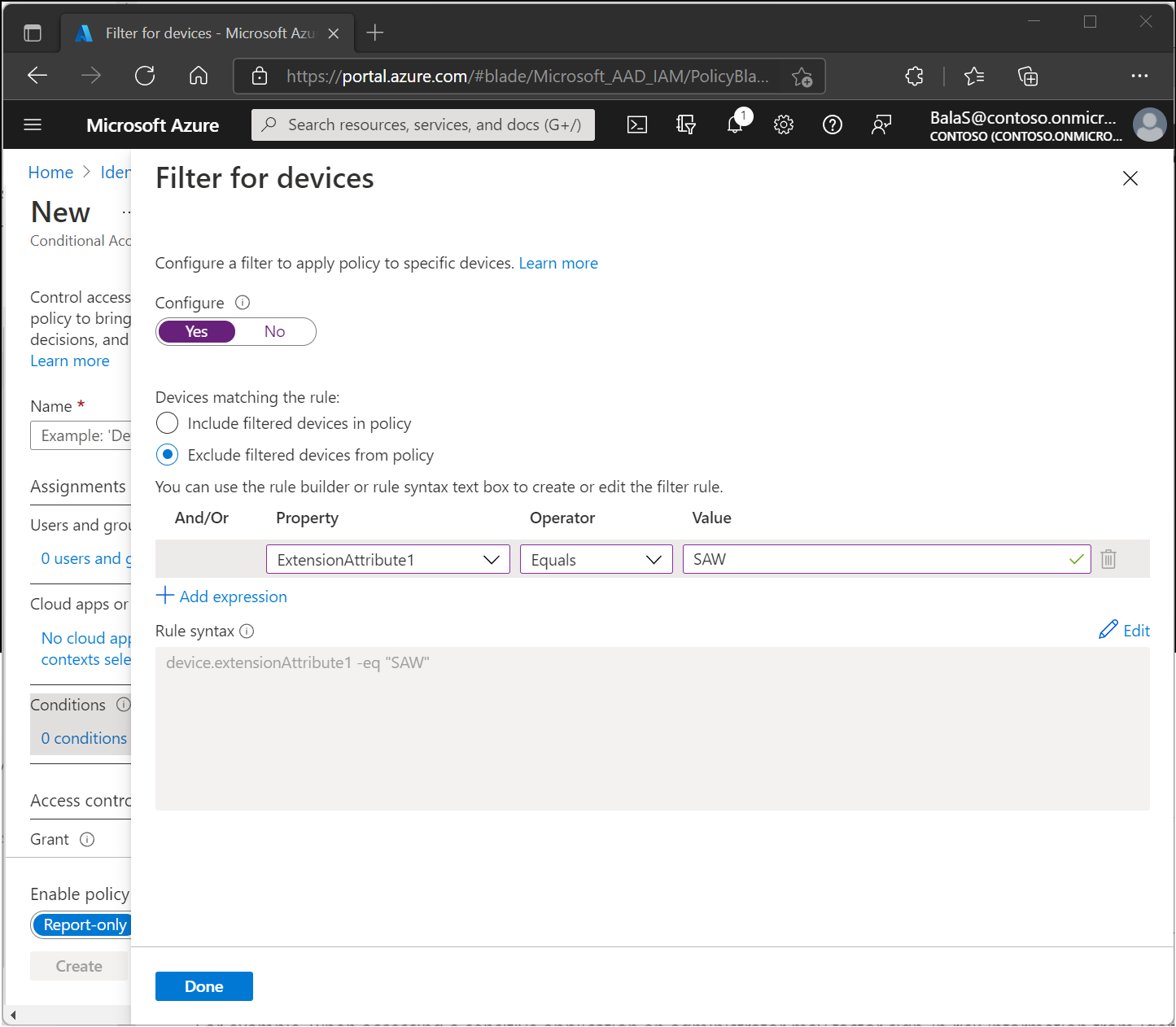

- En Condiciones, Filtro para dispositivos.

- Establece Configurar en Sí.

- Establezca Dispositivos que coincidan con la regla para Excluir dispositivos filtrados de la directiva.

- Establece la propiedad en

ExtensionAttribute1, el operador enEqualsy el valor enSAW. - Seleccione Listo.

- En Controles de acceso>Conceder, selecciona Bloquear acceso y, después, Seleccionar.

- Confirma la configuración y establece Habilitar directiva en Activado.

- Seleccione Crear para crear para habilitar la directiva.

Advertencia

Las políticas que requieren dispositivos compatibles pueden pedir a los usuarios de Mac, iOS y Android que seleccionen un certificado de dispositivo durante la evaluación de las directivas, incluso si no se aplica el cumplimiento de dispositivos. Estos mensajes pueden repetirse hasta que el dispositivo sea compatible.

Definición de valores de atributo

La configuración de atributos de extensión es posible mediante la API de Microsoft Graph. Para obtener más información sobre cómo definir atributos del dispositivo, consulta el artículo Actualizar dispositivo.

Graph API del filtro para dispositivos

La API de filtros para dispositivos está disponible en el punto de conexión de Microsoft Graph v1.0 y es accesible mediante el punto de conexión https://graph.microsoft.com/v1.0/identity/conditionalaccess/policies/. Puedes configurar un filtro para dispositivos al crear una nueva directiva de acceso condicional, o puedes actualizar una directiva existente para configurar la condición del filtro para dispositivos. Para actualizar una directiva existente, puedes realizar una llamada de revisión en el punto de conexión de Microsoft Graph v1.0. Para ello, anexa el identificador de directiva de una directiva existente y ejecuta el siguiente cuerpo de solicitud. En el ejemplo aquí se muestra cómo configurar una condición de filtro para dispositivos, excluyendo aquellos que no estén marcados como dispositivos SAW. La sintaxis de la regla puede constar de más de una expresión única. Para obtener más información sobre la sintaxis, consulta reglas para grupos de pertenencia dinámica en Microsoft Entra ID.

{

"conditions": {

"devices": {

"deviceFilter": {

"mode": "exclude",

"rule": "device.extensionAttribute1 -ne \"SAW\""

}

}

}

}

Operadores admitidos y propiedades de dispositivo para filtros

Los siguientes atributos de dispositivo se pueden usar con la condición de filtro para dispositivos en el acceso condicional.

Importante

Microsoft recomienda usar al menos una propiedad de dispositivo configurable definida por el sistema o administrador cuando se usa la condición Filtro para dispositivos en el acceso condicional.

Nota:

Microsoft Entra ID usa la autenticación de dispositivos para evaluar las reglas de filtro de dispositivo. En el caso de un dispositivo que no está registrado con Microsoft Entra ID, todas las propiedades del dispositivo se consideran valores NULL y no se pueden determinar los atributos del dispositivo, ya que el dispositivo no existe en el directorio. La mejor manera de establecer como destino las directivas para dispositivos no registrados es mediante el operador negativo, ya que se aplicaría la regla de filtro configurada. Si usara un operador positivo, la regla de filtro solo se aplicaría cuando un dispositivo existe en el directorio y la regla configurada coincide con el atributo del dispositivo.

| Atributos de dispositivo admitidos | Definido por el sistema o configurado por el administrador | Operadores admitidos | Valores admitidos | Ejemplo |

|---|---|---|---|---|

| ID del dispositivo | Sí | Igual, NoIgual, En, NoEn | Un deviceId válido que sea un GUID | (device.deviceid -eq "aaaaaaaa-0000-1111-2222-bbbbbbbbbb") |

| Nombre para mostrar | No | Igual, NoIgual, EmpiezaCon, NoEmpiezaCon, TerminaCon, NoTerminaCon, Contiene, NoContiene, En, NoEn | Cualquier cadena | (device.displayName -contains "ABC") |

| propiedad del dispositivo | Sí | Igual, NoIgual | Los valores admitidos son "Personal" para Bring Your Own Device y "Company" para dispositivos propiedad de la empresa. | (device.deviceOwnership -eq "Company") |

| nombreDelPerfilDeInscripción | Sí | Igual, NoIgual, EmpiezaCon, NoEmpiezaCon, TerminaCon, NoTerminaCon, Contiene, NoContiene, En, NoEn | Microsoft Intune establece esto en función del perfil en el que se inscribió el dispositivo en el momento de la inscripción. Es un valor de cadena creado por el administrador de Microsoft Intune y coincide con Windows Autopilot, Inscripción automatizada de dispositivos de Apple (ADE), o el perfil de inscripción de Google aplicado al dispositivo. | (device.enrollmentProfileName -startsWith "Perfil de AutoPilot") |

| cumple | Sí | Igual, NoIgual | Los valores admitidos son "True" para dispositivos compatibles y "False" para dispositivos no compatibles. | (device.isCompliant -eq "True") |

| fabricante | No | Igual, NoIgual, EmpiezaCon, NoEmpiezaCon, TerminaCon, NoTerminaCon, Contiene, NoContiene, En, NoEn | Cualquier cadena | (device.manufacturer -startsWith "Microsoft") |

| mdmAppId (ID de la aplicación MDM) | Sí | Igual, NoIgual, En, NoEn | Un identificador de aplicación MDM válido | (device.mdmAppId -in ["00001111-aaaa-2222-bbbb-3333cccc4444"]) |

| modelo | No | Igual, NoIgual, EmpiezaCon, NoEmpiezaCon, TerminaCon, NoTerminaCon, Contiene, NoContiene, En, NoEn | Cualquier cadena | (dispositivo.modelo -notContains "Surface") |

| sistema operativo | Sí | Igual, NoIgual, EmpiezaCon, NoEmpiezaCon, TerminaCon, NoTerminaCon, Contiene, NoContiene, En, NoEn | Un sistema operativo válido (como Windows, iOS o Android) | (dispositivo.sistemaOperativo -eq "Windows") |

| versiónDelSistemaOperativo | Sí | Igual, NoIgual, EmpiezaCon, NoEmpiezaCon, TerminaCon, NoTerminaCon, Contiene, NoContiene, En, NoEn | Una versión del sistema operativo válida (como 6.1 para Windows 7, 6.2 para Windows 8 o 10.0 para Windows 10 y Windows 11) | (device.operatingSystemVersion -in ["10.0.18363", "10.0.19041", "10.0.19042", "10.0.22000"]) |

| physicalIds | Sí | Contiene, No contiene | Por ejemplo, todos los dispositivos Windows Autopilot almacenan ZTDId (un valor único asignado a todos los dispositivos Windows Autopilot importados) en la propiedad physicalIds del dispositivo. | (device.physicalIds -contains "[ZTDId]:value") |

| tipo de perfil | Sí | Igual, NoIgual | Un tipo de perfil válido establecido para un dispositivo. Los valores admitidos son: RegisteredDevice (valor predeterminado), SecureVM (se usa para máquinas virtuales Windows en Azure habilitadas con el inicio de sesión de Microsoft Entra), Printer (se usa para impresoras), Shared (se usa para dispositivos compartidos) y IoT (se usa para dispositivos IoT) | (device.profileType -eq "Impresora") |

| Etiquetas del sistema | Sí | Contiene, No contiene | Lista de etiquetas que el sistema aplica al dispositivo. Algunos de los valores admitidos son: AzureResource (se usa para máquinas virtuales Windows en Azure habilitadas con el inicio de sesión de Microsoft Entra), M365Managed (se usa para dispositivos administrados mediante Escritorio administrado de Microsoft) y MultiUser (se usa para dispositivos compartidos) | (device.systemLabels -contains "M365Managed") |

| tipo de confianza | Sí | Igual, NoIgual | Un estado registrado válido para dispositivos. Los valores admitidos son: AzureAD (que se usa para dispositivos unidos a Microsoft Entra), ServerAD (se usa para Microsoft Entra dispositivos unidos híbridos), Workplace (que se usa para Microsoft Entra dispositivos registrados) | (device.trustType -eq "ServerAD") |

| extensionAttribute1-15 | Sí | Igual, NoIgual, EmpiezaCon, NoEmpiezaCon, TerminaCon, NoTerminaCon, Contiene, NoContiene, En, NoEn | Los clientes pueden usar los atributos extensionAttributes1-15 para objetos de dispositivo. Los clientes pueden actualizar cualquiera de los atributos de extensionAttributes1 a 15 con valores personalizados y usarlos en la condición de filtro para dispositivos en el acceso condicional. Se puede usar cualquier valor de cadena. | (device.extensionAttribute1 -eq "SAW") |

Advertencia

Los dispositivos deben ser gestionados por Microsoft Intune, cumplir con los requisitos, o estar integrados de manera híbrida con Microsoft Entra para que un valor esté disponible en extensionAttributes1-15 en el momento de evaluar la política de acceso condicional.

Nota:

Al compilar reglas complejas o usar demasiados identificadores individuales, como deviceid para identidades de dispositivo, tenga en cuenta que "La longitud máxima de la regla de filtro es de 3072 caracteres".

Nota:

Los operadores Contains y NotContains funcionan de manera diferente según los tipos de atributo. En el caso de los atributos de cadena, como operatingSystem y model, el operador Contains indica si se produce una función substring concreta en el atributo. En el caso de los atributos de colección de cadenas como physicalIds y systemLabels, el operador Contains indica si una cadena específica coincide con alguna de las cadenas completas de la colección.

Comportamiento de la directiva con el filtro para dispositivos

La condición de filtro para dispositivos del acceso condicional evalúa la directiva en función de los atributos de dispositivo de un dispositivo registrado en Microsoft Entra ID y, por tanto, es importante comprender en qué circunstancias se aplica o no la directiva. En la tabla siguiente se muestra el comportamiento cuando se configura la condición de filtro para dispositivos.

| Filtro por condición de dispositivos | Estado de registro del dispositivo | Filtro de dispositivo aplicado |

|---|---|---|

| Modo de inclusión/exclusión con operadores positivos (Equals, StartsWith, EndsWith, Contains, In) y el uso de cualquier atributo | Dispositivo no registrado | No |

| Modo de inclusión/exclusión con operadores positivos (Equals, StartsWith, EndsWith, Contains, In) y uso de atributos, excluidos extensionAttributes1-15 | Dispositivo registrado | Sí, si se cumplen los criterios. |

| Modo de inclusión/exclusión con operadores positivos (Equals, StartsWith, EndsWith, Contains, In) y el uso de atributos, incluidos extensionAttributes1-15 | Dispositivo registrado administrado por Intune | Sí, si se cumplen los criterios. |

| Modo de inclusión/exclusión con operadores positivos (Equals, StartsWith, EndsWith, Contains, In) y el uso de atributos, incluidos extensionAttributes1-15 | Dispositivo registrado no administrado por Intune | Sí, si se cumplen los criterios. Cuando se usan extensionAttributes1-15, la directiva se aplica si el dispositivo es compatible o se ha unido a Microsoft Entra híbrido |

| Modo de inclusión/exclusión con operadores negativos (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) y el uso de atributos | Dispositivo no registrado | Sí |

| Modo de inclusión/exclusión con operadores negativos (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) y el uso de atributos, excluidos extensionAttributes1-15 | Dispositivo registrado | Sí, si se cumplen los criterios. |

| Modo de inclusión/exclusión con operadores negativos (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) y el uso de cualquier atributo, incluidos extensionAttributes1-15 | Dispositivo registrado administrado por Intune | Sí, si se cumplen los criterios. |

| Modo de inclusión/exclusión con operadores negativos (NotEquals, NotStartsWith, NotEndsWith, NotContains, NotIn) y el uso de cualquier atributo, incluidos extensionAttributes1-15 | Dispositivo registrado no administrado por Intune | Sí, si se cumplen los criterios. Cuando se usan extensionAttributes1-15, la directiva se aplica si el dispositivo es compatible o se ha unido a Microsoft Entra híbrido |