Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Los controles personalizados son una funcionalidad de la versión preliminar de Microsoft Entra ID. Si se usan controles personalizados, los usuarios se redirigen a un servicio compatible para satisfacer los requisitos de autenticación fuera de Microsoft Entra ID. Para satisfacer este control, el explorador de un usuario se redirige al servicio externo, lleva a cabo todas la autenticación necesaria y se vuelve a dirigir a Microsoft Entra ID. Microsoft Entra ID comprueba la respuesta y, si el usuario se autenticó o validó correctamente, seguirá en el flujo del acceso condicional.

Nota:

Como Nitika Gupta mencionó en su entrada de blog Versión preliminar pública: métodos de autenticación externos en Microsoft Entra ID:

...Los métodos de autenticación externos son el reemplazo de controles personalizados y proporcionan varias ventajas sobre el enfoque de controles personalizados. Entre ellas se incluyen las siguientes:

- Integración de métodos de autenticación externo, que usa estándares del sector y admite un modelo abierto

- Los métodos de autenticación externa se administran de la misma manera que los métodos Entra

- Se admiten métodos de autenticación externos para una amplia gama de casos de uso de Entra ID (incluida la activación de PIM)

Para más información, consulte el artículo Administración de un método de autenticación externo en Microsoft Entra ID (versión preliminar).

Creación de controles personalizados

Cautela

Los controles personalizados no se pueden usar con:

- Automatización de Microsoft Entra ID Protection que requiere autenticación multifactor

- Autoservicio de restablecimiento de contraseña (SSPR) de Microsoft Entra

- Cumplimiento de los requisitos de notificaciones de autenticación multifactor

- Controles de frecuencia de inicio de sesión

- Administrador de Identidad Privilegiada (PIM)

- Inscripción de dispositivos de Intune

- Confianzas entre inquilinos

- Unir dispositivos a Microsoft Entra ID.

Los controles personalizados funcionan con un conjunto limitado de proveedores de autenticación aprobados. Para crear un control personalizado, primero debe ponerse en contacto con el proveedor que desea utilizar. Cada proveedor que no es Microsoft tiene su propio proceso y requisitos para registrarse, suscribirse o pasar a formar parte del servicio e indicar que usted desea integrarse con el acceso condicional. En ese momento, el proveedor le proporciona un bloque de datos en formato JSON. Estos datos permiten al proveedor y al acceso condicional trabajar conjuntamente para su inquilino, crean el nuevo control y definen cómo el acceso condicional puede indicar si los usuarios han realizado correctamente la comprobación con el proveedor.

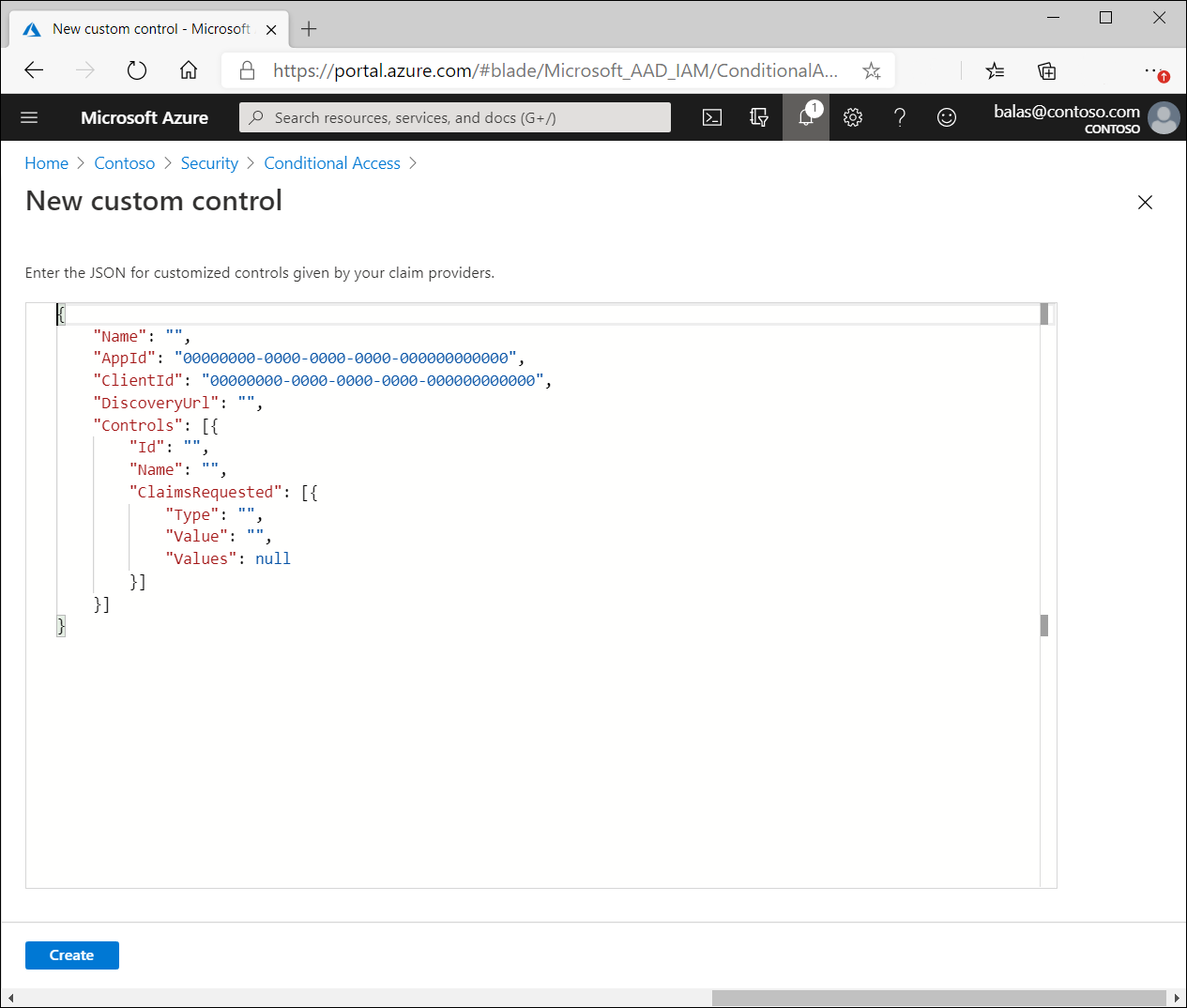

Copie los datos JSON y, a continuación, péguelos en el cuadro de texto relacionado. No realice ningún cambio en JSON a menos que entienda explícitamente dicho cambio. Realizar cualquier cambio podría interrumpir la conexión entre el proveedor y Microsoft y dejarle tanto a usted como a sus usuarios fuera de sus cuentas.

La opción para crear un control personalizado está en la sección Administrar de la página Acceso condicional.

Al hacer clic en Nuevo control personalizado se abre una hoja con un cuadro de texto para los datos JSON del control.

Eliminación de controles personalizados

Para eliminar un control personalizado, primero debe asegurarse de que no se usa en ninguna directiva de acceso condicional. Cuando haya terminado:

- Vaya a la lista Controles personalizados.

- Seleccione...

- Seleccione Eliminar.

Edición de controles personalizados

Para editar un control personalizado, debe eliminar el control actual y crear un nuevo control con la información actualizada.

Restricciones conocidas

Los controles personalizados no pueden utilizarse con la automatización de Protección de Microsoft Entra ID que requiere autenticación multifactor de Microsoft Entra, el restablecimiento de contraseñas de autoservicio (SSPR) de Microsoft Entra, para satisfacer los requisitos de notificación de autenticación multifactor, con controles de frecuencia de inicio de sesión, para elevar roles en el Administrador de identidades con privilegios (PIM), como parte de la inscripción de dispositivos Intune, para confianzas entre inquilinos o al unir dispositivos a Microsoft Entra ID.