Directivas administradas por Microsoft

Como se mencionó en el informe de defensa digital de Microsoft en octubre de 2023

... las amenazas a la paz digital han reducido la confianza en la tecnología y han resaltado la necesidad urgente de mejorar las defensas cibernéticas en todos los niveles...

... en Microsoft, nuestros más de 10 000 expertos en seguridad analizan más de 65 billones de señales cada día... impulsar algunas de las conclusiones más influyentes en la ciberseguridad. Juntos, podemos crear resistencia cibernética a través de acciones innovadoras y defensa colectiva.

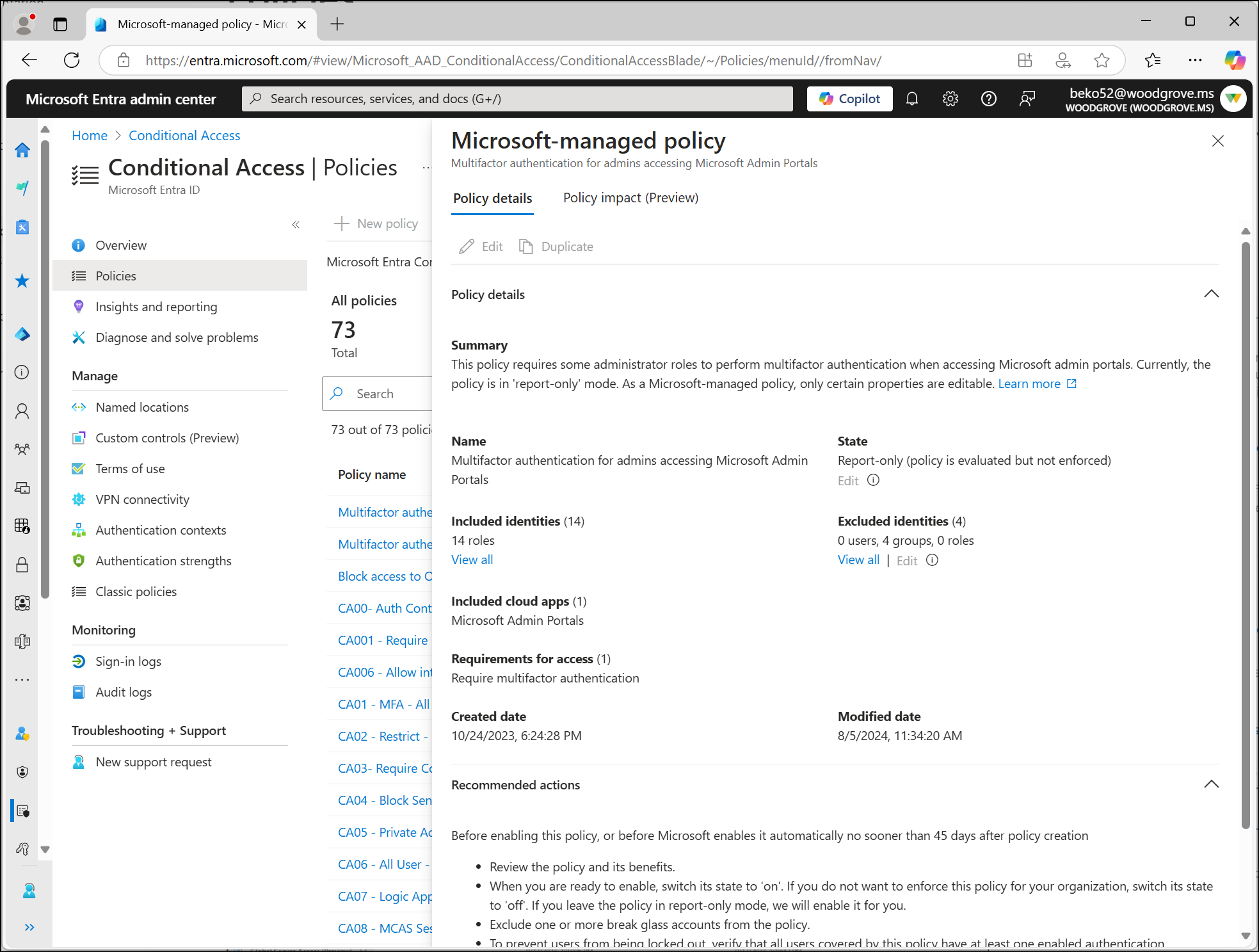

Como parte de este trabajo, estamos haciendo que las directivas administradas por Microsoft estén disponibles en los inquilinos de Microsoft Entra en todo el mundo. Estas directivas de acceso condicional simplificadas toman medidas para requerir la autenticación multifactor, que un estudio reciente encuentra puede reducir el riesgo de poner en peligro un 99 %.

Los administradores con al menos el rol de Administrador de acceso condicionalasignado encuentran estas directivas en el centro de administración Microsoft Entraen Protección>Directivas de acceso condicional>.

Los administradores tienen la capacidad de Editar el Estado de(activado, desactivado o solo informe) y las identidades excluidas (usuarios, grupos y roles) en la directiva. Las organizaciones deben excluir sus cuentas de acceso de ruptura o de emergencia de estas directivas igual que en otras directivas de acceso condicional. Las organizaciones pueden duplicar estas directivas si quieren realizar más cambios que los básicos permitidos en las versiones administradas por Microsoft.

Microsoft habilitará estas directivas después de no menos de 90 días después de que se introduzcan en el inquilino si se dejan en el estado de Solo informe. Los administradores pueden optar por activar estas directivas antes o desactivar estas directivas para no participar de ellas. Los clientes reciben notificaciones por correo electrónico y publicaciones en el Centro de mensajes 28 días antes de habilitar las directivas.

Nota:

En algunos casos, las directivas se pueden habilitar antes de 90 días. Si esto es aplicable a su inquilino, se anotará en correos electrónicos y publicaciones del Centro de mensajes de M365 que recibe sobre las directivas administradas de Microsoft. También se mencionará en los detalles de la directiva en el Centro de administración de Microsoft.

Directivas

Estas directivas administradas por Microsoft permiten a los administradores realizar modificaciones sencillas, como excluir a los usuarios o desactivarlas del modo de solo informe. Las organizaciones no pueden cambiar el nombre ni eliminar las directivas administradas por Microsoft. A medida que los administradores se sienten más cómodos con la directiva de acceso condicional, pueden optar por publicar la directiva para crear versiones personalizadas.

A medida que las amenazas evolucionan con el tiempo, Microsoft podría cambiar estas directivas en el futuro para aprovechar las nuevas características y funcionalidad, o para mejorar su función.

Autenticación multifactor para administradores que acceden a los portales de administración de Microsoft

Esta directiva cubre 14 roles de administrador que consideramos que tienen privilegios elevados, que acceden al grupo Portales de administración de Microsoft y para los que se requiere realizar la autenticación multifactor.

Esta directiva tiene como destino los inquilinos de Microsoft Entra ID P1 y P2 en los que los valores predeterminados de seguridad no están habilitados.

Sugerencia

Las directivas administradas por Microsoft que requieren autenticación multifactor difieren del anuncio de la autenticación multifactor obligatoria para el inicio de sesión de Azure realizado en 2024 que comenzó el lanzamiento gradual en octubre de 2024. Puede encontrar más información sobre esa aplicación en el artículo Planeación de la autenticación multifactor obligatoria para Azure y otros portales de administración.

Autenticación multifactor para usuarios de autenticación multifactor por usuario

La cobertura de esta directiva es MFA por usuario, una configuración que Microsoft ya no recomienda. El acceso condicional ofrece una mejor experiencia de administrador con muchas características adicionales. La consolidación de todas las directivas de MFA en el acceso condicional puede ayudarle a requerir MFA de forma más precisa, lo que mejora la experiencia del usuario final sin afectar a la posición de seguridad.

Esta directiva tiene como destino:

- Usuarios con licencia con microsoft Entra ID P1 y P2.

- Donde los valores predeterminados de seguridad no están habilitados.

- Hay menos de 500 MFA por usuario habilitados o aplicados.

Para aplicar esta directiva a más usuarios, duplíquela y cambie las asignaciones.

Sugerencia

El uso del lápiz Editar en la parte superior para modificar la directiva de autenticación multifactor por usuario administrada por Microsoft podría dar lugar a un error de actualización errónea. Para solucionar este problema, seleccione Editar en la sección de la directiva Identidades excluidas.

Autenticación multifactor y reautenticación para inicios de sesión de riesgo

Esta directiva cubre a todos los usuarios y requiere MFA y reautenticación cuando detectamos inicios de sesión de alto riesgo. En este caso, el alto riesgo significa que algo sobre la forma en que el usuario ha iniciado sesión está fuera de lo normal. Estos inicios de sesión de alto riesgo pueden incluir: viajes que no son normales, ataques de difusión de contraseñas o ataques de reproducción de tokens. Para obtener más información sobre estas definiciones de riesgo, vea el artículo Qué son las detecciones de riesgo.

Esta directiva tiene como destino los inquilinos de Microsoft Entra ID P2 en los que los valores predeterminados de seguridad no están habilitados.

- Si las licencias P2 son iguales o superan el total de usuarios activos registrados en MFA, la directiva cubre todos los usuarios.

- Si los usuarios activos registrados en MFA superan las licencias P2, crearemos y asignaremos la directiva a un grupo de seguridad limitado en función de las licencias P2 disponibles. Puede modificar la pertenencia del grupo de seguridad de la directiva.

Para evitar que los atacantes tomen cuentas, Microsoft no permite que los usuarios de riesgo se registren en MFA.

Directivas predeterminadas de seguridad

Las siguientes directivas están disponibles para cuando se actualiza desde el uso de valores predeterminados de seguridad.

Bloqueo de la autenticación heredada

Esta directiva bloquea el acceso de los protocolos de autenticación heredados a las aplicaciones. La autenticación heredada hace referencia a una solicitud de autenticación realizada por:

- Clientes que no usan la autenticación moderna (por ejemplo, un cliente de Office 2010)

- Cualquier cliente que use protocolos de correo antiguos, como IMAP, SMTP o POP3.

- Cualquier intento de inicio de sesión mediante la autenticación heredada se bloquea.

La mayoría de los intentos de inicio de sesión que se ha observado que ponen en peligro la seguridad proceden de la autenticación heredada. Dado que la autenticación heredada no admite la autenticación multifactor, un atacante puede omitir los requisitos de autenticación multifactor (MFA) con el uso de un protocolo anterior.

Requerir autenticación multifactor para la administración de Azure

Esta directiva cubre a todos los usuarios cuando intentan acceder a varios servicios de Azure administrados a través de la API de Azure Resource Manager, entre los que se incluyen:

- Azure portal

- Centro de administración de Microsoft Entra

- Azure PowerShell

- CLI de Azure

Al intentar acceder a cualquiera de estos recursos, el usuario debe completar la autenticación multifactor para poder obtener acceso.

Requerir autenticación multifactor a los administradores

Esta directiva cubre a cualquier usuario con uno de los 14 roles de administrador que consideramos que tienen privilegios elevados. Dado el poder de estas cuentas con privilegios elevados, se requiere que realicen autenticación multifactor cada vez que inicien sesión en cualquier aplicación.

Requerir autenticación multifactor a todos los usuarios

Esta directiva cubre a todos los usuarios de la organización y requiere que realicen la autenticación multifactor cada vez que inicien sesión. En la mayoría de los casos, la sesión persiste en el dispositivo y los usuarios no tienen que realizar MFA cuando interactúan con otra aplicación.

¿Cómo veo los efectos de estas directivas?

Los administradores pueden ver el impacto de la directiva en la sección Inicios de sesión para ver un resumen rápido del efecto de la directiva en su entorno.

Los administradores pueden profundizar y examinar los registros de inicio de sesión de Microsoft Entra para ver estas directivas en acción en su organización.

- Inicie sesión en el centro de administración de Microsoft Entra al menos como Lector de informes.

- Vaya a Identidad>Supervisión y estado>Registros de inicio de sesión.

- Busque el inicio de sesión específico que desea revisar. Agregue o quite filtros y columnas para filtrar la información innecesaria.

- Para limitar el ámbito, agregue filtros como:

- Id. de correlación si tiene un evento específico para investigar.

- Acceso condicional para ver el mensaje de error y de confirmación de la directiva. Defina el ámbito del filtro para mostrar solo los errores a fin de limitar los resultados.

- Nombre de usuario para ver información relacionada con usuarios específicos.

- Fecha con el ámbito definido para el período de tiempo en cuestión.

- Para limitar el ámbito, agregue filtros como:

- Una vez que se encuentre el evento de inicio de sesión correspondiente al inicio de sesión del usuario, seleccione la pestaña Acceso condicional. En la pestaña Acceso condicional se muestran la directiva o directivas específicas que provocaron la interrupción del inicio de sesión.

- Para seguir investigando, explore en profundidad la configuración de las directivas haciendo clic en el nombre de la directiva. Al hacer clic en el nombre de la directiva se muestra la interfaz de usuario de configuración de la directiva seleccionada para revisarla y editarla.

- El usuario de cliente y los detalles del dispositivo usados para la evaluación de la directiva de acceso condicional también están disponibles en las pestañas Información básica, Ubicación, Información del dispositivo, Detalles de autenticación y Detalles adicionales del evento de inicio de sesión.

¿Qué es el acceso condicional?

El acceso condicional es una característica de Microsoft Entra que permite a las organizaciones aplicar requisitos de seguridad al acceder a los recursos. Por lo general, el acceso condicional se usa para aplicar requisitos de autenticación multifactor, configuración de dispositivos o ubicación de red.

Estas directivas se pueden considerar como afirmaciones lógicas del tipo si entonces.

Si las asignaciones (usuarios, recursos y condiciones) son verdaderas, aplique los controles de acceso (concesión y/o sesión) en la directiva. Si es administrador, que quiere acceder a uno de los portales de administración de Microsoft, después debe realizar la autenticación multifactor para demostrar que es realmente usted.

¿Qué ocurre si quiero realizar más cambios?

Los administradores pueden optar por realizar cambios adicionales en estas directivas duplicandolas mediante el botón Duplicar en la vista de lista de directivas. Esta nueva directiva se puede configurar de la misma manera que cualquier otra directiva de acceso condicional con el inicio de una posición recomendada de Microsoft.

¿Qué roles de administrador cubren estas directivas?

- Administrador global

- Administrador de aplicaciones

- Administrador de autenticación

- Administrador de facturación

- Administrador de aplicaciones en la nube

- Administrador de acceso condicional

- Administrador de Exchange

- Administrador del departamento de soporte técnico

- Administrador de contraseñas

- Administrador de autenticación con privilegios

- Administrador de roles con privilegios

- Administrador de seguridad

- Administrador de SharePoint

- Administrador de usuarios

¿Qué ocurre si uso otra solución diferente para la autenticación multifactor?

La autenticación multifactor completada por medio de federación o métodos de autenticación externos anunciados recientemente cumplen los requisitos de la directiva administrada.