Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

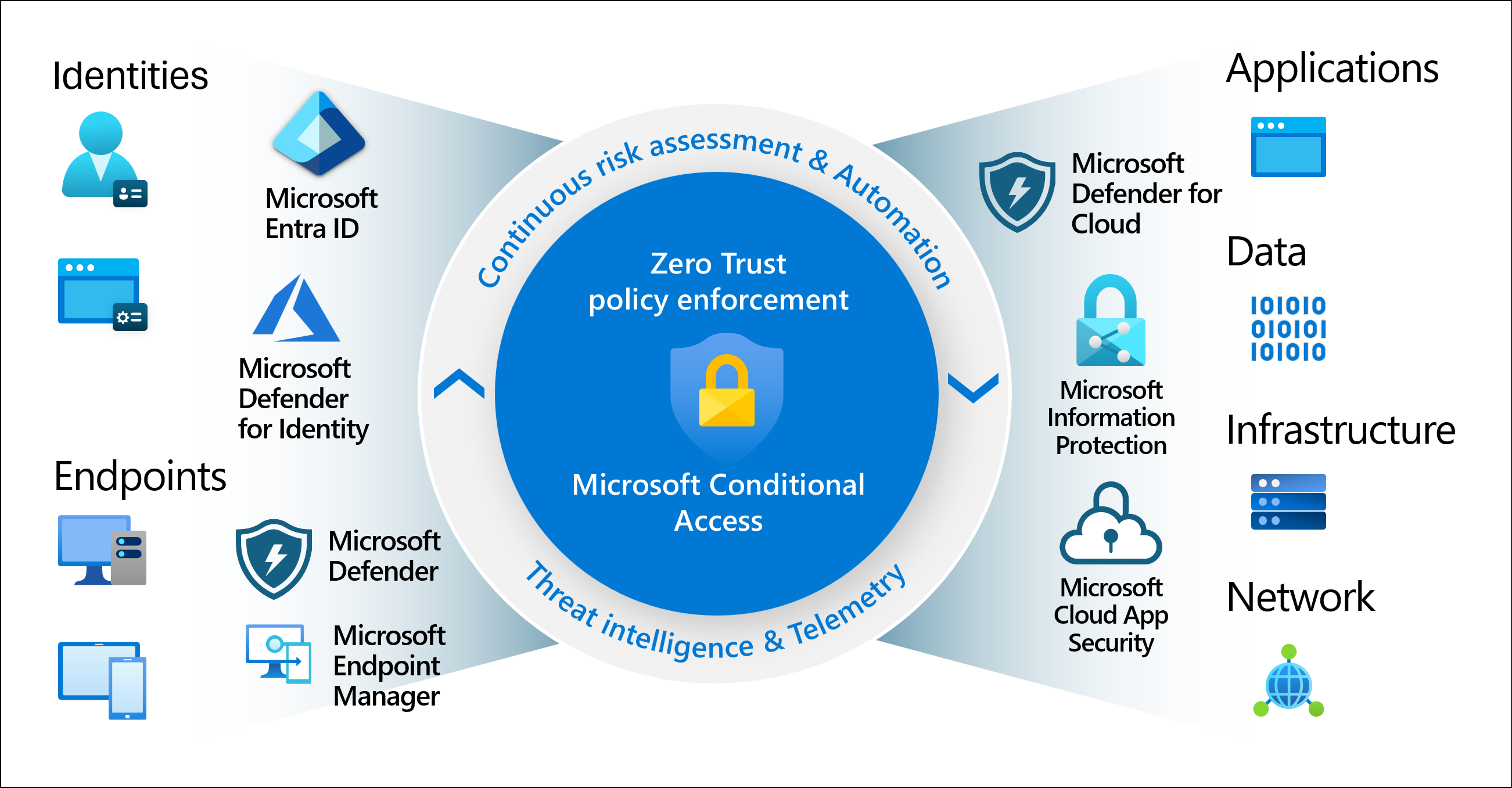

La seguridad moderna ahora se extiende más allá de la red de una organización, e incluye tanto la identidad del usuario como la del dispositivo. Las organizaciones ahora usan señales basadas en identidades como parte de sus decisiones de control de acceso. El acceso condicional de Microsoft Entra reúne las señales para tomar decisiones y aplicar las directivas de la organización. El acceso condicional es el motor de directivas de Confianza cero de Microsoft que tiene en cuenta señales de varios orígenes al aplicar decisiones de directivas.

Las directivas de acceso condicional más sencillas son las instrucciones if-then: si un usuario quiere acceder a un recurso, debe completar una acción. Por ejemplo: si un usuario quiere acceder a una aplicación o servicio como Microsoft 365, debe realizar la autenticación multifactor para obtener acceso.

Los administradores se enfrentan a dos objetivos principales:

- Capacitar a los usuarios para ser productivos donde sea y cuando sea

- Proteger los recursos de la organización.

Use directivas de acceso condicional para aplicar los controles de acceso adecuados cuando sea necesario para mantener la organización segura y no interferir con la productividad.

Importante

Las directivas de acceso condicional se aplican una vez que se completa la autenticación en una fase. El acceso condicional no está pensado para ser la defensa de primera línea de una organización para escenarios como ataques por denegación de servicio (DoS), pero puede usar señales de estos eventos para determinar el acceso.

Señales comunes

El acceso condicional usa señales de varios orígenes para tomar decisiones de acceso.

Algunas de estas señales incluyen:

-

Usuario, grupo o agente

- Las directivas se pueden destinar a usuarios, grupos y agentes específicos (versión preliminar) que proporcionan a los administradores un control específico sobre el acceso.

- La compatibilidad con las identidades y los usuarios de agente extiende los principios de Zero Trust a las cargas de trabajo de IA.

-

Información de ubicación IP

- Las organizaciones pueden crear intervalos de direcciones IP que se pueden usar al tomar decisiones de directiva.

- Los administradores pueden especificar intervalos IP de países o regiones completos para bloquear o permitir el tráfico.

-

Dispositivo

- Los usuarios con dispositivos de plataformas concretas o marcados con un estado concreto se pueden usar al aplicar directivas de acceso condicional.

- Use filtros para los dispositivos a fin de destinar directivas a dispositivos específicos, como estaciones de trabajo de acceso con privilegios.

-

Aplicación

- Desencadene diferentes directivas de acceso condicional cuando los usuarios intenten acceder a aplicaciones específicas.

- Aplique directivas a las aplicaciones en la nube tradicionales, las aplicaciones locales y los recursos del agente.

-

Detección de riesgos en tiempo real y calculada

- Integra señales de Microsoft Entra ID Protection para identificar y corregir los usuarios de riesgo, el comportamiento de inicio de sesión y las actividades del agente.

-

Aplicaciones de Microsoft Defender for Cloud

- Supervisa y controla el acceso y las sesiones de aplicaciones de usuario en tiempo real. Esta integración mejora la visibilidad y el control sobre el acceso y las actividades en el entorno en la nube.

Decisiones comunes

- Bloquear el acceso es la decisión más restrictiva.

- Conceder acceso

- Una decisión menos restrictiva que podría requerir una o varias de las siguientes opciones:

- Requerir autenticación multifactor

- Requerir intensidad de autenticación

- Requerir que el dispositivo esté marcado como compatible

- Requerir un dispositivo híbrido unido a Microsoft Entra

- Requerir una aplicación cliente aprobada

- Requerir una directiva de protección de aplicaciones

- Requerir un cambio de contraseña

- Requerir condiciones de uso

Directivas aplicadas habitualmente

Muchas organizaciones tienen problemas de acceso comunes con los que las directivas de acceso condicional pueden ayudar, como:

- Requerir la autenticación multifactor a los usuarios con roles administrativos

- Requerir la autenticación multifactor para las tareas de administración de Azure

- Bloqueo de inicios de sesión para usuarios que intentan usar protocolos de autenticación heredados

- Requerir ubicaciones de confianza para el registro de información de seguridad

- Bloquear o conceder el acceso desde ubicaciones concretas

- Bloquear de comportamientos de inicio de sesión peligrosos

- Requerir dispositivos administrados por la organización para aplicaciones concretas

Los administradores pueden crear directivas desde cero o empezar con una directiva de plantilla en el portal o mediante Microsoft Graph API.

Administración experiencia

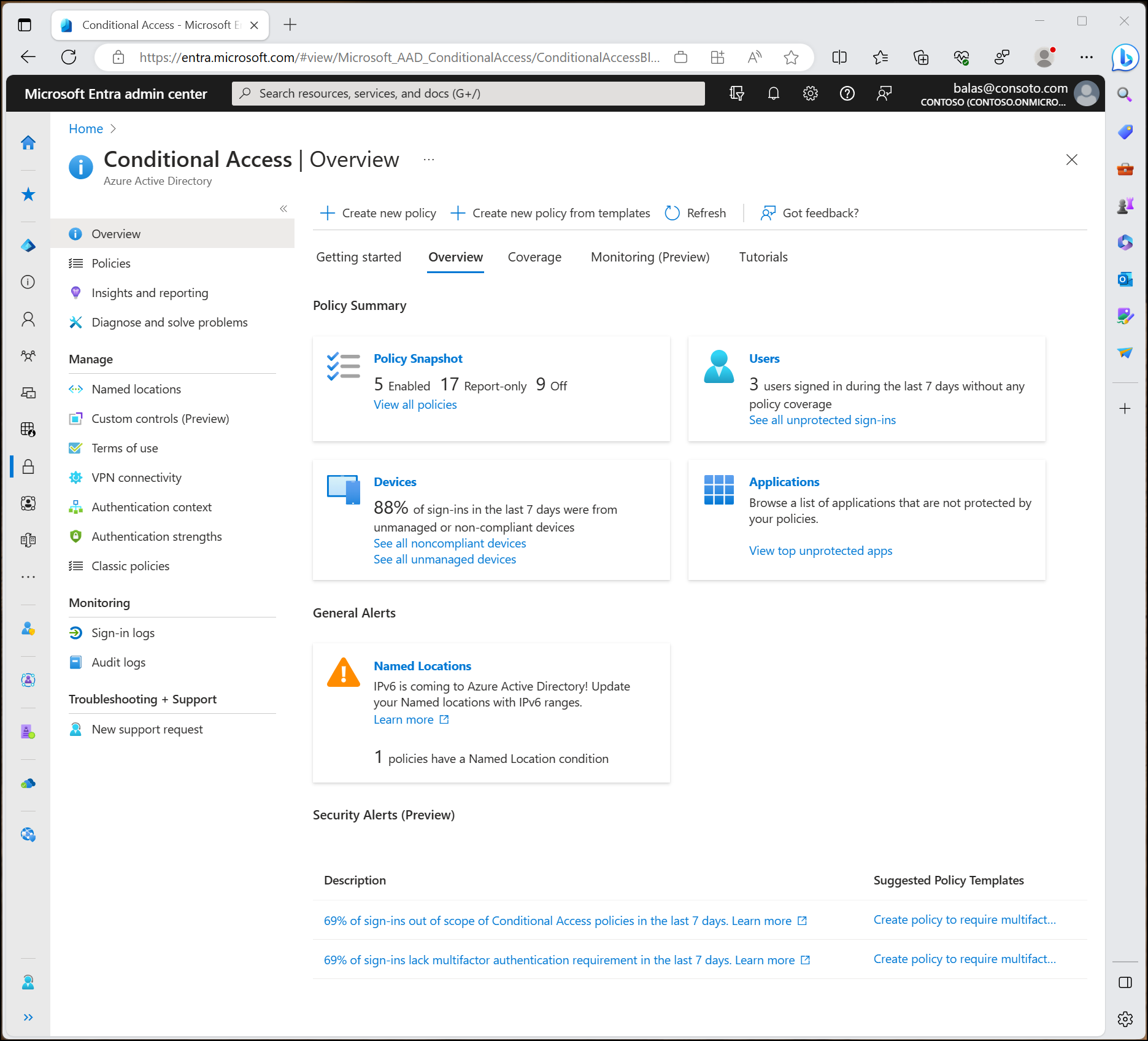

Los administradores con al menos el rol Lector de seguridad pueden encontrar Acceso condicional en el Centro de administración de Microsoft Entra bajo Entra ID>Acceso condicional.

- En la página Información general se muestra un resumen del estado de la directiva, los agentes, los usuarios, los dispositivos y las aplicaciones, junto con las alertas generales y de seguridad con sugerencias.

- En la página Cobertura se muestra un resumen de las aplicaciones con y sin cobertura de directivas de acceso condicional durante los últimos siete días.

En la página Directivas , los administradores pueden filtrar las directivas de acceso condicional en función de elementos como el actor, el recurso de destino, la condición, el control aplicado, el estado o la fecha. Este filtrado permite a los administradores encontrar rápidamente directivas específicas en función de su configuración.

Agente de optimización de acceso condicional

El agente de optimización de acceso condicional (versión preliminar) con Microsoft Security Copilot sugiere nuevas directivas y cambios en los existentes en función de los principios de confianza cero y los procedimientos recomendados de Microsoft. Con un solo clic, aplique la sugerencia para actualizar o crear automáticamente una directiva de acceso condicional. El agente necesita al menos la licencia de Microsoft Entra ID P1 y las unidades de proceso de seguridad (SCU).

Requisitos de licencia

El uso de esta característica requiere una licencia Microsoft Entra ID P1. Para encontrar la licencia que más se ajuste a sus requisitos, consulte la Comparación de las características de disponibilidad general de Microsoft Entra ID.

Los clientes con licencias de Microsoft 365 Empresa Premium también pueden usar características de acceso condicional.

Otros productos y características que interactúan con las directivas de acceso condicional requieren licencias adecuadas para esos productos y características, como el identificador de carga de trabajo de Microsoft Entra, la protección de id. de Microsoft Entra y Microsoft Purview.

Cuando expiren las licencias necesarias para el acceso condicional, las directivas no se deshabilitan ni eliminan automáticamente. Este estado elegante permite a los clientes migrar de las políticas de acceso condicional sin un cambio repentino en su posición de seguridad. Puede ver y eliminar las directivas restantes, pero no puede actualizarlas.

Los valores predeterminados de seguridad sirven de protección contra ataques relacionados con la identidad y están disponibles para todos los clientes.

Confianza cero

Esta característica ayuda a las organizaciones a alinear sus identidades con los tres principios rectores de una arquitectura de Confianza cero:

- Comprobación explícita

- Usar privilegios mínimos

- Presunción de intrusiones al sistema

Para obtener más información sobre Confianza cero y otras formas de alinear su organización con los principios rectores, consulte el Centro de instrucciones de Confianza cero.