Consideraciones de diseño y opciones de configuración de red virtual para Microsoft Entra Domain Services

Microsoft Entra Domain Services proporciona servicios de autenticación y administración a otras aplicaciones y cargas de trabajo. La conectividad de red es un componente clave. Sin una configuración correcta de los recursos de red virtual, las aplicaciones y las cargas de trabajo no se pueden comunicar con Domain Services ni usar las características que proporciona. Planee los requisitos de la red virtual para asegurarse de que Domain Services pueda atender las aplicaciones y las cargas de trabajo según sea necesario.

En este artículo se describen las consideraciones de diseño y los requisitos de las redes virtuales de Azure compatibles con Domain Services.

Diseño de red virtual de Azure

Para proporcionar conectividad de red y permitir que las aplicaciones y los servicios se autentiquen en un dominio administrado de Domain Services, se usa una red virtual y una subred de Azure. Lo ideal es que el dominio administrado se implemente en su propia red virtual.

Puede incluir una subred de aplicación independiente en la misma red virtual para hospedar la máquina virtual de administración o las cargas de trabajo de aplicaciones ligeras. Para cargas de trabajo de aplicaciones más grandes o complejas, el diseño más adecuado suele ser una red virtual independiente emparejada con la red virtual de Domain Services.

También se admiten otras opciones de diseño, siempre y cuando se cumplan los requisitos descritos en las siguientes secciones para la red virtual y la subred.

Al diseñar la red virtual para Domain Services, debe tener en cuenta las siguientes consideraciones:

- Domain Services debe implementarse en la misma región de Azure que la red virtual.

- En este momento, solo puede implementar un dominio administrado por inquilino de Microsoft Entra. El dominio administrado se implementa en una sola región. Asegúrese de crear o seleccionar una red virtual en una región que admita Domain Services.

- Tenga en cuenta la proximidad de otras regiones de Azure y de las redes virtuales que hospedan las cargas de trabajo de aplicaciones.

- Para minimizar la latencia, mantenga las aplicaciones principales cerca o en la misma región que la subred de la red virtual para el dominio administrado. Puede usar el emparejamiento de redes virtuales o conexiones de red privada virtual (VPN) entre las redes virtuales de Azure. Estas opciones de conexión se describen en una sección subsiguiente.

- La red virtual no puede basarse en servicios DNS distintos de los proporcionados por el dominio administrado.

- Domain Services proporciona su propio servicio DNS. La red virtual debe estar configurada para usar las direcciones de este servicio DNS. La resolución de nombres para los espacios de nombres adicionales puede realizarse mediante reenviadores condicionales.

- No se puede usar una configuración personalizada del servidor DNS para dirigir consultas de otros servidores DNS, incluidos los que se encuentran en máquinas virtuales. Los recursos de la red virtual deben usar el servicio DNS proporcionado por el dominio administrado.

Importante

Domain Services no se puede mover a otra red virtual después de haber habilitado el servicio.

Un dominio administrado se conecta a una subred de una red virtual de Azure. Para diseñar esta subred para Domain Services, tenga en cuenta las siguientes consideraciones:

Un dominio administrado debe implementarse en su propia subred. No se admite el uso de una subred, una subred de puerta de enlace ni una configuración de puertas de enlace remotas que ya existan para llevar a cabo el proceso de emparejamiento de red virtual.

Durante la implementación de un dominio administrado se crea un grupo de seguridad de red. Dicho grupo de seguridad de red contiene las reglas necesarias para la correcta comunicación del servicio.

- No cree ni use un grupo de seguridad de red existente con sus propias reglas personalizadas.

Un dominio administrado requiere de 3 a 5 direcciones IP. Asegúrese de que el intervalo de direcciones IP de la subred puede proporcionar este número de direcciones.

- Restringir las direcciones IP disponibles puede impedir que el dominio administrado mantenga dos controladores de dominio.

Nota

No debe usar direcciones IP públicas para redes virtuales y sus subredes debido a los siguientes problemas:

Escasez de las direcciones IP: las direcciones IP públicas IPv4 son limitadas y su demanda suele superar el suministro disponible. Además, hay direcciones IP potencialmente superpuestas con puntos de conexión públicos.

Riesgos de seguridad: el uso de direcciones IP públicas para redes virtuales expone los dispositivos directamente a Internet, lo que aumenta el riesgo de acceso no autorizado y posibles ataques. Sin medidas de seguridad adecuadas, los dispositivos pueden convertirse en vulnerables a diversas amenazas.

Complejidad: la administración de una red virtual con direcciones IP públicas puede ser más compleja que el uso de direcciones IP privadas, ya que requiere trabajar con intervalos IP externos y garantizar una segmentación y seguridad de red adecuadas.

Se recomienda encarecidamente usar direcciones IP privadas. Si usa una dirección IP pública, asegúrese de que es el propietario o el usuario dedicado de las direcciones IP elegidas en el intervalo público que escogió.

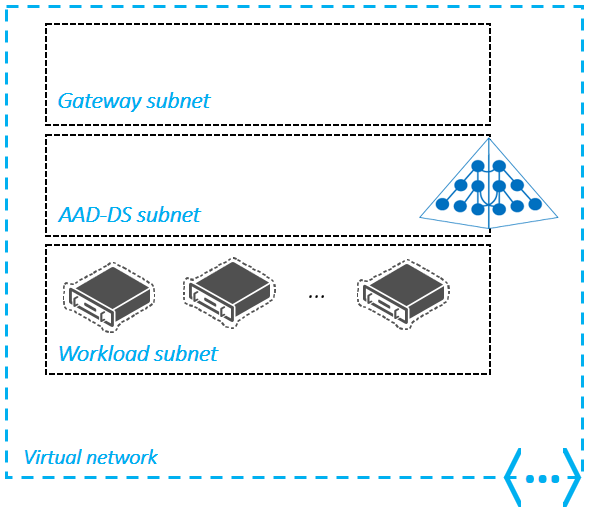

En el siguiente diagrama de ejemplo se describe un diseño válido en el que el dominio administrado tiene su propia subred, hay una subred de puerta de enlace para la conectividad externa y las cargas de trabajo de la aplicación se encuentran en una subred conectada dentro de la red virtual:

Conexiones a la red virtual de Domain Services

Como se indicó en la sección anterior, solo puede crear un dominio administrado en una única red virtual en Azure y solo se puede crear un dominio administrado por inquilino de Microsoft Entra. En función de esta arquitectura, puede que necesite conectar una o varias redes virtuales que hospeden las cargas de trabajo de la aplicación a la red virtual del dominio administrado.

Puede conectar cargas de trabajo de aplicaciones hospedadas en otras redes virtuales de Azure mediante uno de los métodos siguientes:

- Emparejamiento de redes virtuales de Azure

- Red privada virtual (VPN)

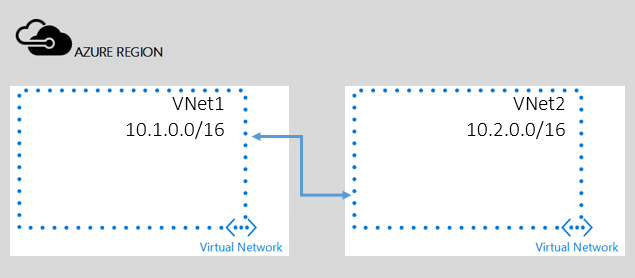

Emparejamiento de redes virtuales de Azure

El emparejamiento de redes virtuales es un mecanismo que conecta dos redes virtuales a través de la red troncal de Azure, lo que permite que los recursos como las máquinas virtuales (VM) se comuniquen entre sí directamente mediante direcciones IP privadas. El emparejamiento de redes virtuales admite el emparejamiento regional, que conecta redes virtuales dentro de la misma región de Azure y el emparejamiento de red virtual global, que conecta redes virtuales entre diferentes regiones de Azure. Esta flexibilidad le permite implementar un dominio administrado con las cargas de trabajo de la aplicación en varias redes virtuales, independientemente de sus ubicaciones regionales.

Para obtener más información, consulte Emparejamiento de redes virtuales de Azure.

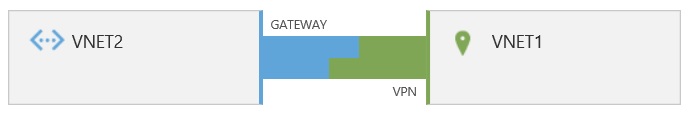

Red privada virtual (VPN)

Puede conectar una red virtual a otra (de red virtual a red virtual) de la misma manera en que se configura una red virtual en la ubicación de un sitio local. Ambas conexiones usan una puerta de enlace de VPN para crear un túnel seguro con IPsec/IKE. Este modelo de conexión le permite implementar el dominio administrado en una red virtual de Azure y después, conectar ubicaciones locales u otras nubes.

Para obtener más información sobre el uso de redes privadas virtuales, consulte Configuración de una conexión de puerta de enlace VPN de red virtual a red virtual mediante el Centro de administración de Microsoft Entra.

Resolución de nombres al conectar redes virtuales

Las redes virtuales conectadas a la red virtual del dominio administrado normalmente tienen su propia configuración de DNS. Al conectar las redes virtuales, no se configura automáticamente la resolución de nombres para la red virtual que se conecta para resolver los servicios que proporciona el dominio administrado. La resolución de nombres en las redes virtuales de conexión debe estar configurada para permitir que las cargas de trabajo de la aplicación ubiquen el dominio administrado.

Puede habilitar la resolución de nombres con reenviadores de DNS condicionales en el servidor DNS que admite las redes virtuales de conexión o con las mismas direcciones IP de DNS de la red virtual del dominio administrado.

Recursos de red usados por Domain Services

Un dominio administrado crea algunos recursos de red durante la implementación. Estos recursos son necesarios para una correcta operación y administración del dominio administrado y no deben configurarse manualmente.

No bloquee los recursos de red que usa Domain Services. Si los recursos de red se bloquean, no se pueden eliminar. Cuando sea necesario volver a generar controladores de dominio en ese caso, es preciso crear nuevos recursos de red con direcciones IP diferentes.

| Recurso de Azure | Descripción |

|---|---|

| Tarjeta de interfaz de red | Domain Services hospeda el dominio administrado en dos controladores de dominio que se ejecutan en Windows Server como máquinas virtuales de Azure. Cada máquina virtual tiene una interfaz de red virtual que se conecta a la subred de la red virtual. |

| Dirección IP pública estándar dinámica | Domain Services se comunica con el servicio de sincronización y administración mediante una dirección IP pública de SKU Estándar. Para obtener más información sobre las direcciones IP públicas, consulte Tipos de direcciones IP y métodos de asignación en Azure. |

| Azure Standard Load Balancer | Domain Services usa un equilibrador de carga de SKU Estándar para la traducción de direcciones de red (NAT) y el equilibrio de carga (cuando se usa con LDAP seguro). Para obtener más información sobre los equilibradores de carga de Azure, consulte ¿Qué es Azure Load Balancer? |

| Reglas de traducción de direcciones de red (NAT) | Domain Services crea y usa dos reglas NAT de entrada en el equilibrador de carga para proteger la comunicación remota de PowerShell. Si se usa un equilibrador de carga de SKU estándar, también tendrá una regla NAT de salida. Para el equilibrador de carga de SKU básica, no se requiere ninguna regla NAT de salida. |

| Reglas de equilibrador de carga | Cuando un dominio administrado está configurado para LDAP seguro en el puerto TCP 636, se crean tres reglas y se usan en un equilibrador de carga para distribuir el tráfico. |

Advertencia

No elimine ni modifique ninguno de los recursos de red creados por Domain Services, como la configuración manual del equilibrador de carga o las reglas. Si elimina o modifica alguno de los recursos de red, es posible que se produzca una interrupción del servicio de Domain Services.

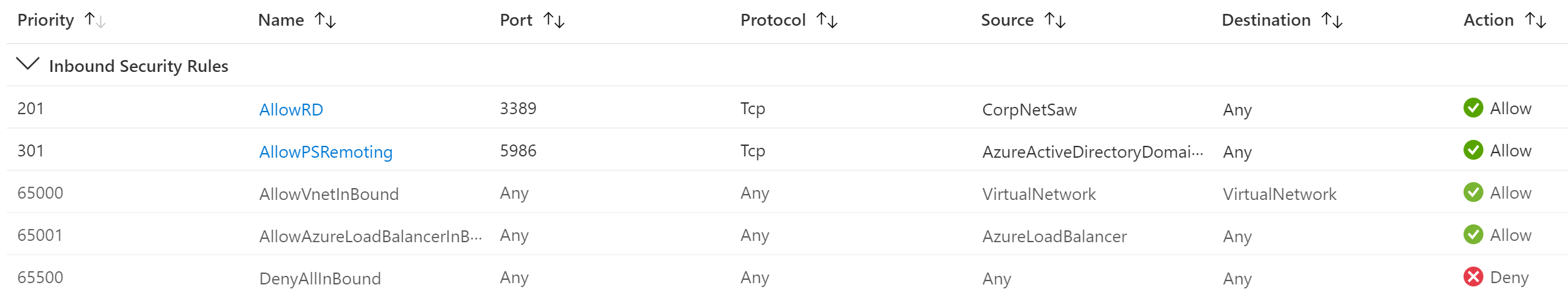

Grupos de seguridad de red y puertos necesarios

Un grupo de seguridad de red (NSG) contiene una lista de reglas que permiten o deniegan el tráfico de red de una red virtual de Azure. Cuando se implementa un dominio administrado, se crea un grupo de seguridad de red con un conjunto de reglas que permiten que el servicio proporcione funciones de autenticación y administración. Este grupo de seguridad de red predeterminado está asociado a la subred de la red virtual en la que se implementa el dominio administrado.

En las secciones siguientes se tratan los grupos de seguridad de red y los requisitos de puertos de entrada y salida.

Conectividad de entrada

Las siguientes reglas de entrada del grupo de seguridad de red son necesarias para que el dominio administrado proporcione servicios de autenticación y administración. No edite ni elimine estas reglas del grupo de seguridad de red para la subred de la red virtual para el dominio administrado.

| Source | Etiqueta de servicio de origen | Source port ranges | Destination | Servicio | Intervalos de puertos de destino | Protocolo | Acción | Obligatorio | Propósito |

|---|---|---|---|---|---|---|---|---|---|

| Etiqueta de servicio | AzureActiveDirectoryDomainServices | * | Any | WinRM | 5986 | TCP | Allow | Sí | Administración del dominio. |

| Etiqueta de servicio | CorpNetSaw | * | Any | RDP | 3389 | TCP | Allow | Opcional | Depuración con fines de compatibilidad |

Tenga en cuenta que la etiqueta de servicio CorpNetSaw no está disponible a través del Centro de administración de Microsoft Entra y la regla de grupo de seguridad de red para CorpNetSaw debe agregarse mediante PowerShell.

Domain Services también se basa en las reglas de seguridad predeterminadas AllowVnetInBound y AllowAzureLoadBalancerInBound.

La regla AllowVnetInBound admite todo el tráfico dentro de la red virtual que permite a los controladores de dominio comunicarse y replicar correctamente, así como permitir la unión a un dominio y otros servicios de dominio a los miembros del dominio. Para obtener más información sobre los puertos requeridos para Windows, consulte Introducción a los servicios y requisitos de puerto de red para Windows.

La regla AllowAzureLoadBalancerInBound también es necesaria para que el servicio pueda comunicarse correctamente a través del equilibrador de carga para administrar los controladores de dominio. Este grupo de seguridad de red protege Domain Services y es necesario para que el dominio administrado funcione correctamente. No elimine este grupo de seguridad de red. El equilibrador de carga no funcionará correctamente sin él.

Si es necesario, puede crear el grupo de seguridad de red y las reglas necesarias con Azure PowerShell.

Advertencia

Cuando asocia un grupo de seguridad de red mal configurado o una tabla de rutas definida por el usuario con la subred en la que está implementado el dominio administrado, puede interrumpir la capacidad de Microsoft para atender y administrar el dominio. También se interrumpirá la sincronización entre el inquilino de Microsoft Entra y el dominio administrado. Siga todos los requisitos enumerados para evitar una configuración no admitida que podría interrumpir la sincronización, la aplicación de revisiones o la administración.

Si usa LDAP seguro, puede agregar la regla de puerto TCP 636 necesaria para permitir el tráfico externo, si es necesario. Al agregar esta regla no se colocan las reglas del grupo de seguridad de red en un estado no admitido. Para obtener más información, consulte Bloqueo del acceso LDAP seguro a través de Internet.

El Acuerdo de Nivel de Servicio de Azure no se aplica a las implementaciones que tienen bloqueadas las actualizaciones, ni a la administración por un grupo de seguridad de red configurado incorrectamente ni a tablas de rutas definidas por el usuario. Una configuración de red interrumpida también puede impedir que se apliquen revisiones de seguridad.

Conectividad de salida

Para la conectividad saliente, puede mantener AllowVnetOutbound y AllowInternetOutBound o restringir el tráfico saliente mediante las instancias de ServiceTag que se enumeran en la tabla siguiente. ServiceTag para AzureUpdateDelivery debe agregarse a través de PowerShell. Si usa Log Analytics, agregue EventHub a destinos salientes.

Asegúrese de que ningún otro grupo de seguridad de red con mayor prioridad deniega la conectividad saliente. Si se deniega la conectividad saliente, la replicación no funcionará entre conjuntos de réplicas.

| Número de puerto de salida | Protocolo | Origen | Destino | Acción | Obligatorio | Propósito |

|---|---|---|---|---|---|---|

| 443 | TCP | Any | AzureActiveDirectoryDomainServices | Allow | Sí | Comunicación con el servicio de administración de Microsoft Entra Domain Services. |

| 443 | TCP | Any | AzureMonitor | Allow | Sí | Supervisión de las máquinas virtuales. |

| 443 | TCP | Any | Almacenamiento | Allow | Sí | Comunicación con Azure Storage. |

| 443 | TCP | Cualquiera | Microsoft Entra ID | Permitir | Sí | Comunicación con Microsoft Entra ID. |

| 443 | TCP | Any | GuestAndHybridManagement | Allow | Sí | Administración automatizada de revisiones de seguridad. |

Nota:

Las etiquetas AzureUpdateDelivery y AzureFrontDoor.FirstParty están en desuso desde el 1 de julio de 2024. Si usa la regla AllowInternetOutBound predeterminada (prioridad 65001), no se necesita ningún cambio (con o sin etiquetas AzureUpdateDelivery y AzureFrontDoor.FirstParty). Para más información, vea Cambios en la etiqueta de servicio AzureUpdateDelivery.

Puerto 5986: administración mediante la comunicación remota de PowerShell

- Se usa para realizar tareas de administración mediante la comunicación remota de PowerShell en el dominio administrado.

- Sin acceso a este puerto, el dominio administrado no se puede actualizar, configurar, hacer copia de seguridad ni supervisar.

- Puede restringir el acceso de entrada a este puerto a la etiqueta de servicio AzureActiveDirectoryDomainServices.

Puerto 3389: administración mediante Escritorio remoto

- Se usa para las conexiones de Escritorio remoto a controladores de dominio del dominio administrado, este puerto no se puede cambiar ni encapsular en otro puerto.

- La regla del grupo de seguridad de red predeterminado usa la etiqueta de servicio CorpNetSaw para restringir aún más el tráfico.

- Esta etiqueta de servicio solo permite que las estaciones de trabajo de acceso seguro de la red corporativa de Microsoft usen el escritorio remoto para el dominio administrado.

- Solo se permite el acceso con justificación comercial, por ejemplo, para escenarios de administración o solución de problemas.

- Esta regla se puede establecer en Denegar, y en Permitir solo cuando sea necesario. La mayoría de las tareas de administración y supervisión se realizan mediante la comunicación remota de PowerShell. El Protocolo de escritorio remoto (RDP) se usa únicamente en el caso excepcional de que Microsoft necesite conectarse de forma remota al dominio administrado para llevar a cabo estrategias avanzadas para solucionar problemas.

No puede seleccionar manualmente la etiqueta de servicio CorpNetSaw desde el portal si intenta editar esta regla del grupo de seguridad de red. Debe usar Azure PowerShell o la CLI de Azure para configurar manualmente una regla que use la etiqueta de servicio CorpNetSaw.

Por ejemplo, puede usar el script siguiente para crear una regla que permita RDP:

Get-AzNetworkSecurityGroup -Name "nsg-name" -ResourceGroupName "resource-group-name" | Add-AzNetworkSecurityRuleConfig -Name "new-rule-name" -Access "Allow" -Protocol "TCP" -Direction "Inbound" -Priority "priority-number" -SourceAddressPrefix "CorpNetSaw" -SourcePortRange "*" -DestinationPortRange "3389" -DestinationAddressPrefix "*" | Set-AzNetworkSecurityGroup

Rutas definidas por el usuario

Las rutas definidas por el usuario no se crean de forma predeterminada y no son necesarias para que Domain Services funcione correctamente. Si necesita usar tablas de rutas, evite realizar cambios en la ruta 0.0.0.0. Los cambios en esta ruta interrumpen Domain Services y colocan el dominio administrado en un estado no admitido.

También debe enrutar el tráfico entrante desde las direcciones IP incluidas en las etiquetas de servicio de Azure respectivas a la subred del dominio administrado. Para obtener más información sobre las etiquetas de servicio y la dirección IP asociada, consulte Intervalos de direcciones IP de Azure y etiquetas de servicio: nube pública.

Precaución

Estos intervalos de direcciones IP del centro de datos de Azure pueden cambiar sin previo aviso. Asegúrese de que tiene procesos para validar que dispone de las direcciones IP más recientes.

Pasos siguientes

Para obtener más información sobre algunos de los recursos de red y las opciones de conexión que usa Domain Services, consulte los siguientes artículos: