Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Para entornos híbridos, se puede configurar un inquilino de Microsoft Entra para sincronizarse con un entorno local de Active Directory Domain Services (AD DS) mediante Microsoft Entra Connect. De forma predeterminada, Microsoft Entra Connect no sincroniza los hashes de contraseña heredados de NT LAN Manager (NTLM) y Kerberos que son necesarios para Microsoft Entra Domain Services.

Para usar Domain Services con cuentas sincronizadas desde un entorno de AD DS local, debe configurar Microsoft Entra Connect para sincronizar esos hash de contraseña necesarios para la autenticación NTLM y Kerberos. Después de configurar Microsoft Entra Connect, un evento de creación de cuentas locales o cambio de contraseña también sincroniza los hashes de las contraseñas heredadas con Microsoft Entra ID.

No es necesario realizar estos pasos si usa cuentas solo en la nube sin entorno de AD DS local.

En este tutorial, aprenderá:

- ¿Por qué se necesitan los hash de contraseña de NTLM y Kerberos heredados?

- Cómo configurar la sincronización de hash de contraseñas antiguas para Microsoft Entra Connect

Si no tiene una suscripción de Azure, cree una cuenta antes de comenzar.

Prerrequisitos

Para completar este tutorial, necesitará los siguientes recursos:

- Una suscripción de Azure activa.

- Si no tiene una suscripción a Azure, cree una cuenta.

- Una instancia de Microsoft Entra asociada a la suscripción que se sincroniza con un directorio en las instalaciones mediante Microsoft Entra Connect.

- Si es necesario, cree un inquilino de Microsoft Entra o asocie una suscripción de Azure a su cuenta.

- Si es necesario, habilite Microsoft Entra Connect para la sincronización de hash de contraseñas.

- Un dominio administrado de Microsoft Entra Domain Services habilitado y configurado en el inquilino de Microsoft Entra.

Sincronización de hash de contraseñas mediante Microsoft Entra Connect

Microsoft Entra Connect se usa para sincronizar objetos como cuentas de usuario y grupos de un entorno de AD DS local en un inquilino de Microsoft Entra. Como parte del proceso, la sincronización de hash de contraseñas permite a las cuentas usar la misma contraseña en el entorno de AD DS local y el identificador de Microsoft Entra.

Para autenticar a los usuarios en el dominio administrado, Domain Services necesita hashes de contraseña en un formato adecuado para la autenticación NTLM y Kerberos. Microsoft Entra ID no almacena los hash de contraseña en el formato necesario para la autenticación NTLM o Kerberos hasta que habilite Domain Services para el inquilino. Por motivos de seguridad, Microsoft Entra ID tampoco almacena credenciales de contraseña en formato de texto no cifrado. Por lo tanto, Microsoft Entra ID no puede generar automáticamente estos hash de contraseña NTLM o Kerberos en función de las credenciales existentes de los usuarios.

Microsoft Entra Connect se puede configurar para sincronizar los hashes de contraseña de NTLM o Kerberos necesarios para los Servicios de Dominio. Asegúrese de que ha completado los pasos para habilitar Microsoft Entra Connect para la sincronización de hash de contraseñas. Si tenía una instancia existente de Microsoft Entra Connect, descargue y actualice a la versión más reciente para asegurarse de que puede sincronizar los hashes de contraseña heredados para NTLM y Kerberos. Esta funcionalidad no está disponible en las primeras versiones de Microsoft Entra Connect o con la herramienta DirSync heredada. Se requiere Microsoft Entra Connect versión 1.1.614.0 o posterior.

Importante

Microsoft Entra Connect solo debe instalarse y configurarse para la sincronización con entornos de AD DS locales. No se admite la instalación de Microsoft Entra Connect en un dominio administrado de Domain Services para sincronizar objetos con el identificador de Microsoft Entra.

Habilitación de la sincronización de hash de contraseñas

Con Microsoft Entra Connect instalado y configurado para sincronizarse con Microsoft Entra ID, configure la sincronización de hash de contraseña heredada para NTLM y Kerberos. Se usa un script de PowerShell para configurar las opciones necesarias y, a continuación, iniciar una sincronización completa de contraseñas con el identificador de Microsoft Entra. Cuando se completa ese proceso de sincronización de hash de contraseña de Microsoft Entra Connect, los usuarios pueden iniciar sesión en las aplicaciones a través de Domain Services que usan hashes de contraseña de NTLM o Kerberos heredados.

En el equipo con Microsoft Entra Connect instalado, en el menú Inicio, abra el Servicio de sincronización de Microsoft Entra Connect>.

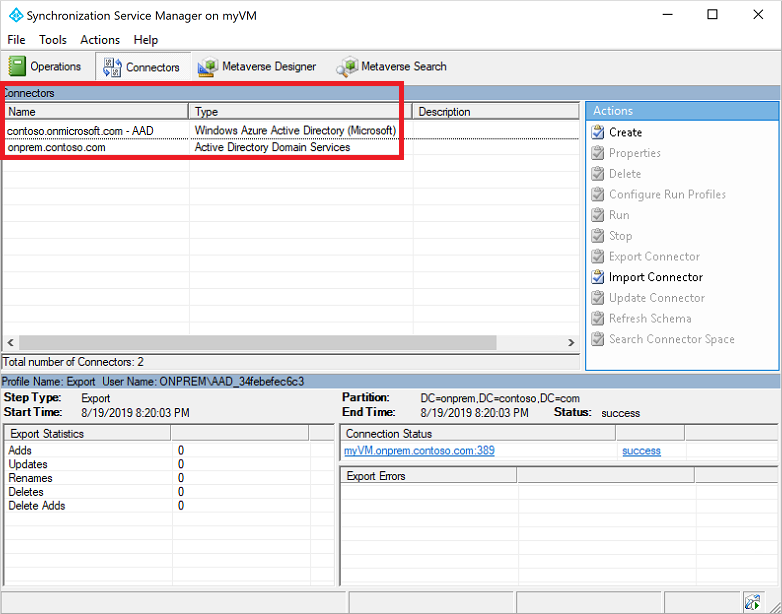

Seleccione la pestaña Conectores . Se muestra la información de conexión que se usa para establecer la sincronización entre el entorno de AD DS local y el identificador de Microsoft Entra.

El tipo indica Windows Microsoft Entra ID (Microsoft) para el conector de Microsoft Entra o Active Directory Domain Services para el conector local de AD DS. Anote los nombres de conector que se van a usar en el script de PowerShell en el paso siguiente.

En esta captura de pantalla de ejemplo, se usan los siguientes conectores:

- El conector de Microsoft Entra se denomina contoso.onmicrosoft.com: Id. de Microsoft Entra

- El conector de AD DS local se denomina onprem.contoso.com

Copie y pegue el siguiente script de PowerShell en el equipo con Microsoft Entra Connect instalado. El script desencadena una sincronización completa de contraseñas que incluye hashes de contraseña heredados. Actualice las

$azureadConnectorvariables y$adConnectorcon los nombres del conector del paso anterior.Ejecute este script en cada bosque de AD para sincronizar los hashes de contraseña NTLM y Kerberos de la cuenta in situ con Microsoft Entra ID.

# Define the Azure AD Connect connector names and import the required PowerShell module $azureadConnector = "<CASE SENSITIVE AZURE AD CONNECTOR NAME>" $adConnector = "<CASE SENSITIVE AD DS CONNECTOR NAME>" Import-Module "C:\Program Files\Microsoft Azure AD Sync\Bin\ADSync\ADSync.psd1" Import-Module "C:\Program Files\Microsoft Azure Active Directory Connect\AdSyncConfig\AdSyncConfig.psm1" # Create a new ForceFullPasswordSync configuration parameter object then # update the existing connector with this new configuration $c = Get-ADSyncConnector -Name $adConnector $p = New-Object Microsoft.IdentityManagement.PowerShell.ObjectModel.ConfigurationParameter "Microsoft.Synchronize.ForceFullPasswordSync", String, ConnectorGlobal, $null, $null, $null $p.Value = 1 $c.GlobalParameters.Remove($p.Name) $c.GlobalParameters.Add($p) $c = Add-ADSyncConnector -Connector $c # Disable and re-enable Azure AD Connect to force a full password synchronization Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $false Set-ADSyncAADPasswordSyncConfiguration -SourceConnector $adConnector -TargetConnector $azureadConnector -Enable $trueSegún el tamaño del directorio en términos de número de cuentas y grupos, la sincronización de los hash de contraseña heredados con el identificador de Entra de Microsoft puede tardar algún tiempo. Después, las contraseñas se sincronizan con el dominio administrado una vez que se han sincronizado con el identificador de Microsoft Entra.

Pasos siguientes

En este tutorial, ha aprendido:

- ¿Por qué se necesitan los hash de contraseña de NTLM y Kerberos heredados?

- Cómo configurar la sincronización de hash de contraseña heredada para Microsoft Entra Connect