Migración de la reescritura de grupos de Microsoft Entra Connect Sync V2 a Microsoft Entra Cloud Sync

Importante

La versión preliminar pública de Escritura diferida de grupos V2 en Sincronización de Microsoft Entra Connect ya no estará disponible después del 30 de junio de 2024. Esta característica se interrumpirá en esta fecha y ya no se admitirá en Sincronización Connect para aprovisionar grupos de seguridad en la nube en Active Directory. La característica seguirá funcionando más allá de la fecha de interrupción; sin embargo, ya no recibirá soporte técnico después de esta fecha y puede dejar de funcionar en cualquier momento sin previo aviso.

Ofrecemos una funcionalidad similar en Microsoft Entra Cloud Sync denominada Aprovisionamiento de grupos en Active Directory que puede usar en lugar de Escritura diferida de grupos v2 para aprovisionar grupos de seguridad en la nube en Active Directory. Estamos trabajando para mejorar esta funcionalidad en Cloud Sync junto con otras nuevas características que estamos desarrollando en Cloud Sync.

Los clientes que usan esta característica en vista previa (GB) en Connect Sync deben cambiar su configuración de Connect Sync a Cloud Sync. Puede optar por mover toda la sincronización híbrida a Cloud Sync (si es compatible con sus necesidades). También puede ejecutar Sincronización en la nube en paralelo y mover solo el aprovisionamiento de grupos de seguridad en la nube en Active Directory a Sincronización en la nube.

Para los clientes que aprovisionan grupos de Microsoft 365 en Active Directory, puede seguir usando Escritura diferida de grupos v1 para esta funcionalidad.

Puede evaluar el traslado exclusivo a Sincronización en la nube. mediante el asistente de sincronización del usuario.

En el siguiente documento se describe cómo migrar la escritura diferida de grupos mediante Microsoft Entra Connect Sync (anteriormente Azure AD Connect) a Microsoft Entra Cloud Sync. Este escenario es solopara los clientes que actualmente usan la escritura diferida de grupos de Microsoft Entra Connect v2. El proceso descrito en este documento solo pertenece a los grupos de seguridad creados en la nube que se escriben con un ámbito universal.

Importante

Este escenario es solo para los clientes que actualmente usan la escritura diferida de grupos de Microsoft Entra Connect v2

Además, este escenario solo se admite para:

Los grupos y DL habilitados para correo escrito en AD siguen funcionando con la escritura diferida de grupos de Microsoft Entra Connect, pero volverán al comportamiento de la escritura diferida de grupos V1, por lo que, en este escenario, después de deshabilitar la reescritura de grupos V2, todos los grupos de M365 se volverán a escribir en AD independientemente de la configuración de la escritura diferida habilitada en el centro de administración de Entra. Para obtener más información, consulte las Preguntas más frecuentes sobre el aprovisionamiento en Active Directory con Microsoft Entra Cloud Sync.

Requisitos previos

Los siguientes requisitos previos son necesarios para implementar este escenario.

- Cuenta de Microsoft Entra con al menos un rol de Administrador de identidad híbrida.

- Una cuenta de AD local con al menos permisos de administrador de dominio: es necesario para acceder al atributo adminDescription y copiarlo en el atributo msDS-ExternalDirectoryObjectId

- Entorno local de Active Directory Domain Services con el sistema operativo Windows Server 2016 o posterior.

- Se requiere para el atributo de esquema de AD: msDS-ExternalDirectoryObjectId

- Aprovisionamiento del agente con la versión de compilación 1.1.1367.0 o posterior.

- El agente de aprovisionamiento debe poder comunicarse con los controladores de dominio en los puertos TCP/389 (LDAP) y TCP/3268 (catálogo global).

- Se necesita para la búsqueda del catálogo global, para filtrar las referencias de pertenencia no válidas

Convención de nomenclatura para grupos escritos

De forma predeterminada, Microsoft Entra Connect Sync usa el siguiente formato al nombrar los grupos que se vuelven a escribir.

Formato predeterminado: CN=Group_<guid>,OU=<contenedor>,DC=<componente de dominio>,DC=<componente de dominio>

Ejemplo: CN=Group_3a5c3221-c465-48c0-95b8-e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Para facilitar la búsqueda de los grupos que se están volviendo a escribir desde Microsoft Entra ID a Active Directory, Microsoft Entra Connect Sync ha agregado una opción para volver a escribir el nombre del grupo usando el nombre para mostrar de la nube. Para ello, seleccione el Nombre distintivo del grupo de reescritura con nombre para mostrar en la nube durante la configuración inicial de la reescritura de grupo v2. Si esta característica está habilitada, Microsoft Entra Connect usa el siguiente formato nuevo, en lugar del formato predeterminado:

Nuevo formato: CN=<nombre para mostrar>_<últimos 12 dígitos del id. del objeto>,OU=<contenedor>,DC=<componente de dominio>,DC=<componente de dominio>

Ejemplo: CN=Sales_e9305786a271,OU=WritebackContainer,DC=contoso,DC=com

Importante

De forma predeterminada, la sincronización en la nube de Microsoft Entra usa el nuevo formato, incluso si la característica Nombre distintivo del grupo de reescritura con nombre para mostrar en la nube no está habilitada en Sincronización de Microsoft Entra Connect. Si usa la nomenclatura predeterminada de Sincronización de Microsoft Entra Connect y, a continuación, migra el grupo para que esté administrado por la sincronización en la nube de Microsoft Entra, se cambia el nombre del grupo al nuevo formato. Use la sección siguiente para permitir que la sincronización en la nube de Microsoft Entra use el formato predeterminado de Microsoft Entra Connect.

Uso del formato predeterminado

Si desea que la sincronización en la nube use el mismo formato predeterminado que Sincronización de Microsoft Entra Connect, debe modificar la expresión de flujo de atributo para el atributo CN. Las dos posibles asignaciones son:

| Expression | Sintaxis | Descripción |

|---|---|---|

| Expresión predeterminada de sincronización en la nube mediante DisplayName | Append(Append(Left(Trim([displayName]), 51), "_"), Mid([objectId], 25, 12)) | Expresión predeterminada usada por Sincronización de Microsoft Entra Connect (es decir, el nuevo formato) |

| Nueva expresión de sincronización en la nube sin usar DisplayName | Append("Group_", [objectId]) | Nueva expresión para usar el formato predeterminado de Sincronización de Microsoft Entra Connect. |

Para más información, consulte Agregar una asignación de atributos: Microsoft Entra ID a Active Directory

Paso 1: Copiar adminDescription en msDS-ExternalDirectoryObjectID

Para validar las referencias de pertenencia a grupos, Sincronización de Microsoft Entra Cloud debe consultar el catálogo global de Active Directory para el atributo msDS-ExternalDirectoryObjectID. Se trata de un atributo indexado que se replica en todos los catálogos globales dentro del bosque de Active Directory.

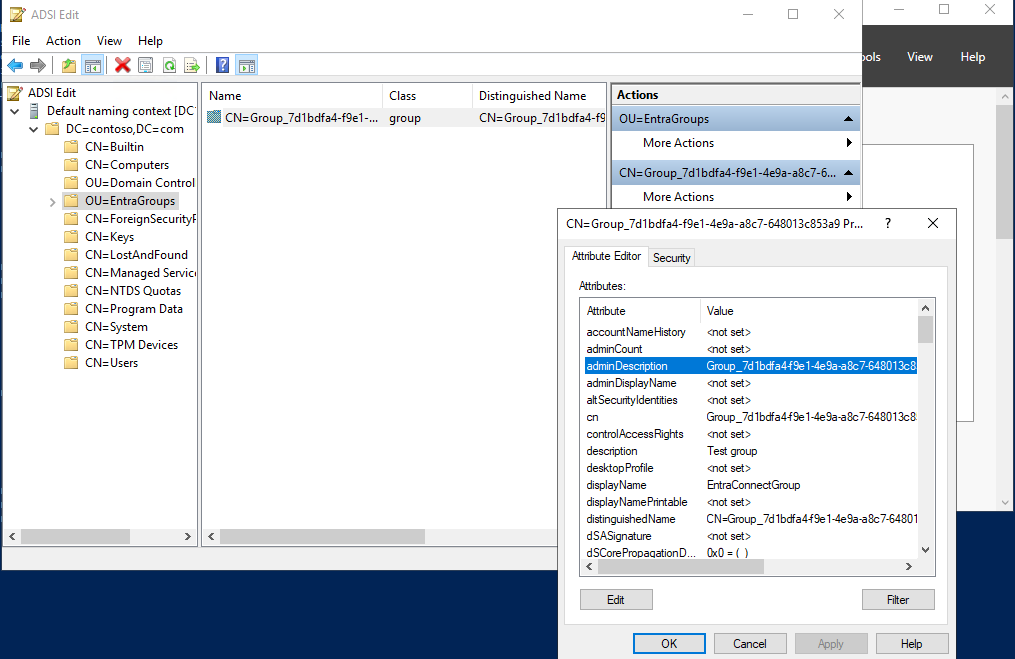

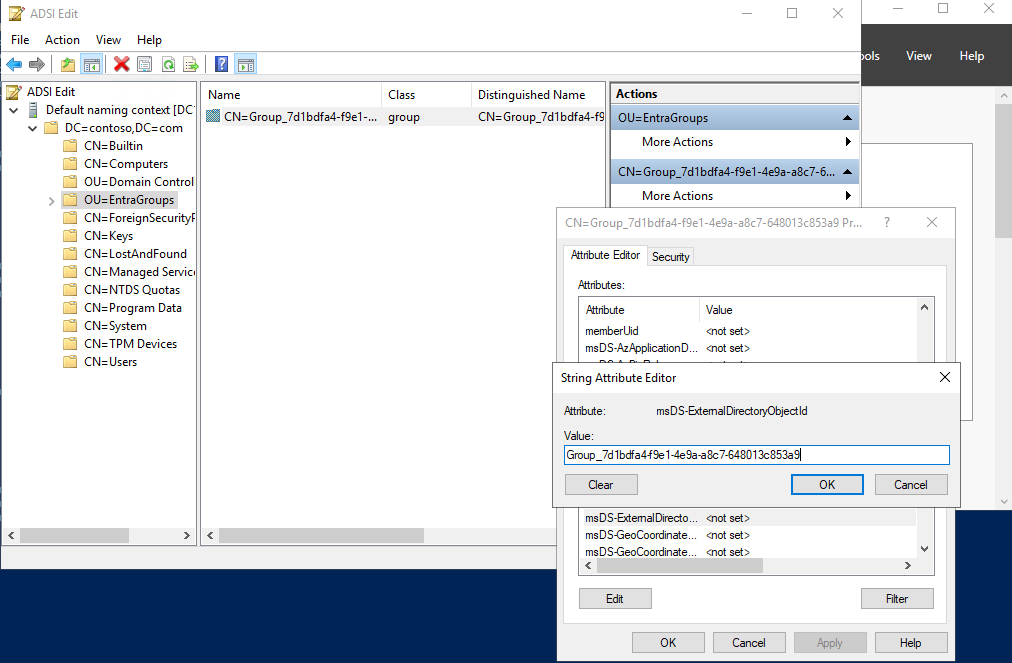

En el entorno local, abra ADSI Editar.

Copie el valor que se encuentra en el atributo adminDescription del grupo.

Péguelo en el atributo msDS-ExternalDirectoryObjectID

El siguiente script de PowerShell se puede usar para ayudar a automatizar este paso. Este script toma todos los grupos del contenedor OU=Groups,DC=Contoso,DC=com y copiará el valor del atributo adminDescription en el valor del atributo msDS-ExternalDirectoryObjectID. Antes de usar este script, actualice la variable $gwbOU con DistinguishedName de la unidad organizativa (OU) de destino de la escritura diferida de grupo.

# Provide the DistinguishedName of your Group Writeback target OU

$gwbOU = 'OU=Groups,DC=Contoso,DC=com'

# Get all groups written back to Active Directory

Import-module ActiveDirectory

$properties = @('Samaccountname', 'adminDescription', 'msDS-ExternalDirectoryObjectID')

$groups = Get-ADGroup -Filter * -SearchBase $gwbOU -Properties $properties |

Where-Object {$_.adminDescription -ne $null} |

Select-Object $properties

# Set msDS-ExternalDirectoryObjectID for all groups written back to Active Directory

foreach ($group in $groups) {

Set-ADGroup -Identity $group.Samaccountname -Add @{('msDS-ExternalDirectoryObjectID') = $group.adminDescription}

}

Paso 2: Colocar el servidor de sincronización de Microsoft Entra Connect en modo de almacenamiento provisional y deshabilitar el programador de sincronización

Iniciar el Asistente para sincronización de Microsoft Entra Connect

Haga clic en Configurar.

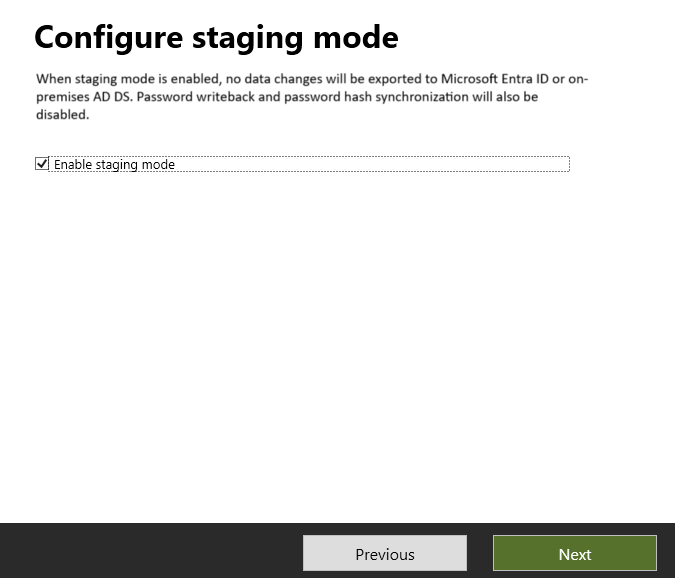

Seleccione Configurar el modo de ensayo y haga clic en Siguiente

Escriba las credenciales de Microsoft Entra

Active la casilla en el cuadro Habilitar el modo de ensayoy haga clic en Siguiente

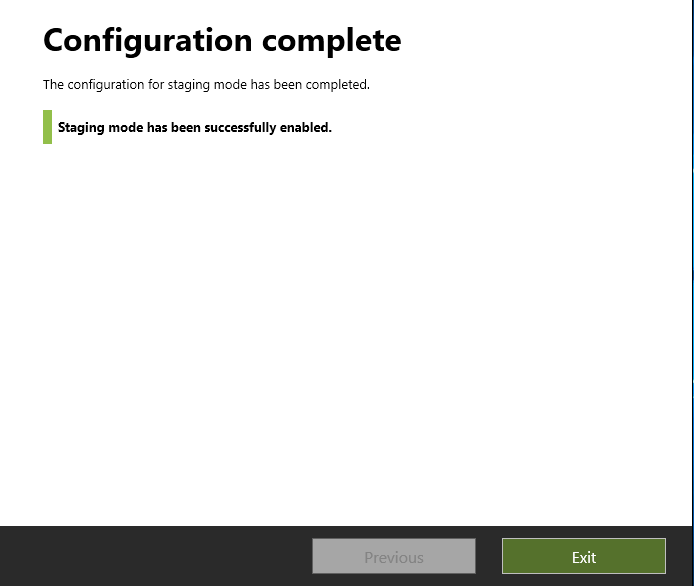

Haga clic en Configurar.

Haga clic en Salir

En el servidor de Microsoft Entra Connect, abra un símbolo del sistema de PowerShell como administrador.

Deshabilite el programador de sincronización:

Set-ADSyncScheduler -SyncCycleEnabled $false

Paso 3: Creación de una regla de entrada de grupo personalizada

En el editor de reglas de sincronización de Microsoft Entra Connect, debe crear una regla de sincronización de entrada que filtre los grupos que tienen NULL para el atributo mail. La regla de sincronización de entrada es una regla de combinación con un atributo de destino de cloudNoFlow. Esta regla indica a Microsoft Entra Connect que no sincronice los atributos de estos grupos.

Inicie el Editor de reglas de sincronización desde el menú Inicio.

Seleccione Entrante en la lista desplegable Dirección y luego Agregar nueva regla.

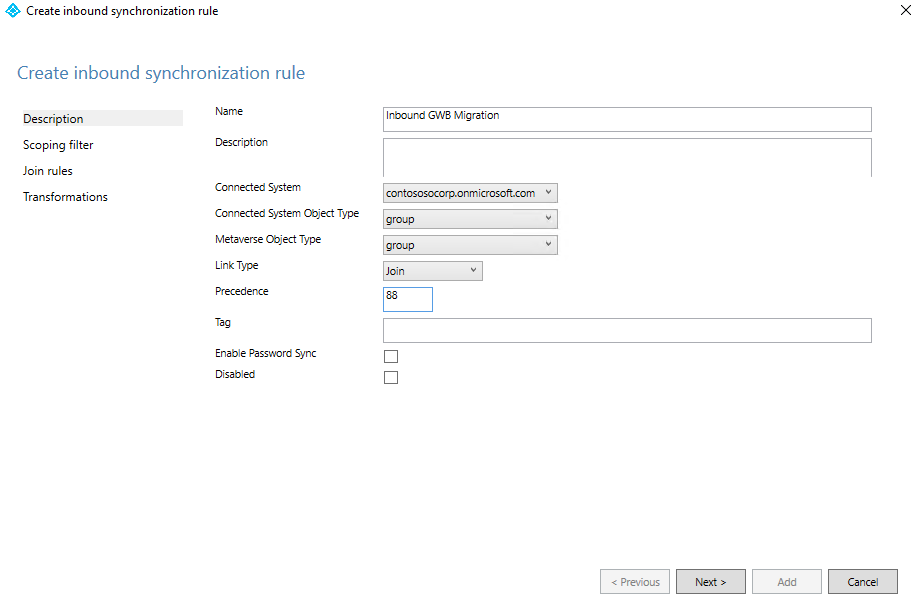

En la página Descripción, especifique los elementos siguientes y seleccione Siguiente:

Nombre: asigne un nombre descriptivo a la regla.

Descripción: agregue una descripción significativa.

Sistema conectado: elija el conector de Microsoft Entra para el que va a escribir la regla de sincronización personalizada

Tipo de objeto del sistema conectado: Grupo

Tipo de objeto de metaverso: Grupo

Tipo de vínculo: Join

Precedencia: Proporcione un valor que sea único en el sistema. Se recomienda un valor inferior a 100, de modo que tenga prioridad sobre las reglas predeterminadas.

Tag (Etiqueta): deje este campo en blanco.

En la página Filtro de ámbito, Agregar a continuación, seleccione Siguiente.

Atributo Operador Value cloudMastered EQUAL true mail ISNULL En la página de reglas Unión, seleccione Siguiente.

En la página Transformations (Transformaciones), agregue una transformación de tipo Constant, con el atributo cloudNoFlow establecido en True. Seleccione Agregar.

Paso 4: Creación de una regla de salida de grupo personalizada

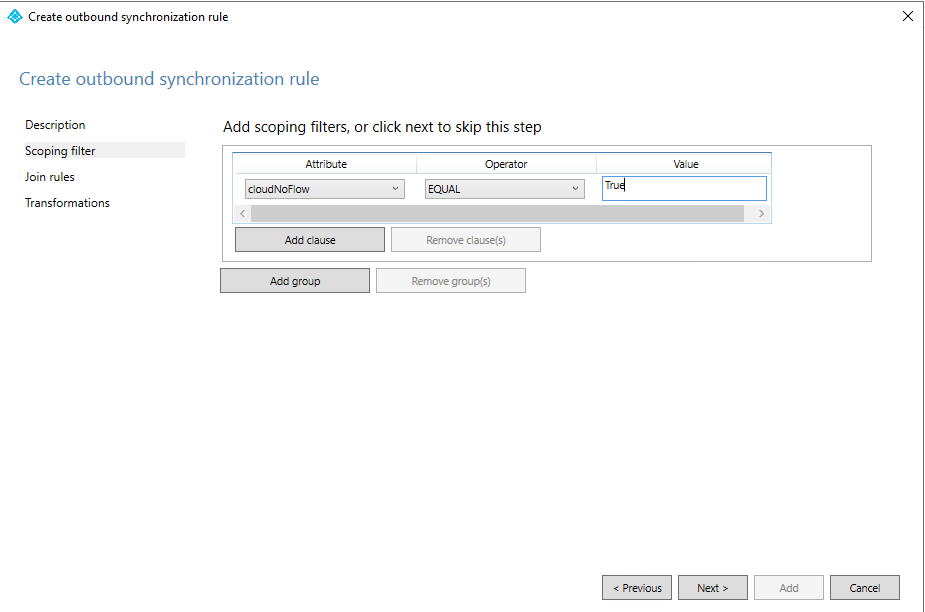

También necesita una regla de sincronización de salida con un tipo de vínculo de JoinNoFlow y el filtro de ámbito que tenga el atributo cloudNoFlow establecido en True. Esta regla indica a Microsoft Entra Connect que no sincronice los atributos de estos grupos.

Seleccione Saliente en la lista desplegable Dirección y seleccione Agregar regla.

En la página Descripción, especifique los elementos siguientes y seleccione Siguiente:

- Nombre: asigne un nombre descriptivo a la regla.

- Descripción: agregue una descripción significativa.

- Sistema conectado: elija el conector de AD para el que va a escribir la regla de sincronización personalizada.

- Tipo de objeto del sistema conectado: Grupo

- Tipo de objeto de metaverso: Grupo

- Tipo de vínculo: JoinNoFlow

- Precedencia: Proporcione un valor que sea único en el sistema. Se recomienda un valor inferior a 100, de modo que tenga prioridad sobre las reglas predeterminadas.

- Tag (Etiqueta): deje este campo en blanco.

En la página Scoping filter (Filtro de ámbito), elija cloudNoFlow igual a True. Luego, seleccione Siguiente.

En la página de reglas Unión, seleccione Siguiente.

En la página Transformaciones, seleccione Agregar.

Paso 5: Uso de PowerShell para finalizar la configuración

En el servidor de Microsoft Entra Connect, abra un símbolo del sistema de PowerShell como administrador.

Importe el módulo ADSync:

Import-Module 'C:\Program Files\Microsoft Azure Active Directory Connect\Tools\ADSyncTools.psm1'Ejecute un ciclo de sincronización completo:

Start-ADSyncSyncCycle -PolicyType InitialDeshabilite la característica de escritura diferida de grupos para el inquilino:

Advertencia

Esta operación es irreversible. Después de deshabilitar la escritura diferida de grupos V2, todos los grupos de Microsoft 365 se volverán a escribir en AD, independientemente de la configuración de la escritura diferida habilitada en el Centro de administración de Entra.

Set-ADSyncAADCompanyFeature -GroupWritebackV2 $falseEjecute un ciclo de sincronización completo (sí de nuevo):

Start-ADSyncSyncCycle -PolicyType InitialVuelva a habilitar el programador de sincronización:

Set-ADSyncScheduler -SyncCycleEnabled $true

Paso 6: Quitar el servidor de sincronización de Microsoft Entra Connect del modo de almacenamiento provisional

- Iniciar el Asistente para sincronización de Microsoft Entra Connect

- Haga clic en Configurar.

- Seleccione Configurar el modo de ensayo y haga clic en Siguiente

- Escriba las credenciales de Microsoft Entra

- Quite la marca de la casilla Habilitar modo de ensayo y haga clic en Siguiente

- Haga clic en Configurar.

- Haga clic en Salir

Paso 7: Configurar Microsoft Entra Cloud Sync

Ahora que los grupos se quitan del ámbito de sincronización de Sincronización de Microsoft Entra Connect, puede configurar Sincronización de Microsoft Entra Connect para asumir la sincronización de los grupos de seguridad. Consulte Aprovisionar grupos en Active Directory mediante Microsoft Entra Cloud Sync.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de