Renovación certificados de federación para Microsoft 365 y Microsoft Entra ID

Información general

Para una federación exitosa entre Microsoft Entra ID y Servicios de federación de Active Directory (AD FS), los certificados utilizados por AD FS para firmar tokens de seguridad en Microsoft Entra ID deben coincidir con lo que está configurado en Microsoft Entra ID. Cualquier error de coincidencia puede provocar la falta de confianza. Microsoft Entra ID garantiza que esta información se mantenga sincronizada cuando implemente AD FS y Web Application Proxy (para acceso a extranet).

Nota:

En este artículo se proporciona información sobre la administración de los certificados de federación. Para obtener información sobre la rotación de emergencia, consulte Rotación de emergencia de los certificados de AD FS

Este artículo le proporciona información adicional para administrar sus certificados de firma de tokens y mantenerlos sincronizados con Microsoft Entra ID, en los siguientes casos:

- No implementa el Proxy de aplicación web y, por tanto, los metadatos de federación no están disponibles en la extranet.

- No utiliza la configuración predeterminada de AD FS para los certificados de firma de tokens.

- Utiliza un proveedor de identidades de terceros.

Importante

Microsoft recomienda encarecidamente usar un módulo de seguridad de hardware (HSM) para proteger los certificados. Para obtener más información, vea Módulo de seguridad de hardware en los procedimientos recomendados para proteger AD FS.

Configuración predeterminada de AD FS para los certificados de firma de tokens

La firma de tokens y los certificados de descifrado de tokens son normalmente certificados autofirmados y son válidos durante un año. De forma predeterminada, AD FS incluye un proceso de renovación automática llamado AutoCertificateRollover. Si utiliza AD FS 2.0 o posterior, Microsoft 365 y Microsoft Entra ID actualizan automáticamente su certificado antes de que caduque.

Notificación de renovación desde el Centro de administración de Microsoft 365 o por correo electrónico

Nota:

Si recibe un correo electrónico que le solicita renovar el certificado de Office, consulte la sección de administración de cambios en los certificados de firma de tokens para comprobar si es necesario realizar alguna acción. Microsoft tiene constancia de un posible problema que puede dar lugar a notificaciones enviadas para la renovación de certificados, incluso cuando no se requiere ninguna acción.

Microsoft Entra ID intenta supervisar los metadatos de la federación y actualizar los certificados de firma de tokens como lo indican estos metadatos. 35 días antes de la expiración de los certificados de firma de tokens, Microsoft Entra ID comprueba si hay nuevos certificados disponibles sondeando los metadatos de la federación.

- Si puede sondear los metadatos de federación y recuperar los nuevos certificados correctamente, no se enviará al usuario ninguna notificación por correo electrónico.

- Si no puede recuperar los nuevos certificados de firma de token, ya sea porque no se puede acceder a los metadatos de la federación o porque la transferencia automática de certificados no está habilitada, Microsoft Entra ID emite un correo electrónico.

Importante

Si utiliza AD FS, para garantizar la continuidad del negocio, compruebe que los servidores tienen las actualizaciones siguientes para que no se produzcan errores de autenticación de los problemas conocidos. Esta acción mitiga los problemas conocidos del servidor de proxy de AD FS para esta renovación y períodos de renovación futuros:

Server 2012 R2: paquete acumulativo de mayo de 2014 de Windows Server

Server 2008 R2 y 2012: Se produce un error en la autenticación a través de proxy en Windows Server 2012 o Windows Server 2008 R2 SP1

Compruebe si los certificados necesitan actualización

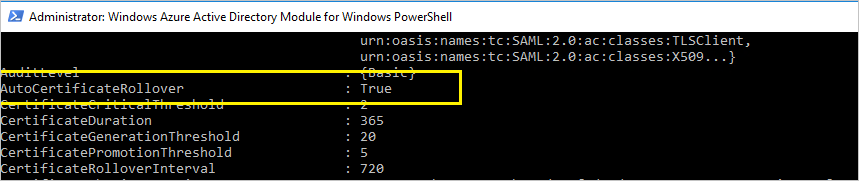

Paso 1: Comprobación del estado del proceso AutoCertificateRollover

En el servidor de AD FS, abra Powershell. Compruebe que el valor AutoCertRollover está establecido en True.

Get-Adfsproperties

Nota:

Si usa AD FS 2.0, ejecute primero Add-Pssnapin Microsoft.Adfs.Powershell.

Paso 2: confirmar que AD FS y Microsoft Entra ID estén sincronizados

En el servidor AD FS, abra el mensaje de MSOnline PowerShell y conéctese a Microsoft Entra ID.

Nota:

Los cmdlets de MSOL son parte del módulo MSOnline PowerShell. Puede descargar el módulo MSOnline PowerShell directamente desde la Galería de PowerShell.

Install-Module MSOnline

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lea la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulte las Preguntas más frecuentes sobre migración. Nota: versiones 1.0.x de MSOnline pueden experimentar interrupciones después del 30 de junio de 2024.

Conéctese a Microsoft Entra ID mediante el módulo MSOnline PowerShell.

Import-Module MSOnline

Connect-MsolService

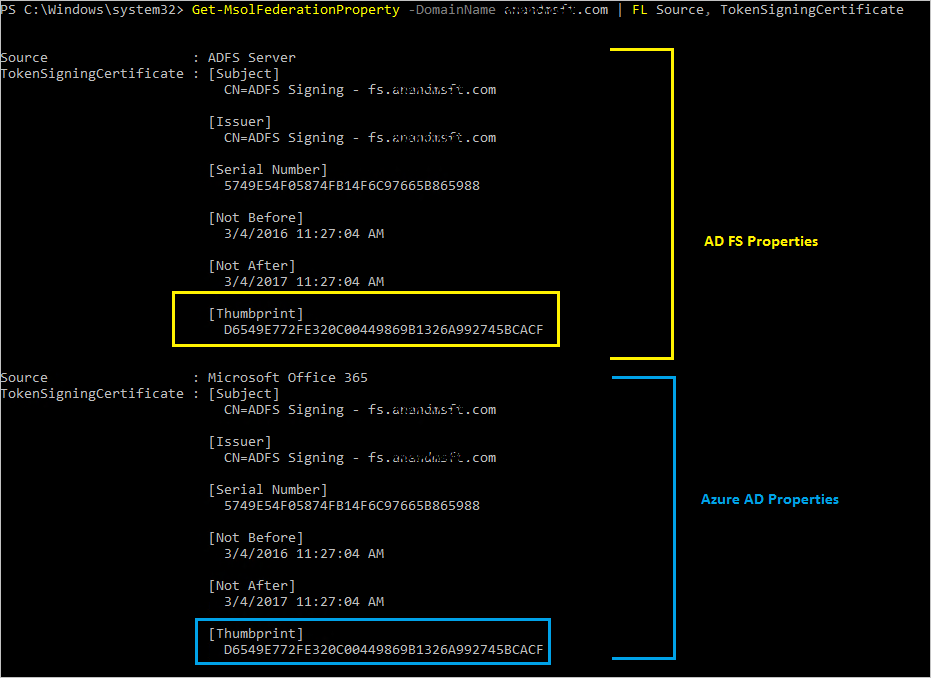

Verifique los certificados configurados en las propiedades de confianza de AD FS y Microsoft Entra ID para el dominio especificado.

Get-MsolFederationProperty -DomainName <domain.name> | FL Source, TokenSigningCertificate

Si las huellas digitales en ambas salidas coinciden, sus certificados están sincronizados con Microsoft Entra ID.

Paso 3: Comprobación de si el certificado está a punto de expirar

En la salida de Get-MsolFederationProperty o Get-AdfsCertificate, compruebe la fecha en "No después del". Si la fecha es inferior a 35 días, debe tomar medidas.

| AutoCertificateRollover | Certificados sincronizados con Microsoft Entra ID | Los metadatos de federación están disponibles públicamente | Validez | Acción |

|---|---|---|---|---|

| Sí | Sí | Sí | - | No se requiere ninguna acción. Consulte Renovación automática de certificados de firma de tokens. |

| Sí | No | - | Menos de 15 días | Renovar inmediatamente. Consulte Renovación manual de certificados de firma de tokens. |

| No | - | - | Menos de 35 días | Renovar inmediatamente. Consulte Renovación manual de certificados de firma de tokens. |

[-] No importa

Renovación automática de certificados de firma de tokens (recomendado)

No es necesario realizar ningún paso manual si se cumplen las dos acciones siguientes:

- Se ha implementado el proxy de aplicación web, que puede habilitar el acceso a los metadatos de federación desde la extranet.

- Utiliza la configuración predeterminada de AD FS (AutoCertificateRollover está habilitado).

Compruebe lo siguiente para confirmar que se puede actualizar el certificado automáticamente:

1. La propiedad AutoCertificateRollover de AD FS debe establecerse en True. Esto indica que AD FS generará automáticamente nuevos certificados de descifrado de tokens y de firma de tokens antes de que expiren los antiguos.

2. Los metadatos de federación de AD FS están disponibles públicamente. Compruebe que se puede obtener acceso públicamente a los metadatos de federación, desplácese hasta la siguiente dirección URL desde un equipo de la red de Internet pública (fuera de la red corporativa):

https://(your_FS_name)/federationmetadata/2007-06/federationmetadata.xml

donde (your_FS_name) se reemplaza por el nombre de host de servicio de federación que usa su organización, por ejemplo, fs.contoso.com. Si es capaz de comprobar ambos de estos valores correctamente, no tiene que hacer nada más.

Ejemplo: https://fs.contoso.com/federationmetadata/2007-06/federationmetadata.xml

Renovación manual de certificados de firma de tokens

Puede optar por renovar manualmente los certificados de firma de tokens. Por ejemplo, los siguientes escenarios podrían funcionar mejor para la renovación manual:

- Los certificados de firma de tokens no son certificados autofirmados. La razón más común es que su organización administra certificados de AD FS inscritos de una entidad de certificación profesional.

- La seguridad de red no permite que los metadatos de federación estén disponibles públicamente.

- Va a migrar el dominio federado de un servicio de federación existente a un nuevo servicio de federación.

Importante

Si va a migrar un dominio federado existente a un nuevo servicio de federación, se recomienda seguir la Rotación de emergencia de los certificados de AD FS

En estos escenarios, cada vez que actualice los certificados de firma de tokens, debe actualizar también el dominio de Microsoft 365 con el comando de PowerShell Update-MsolFederatedDomain.

Paso 1: Comprobación de que AD FS tiene nuevos certificados de firma de tokens

Configuración no predeterminada

Si está en una configuración no predeterminada de AD FS donde la propiedad AutoCertificateRollover está establecida en False, probablemente esté utilizando certificados personalizados (no autofirmados). Para más información sobre cómo renovar los certificados de firma de tokens de AD FS, consulte Requisitos de certificados para servidores federados.

Los metadatos de federación no están disponibles públicamente

Por otro lado si la propiedad AutoCertificateRollover está establecida en True pero los metadatos de federación no están disponibles públicamente, asegúrese primero de que los certificados de firma de tokens nuevos los ha generado AD FS. Siga los pasos siguientes para confirmar que dispone de nuevos certificados de firma de tokens.

Compruebe que la sesión en el servidor de AD FS principal está iniciada.

Compruebe los certificados de firma actuales en AD FS abriendo una ventana de comandos de PowerShell y ejecutando el siguiente comando:

Get-ADFSCertificate -CertificateType Token-SigningNota:

Si usa AD FS 2.0, debe ejecutar

Add-Pssnapin Microsoft.Adfs.Powershellprimero.Examine la salida del comando en los certificados que se muestran. Si AD FS ha generado un nuevo certificado, debería ver dos certificados en la salida: uno para el que el valor de IsPrimary es True y la fecha de NotAfter está dentro de 5 días y uno para el que IsPrimary es False y NotAfter es aproximadamente un año en el futuro.

Si solo ve un certificado y la fecha de NotAfter está dentro de 5 días, deberá generar un nuevo certificado.

Para generar un nuevo certificado, ejecute el siguiente comando en un símbolo del sistema de PowerShell:

Update-ADFSCertificate -CertificateType Token-Signing.Vuelva a ejecutar el comando siguiente para comprobar la actualización:

Get-ADFSCertificate -CertificateType Token-Signing

Ahora deben aparecer dos certificados, uno de los cuales tiene una fecha de NotAfter de aproximadamente un año en el futuro y para el que el valor de IsPrimary es False.

Paso 2: Actualización de los nuevos certificados de firma de tokens para la relación de confianza de Microsoft 365

Actualice Microsoft 365 con los nuevos certificados de firma de token que se utilizarán para la relación de confianza, tal como se indica a continuación.

- Abra el módulo de Azure AD PowerShell.

- Ejecute

$cred=Get-Credential. Cuando este cmdlet le solicite las credenciales, escriba sus credenciales de cuenta de administrador de servicios en la nube. - Ejecute

Connect-MsolService -Credential $cred. Este cmdlet le permite conectarse al servicio en la nube. Es necesario crear un contexto que le permita conectarse con el servicio en la nube antes de ejecutar cualquiera de los cmdlets adicionales que instala la herramienta. - Si ejecuta estos comandos en un equipo que no sea el servidor de federación principal de AD FS, ejecute

Set-MSOLAdfscontext -Computer <AD FS primary server>, donde <Servidor principal de AD FS> es el nombre de dominio completo interno del servidor de AD FS principal. Este cmdlet crea un contexto que le permite conectarse a AD FS. - Ejecute

Update-MSOLFederatedDomain -DomainName <domain>. Este cmdlet actualiza la configuración de AD FS en el servicio en la nube y configura la relación de confianza entre los dos.

Nota:

Si necesita admitir varios dominios de nivel superior, por ejemplo, contoso.com y fabrikam.com, debe utilizar el modificador SupportMultipleDomain con cualquier cmdlet. Para más información, consulte Support for Multiple Top Level Domains(Compatibilidad con varios dominios de nivel superior).

Si el inquilino está federado con más de un dominio, Update-MsolFederatedDomain debe ejecutarse para todos los dominios, enumerados en la salida de Get-MsolDomain -Authentication Federated. Esto garantizará que todos los dominios federados se actualicen al certificado de firma de tokens.

Para lograrlo, ejecute lo siguiente: Get-MsolDomain -Authentication Federated | % { Update-MsolFederatedDomain -DomainName $_.Name -SupportMultipleDomain }

Reparar la confianza de Microsoft Entra ID mediante Microsoft Entra Connect

Si configuró la granja de AD FS y la confianza de Microsoft Entra ID mediante Microsoft Entra Connect, puede usar Microsoft Entra Connect para detectar si necesita realizar alguna acción para sus certificados de firma de tokens. Si necesita renovar los certificados, puede utilizar Microsoft Entra Connect para hacerlo.

Para más información, consulte la sección Reparación de la confianza.

Pasos de actualización de certificados de AD FS y Microsoft Entra

Los certificados de firma de tokens son certificados X509 estándar que se usan para firmar de forma segura todos los tokens que emite el servidor de federación. Los certificados de descifrado de tokens son certificados X509 estándar que se usan para descifrar los tokens entrantes.

De forma predeterminada, AD FS está configurado para generar certificados de firma y descifrado de tokens automáticamente, tanto en el momento de la configuración inicial como cuando los certificados se aproximan a su fecha de expiración.

Microsoft Entra ID intenta recuperar un nuevo certificado de los metadatos de su servicio de federación 35 días antes de la expiración del certificado actual. En caso de que no haya un nuevo certificado disponible en ese momento, Microsoft Entra ID continuará monitoreando los metadatos en intervalos diarios regulares. En cuanto el nuevo certificado esté disponible en los metadatos, la configuración de federación del dominio se actualiza con la información del certificado nuevo. Puede usar Get-MsolDomainFederationSettings para comprobar si ver el nuevo certificado en NextSigningCertificate o SigningCertificate.

Para más información acerca de los certificados de firma de tokens en AD FS, consulte Obtain and Configure Token Signing and Token Decryption Certificates for AD FS (Obtención y configuración de certificados de firma y descripción de tokens para AD FS)