Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se proporcionan detalles técnicos sobre cómo funciona la característica de inicio de sesión único (SSO de conexión directa) de Microsoft Entra sin problemas.

¿Cómo funciona SSO de conexión directa?

Esta sección tiene tres partes:

- Configuración de la característica SSO de conexión directa.

- El funcionamiento de una transacción de inicio de sesión de usuario único en un explorador web con SSO de conexión directa.

- Funcionamiento de una transacción de inicio de sesión de usuario único en un cliente nativo con SSO de conexión directa.

¿Cómo funciona la configuración?

SSO Seamless se habilita utilizando Microsoft Entra Connect como se muestra aquí. Cuando se habilita la característica, se producen los pasos siguientes:

- Se crea una cuenta de equipo (

AZUREADSSOACC) en Active Directory (AD) local en cada bosque de AD que sincronice con el Microsoft Entra ID (mediante Microsoft Entra Connect). - Además, se crean varios nombres de entidad de seguridad de servicio (SPN) de Kerberos para su uso durante el proceso de inicio de sesión de Microsoft Entra.

- La clave de descifrado Kerberos de la cuenta del equipo se comparte de forma segura con Microsoft Entra ID. Si hay varios bosques de AD, cada cuenta de equipo tendrá su propia clave de descifrado Kerberos única.

Importante

La cuenta de equipo AZUREADSSOACC precisa de una gran protección por motivos de seguridad. Solo los administradores de dominio deben poder administrar la cuenta de equipo. Asegúrese de que la delegación de Kerberos de la cuenta de equipo está deshabilitada y de que ninguna otra cuenta de Active Directory tiene permisos de delegación en la cuenta de equipo AZUREADSSOACC. Almacene la cuenta de equipo en una unidad organizativa (OU) donde esté a salvo de eliminaciones accidentales y donde solo los administradores de dominio tengan acceso. La clave de descifrado de Kerberos de la cuenta de equipo también debe considerarse como confidencial. Se recomienda encarecidamente sustituir la clave de descifrado de Kerberos de la cuenta de equipo de AZUREADSSOACC al menos cada 30 días.

Importante

El inicio de sesión único de conexión directa admite los tipos de cifrado AES256_HMAC_SHA1, AES128_HMAC_SHA1 y RC4_HMAC_MD5 para Kerberos. Se recomienda que el tipo de cifrado de la cuenta AzureADSSOAcc$ se establezca en AES256_HMAC_SHA1, o uno de los tipos AES en lugar de RC4, para mayor seguridad. El tipo de cifrado se almacena en el atributo msDS-SupportedEncryptionTypes de la cuenta en Active Directory. Si el tipo de cifrado de la cuenta AzureADSSOAcc$ está establecido en RC4_HMAC_MD5 y quiere cambiarlo por uno de los tipos de cifrado AES, asegúrese de revertir primero la clave de descifrado de Kerberos de la cuenta AzureADSSOAcc$, como se explica en la pregunta correspondiente del documento de preguntas más frecuentes; de lo contrario, no se producirá el inicio de sesión único de conexión directa.

Una vez que se completa la instalación, el inicio de sesión único de conexión directa funciona del mismo modo que cualquier otro inicio de sesión que use la autenticación integrada de Windows (IWA).

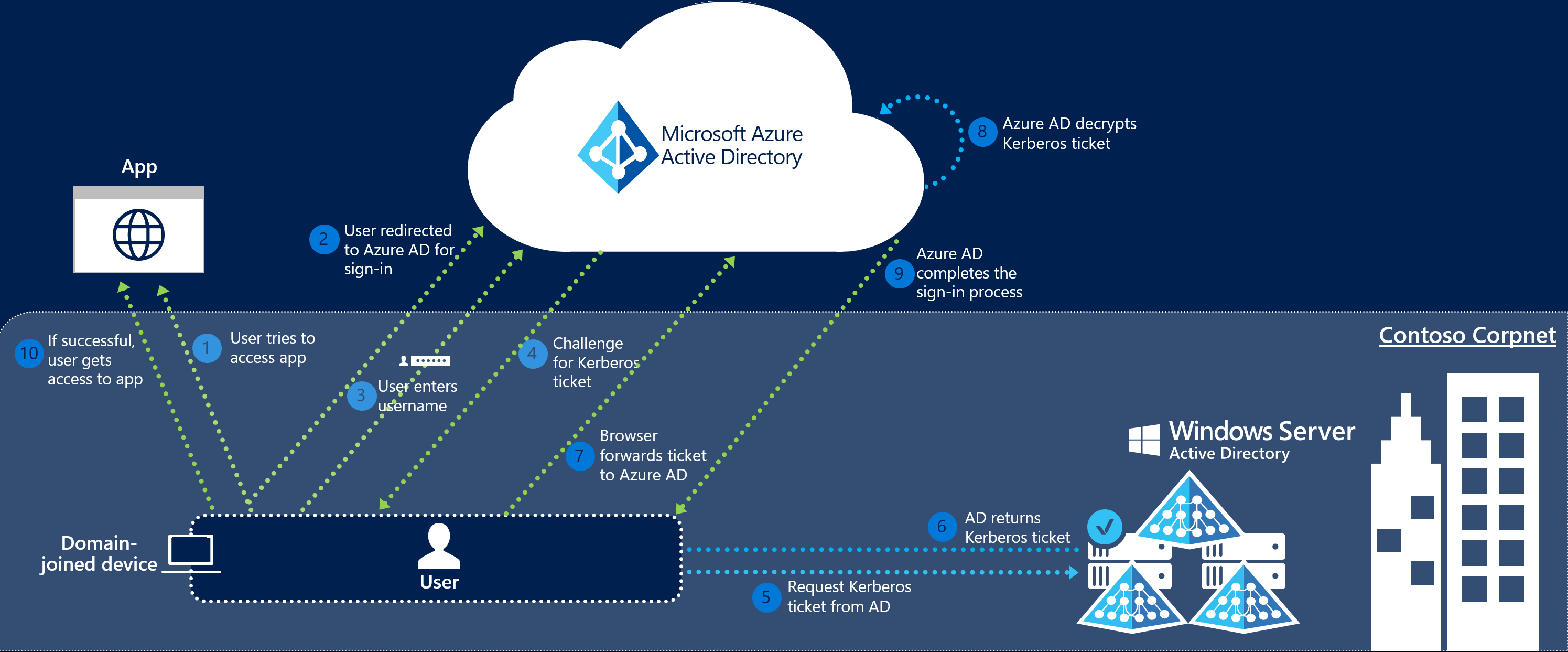

¿Cómo funciona el inicio de sesión en un explorador web con SSO de conexión directa?

El flujo de inicio de sesión en un explorador web es el siguiente:

El usuario intenta acceder a una aplicación web (por ejemplo, la aplicación web Outlook - https://outlook.office365.com/owa/) desde un dispositivo corporativo unido a un dominio dentro de la red corporativa.

Si el usuario aún no ha iniciado sesión, se le redirigirá a la página de inicio de sesión de Microsoft Entra.

El usuario introduce su nombre de usuario en la página de inicio de sesión de Microsoft Entra.

Nota

Para ciertas aplicaciones se omiten los pasos 2 & 3.

Usando JavaScript en segundo plano, Microsoft Entra ID reta al explorador, a través de una respuesta 401 no autorizada, a proporcionar un vale Kerberos.

A su vez, el explorador solicita un vale de Active Directory para la cuenta de equipo de

AZUREADSSOACC(que representa el identificador de Entra de Microsoft).Active Directory busca la cuenta de equipo y devuelve al explorador un vale Kerberos cifrado con el secreto de la cuenta de equipo.

El explorador reenvía el vale Kerberos que adquirió de Active Directory a Microsoft Entra ID.

Microsoft Entra ID descifra el vale Kerberos, que incluye la identidad del usuario que inició sesión en el dispositivo corporativo, con la clave compartida anteriormente.

Después de la evaluación, Microsoft Entra ID devuelve un token a la aplicación o pide al usuario que realice pruebas adicionales, como la autenticación multifactor.

Si el inicio de sesión del usuario se realiza correctamente, el usuario puede acceder a la aplicación.

En el diagrama siguiente se ilustran todos los componentes y los pasos implicados.

SSO de conexión directa es oportunista. Esto significa que, si se produce un error, la experiencia de inicio de sesión vuelve a su comportamiento normal. En ese caso, el usuario debe escribir su contraseña para iniciar sesión.

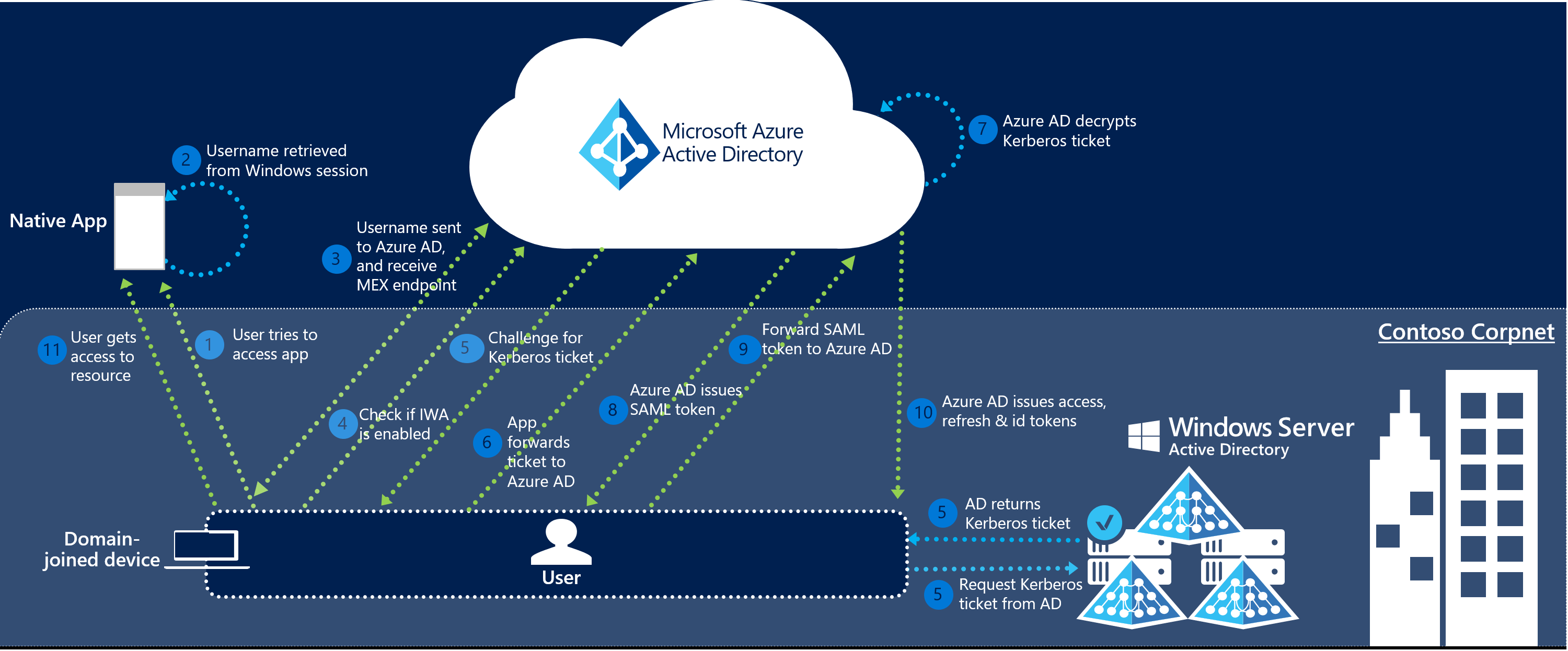

¿Cómo funciona el inicio de sesión en un cliente nativo con SSO de conexión directa?

El flujo de inicio de sesión en un cliente nativo es el siguiente:

- El usuario intenta acceder a una aplicación nativa (por ejemplo, el cliente Outlook) desde un dispositivo corporativo unido a un dominio dentro de la red corporativa.

- Si el usuario aún no ha iniciado sesión, la aplicación nativa recupera el nombre de usuario de la sesión de Windows del dispositivo.

- La aplicación envía el nombre de usuario a Microsoft Entra ID y recupera el punto de conexión WS-Trust MEX de su inquilino. Este punto de conexión de WS-Trust se usa exclusivamente por la característica SSO de conexión directa y no es una implementación general del protocolo WS-Trust en Microsoft Entra ID.

- La aplicación entonces consulta el punto de conexión MEX de WS-Trust para ver si está disponible el punto de conexión de autenticación integrada. El punto de conexión de autenticación integrada lo usa exclusivamente la característica SSO de conexión directa.

- Si el paso 4 se completa correctamente, se emite un desafío de Kerberos.

- Si la aplicación es capaz de recuperar el vale Kerberos, lo reenvía al punto de conexión de autenticación integrado de Microsoft Entra.

- Microsoft Entra ID descifra el vale Kerberos y lo valida.

- Microsoft Entra ID registra al usuario y emite un token SAML para la aplicación.

- A continuación, la aplicación envía el token SAML a un punto de conexión de token Entra ID OAuth2 de Microsoft.

- Microsoft Entra ID valida el token saml y emite un token de acceso, un token de actualización para el recurso especificado y un token de identificador para la aplicación.

- El usuario obtiene acceso al recurso de la aplicación.

En el diagrama siguiente se ilustran todos los componentes y los pasos implicados.

Pasos siguientes

- Inicio rápido - Inicio de sesión único de conexión directa de Microsoft Entra.

- Preguntas frecuentes - Respuestas a las preguntas más frecuentes.

- Solución de problemas -Información para resolver problemas habituales de esta funcionalidad.

- UserVoice - Para la tramitación de solicitudes de nuevas funcionalidades.