Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Como profesional de TI, quiere la información adecuada sobre las solicitudes de autenticación en su entorno de modo que pueda detectar solicitudes inesperadas e investigar más. Proporcionarle este tipo de información es el objetivo del libro Análisis de avisos de autenticación .

Requisitos previos

Para usar libros de Azure para Microsoft Entra ID, necesita lo siguiente:

- Un inquilino de Microsoft Entra con una licencia Premium P1

- Un área de trabajo de Log Analytics y acceso a esa área de trabajo

- Los roles adecuados para Azure Monitor y Microsoft Entra ID

Área de trabajo de Log Analytics

Debe crear un área de trabajo de Log Analyticsantesde poder utilizar los libros de trabajo de Microsoft Entra. varios factores que determinan el acceso a las áreas de trabajo de Log Analytics. Necesita los roles adecuados para el área de trabajo y los recursos que envían los datos.

Para más información, consulte Administración del acceso a áreas de trabajo de Log Analytics.

Roles de Azure Monitor

Azure Monitor proporciona dos roles integrados para ver los datos de supervisión y editar la configuración de supervisión. El control de acceso basado en rol (RBAC) de Azure también proporciona dos roles integrados de Log Analytics que conceden acceso similar.

Vista:

- Lector de supervisión

- Lector de Log Analytics

Ver y modificar la configuración:

- Colaborador de supervisión

- Colaborador de Log Analytics

Roles de Microsoft Entra

El acceso de solo lectura permite ver los datos de registro de Microsoft Entra ID dentro de un libro, consultar datos de Log Analytics o leer registros en el centro de administración de Microsoft Entra. El acceso de actualización agrega la capacidad de crear y editar la configuración de diagnóstico para enviar datos de Microsoft Entra a un área de trabajo de Log Analytics.

Lectura:

- Lector de informes

- Lector de seguridad

- Lector global

Actualización:

- Administrador de seguridad

Para obtener más información sobre los roles integrados de Microsoft Entra, consulte Roles integrados de Microsoft Entra.

Para más información sobre los roles RBAC de Log Analytics, consulte Roles integrados de Azure.

Descripción

¿Ha recibido recientemente quejas de los usuarios sobre que reciben demasiadas solicitudes de autenticación?

Si se abruma así a los usuarios, esto puede afectar a la productividad y hacer que suplanten a los usuarios en la autenticación multifactor (MFA). Para salir de dudas, no hablamos de si debe exigir que se use MFA sino de sino de la frecuencia con la que debe enviar solicitudes a los usuarios.

Los siguientes factores pueden dar lugar a un envío excesivo de solicitudes:

- Aplicaciones mal configuradas

- Directivas de solicitud excesivamente agresivas

- Ciberataques

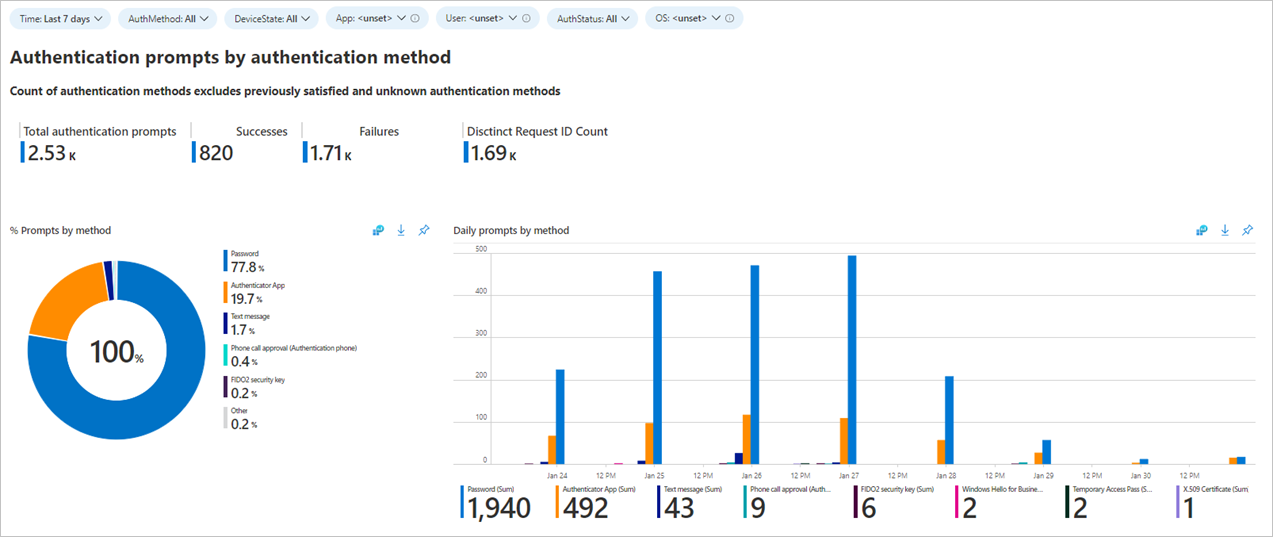

El libro de análisis de solicitudes de autenticación identifica varios tipos de solicitudes de autenticación. Los tipos se basan en diferentes factores, como usuarios, aplicaciones, sistema operativo, procesos, etc.

Este libro se puede usar en los siguientes escenarios:

- Para investigar los comentarios de los usuarios que reciben demasiadas solicitudes.

- Para detectar un exceso de solicitudes atribuidas a un método de autenticación, aplicación de directiva o dispositivo específicos.

- Para ver los recuentos de solicitudes de autenticación de usuarios de alto perfil.

- Para hacer un seguimiento de TLS heredado y otros detalles del proceso de autenticación.

Cómo acceder al libro

Inicie sesión en el Centro de administración de Microsoft Entra con la combinación adecuada de roles.

Vaya a Entra ID>Supervisión y salud>Cuadernos de trabajo.

Seleccione el libro Análisis de solicitudes de autenticación en la sección Uso.

Secciones del libro

Este libro desglosa las solicitudes de autenticación por:

- Método

- Estado del dispositivo

- Aplicación

- Usuario

- Estado

- Sistema operativo

- Detalles del proceso

- Directiva

En muchos entornos, las aplicaciones más usadas son las aplicaciones de productividad empresarial. Se debe investigar todo lo que no sea algo esperado. En los siguientes gráficos se muestran las solicitudes de autenticación por aplicación.

La vista de lista de solicitudes por aplicación muestra información adicional, como marcas de tiempo e identificadores de solicitud, que ayuda en las investigaciones.

Además, se obtiene un resumen del valor medio y el promedio de recuentos de solicitudes para el inquilino.

Este libro también ayuda a hacer un seguimiento de las formas eficaces para mejorar la experiencia de los usuarios y reducir las solicitudes y el porcentaje relativo.

Filters

Aproveche los filtros para obtener vistas más pormenorizadas de los datos:

El filtrado de un usuario específico que tiene muchas solicitudes de autenticación o solo de las aplicaciones con errores de inicio de sesión también puede dar lugar a conclusiones interesantes para continuar con la corrección.

procedimientos recomendados

Si los datos no se muestran o parece que se muestran incorrectamente, confirme que ha configurado el área de trabajo y las suscripciones de Log Analytics en los recursos adecuados.

Si los objetos visuales tardan demasiado tiempo en cargarse, intente reducir el filtro de tiempo a 24 horas o menos.

Para obtener más información sobre las distintas directivas que afectan a las solicitudes de MFA, consulte Optimización de las solicitudes de reautenticación y descripción de la duración de la sesión para la autenticación multifactor de Microsoft Entra.

Para obtener información sobre cómo mover usuarios de métodos basados en telecomunicaciones a la aplicación Authenticator, consulte Cómo ejecutar una campaña de registro para configurar la aplicación Microsoft Authenticator : Microsoft Authenticator.