Introducción al control de acceso basado en roles en Microsoft Entra ID

En este artículo se describe cómo comprender control de acceso basado en roles de Microsoft Entra. Los roles de Microsoft Entra permiten conceder permisos específicos a los administradores respetando el principio de los privilegios mínimos. Los roles personalizados e integrados de Microsoft Entra se basan en conceptos parecidos a los que se encuentran en el sistema de control de acceso basado en rol para los recursos de Azure (roles de Azure). La diferencia entre estos dos sistemas de control de acceso basados en rol es:

- Los roles de Microsoft Entra controlan el acceso a los recursos de Microsoft Entra como usuarios, grupos y aplicaciones mediante Microsoft Graph API

- Los roles de Azure controlan el acceso a recursos de Azure como las máquinas virtuales o el almacenamiento mediante Azure Resource Manager

Ambos sistemas contienen definiciones de rol y asignaciones de roles que se usan igual. Sin embargo, los permisos de rol de Microsoft Entra no se pueden usar en los roles personalizados de Azure ni viceversa.

Descripción del control de acceso basado en roles en Microsoft Entra

Microsoft Entra ID admite dos tipos de definiciones de roles:

Los roles integrados son roles predefinidos que tienen un conjunto fijo de permisos. Estas definiciones de roles no se pueden modificar. Microsoft Entra ID admite muchos roles integrados y la lista está creciendo. Para redondear los bordes y cumplir los sofisticados requisitos, Microsoft Entra ID también admite roles personalizados. La concesión de permisos mediante roles personalizados de Microsoft Entra es un proceso de dos pasos que implica la creación de una definición de roles personalizados y su asignación mediante una asignación de roles. Una definición de roles personalizada es una colección de permisos que se agregan desde una lista preestablecida. Estos permisos son los mismos que se usan en los roles integrados.

Una vez que se haya creado la definición de roles personalizados (o mediante un rol integrado), puede asignarla a un usuario mediante la creación de una asignación de roles. Una asignación de roles concede al usuario los permisos de una definición de roles en un ámbito específico. Este proceso de dos pasos permite crear una sola definición de roles y asignarla muchas veces en distintos ámbitos. Un ámbito define el conjunto de recursos de Microsoft Entra a los que tiene acceso el miembro del rol. El ámbito más común es el de toda la organización. Un rol personalizado se puede asignar en el ámbito de toda la organización, lo que significa que el miembro del rol tiene los permisos de rol en todos los recursos de la organización. También se puede asignar un rol personalizado en un ámbito de objeto. Un ejemplo del ámbito de objeto sería una aplicación única. Se puede asignar el mismo rol a un usuario en todas las aplicaciones de la organización y, luego, a otro usuario que solo tenga un ámbito de la aplicación de informes de gastos de Contoso.

Cómo determina Microsoft Entra ID si un usuario tiene acceso a un recurso

Los siguientes son los pasos de alto nivel que Microsoft Entra ID usa para determinar si tiene acceso a un recurso de administración. Use esta información para solucionar los problemas de acceso.

- Un usuario (o una entidad de servicio) adquiere un token para el punto de conexión de Microsoft Graph.

- El usuario realiza una llamada API a Microsoft Entra ID mediante Microsoft Graph con el token emitido.

- En función de las circunstancias, Microsoft Entra ID realiza una de las acciones siguientes:

- Evalúa la pertenencia del rol del usuario en función de la notificación de wids en el token de acceso del usuario.

- Recupera todas las asignaciones de roles que se aplican al usuario, ya sea directamente o mediante la pertenencia a grupos, en el recurso en el que se realiza la acción.

- Microsoft Entra ID determina si la acción en la llamada de API se incluye en los roles que tiene el usuario para este recurso.

- Si el usuario no tiene un rol con la acción en el ámbito solicitado, no se le concede acceso. En caso contrario, se concede el acceso.

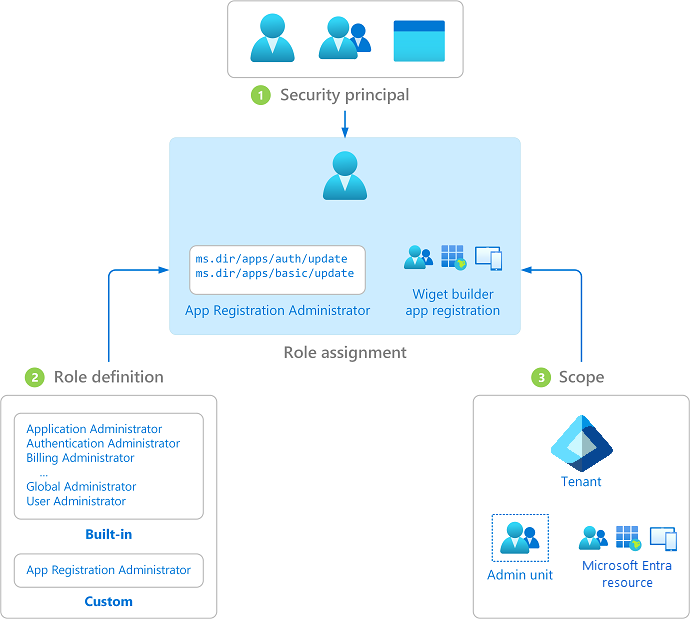

Asignación de roles

Una asignación de roles es un recurso de Microsoft Entra que asocia una definición de rol a una entidad de seguridad en un ámbito determinado para conceder acceso a los recursos de Microsoft Entra. El acceso se concede mediante la creación de una asignación de roles y se revoca al quitar una asignación de roles. Básicamente, una asignación de roles consta de tres elementos:

- Entidad de seguridad: una identidad que obtiene los permisos. Podría ser un usuario, grupo o entidad de servicio.

- Definición de roles: una colección de permisos.

- Ámbito: una manera de restringir dónde se aplican esos permisos.

Puede crear asignaciones de roles y enumerar las asignaciones de roles mediante el Centro de administración de Microsoft Entra, Microsoft Graph PowerShell, o Microsoft Graph API. La CLI de Azure no se admite para las asignaciones de roles de Microsoft Entra.

El diagrama siguiente muestra un ejemplo de una asignación de roles. En este ejemplo, se ha asignado a Chris el rol personalizado de administrador del registro de aplicaciones en el ámbito del registro de la aplicación del generador de widgets de Contoso. Esta asignación concede a Chris los permisos del rol de administrador del registro de aplicaciones solo en este registro de aplicación específico.

Entidad de seguridad

Una entidad de seguridad representa al usuario o a la entidad de servicio a quien se le va a asignar el acceso a los recursos de Microsoft Entra. Un usuario es un individuo que tiene un perfil de usuario en Microsoft Entra ID. Un grupo es un nuevo grupo de Microsoft 365 o de seguridad que se ha establecido como un grupo asignable de roles. Una entidad de servicio es una identidad creada para su uso con aplicaciones, servicios hospedados y herramientas automatizadas para acceder a los recursos de Microsoft Entra.

Definición de roles

Una definición de roles, o rol, es una colección de permisos. En una definición de roles se muestran las operaciones que se pueden realizar en los recursos de Microsoft Entra, como crear, leer, actualizar y eliminar. Hay dos tipos de roles en Microsoft Entra ID:

- Roles integrados que Microsoft crea y que no se pueden modificar.

- Roles personalizados que su organización crea y administra.

Ámbito

Un ámbito es una manera de limitar las acciones permitidas a un conjunto determinado de recursos como parte de una asignación de roles. Por ejemplo, si quiere asignar un rol personalizado a un desarrollador, pero solo para administrar un registro de aplicación específico, puede incluir el registro de aplicación específico como ámbito en la asignación de roles.

Cuando asigna un rol, puede especificar uno de los siguientes tipos de ámbito:

- Inquilino

- Unidad administrativa

- Recurso de Microsoft Entra

Si especifica un recurso de Microsoft Entra como ámbito, puede ser uno de los siguientes:

- Grupos de Microsoft Entra

- Aplicaciones empresariales

- Registros de aplicación

Cuando se asigna un rol a través de un ámbito de contenedor, como el inquilino o una unidad administrativa, se conceden permisos sobre los objetos que contiene, pero no en el propio contenedor. Por el contrario, cuando se asigna un rol a través de un ámbito de recursos, se conceden permisos sobre el propio recurso, pero no se extienden más allá (en particular, no se extienden a los miembros de un grupo de Microsoft Entra).

Para más información, consulte Asignación de roles de Microsoft Entra en distintos ámbitos.

Opciones de asignación de roles

Microsoft Entra ID proporciona varias opciones para asignar roles:

- Puede asignar roles a los usuarios directamente, que es la manera predeterminada de asignar roles. Los roles de Microsoft Entra integrados y personalizados se pueden asignar a los usuarios, en función de los requisitos de acceso. Para más información, consulte Asignación de roles de Microsoft Entra a distintos usuarios.

- Con Microsoft Entra ID Premium P1, puede crear grupos asignables a roles y asignar roles a estos grupos. La asignación de roles a un grupo en lugar de personas permite agregar o quitar fácilmente usuarios de un rol y crea permisos coherentes para todos los miembros del grupo. Para más información, consulte Asignación de roles de Microsoft Entra a distintos grupos.

- Con Microsoft Entra ID P2, puede usar Microsoft Entra Privileged Identity Management (Microsoft Entra PIM) para proporcionar acceso a los roles cuando sea necesario. Esta característica le permite conceder acceso limitado de tiempo a un rol a los usuarios que lo requieran, en lugar de conceder acceso permanente. También proporciona funcionalidades detalladas de informes y auditoría. Para más información, consulte Asignación de roles de recursos de Microsoft Entra en Privileged Identity Management.

Requisitos de licencia

El uso de roles integrados en Microsoft Entra ID es gratuito. El uso de roles personalizados requiere una licencia de Microsoft Entra ID P1 para cada usuario con una asignación de rol personalizado. Para obtener la licencia correcta para sus requisitos, consulte Comparación de las características con disponibilidad general de las ediciones Gratis y Prémium.

Pasos siguientes

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de