Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar Citrix ADC SAML Connector for Microsoft Entra ID con Microsoft Entra ID. Al integrar Citrix ADC SAML Connector for Microsoft Entra ID con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a Citrix ADC SAML Connector for Microsoft Entra ID.

- Permitir que los usuarios puedan iniciar sesión automáticamente en Citrix ADC SAML Connector for Microsoft Entra ID con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Requisitos previos

En el escenario descrito en este artículo se supone que ya tiene los siguientes requisitos previos:

- Una cuenta de usuario de Microsoft Entra con una suscripción activa. Si aún no tiene una, puede crear una cuenta de forma gratuita.

- Uno de los siguientes roles:

- Suscripción habilitada para el inicio de sesión único (SSO) en Citrix ADC SAML Connector for Microsoft Entra ID.

Descripción del escenario

En este artículo, configura y prueba Microsoft Entra SSO en un entorno de prueba. El artículo incluye estos escenarios:

Iniciado por SP Inicio de sesión único para Citrix ADC SAML Connector for Microsoft Entra ID.

Aprovisionamiento de usuarios Just-In-Time para Citrix ADC SAML Connector for Microsoft Entra ID.

Autenticación basada en Kerberos para Citrix ADC Conector SAML para Microsoft Entra ID.

Autenticación basada en encabezados para Citrix ADC SAML Connector para Microsoft Entra ID.

Adición de Citrix ADC SAML Connector for Microsoft Entra ID desde la galería

Para integrar Citrix ADC SAML Connector for Microsoft Entra ID con Microsoft Entra ID, agregue primero esta aplicación desde la galería a la lista de aplicaciones SaaS administradas:

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de aplicaciones en la nube.

Vaya a Entra ID>Aplicaciones empresariales>Nueva aplicación.

En la sección Agregar desde la galería , escriba Citrix ADC SAML Connector for Microsoft Entra ID en el cuadro de búsqueda.

En los resultados, seleccione Citrix ADC SAML Connector for Microsoft Entra ID (Conector SAML de Citrix ADC para Microsoft Entra ID) y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Como alternativa, también puede usar el Asistente para configuración de aplicaciones empresariales. En este asistente, puede agregar una aplicación a su cliente, agregar usuarios o grupos a la aplicación, asignar roles y completar la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configurar y probar el inicio de sesión único de Microsoft Entra para Citrix ADC SAML Connector for Microsoft Entra ID

Configure y pruebe el inicio de sesión único de Microsoft Entra con Citrix ADC SAML Connector for Microsoft Entra ID mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado de Citrix ADC SAML Connector for Microsoft Entra ID.

Para probar y configurar el inicio de sesión único de Microsoft Entra con Citrix ADC SAML Connector for Microsoft Entra ID, siga estos pasos:

Configure el inicio de sesión único en Microsoft Entra: para que los usuarios puedan utilizar esta característica.

Crear un usuario de prueba de Microsoft Entra - para probar Microsoft Entra SSO con B.Simon.

Asigne el usuario de prueba de Microsoft Entra: para permitir que B.Simon use El inicio de sesión único de Microsoft Entra.

Configuración del inicio de sesión único en Citrix ADC SAML Connector for Microsoft Entra: para configurar los valores de inicio de sesión único en la aplicación.

- Creación de un usuario de prueba de Citrix ADC SAML Connector for Microsoft Entra: para tener un homólogo de B.Simon en Citrix ADC SAML Connector for Microsoft Entra ID que esté vinculado a la representación del usuario en Microsoft Entra.

Prueba del inicio de sesión único: para comprobar si la configuración funciona.

Configuración del SSO de Microsoft Entra

Para habilitar el inicio de sesión único de Microsoft Entra en Azure Portal, siga estos pasos:

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de aplicaciones en la nube.

Vaya a Entra ID>Aplicaciones empresariales> panel de integración de la aplicación Citrix ADC SAML Connector for Microsoft Entra ID y, en Administrar, seleccione Inicio de sesión único.

En el panel Seleccionar un método de inicio de sesión único , seleccione SAML.

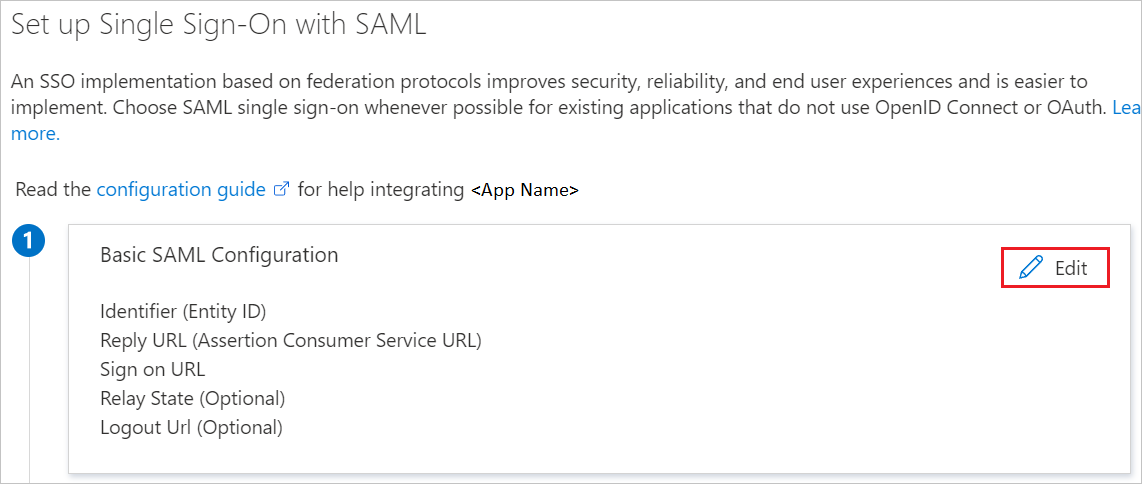

En el panel Set up Single Sign-On with SAML (Configurar una sola Sign-On con SAML ), seleccione el icono de lápiz de Configuración básica de SAML para editar la configuración.

En la sección Configuración básica de SAML , para configurar la aplicación en modo iniciado por IDP , realice los pasos siguientes:

En el cuadro de texto Identificador , escriba una dirección URL que tenga el siguiente patrón:

https://<YOUR_FQDN>En el cuadro de texto URL de respuesta , escriba una dirección URL que tenga el siguiente patrón:

http(s)://<YOUR_FQDN>.of.vserver/cgi/samlauth

Para configurar la aplicación en modo iniciado por SP , seleccione Establecer direcciones URL adicionales y realice el paso siguiente:

- En el cuadro de texto URL de inicio de sesión, escriba una dirección URL que tenga el siguiente patrón:

https://<YOUR_FQDN>/CitrixAuthService/AuthService.asmx

Nota

- Las direcciones URL que se usan en esta sección no son valores reales. Actualice estos valores con los reales de Identificador, URL de respuesta y URL de inicio de sesión. Póngase en contacto con el equipo de soporte técnico del Citrix ADC SAML Connector para Microsoft Entra para obtener estos valores. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML .

- Para configurar el inicio de sesión único, las direcciones URL deben ser accesibles desde sitios web públicos. Deberá habilitar el firewall u otras opciones de seguridad en Citrix ADC SAML Connector for Microsoft Entra ID para que Microsoft Entra ID pueda publicar el token en la dirección URL configurada.

- En el cuadro de texto URL de inicio de sesión, escriba una dirección URL que tenga el siguiente patrón:

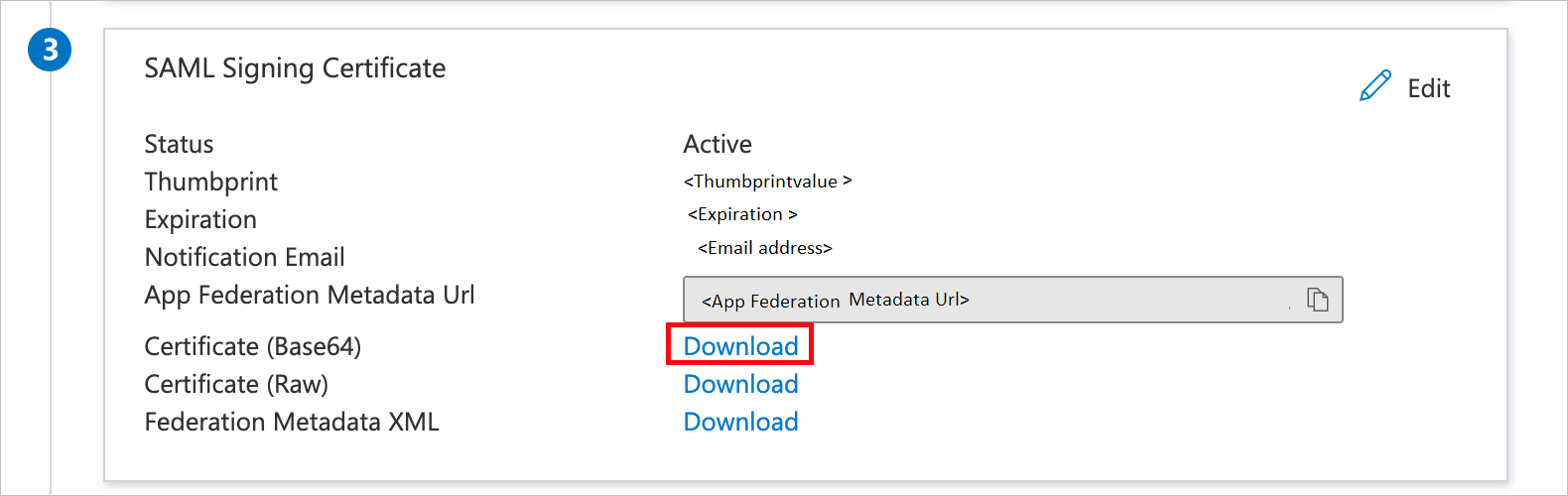

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, en Dirección URL de metadatos de federación de aplicación, copie la dirección URL y guárdela en el Bloc de notas.

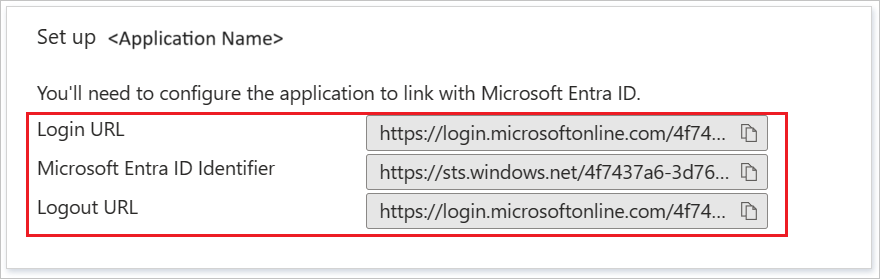

En la sección Configurar Conector SAML de Citrix ADC para Microsoft Entra ID, copie las direcciones URL pertinentes según sus necesidades.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las instrucciones de creación y asignación de una cuenta de usuario de inicio rápido para crear una cuenta de usuario de prueba llamada B.Simon.

Configuración del inicio de sesión único de Citrix ADC SAML Connector for Microsoft Entra

Seleccione un vínculo para ver los pasos para el tipo de autenticación que desea configurar:

Publicación del servidor web

Para crear un servidor virtual:

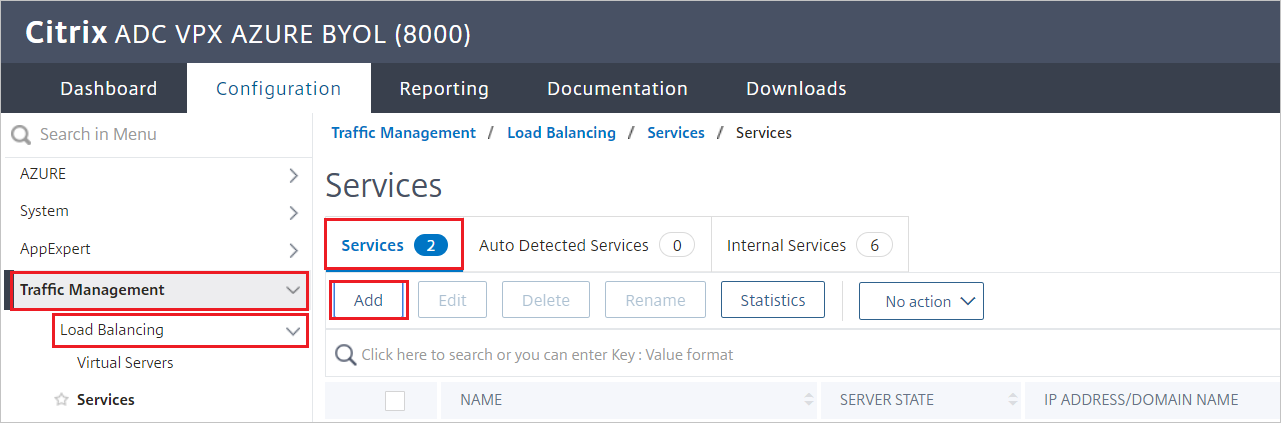

Seleccione Traffic Management>Load Balancing>Servicios.

Seleccione Agregar.

Establezca los siguientes valores para el servidor web que ejecuta las aplicaciones:

- Nombre del servicio

- Dirección IP del servidor o servidor existente

- Protocolo

- Puerto

Configuración del equilibrador de carga

Para configurar el equilibrador de carga:

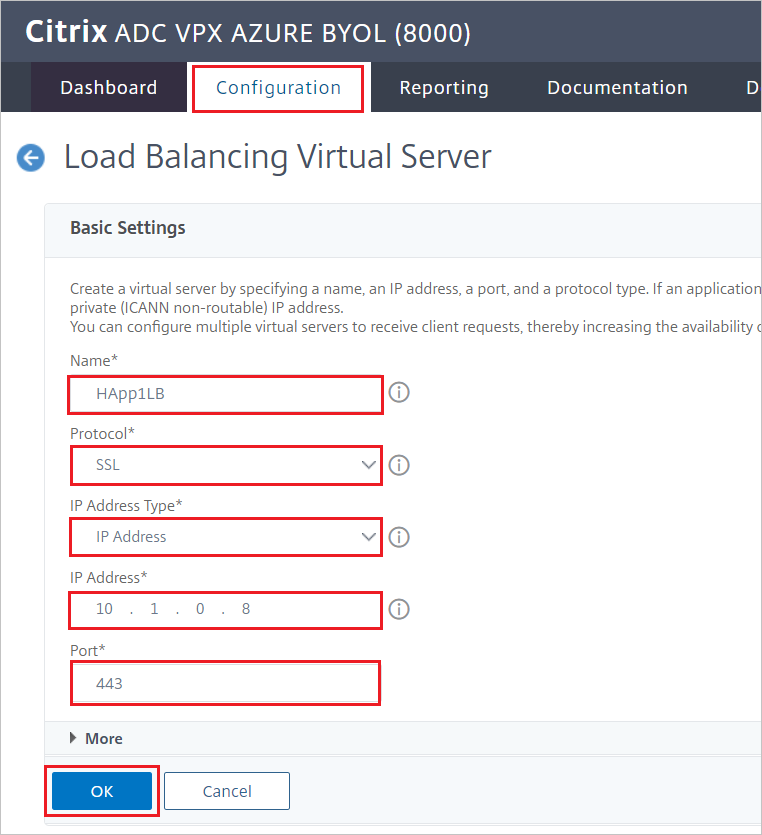

Vaya a Gestión del Tráfico>Equilibrio de Carga>Servidores Virtuales.

Seleccione Agregar.

Establezca los valores siguientes tal y como se describe en la captura de pantalla:

- Nombre

- Protocolo

- Dirección IP

- Puerto

Seleccione Aceptar.

Enlace del servidor virtual

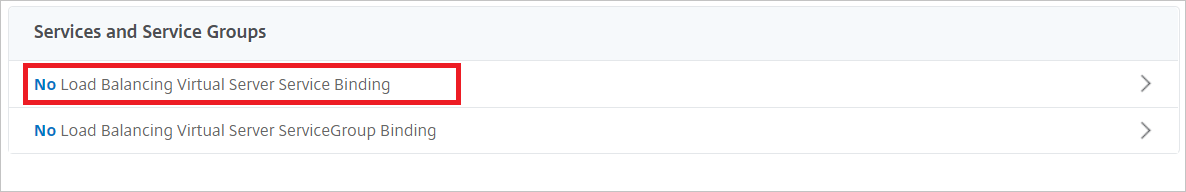

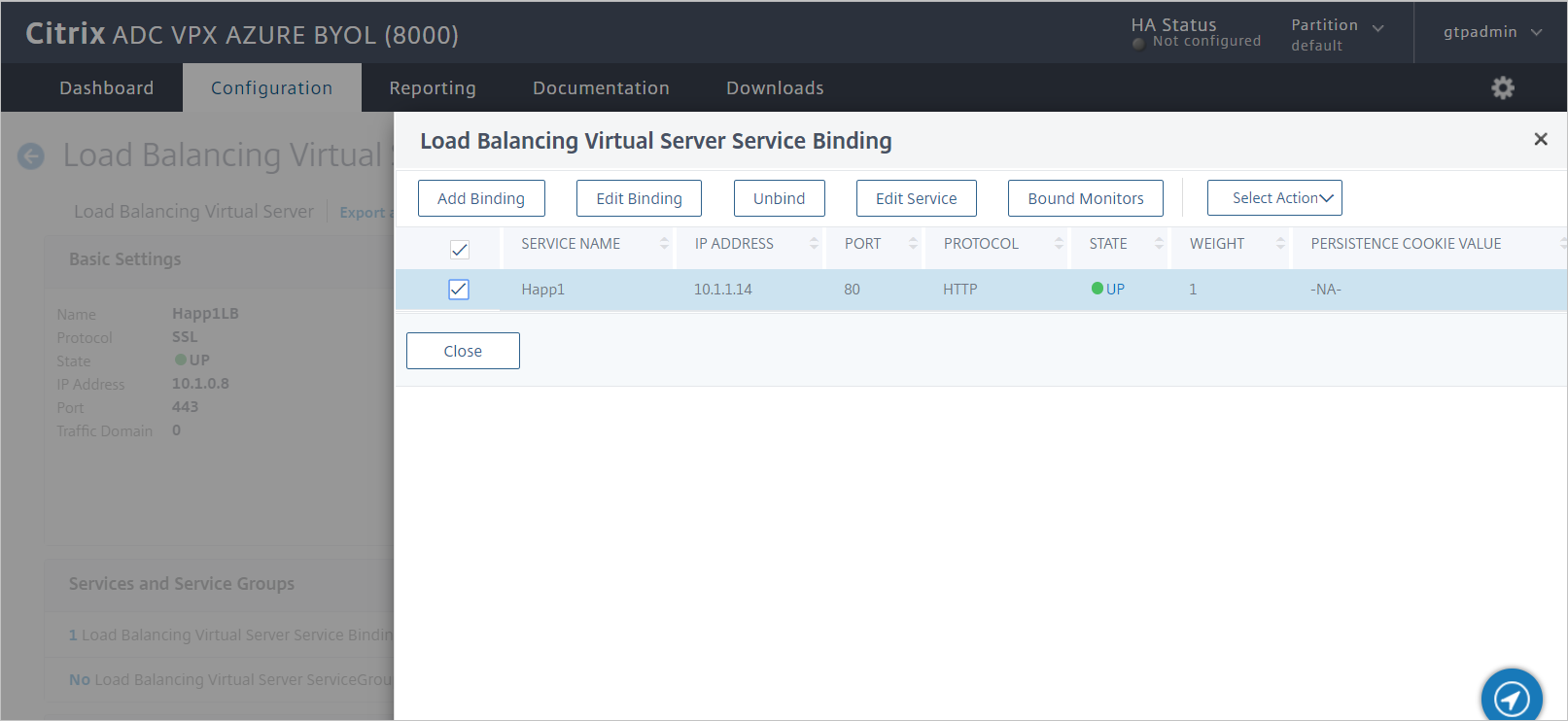

Para enlazar el equilibrador de carga con el servidor virtual:

En el panel Servicios y grupos de servicios, seleccione No hay enlace de servicio del servidor virtual de equilibrio de carga.

Compruebe la configuración como se muestra en la captura de pantalla siguiente y seleccione Cerrar.

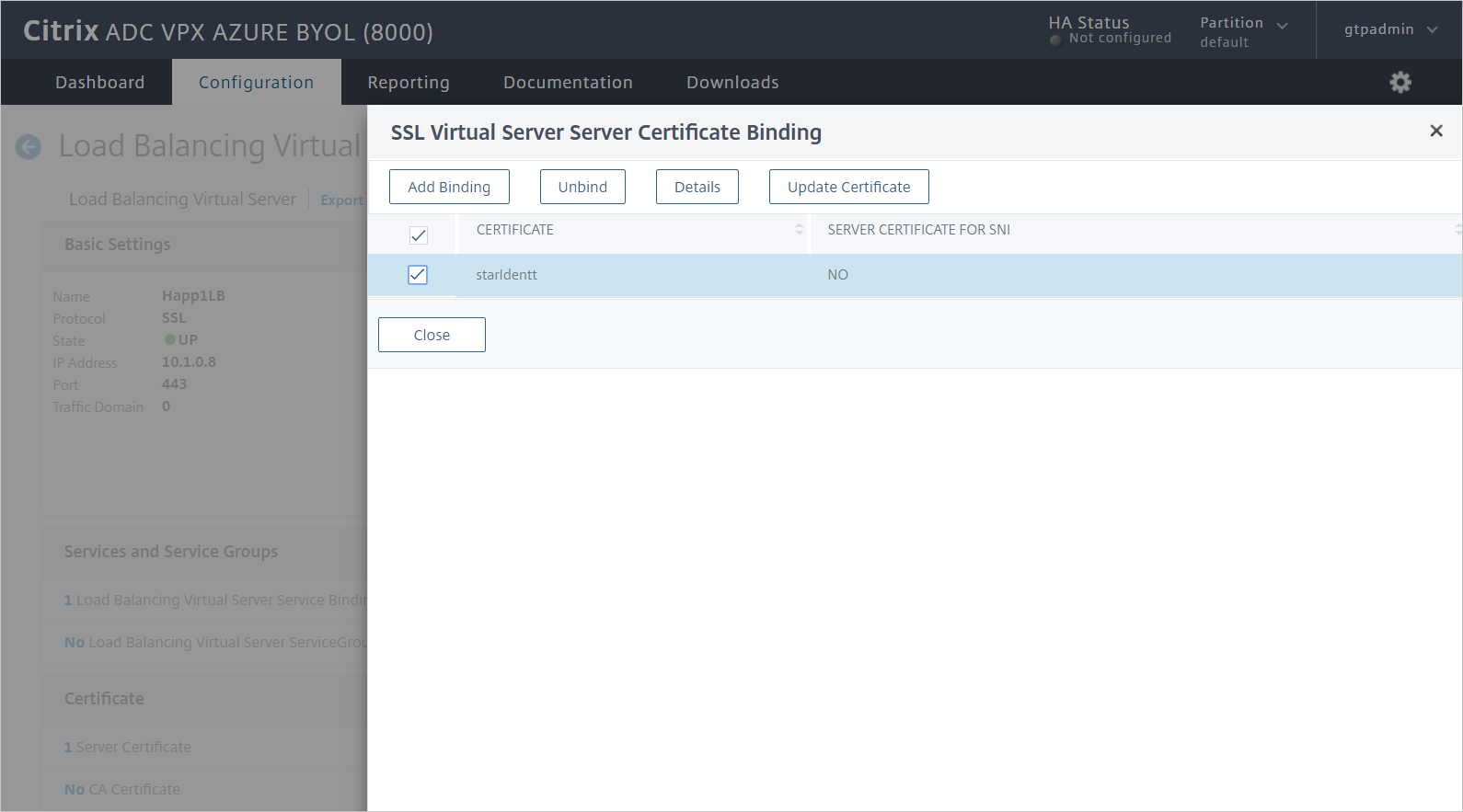

Enlace del certificado

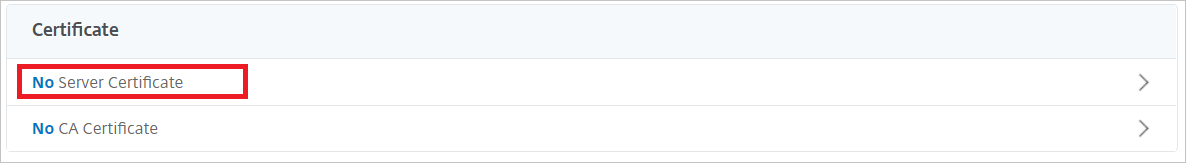

Para publicar este servicio como TLS, enlace el certificado de servidor y, a continuación, pruebe la aplicación:

En Certificado, seleccione Sin certificado de servidor.

Compruebe la configuración como se muestra en la captura de pantalla siguiente y seleccione Cerrar.

Perfil de SAML de Citrix ADC SAML Connector for Microsoft Entra

Para configurar el perfil de SAML de Citrix ADC SAML Connector for Microsoft Entra, complete las secciones siguientes.

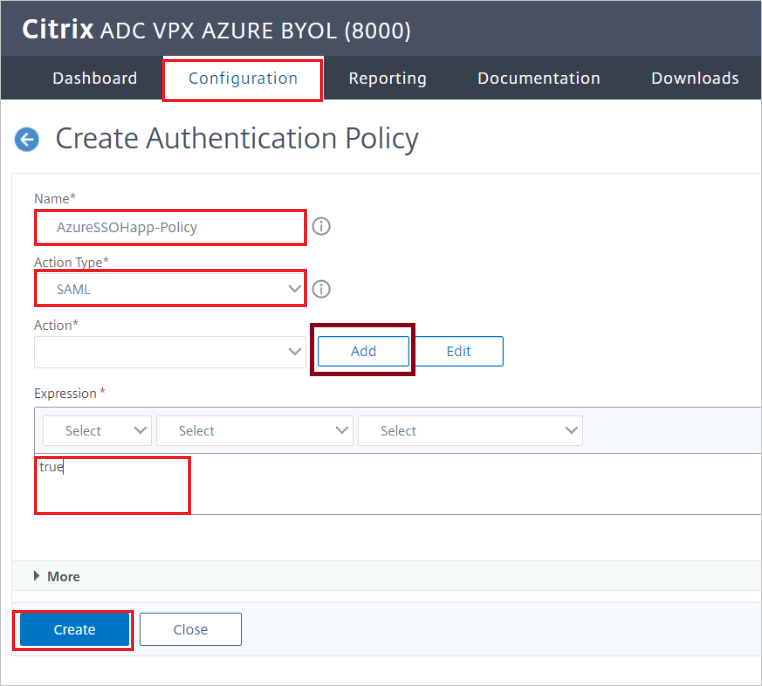

Creación de una directiva de autenticación

Para crear una directiva de autenticación:

Vaya a Seguridad>AAA – Tráfico de Aplicaciones>Políticas>Autenticación>Políticas de Autenticación.

Seleccione Agregar.

En el panel Crear directiva de autenticación , escriba o seleccione los valores siguientes:

- Nombre: escriba un nombre para la directiva de autenticación.

- Acción: escriba SAML y seleccione Agregar.

- Expresión: escriba true.

Seleccione Crear.

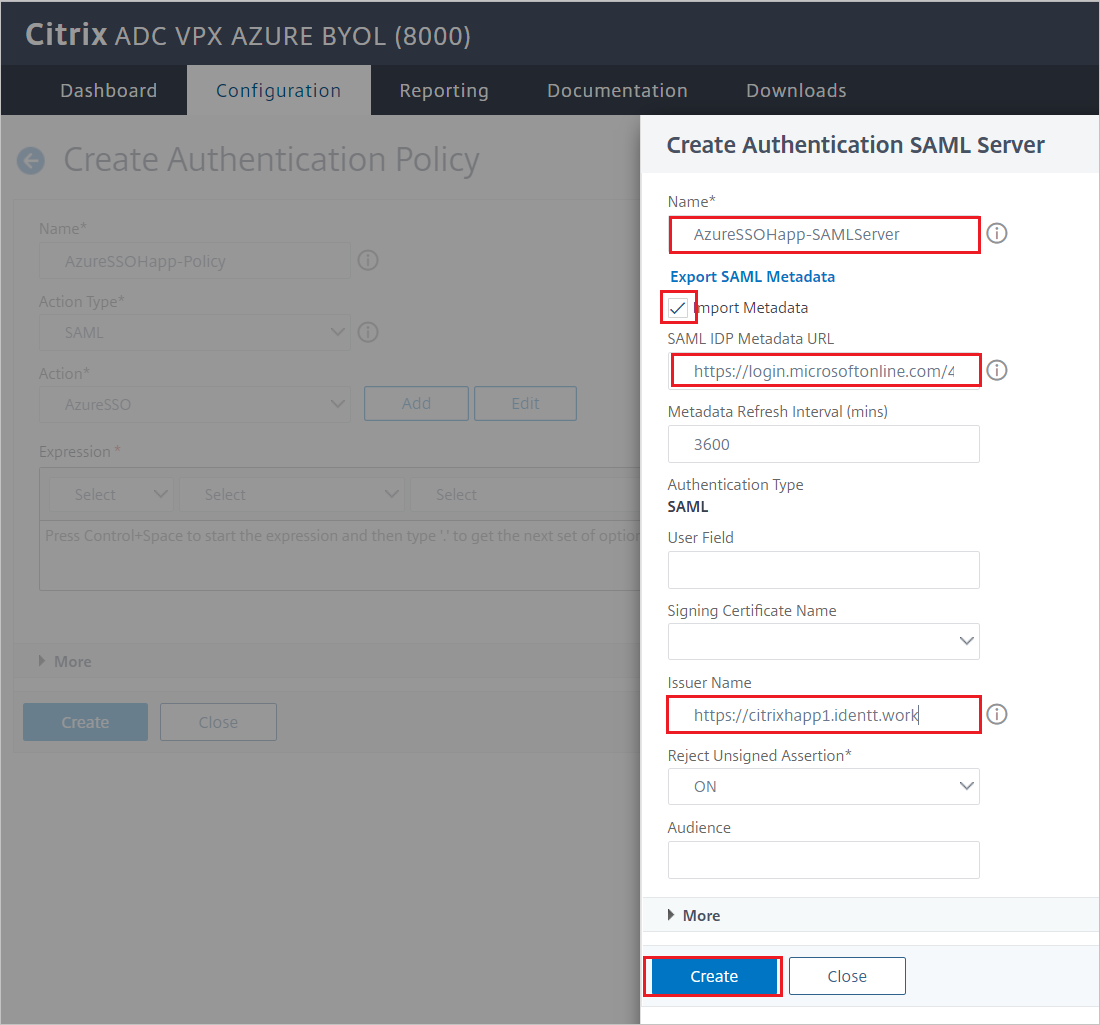

Creación de un servidor SAML de autenticación

Para crear un servidor SAML de autenticación, vaya al panel Crear servidor SAML de autenticación y complete los pasos siguientes:

En Nombre, escriba un nombre para el servidor SAML de autenticación.

En Exportar metadatos de SAML:

Active la casilla Importar metadatos .

Escriba la dirección URL de metadatos de federación de la interfaz de usuario de Azure SAML que copió anteriormente.

En Nombre del emisor, escriba la dirección URL correspondiente.

Seleccione Crear.

Creación de un servidor virtual de autenticación

Para crear un servidor virtual de autenticación:

Vaya a Seguridad>AAA - Tráfico de Aplicaciones>Directivas>Autenticación>Servidores Virtuales de Autenticación.

Seleccione Agregar y, a continuación, complete los pasos siguientes:

En Nombre, escriba un nombre para el servidor virtual de autenticación.

Active la casilla Non-Addressable (No direccionable).

En Protocolo, seleccione SSL.

Seleccione Aceptar.

Seleccione Continuar.

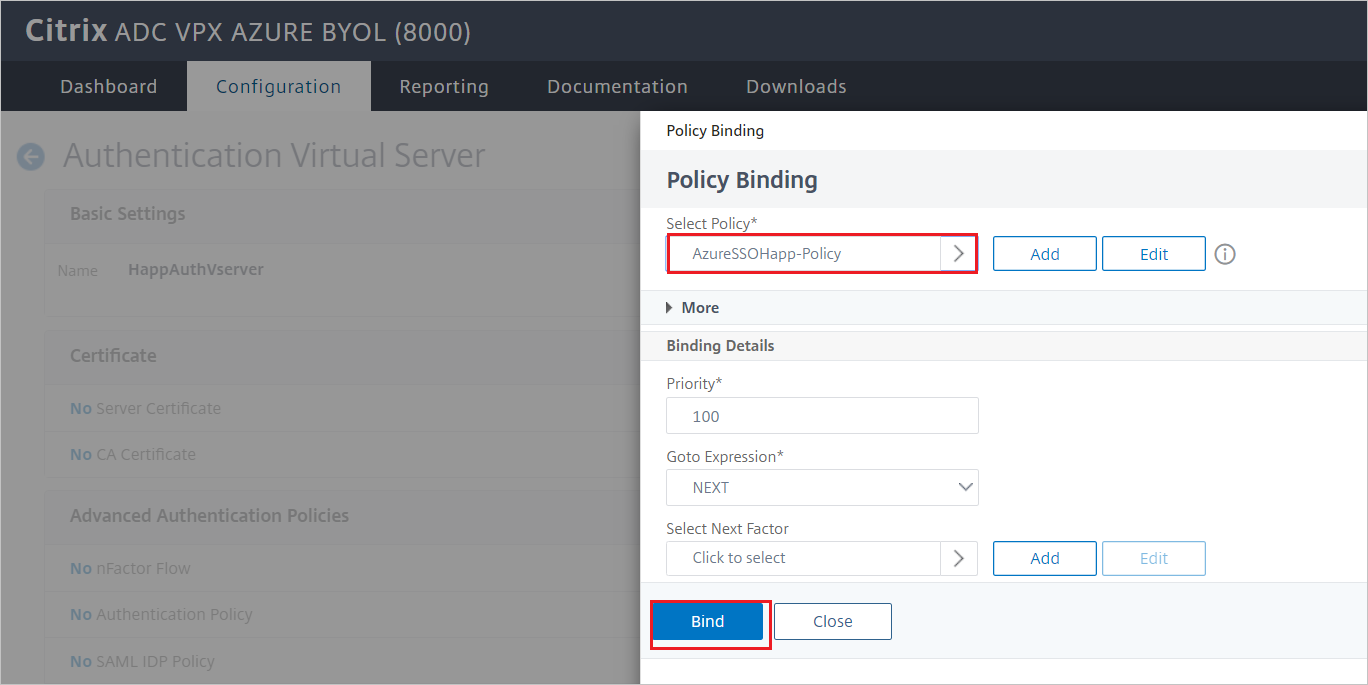

Configuración del servidor virtual de autenticación para usar Microsoft Entra ID

Modifique dos secciones para el servidor virtual de autenticación:

En el panel Directivas de autenticación avanzadas , seleccione Sin directiva de autenticación.

En el panel Vinculación de Directivas, seleccione la directiva de autenticación y, a continuación, seleccione Enlazar.

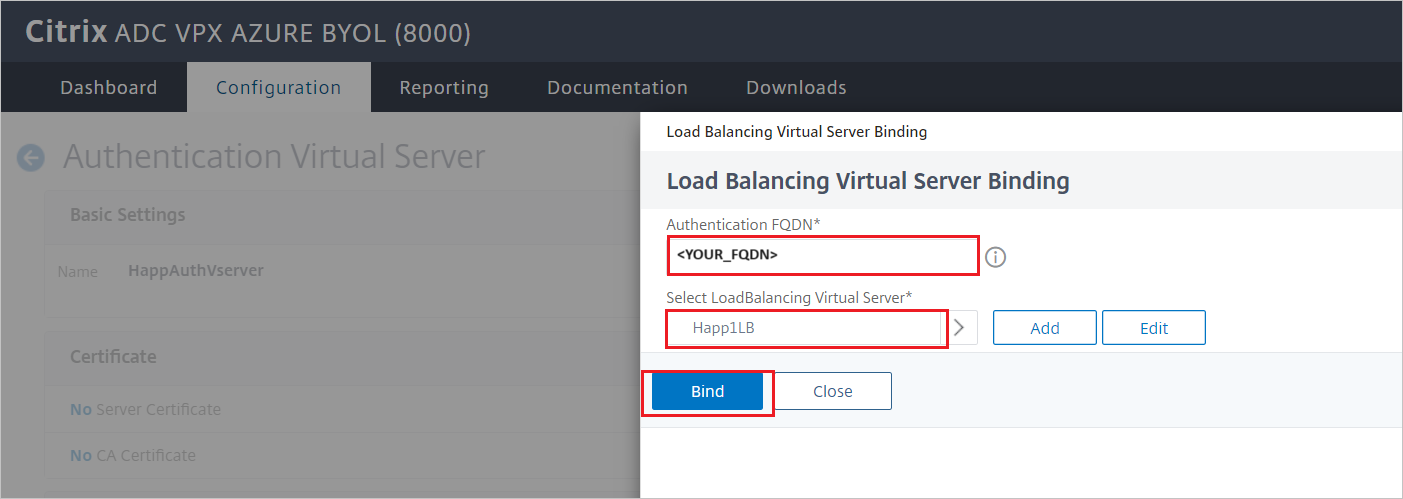

En el panel Servidores virtuales basados en formularios , seleccione Sin servidor virtual de equilibrio de carga.

En FQDN de autenticación, escriba un nombre de dominio completo (FQDN) (obligatorio).

Seleccione el servidor virtual de equilibrio de carga que quiere proteger con la autenticación de Microsoft Entra.

Seleccione Enlazar.

Nota

Asegúrese de seleccionar Listo en el panel Configuración del servidor virtual de autenticación .

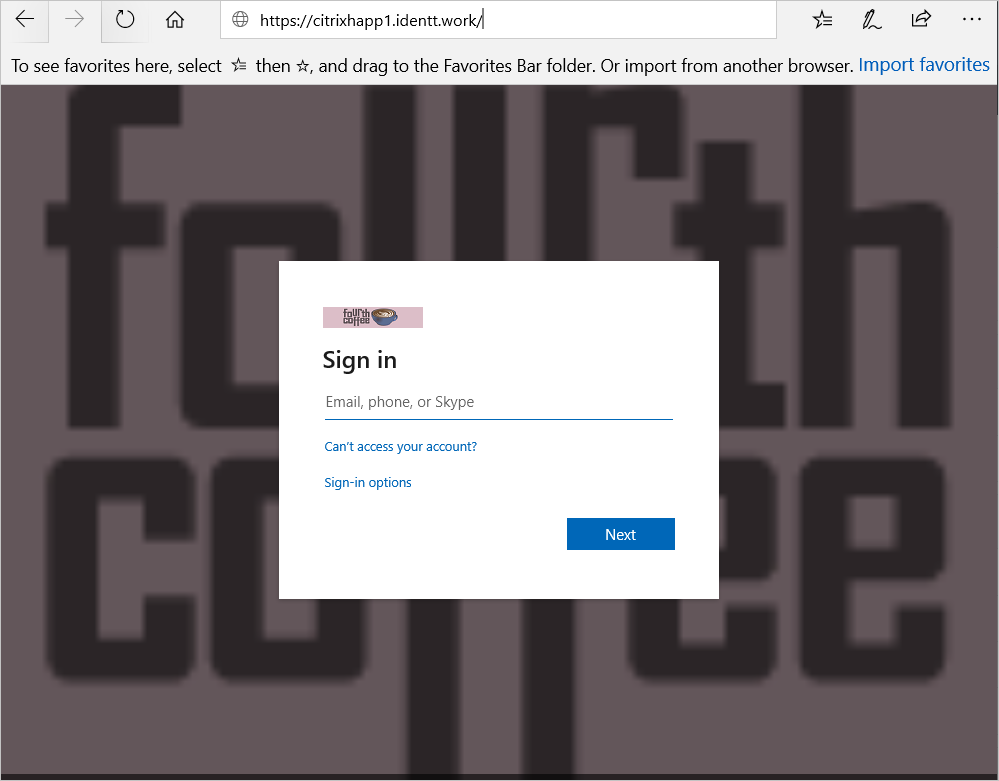

Para comprobar los cambios, en un explorador, vaya a la dirección URL de la aplicación. Debería ver la página de inicio de sesión del inquilino en lugar del acceso no autenticado que habría visto anteriormente.

Configuración del inicio de sesión único de Citrix ADC SAML Connector for Microsoft Entra ID para la autenticación basada en Kerberos

Creación de una cuenta de delegación de Kerberos para Citrix ADC SAML Connector for Microsoft Entra ID

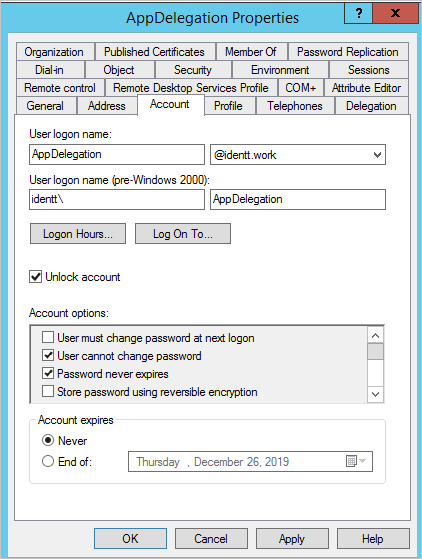

Cree una cuenta de usuario (en este ejemplo, usamos AppDelegation).

Configure un SPN de HOST para esta cuenta.

Ejemplo:

setspn -S HOST/AppDelegation.IDENTT.WORK identt\appdelegationEn este ejemplo:

-

IDENTT.WORKes el FQDN del dominio. -

identtes el nombre NetBIOS del dominio. -

appdelegationes el nombre de la cuenta de usuario de delegación.

-

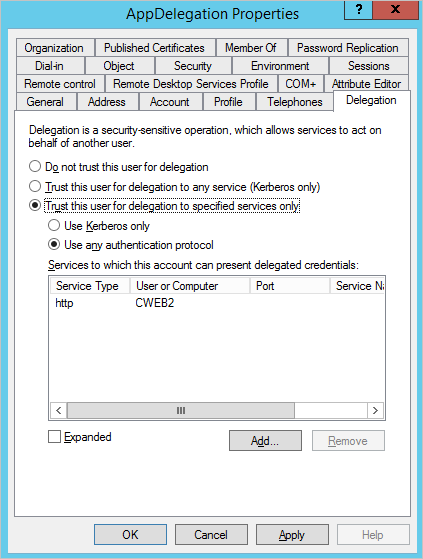

Configure la delegación para el servidor web, tal como se muestra en la siguiente captura de pantalla:

Nota

En el ejemplo de captura de pantalla, el nombre interno del servidor web que ejecuta el sitio de autenticación integrada de Windows (WIA) es CWEB2.

Citrix ADC SAML Connector for Microsoft Entra AAA KCD (cuentas de delegación de Kerberos)

Para configurar la cuenta de AAA KCD Citrix ADC SAML Connector for Microsoft Entra:

Vaya a Citrix Gateway>Cuentas de AAA KCD (Delegación limitada de Kerberos).

Seleccione Agregar y, a continuación, escriba o seleccione los valores siguientes:

Nombre: escriba un nombre para la cuenta de KCD.

Dominio: escriba el dominio y la extensión en mayúsculas.

SPN de servicio:

http/<host/fqdn>@<DOMAIN.COM>.Nota

@DOMAIN.COMes obligatorio y debe estar en mayúsculas. Ejemplo:http/cweb2@IDENTT.WORK.Usuario delegado: escriba el nombre de usuario delegado.

Active la casilla Contraseña para usuario delegado y escriba y confirme una contraseña.

Seleccione Aceptar.

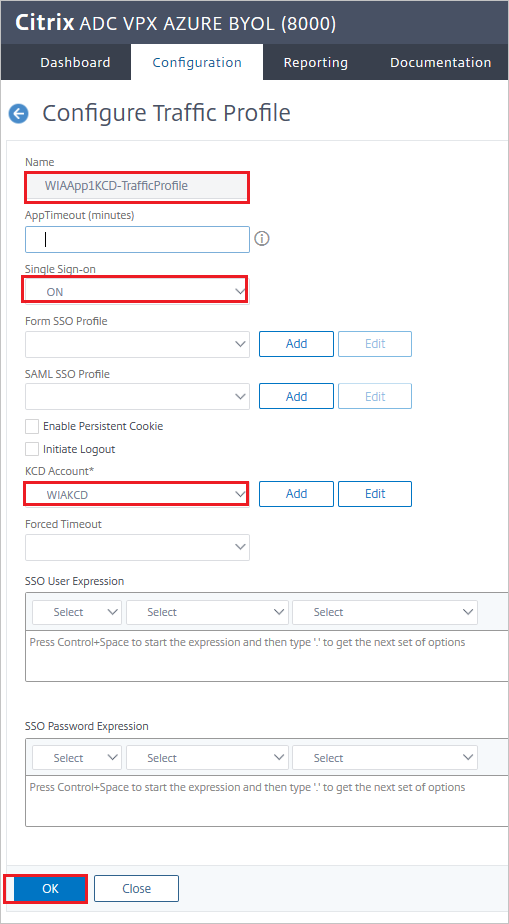

Directiva de tráfico y perfil de tráfico de Citrix

Para configurar la directiva y el perfil de tráfico de Citrix:

Vaya a Seguridad>AAA - Tráfico de la aplicación>Directivas>Directivas de tráfico, perfiles y formularios de SSO ProfilesTraffic.

Seleccione Perfiles de tráfico.

Seleccione Agregar.

Para configurar un perfil de tráfico, escriba o seleccione los valores siguientes.

Nombre: escriba un nombre para el perfil de tráfico.

Inicio de sesión único: seleccione ON.

Cuenta de KCD: seleccione la cuenta de KCD que creó en la sección anterior.

Seleccione Aceptar.

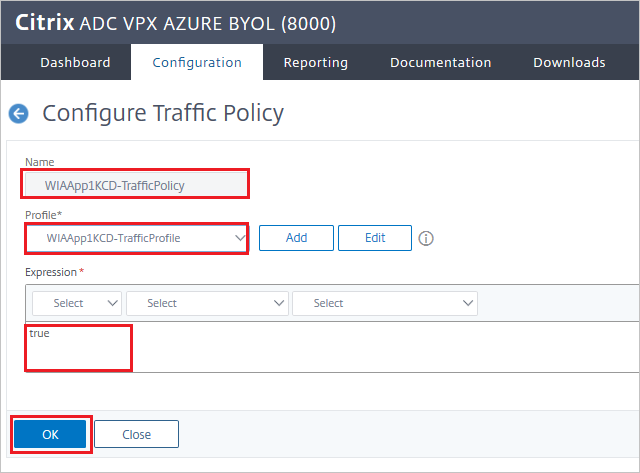

Seleccione Directiva de tráfico.

Seleccione Agregar.

Para configurar una directiva de tráfico, escriba o seleccione los valores siguientes:

Nombre: escriba un nombre para la directiva de tráfico.

Perfil: seleccione el perfil de tráfico que creó en la sección anterior.

Expresión: escriba true.

Seleccione Aceptar.

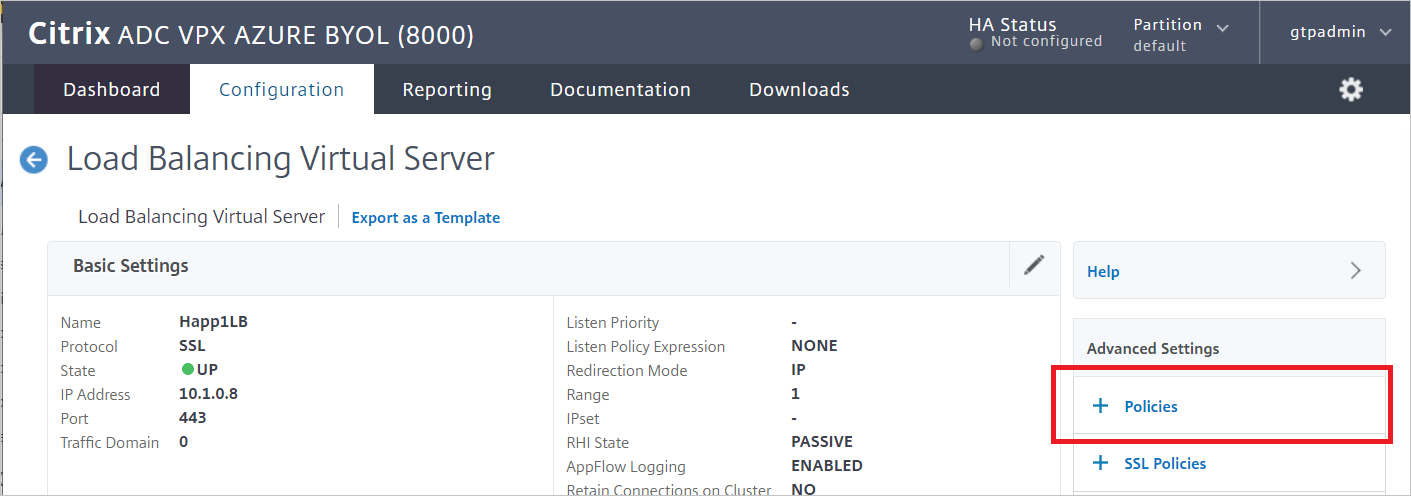

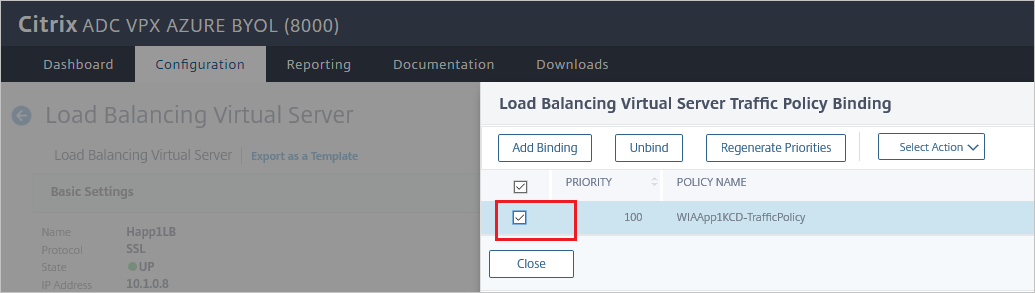

Enlace de una directiva de tráfico a un servidor virtual en Citrix

Para enlazar una directiva de tráfico a un servidor virtual mediante la GUI:

Vaya a Gestión del Tráfico>Equilibrio de Carga>Servidores Virtuales.

En la lista de servidores virtuales, seleccione el servidor virtual al que desea enlazar la directiva de reescritura y, a continuación, seleccione Abrir.

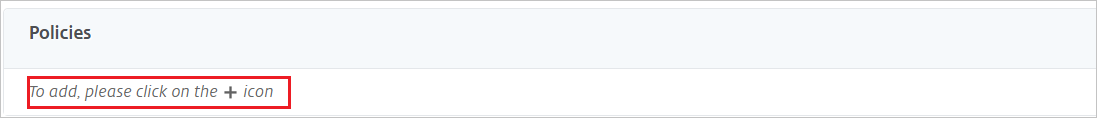

En el panel Servidor virtual de equilibrio de carga , en Configuración avanzada, seleccione Directivas. Todas las directivas configuradas para la instancia de NetScaler aparecen en la lista.

Active la casilla situada junto al nombre de la directiva que desea enlazar a este servidor virtual.

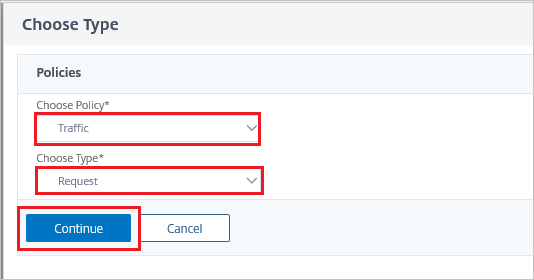

En el cuadro de diálogo Elegir tipo :

En Elegir directiva, seleccione Tráfico.

En Elegir tipo, seleccione Solicitar.

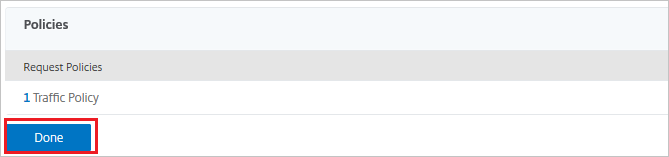

Cuando la directiva esté enlazada, seleccione Listo.

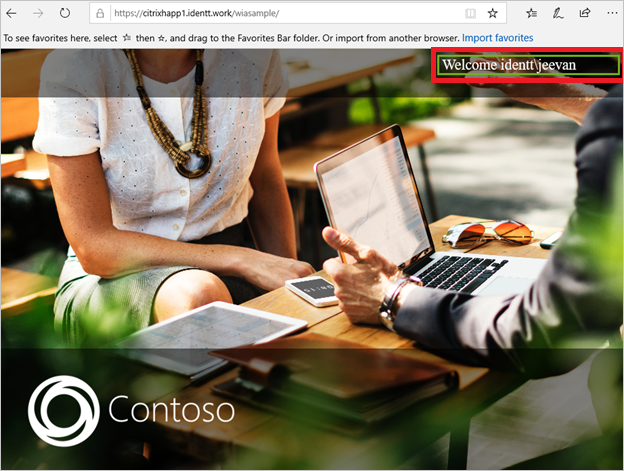

Pruebe el enlace mediante el sitio web de WIA.

Crear un usuario de prueba de Citrix ADC SAML Connector for Microsoft Entra

En esta sección, se creará un usuario llamado B.Simon en Citrix ADC SAML Connector for Microsoft Entra ID. Citrix ADC SAML Connector for Microsoft Entra ID admite el aprovisionamiento de usuarios Just-In-Time, que está habilitado de forma predeterminada. No es necesaria ninguna acción por su parte en esta sección. Si no existe un usuario en Citrix ADC SAML Connector for Microsoft Entra ID, se crea uno después de la autenticación.

Nota

Si necesita crear manualmente un usuario, póngase en contacto con el equipo de soporte técnico de Citrix ADC SAML Connector for Microsoft Entra.

Prueba del inicio de sesión único

En esta sección, probará la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Seleccione Probar esta aplicación, esta opción redirige a la dirección URL de inicio de sesión de Citrix ADC SAML Connector for Microsoft Entra, donde puede iniciar el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de Citrix ADC SAML Connector for Microsoft Entra e inicie el flujo de inicio de sesión desde allí.

Puede usar Mis aplicaciones de Microsoft. Al seleccionar el mosaico de Citrix ADC SAML Connector for Microsoft Entra ID en Mis Aplicaciones, esta opción redirige a la URL de inicio de sesión de Citrix ADC SAML Connector for Microsoft Entra. Para obtener más información sobre Mis aplicaciones, vea Introducción a mis aplicaciones.

Contenido relacionado

Una vez que haya configurado Citrix ADC SAML Connector for Microsoft Entra ID, podrá aplicar el control de sesión, que protege a la organización en tiempo real frente a la filtración e infiltración de información confidencial. El control de sesión procede del acceso condicional. Obtenga información sobre cómo aplicar el control de sesión con Microsoft Defender for Cloud Apps.