Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar CMD+CTRL Base Camp con Microsoft Entra ID. CMD+CTRL Base Camp es una plataforma de aprendizaje única que combina nuestros modos de cursos de aprendizaje de seguridad de software, laboratorios e intervalos cibernéticos en una experiencia de aprendizaje integrada, atractiva y eficaz. Al integrar CMD+CTRL Base Camp con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra IDentificador quién tiene acceso a CMD+CTRL Base Camp.

- Permitir que los usuarios puedan iniciar sesión automáticamente en CMD+CTRL Base Camp con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Configurará y probará el inicio de sesión único de Microsoft Entra para CMD+CTRL Base Camp en un entorno de prueba. CMD+CTRL Base Camp admite el inicio de sesión único iniciado por SP y el aprovisionamiento de usuarios Just-In-Time.

Prerrequisitos

Para integrar Microsoft Entra ID con CMD+CTRL Base Camp, necesita lo siguiente:

- Una cuenta de usuario de Microsoft Entra. Si no la tiene, puede crear una cuenta gratis.

- Uno de los siguientes roles: Administrador de aplicaciones, Administrador de aplicaciones en la nube o Propietario de la aplicación.

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Una suscripción habilitada para el inicio de sesión único a CMD+CTRL Base Camp.

Adición de una aplicación y asignación de un usuario de prueba

Antes de comenzar el proceso de configuración del inicio de sesión único, debe agregar la aplicación CMD+CTRL Base Camp desde la galería de Microsoft Entra. Necesita una cuenta de usuario de prueba para asignarla a la aplicación y probar la configuración de inicio de sesión único.

Agregar CMD+CTRL Base Camp desde la galería de Microsoft Entra

Agregue CMD+CTRL Base Camp desde la galería de aplicaciones de Microsoft Entra para configurar el inicio de sesión único con CMD+CTRL Base Camp. Para obtener más información sobre cómo agregar una aplicación desde la galería, consulte inicio rápido: Agregar aplicación desde la galería.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las instrucciones del artículo creación y asignación de una cuenta de usuario para crear una cuenta de usuario de prueba llamada B.Simon.

Si lo deseas, puedes usar también el asistente para la configuración de aplicaciones empresariales. En este asistente, puede agregar una aplicación a su entidad, agregar usuarios o grupos a la aplicación y asignar roles. El asistente también proporciona un vínculo al panel de configuración de inicio de sesión único. Obtenga más información sobre los asistentes de Microsoft 365.

Configurar el SSO de Microsoft Entra

Complete los pasos siguientes para habilitar el inicio de sesión único de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra siendo al menos un Administrador de aplicaciones en la nube.

Vaya a Entra ID>Enterprise apps>CMD+CTRL Base Camp>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

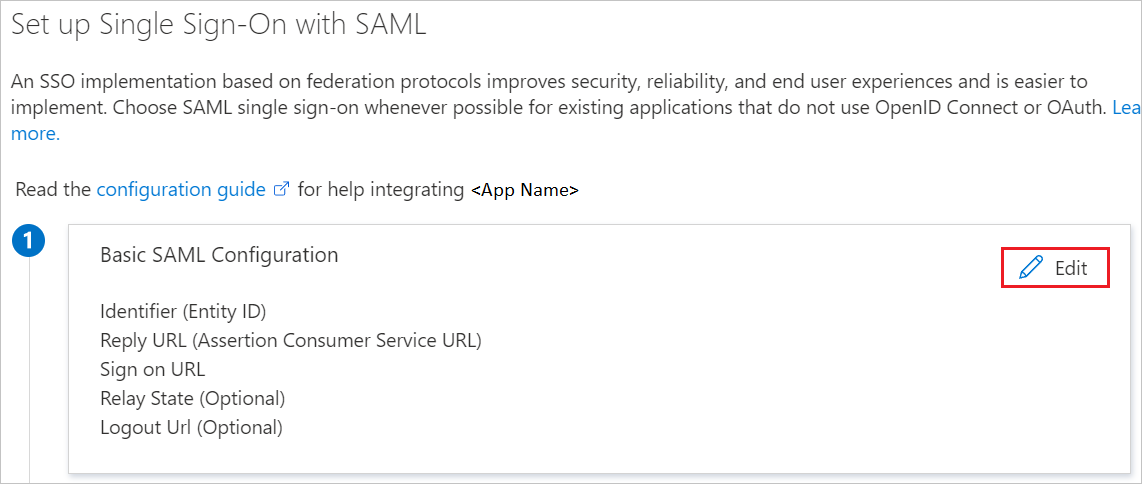

En la página Configurar inicio de sesión único con SAML, seleccione el icono de lápiz para Configuración básica SAML y edite la configuración.

En la sección Configuración básica de SAML, siga estos pasos:

a) En el cuadro de texto Identificador, escriba un valor con el siguiente patrón:

urn:auth0:cmdnctrl:<ConnectionName>b. En el cuadro de texto URL de respuesta, escriba una dirección URL con el siguiente patrón:

https://login.cmdnctrl.net/login/callback?connection=<ConnectionName>.c. En el cuadro de texto URL de inicio de sesión , escriba la dirección URL:

https://login.cmdnctrl.netNota:

Estos valores no son reales. Actualice estos valores con el identificador real y la dirección URL de respuesta. Póngase en contacto con el equipo de asistencia al cliente de CMD+CTRL Base Camp para obtener estos valores. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML.

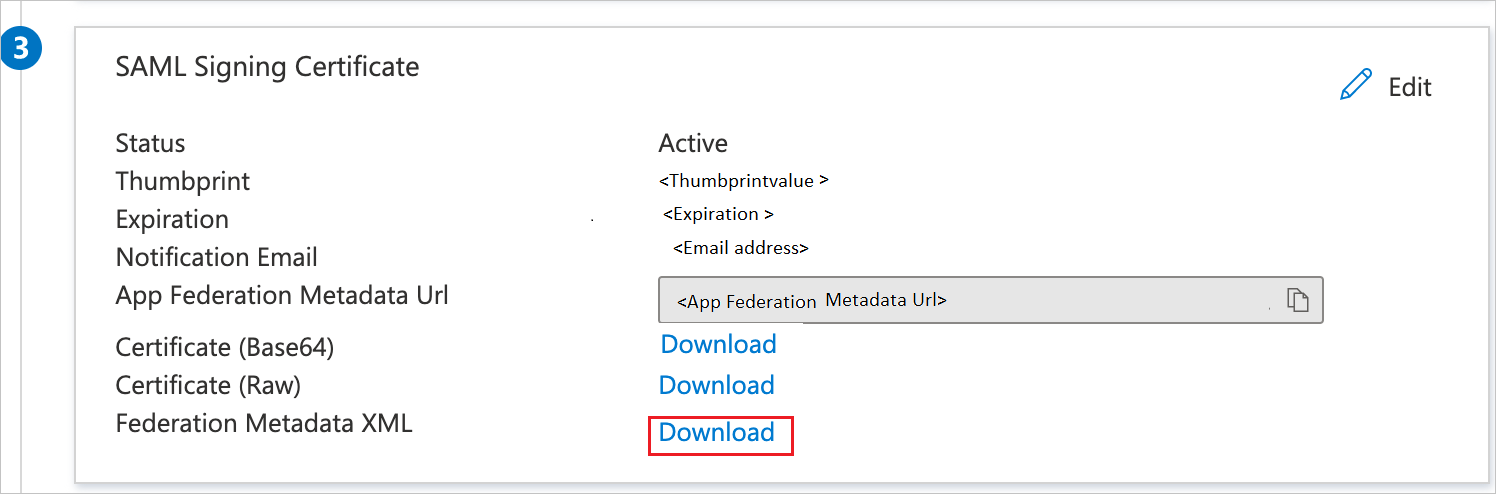

En la página Configurar inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque XML de metadatos de federación y seleccione Descargar para descargar el certificado y guardarlo en su ordenador.

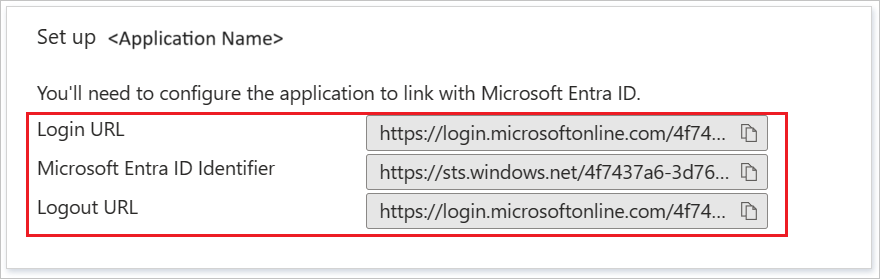

En la sección Configurar CMD+CTRL Base Camp, copie las direcciones URL que se ajusten a sus necesidades.

Configuración del inicio de sesión único de CMD+CTRL Base Camp

Para configurar el inicio de sesión único en el CMD+CTRL Base Camp, es preciso enviar el XML de metadatos de federación descargado y las direcciones URL adecuadas copiadas de la configuración de la aplicación al equipo de soporte técnico del CMD+CTRL Base Camp. Establecen esta configuración para que la conexión de SSO de SAML se establezca correctamente en ambos lados.

Creación de un usuario de prueba de CMD+CTRL Base Camp

En esta sección, se creará un usuario llamado B.Simon en CMD+CTRL Base Camp. CMD+CTRL Base Camp admite el aprovisionamiento de usuarios Just-In-Time, que está habilitado de forma predeterminada. No hay ningún elemento de acción para usted en esta sección. Si un usuario aún no existe en CMD+CTRL Base Camp, lo normal es que se cree uno nuevo tras la autenticación.

Prueba de SSO

En esta sección vas a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Seleccione Probar esta aplicación; esta opción redirige a la dirección URL de inicio de sesión de CMD+CTRL Base Camp, donde puede iniciar el flujo de inicio de sesión.

Acceda directamente a la URL de inicio de sesión de CMD+CTRL Base Camp y ponga en marcha el flujo de inicio de sesión desde allí.

Puede usar Mis aplicaciones de Microsoft. Al seleccionar el icono de CMD+CTRL Base Camp en Mis aplicaciones, esta opción redirige a la dirección URL de inicio de sesión de CMD+CTRL Base Camp. Para obtener más información, consulte Microsoft Entra My Apps.

Recursos adicionales

- ¿Qué es el inicio de sesión único con Microsoft Entra ID?

- Planee una implementación de inicio de sesión único.

Contenido relacionado

Una vez configurado CMD+CTRL Base Camp, puede aplicar el control de sesión, que protege la filtración y la infiltración de la información confidencial de la organización en tiempo real. El control de sesión se extiende desde el acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Cloud App Security.