Tutorial: Integración del inicio de sesión único Microsoft Entra con DocuSign

En este tutorial, aprenderá a integrar DocuSign con Microsoft Entra ID. Al integrar DocuSign con Microsoft Entra ID, puede hacer lo siguiente:

- Usar Microsoft Entra ID para controlar quién tiene acceso a DocuSign.

- Habilite el inicio de sesión automático en DocuSign para los usuarios mediante sus cuentas de Microsoft Entra.

- Administrar sus cuentas en una ubicación central: Azure Portal.

Requisitos previos

Para empezar, necesita los siguientes elementos:

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Una suscripción de DocuSign habilitada para el inicio de sesión único (SSO).

- Control sobre el DNS del dominio. Esto es necesario para reclamar el dominio en DocuSign.

Nota:

Esta integración también está disponible para usarse desde el entorno de la nube del gobierno de EE. UU. de Microsoft Entra. Es posible encontrar esta aplicación en la galería de aplicaciones en la nube del gobierno de EE. UU. de Microsoft Entra y configurarla de la misma manera que en la nube pública.

Descripción del escenario

En este tutorial, va a configurar y probar el inicio de sesión único de Microsoft Entra en un entorno de prueba para comprobar que:

DocuSign admite el inicio de sesión único iniciado por el proveedor de servicios o SP.

DocuSign admite el aprovisionamiento de usuarios Just-In-Time.

DocuSign admite el aprovisionamiento automático de usuarios.

Añade DocuSign desde la galería

Para configurar la integración de DocuSign en Microsoft Entra ID, deberá agregar DocuSign desde la galería a la lista de aplicaciones SaaS administradas:

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba DocuSign en el cuadro de búsqueda.

- Seleccione DocuSign en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Si lo desea, puede usar también el asistente para la configuración de aplicaciones empresariales. En este asistente puede agregar una aplicación al inquilino, agregar usuarios o grupos a la aplicación y asignar roles, así como recorrer la configuración de SSO. Aquí encontrará más información sobre los asistentes de O365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para DocuSign

Configure y pruebe el inicio de sesión único de Microsoft Entra con DocuSign mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, tiene que establecer una relación de vinculación entre un usuario de Microsoft Entra y el usuario correspondiente de DocuSign.

Para configurar y probar el inicio de sesión único de Microsoft Entra con DocuSign, complete los siguientes pasos:

- Configure el inicio de sesión único en Microsoft Entra para que los usuarios puedan usar esta característica.

- Cree un usuario de prueba de Microsoft Entra para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configuración del inicio de sesión único en DocuSign, para configurar los valores de Inicio de sesión único en la aplicación.

- Creación de un usuario de prueba de DocuSign, para generar un homólogo de B.Simon en DocuSign que esté vinculado a la representación de ella en Microsoft Entra.

- Prueba del inicio de sesión único para comprobar que la configuración funciona.

Configurar SSO de Microsoft Entra

Siga estos pasos para habilitar el inicio de sesión único de Microsoft Entra en Azure Portal:

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a la página de integración de aplicaciones en Identidad>Aplicaciones>Aplicaciones empresariales>DocuSign, busque la sección Administrar y seleccione Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

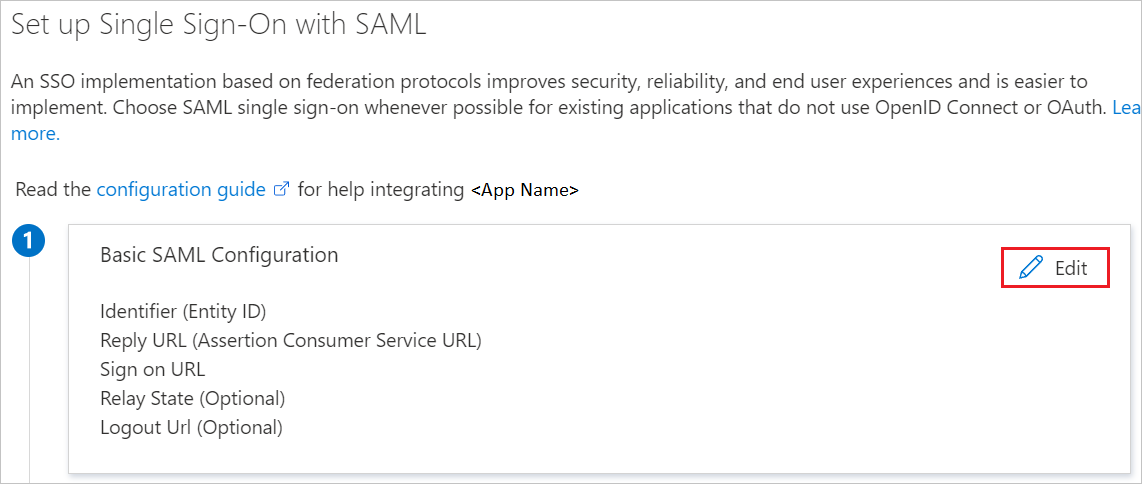

En la página Configuración del inicio de sesión único con SAML, seleccione el icono con forma de lápiz para abrir el cuadro de diálogo Configuración básica de SAML y modificar la configuración.

En la sección Configuración básica de SAML, siga estos pasos:

a. En el cuadro de texto Identificador (id. de entidad), escriba una dirección URL con el siguiente patrón:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2b. En el cuadro de texto URL de respuesta , escriba una dirección URL con uno de los siguientes patrones:

URL de respuesta Producción: https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/<IDPID>https://<subdomain>.docusign.net/SAML/Instancia de QA: https://<SUBDOMAIN>.docusign.com/organizations/saml2c. En el cuadro de texto URL de inicio de sesión, escriba la dirección URL con el siguiente patrón:

https://<subdomain>.docusign.com/organizations/<OrganizationID>/saml2/login/sp/<IDPID>Nota:

Estos valores entre corchetes son marcadores de posición. Sustitúyelos por los valores del identificador real, la URL de respuesta y la URL de inicio de sesión. Estos detalles se explican en la sección "Visualización de los puntos de conexión SAML 2.0" más adelante en este tutorial.

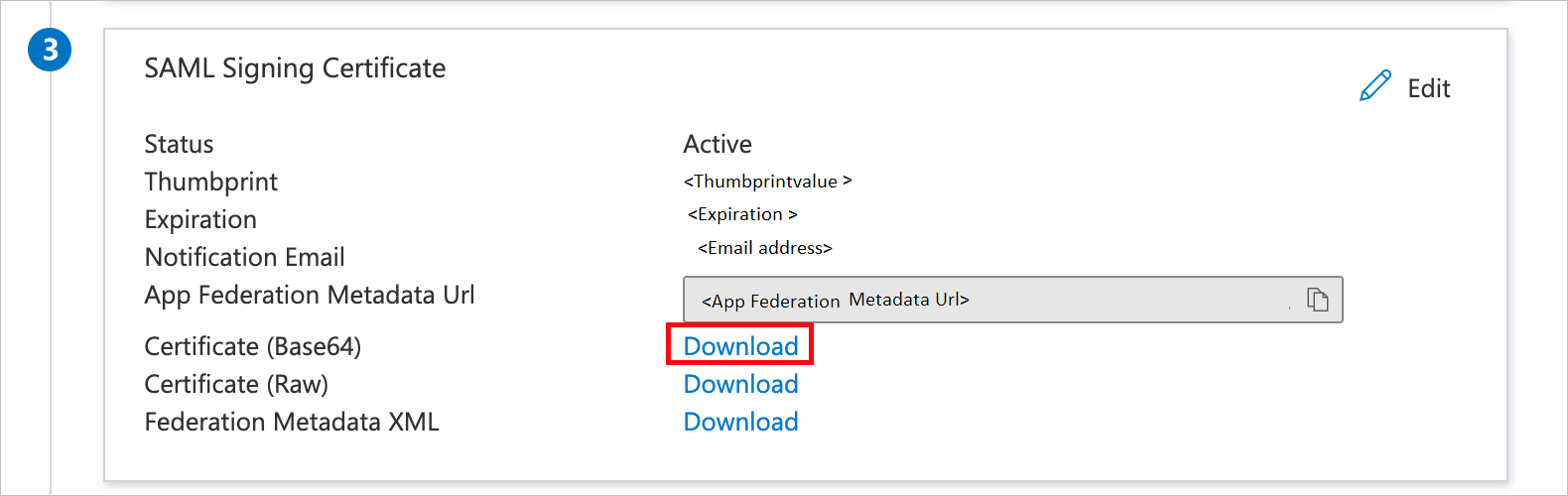

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque Certificado (Base64) . Seleccione Descargar para descargar el certificado y guárdelo en el equipo.

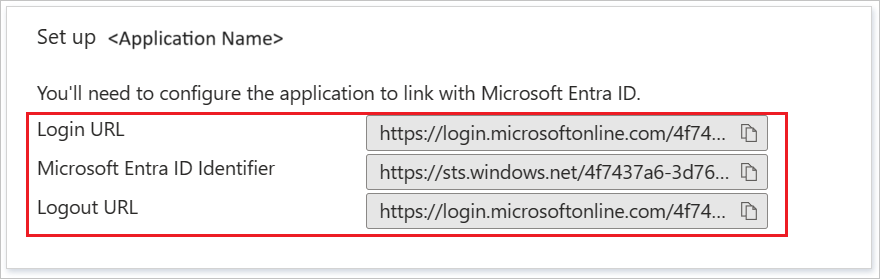

En la sección Set up DocuSign (Configurar DocuSign), copie las direcciones URL que necesite.

Cree un usuario de prueba de Microsoft Entra

En esta sección, va a crear un usuario llamado B.Simon.

- Inicie sesión en el Centro de administración de Microsoft Entra al menos como Administrador de usuario.

- Vaya aIdentidad>Usuarios>Todos los usuarios.

- Seleccione Nuevo usuario>Crear nuevo usuario, en la parte superior de la pantalla.

- En las propiedades del usuario, siga estos pasos:

- En el campo Nombre para mostrar, escriba

B.Simon. - En el campo Nombre principal de usuario, escriba username@companydomain.extension. Por ejemplo,

B.Simon@contoso.com. - Active la casilla Show password (Mostrar contraseña) y, después, anote el valor que se muestra en el cuadro Contraseña.

- Seleccione Revisar + crear.

- En el campo Nombre para mostrar, escriba

- Seleccione Crear.

Asignación del usuario de prueba de Microsoft Entra

En esta sección, va a permitir que B.Simon acceda a DocuSign para que este usuario pueda utilizar el inicio de sesión único de Azure.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Vaya a Identidad>Aplicaciones>Aplicaciones empresariales>DocuSign.

- En la página de información general de la aplicación, busque la sección Administrar y seleccione Usuarios y grupos.

- Seleccione Agregar usuario y, después, en el cuadro de diálogo Agregar asignación, selección Usuarios y grupos.

- En el cuadro de diálogo Usuarios y grupos, seleccione B.Simon en la lista Usuarios y, luego, pulse el botón Seleccionar en la parte inferior de la pantalla.

- Si espera que se asigne un rol a los usuarios, puede seleccionarlo en la lista desplegable Seleccionar un rol. Si no se ha configurado ningún rol para esta aplicación, verá seleccionado el rol "Acceso predeterminado".

- En el cuadro de diálogo Agregar asignación, haga clic en el botón Asignar.

Configuración del inicio de sesión único de DocuSign

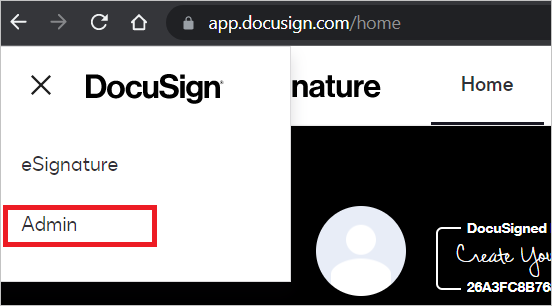

En otra ventana del explorador web, inicie sesión como administrador en el sitio de la compañía de DocuSign.

En la esquina superior izquierda de la página, seleccione el iniciador de aplicaciones (9 puntos) y, a continuación, seleccione Administrador.

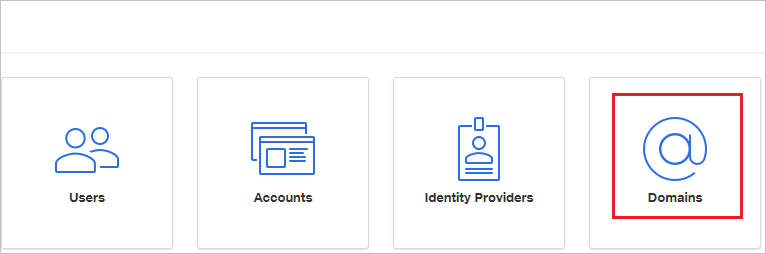

En la página de soluciones de dominio, seleccione Domains (Dominios).

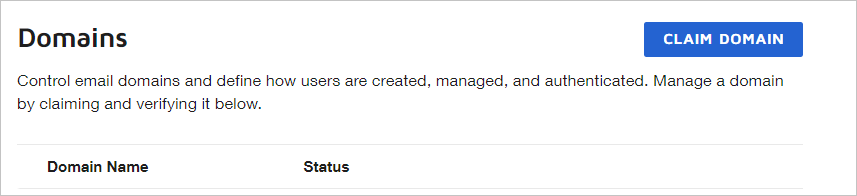

En la sección Domains (Dominios), seleccione CLAIM DOMAIN (NOTIFICAR DOMINIO).

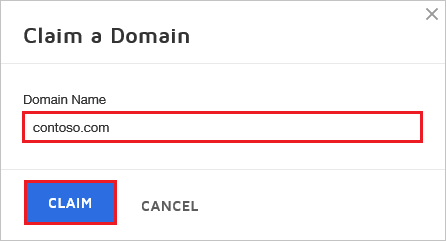

En el cuadro de diálogo Claim a domain (Notificar un dominio), en el cuadro Domain Name (Nombre de dominio), escriba el dominio de la compañía y seleccione CLAIM (NOTIFICAR). Asegúrese de que comprueba el dominio y que su estado es activo.

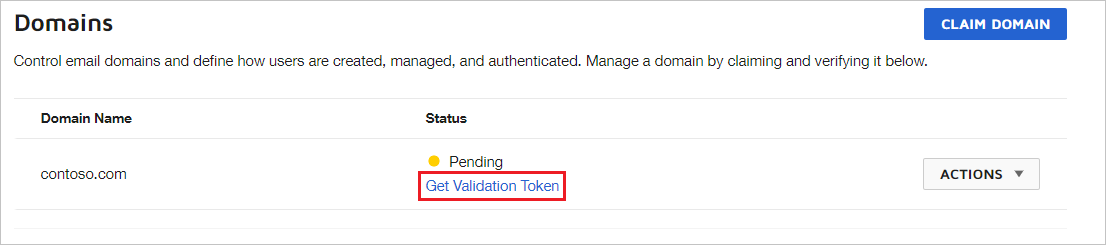

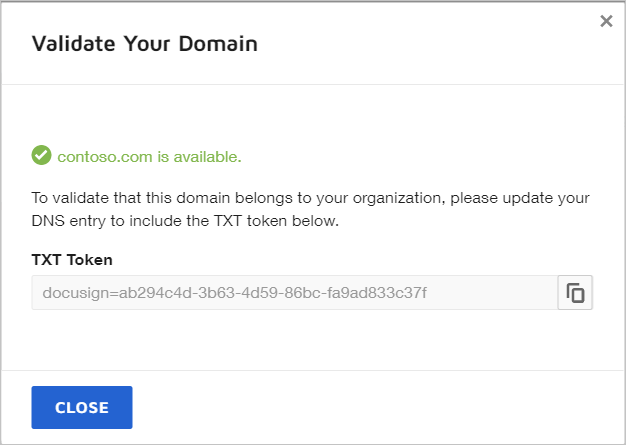

En la sección Dominios, seleccione Obtener token de validación del nuevo dominio agregado en la lista de notificaciones.

Copie el Token TXT

Configure el proveedor DNS con el Token TXT siguiendo estos pasos:

a. Vaya a la página de administración de registros DNS del dominio.

b. Agregue un nuevo registro TXT.

c. Nombre: @ o *.

d. Texto: pegue el valor del Token TXT que copió del paso anterior.

e. TTL: valor predeterminado o 1 hora / 3600 segundos.

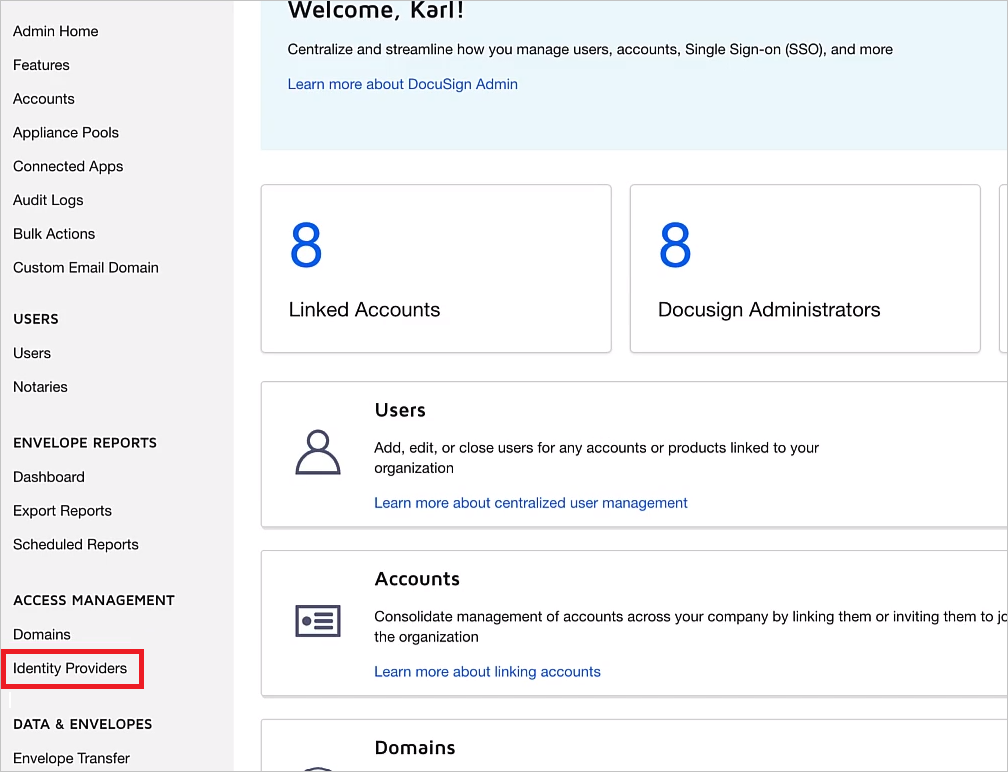

En el panel de navegación izquierdo, haga clic en proveedores de identidades en ACCESS MANAGEMENT.

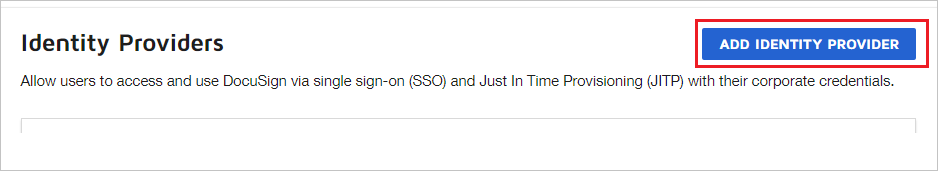

En la sección Identity Providers (Proveedores de identidades), seleccione en ADD IDENTITY PROVIDER (AGREGAR PROVEEDOR DE IDENTIDADES).

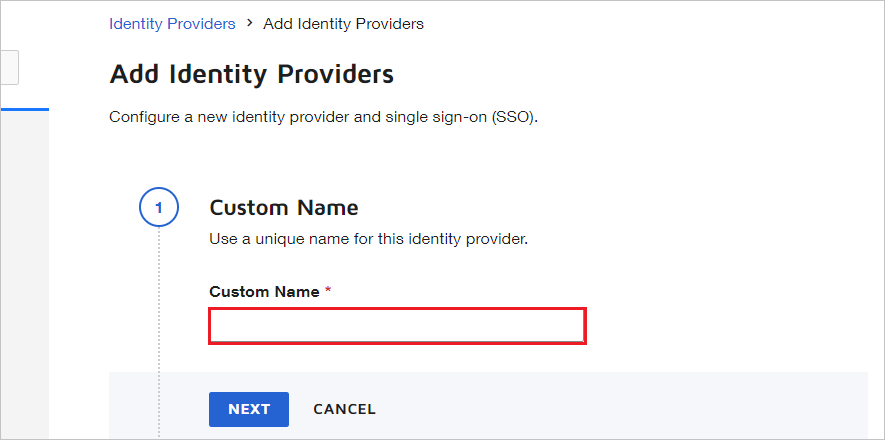

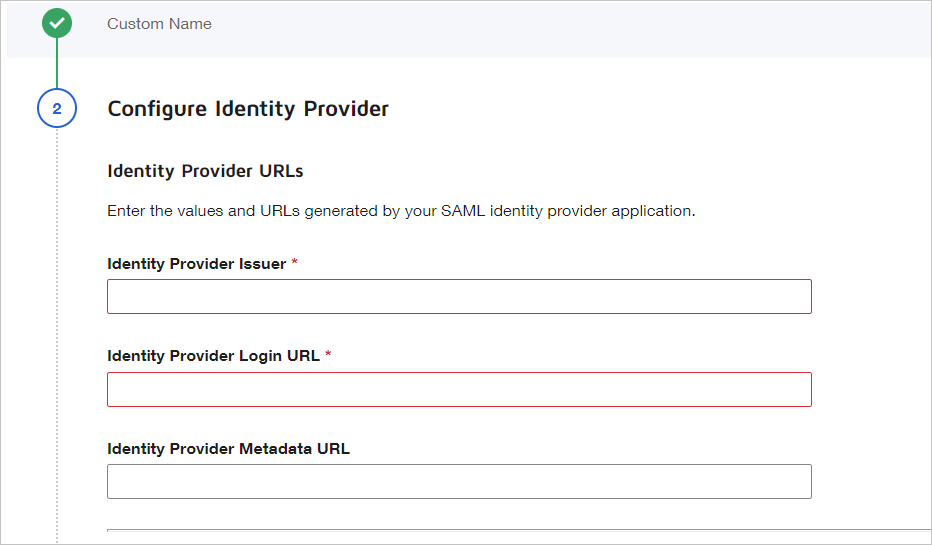

En la página Identity Provider Settings (Configuración del proveedor de identidades), siga estos pasos:

a. En el cuadro Nombre personalizado, escriba un nombre único para la configuración. No use espacios.

b. En Emisor de proveedor de identidades, pegue el valor de Identificador de Microsoft Entra que copió.

c. En el cuadro Identity provider Login URL (Dirección URL de inicio de sesión del proveedor de identidades), pegue la Dirección URL de inicio de sesión copiada de Azure Portal.

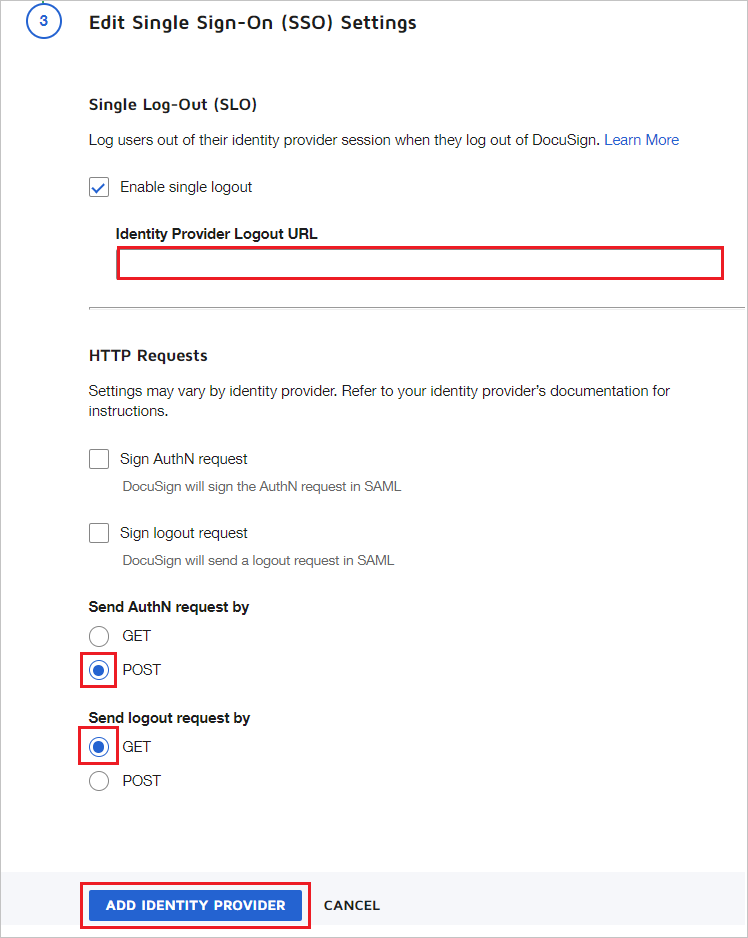

d. En el cuadro Identity Provider Logout URL (Dirección URL de cierre de sesión del proveedor de identidades), pegue el valor de Dirección URL de cierre de sesión que ha copiado de Azure Portal.

e. Para Send AuthN request by (Enviar solicitud de autenticación por), seleccione POST.

f. En Send logout request by (Enviar solicitud de cierre de sesión por), seleccione GET.

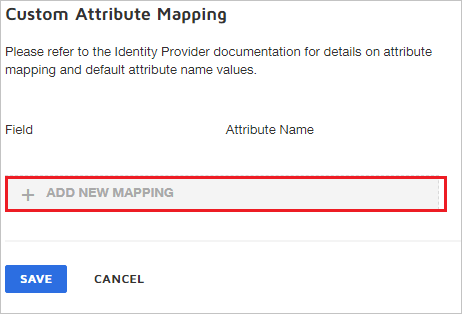

g. En la sección Custom Attribute Mapping (Asignación de atributos personalizados), seleccione ADD NEW MAPPING (AGREGAR NUEVA ASIGNACIÓN).

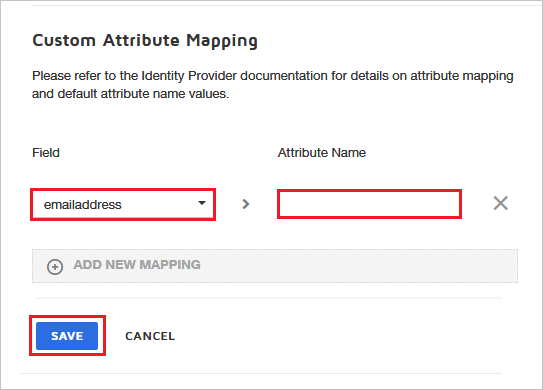

h. Elija el campo que desea asignar a la notificación de Microsoft Entra. En este ejemplo, la notificación emailaddress está asociada al valor de

http://schemas.xmlsoap.org/ws/2005/05/identity/claims/emailaddress. Este es el nombre de notificación predeterminado de Microsoft Entra ID para la notificación de correo electrónico. Seleccione SAVE (GUARDAR).

Nota:

Utilice el identificador de usuario adecuado para asignar el usuario de Microsoft Entra ID a la asignación de usuarios de DocuSign. Seleccione el campo apropiado y escriba el valor adecuado según la configuración de la organización. El valor de asignación de atributos personalizados no es obligatoria.

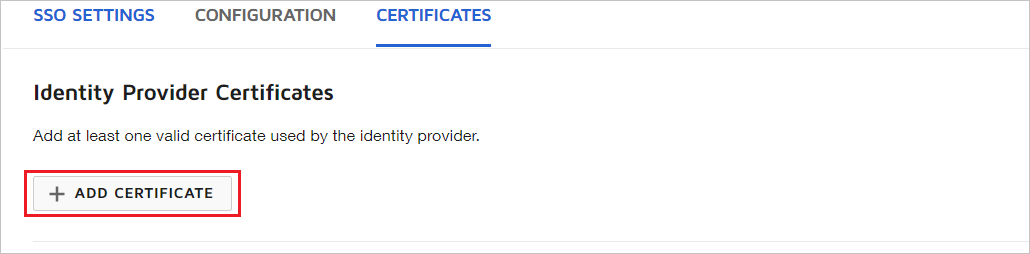

i. En la sección Certificados del proveedor de identidades, haga clic en AGREGAR CERTIFICADO, cargue el certificado que ha descargado de Azure Portal y seleccione GUARDAR.

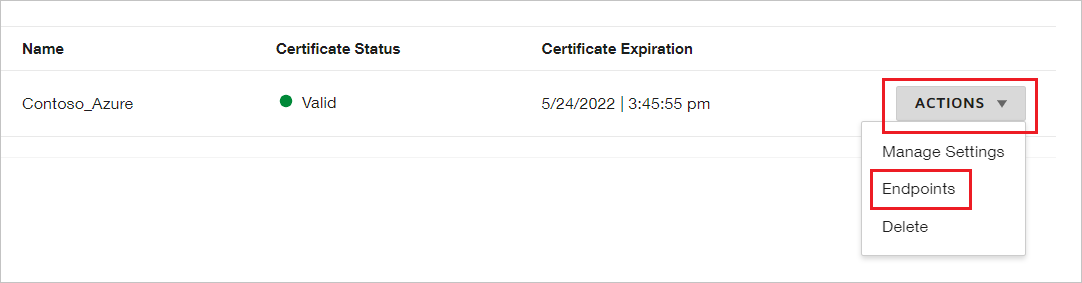

j. En la sección Identity Providers (Proveedores de identidades), seleccione ACTIONS (ACCIONES) y luego Endpoints (Puntos de conexión).

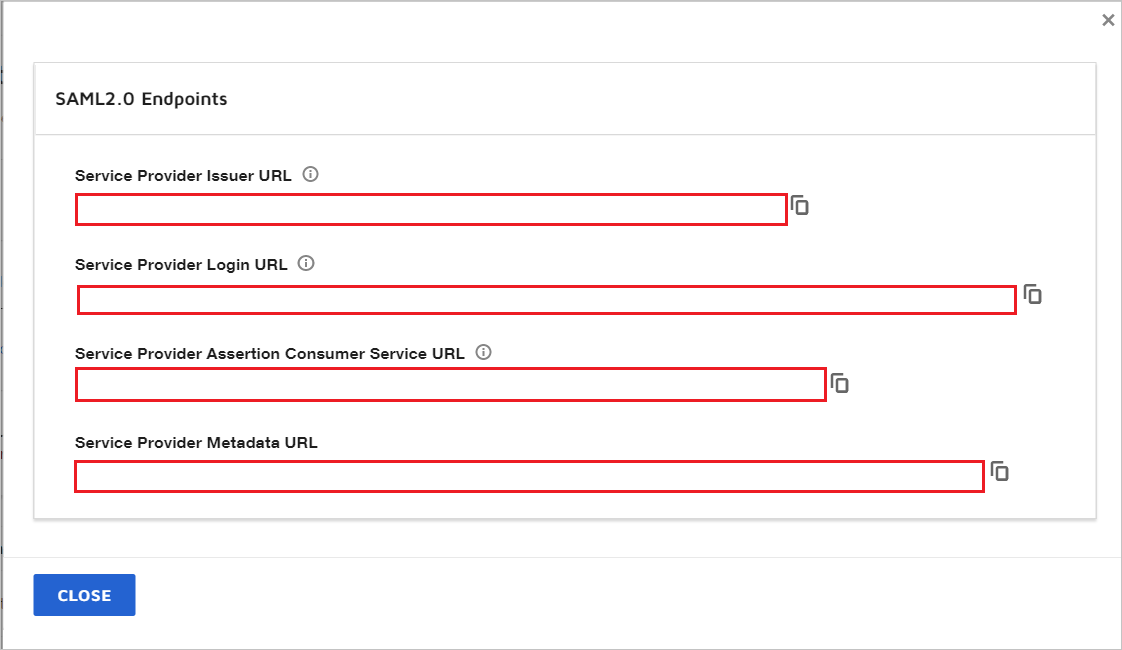

k. En la sección Visualización de los puntos de conexión SAML 2.0 del portal de administración de DocuSign, siga estos pasos:

Copie la información de Dirección URL del emisor del proveedor de servicios y luego péguela en el cuadro Identificador de la sección Configuración básica de SAML.

Copie la información de URL del Servicio de consumidor de aserciones y luego péguela en el cuadro URL de respuesta de la sección Configuración básica de SAML.

Copie la información de Dirección URL del emisor del proveedor de servicios y luego péguela en el cuadro URL de inicio de sesión de la sección Configuración básica de SAML. Al final del valor de Service Provider Login URL (Dirección URL de inicio de sesión del proveedor de servicios) figura el valor de IDPID.

Seleccione Cerrar.

Creación de un usuario de prueba en DocuSign

En esta sección, se crea un usuario llamado B.Simon en DocuSign. DocuSign admite el aprovisionamiento de usuarios Just-In-Time, que está habilitado de forma predeterminada. No hay ningún elemento de acción para usted en esta sección. Si un usuario no existe en DocuSign, se crea otro después de la autenticación.

Nota:

Si necesita crear manualmente un usuario, póngase en contacto con el equipo de soporte técnico de DocuSign.

Prueba de SSO

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Haga clic en Probar esta aplicación, esto le redirigirá a la dirección URL de inicio de sesión de DocuSign, donde puede poner en marcha el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de DocuSign e inicie el flujo de inicio de sesión desde allí.

Puede usar Mis aplicaciones de Microsoft. Al hacer clic en el icono de DocuSign en Aplicaciones, se debería iniciar sesión automáticamente en la versión de DocuSign para la que configuró el inicio de sesión único. Para más información acerca de Aplicaciones, consulte Inicio de sesión e inicio de aplicaciones desde el portal Aplicaciones.

Pasos siguientes

Una vez configurado DocuSign, puede aplicar el control de sesión, que protege la filtración y la infiltración de la información confidencial de la organización en tiempo real. El control de sesión procede del acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.

Comentarios

Próximamente: A lo largo de 2024 iremos eliminando gradualmente GitHub Issues como mecanismo de comentarios sobre el contenido y lo sustituiremos por un nuevo sistema de comentarios. Para más información, vea: https://aka.ms/ContentUserFeedback.

Enviar y ver comentarios de