Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar Infinite Campus con Microsoft Entra ID. Al integrar Infinite Campus con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a Infinite Campus.

- Permitir que los usuarios inicien sesión automáticamente en Infinite Campus con sus cuentas de Microsoft Entra.

- Administrar las cuentas en una ubicación central.

Prerrequisitos

Para configurar la integración de Microsoft Entra con Infinite Campus, necesita los siguientes elementos:

- Una suscripción de Microsoft Entra. Si no tiene un entorno de Microsoft Entra, puede obtener una cuenta gratuita.

- Una suscripción habilitada para el inicio de sesión único en Infinite Campus.

- Para completar la configuración, necesita como mínimo ser un administrador de Microsoft Entra y tener un rol de seguridad de productos Campus de "sistema de información de estudiantes (SIS)".

Descripción del escenario

En este artículo, configurará y probará el inicio de sesión único de Microsoft Entra en un entorno de prueba.

- Infinite Campus admite el inicio de sesión único iniciado por SP.

Añade Infinite Campus desde la galería

Para configurar la integración de Infinite Campus en Microsoft Entra ID, debe agregar Infinite Campus desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

- Navegue a Entra ID>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba Infinite Campus en el cuadro de búsqueda.

- Seleccione Infinite Campus en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Como alternativa, también puede usar el Asistente para configuración de aplicaciones empresariales. En este asistente, puede agregar una aplicación a tu inquilino, agregar usuarios o grupos a la aplicación, asignar roles y guiarse por la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para Infinite Campus

Configure y pruebe Microsoft Entra SSO con Infinite Campus mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es preciso establecer una relación de vinculación entre un usuario de Microsoft Entra y el usuario relacionado de Infinite Campus.

Para configurar y probar el inicio de sesión único de Microsoft Entra con Infinite Campus, siga estos pasos:

- Configuración del inicio de sesión único en Microsoft Entra: para que los usuarios puedan utilizar esta característica.

- Creación de un usuario de prueba de Microsoft Entra : para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra : para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configuración del inicio de sesión único en Infinite Campus: para configurar el inicio de sesión único en la aplicación.

- Prueba SSO: para comprobar si la configuración funciona.

Configurar SSO de Microsoft Entra

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como Administrador de aplicaciones en la nube.

Vaya a Entra ID>Aplicaciones empresariales>Infinite Campus>Inicio de sesión único.

En la página Seleccionar un método de inicio de sesión único, elija SAML.

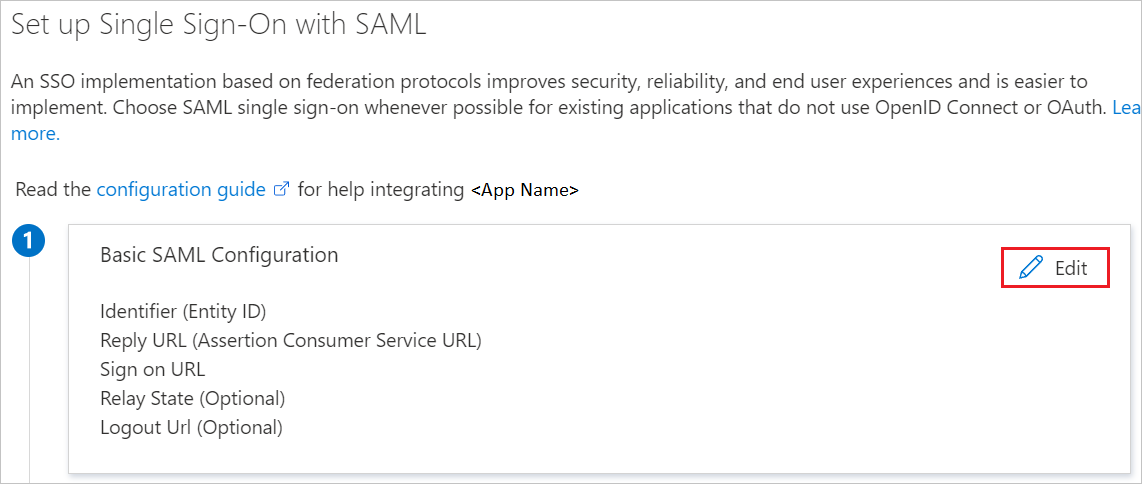

En la página Configurar inicio de sesión único con SAML, seleccione el icono de lápiz para Configuración básica SAML y edite la configuración.

En la sección Configuración básica de SAML, realice los pasos siguientes (tenga en cuenta que el dominio varía con el modelo de hospedaje, pero el valor FULLY-QUALIFIED-DOMAIN debe coincidir con la instalación de Infinite Campus):

a. En el cuadro de texto dirección URL de inicio de sesión, escriba una dirección URL con el siguiente patrón:

https://<DOMAIN>.infinitecampus.com/campus/SSO/<DISTRICTNAME>/SISb. En el cuadro de texto del identificador , escriba una dirección URL con el siguiente patrón:

https://<DOMAIN>.infinitecampus.com/campus/<DISTRICTNAME>c. En el cuadro de texto URL de respuesta, escriba una dirección URL con el siguiente patrón:

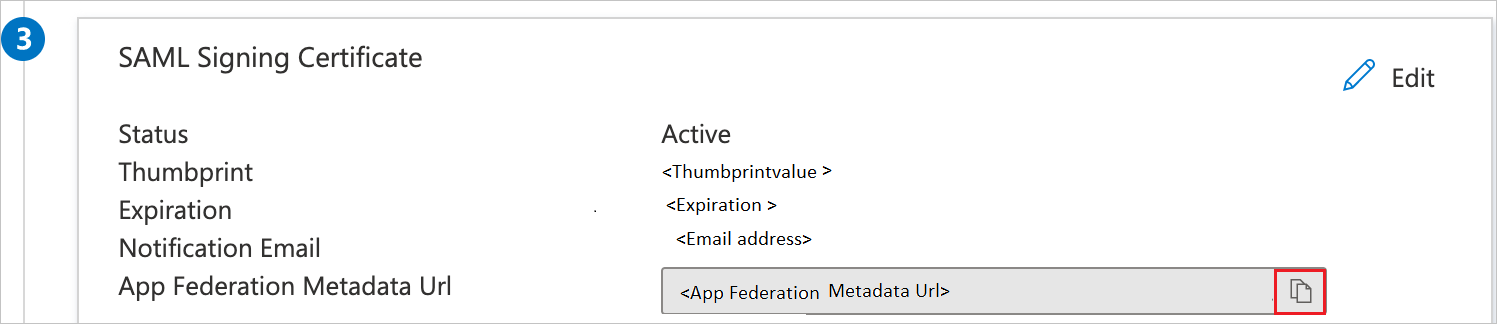

https://<DOMAIN>.infinitecampus.com/campus/SSO/<DISTRICTNAME>En la página Configurar Single Sign-On con SAML, en la sección Certificado de firma de SAML, haga clic en el botón Copiar para copiar la URL de metadatos de federación de la aplicación y guárdela en el ordenador.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las instrucciones de creación y asignación de una cuenta de usuario de inicio rápido para crear una cuenta de usuario de prueba llamada B.Simon.

Configura SSO de Infinite Campus

Para obtener pasos detallados sobre cómo configurar el inicio de sesión único en Infinite Campus, siga los pasos descritos en este documento.

Una vez que haya completado la configuración del inicio de sesión único en Infinite Campus, si desea que los usuarios cierren sesión en su conexión de SSO de Azure al cerrar sesión en Infinite Campus, siga estos pasos.

Prueba del inicio de sesión único

En esta sección, probará la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Seleccione Probar esta aplicación, esta opción redirige a la dirección URL de inicio de sesión de Infinite Campus, donde puede iniciar el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de Infinite Campus e inicie el flujo de inicio de sesión desde allí.

Puede usar Microsoft My Apps. Al seleccionar el icono de Infinite Campus en Aplicaciones, esta opción redirige a la dirección URL de inicio de sesión de Infinite Campus. Para obtener más información sobre Mis aplicaciones, vea Introduction to the My Apps.

Configurar el inicio de sesión único de Azure para entornos de Infinite Campus que no son de producción (espacio aislado, almacenamiento provisional)

Si su distrito tiene otros entornos de Infinite Campus, este proceso de configuración completo debe repetirse para cada entorno. Por ejemplo, si tu distrito tiene un sitio sandbox de Infinite Campus, agrega de nuevo la aplicación Infinite Campus desde la galería y completa el proceso haciendo referencia a la pantalla de Configuración del proveedor de servicios de SSO en el sitio sandbox de Infinite Campus. Si su distrito también tiene, por ejemplo, un sitio de ensayo de Infinite Campus, debe completar este proceso una tercera vez.

Consulte la documentación de Infinite Campus para obtener más información sobre este proceso.

Reemplazar un certificado SAML que expira

El certificado SAML en el que se basa esta integración deberá renovarse con el tiempo para que los usuarios puedan seguir iniciando sesión en Infinite Campus a través del inicio de sesión único. En el caso de los distritos con la configuración adecuada de correo electrónico de Campus Messenger establecido, Infinite Campus envía correos electrónicos de advertencia a medida que se aproxima la expiración del certificado. (Asunto: "Acción requerida: El certificado expira").

Estos son los pasos que se deben seguir para reemplazar un certificado SAML que expira:

- Haga que el administrador de Microsoft Entra de su distrito inicie sesión en Azure Portal.

- En el panel de navegación izquierdo, seleccione el servicio Microsoft Entra.

- Vaya a Aplicaciones empresariales y seleccione la aplicación Infinite Campus configurada anteriormente. (Si tiene varios entornos de Infinite Campus, como un espacio aislado o un sitio de ensayo, tiene varias aplicaciones de Infinite Campus configuradas aquí. Debe completar este proceso en cada entorno de Infinite Campus correspondiente para cualquiera con un certificado que expire).

- Selección de Inicio de sesión único

- Dirígete al Certificado SAML y copia la URL de los metadatos de federación de la aplicación.

- En Infinite Campus, vaya a la herramienta Configuración del proveedor de servicios de SSO, seleccione la configuración y pegue la dirección URL de metadatos de federación de la aplicación copiada en el paso anterior en el campo Dirección URL de metadatos.

- En una ventana independiente, vuelva a Azure Portal. En Certificados SAML, en el área Certificado de firma de tokens, seleccione Editar.

- Seleccione Nuevo certificado. Modifique la fecha de expiración si lo desea.

- Seleccione Guardar. (Deje la opción de firma y el algoritmo de firma as-is)

- Vuelva a la ventana Infinite Campus y seleccione el botón Sincronizar situado junto a la dirección URL de metadatos. Dice "Sincronización de IDP correcta". Seleccione Aceptar y Guardar.

- Vuelva a Azure Portal, todavía en la pantalla de edición del certificado de firma de SAML, seleccione los tres puntos (...) junto al nuevo certificado. Seleccione Make Certificate Active (Crear certificado activo) y seleccione Save (Guardar).

- Seleccione los tres puntos junto al certificado anterior. Seleccione Eliminar certificado.

- Regrese a Infinite Campus y haga clic en el botón Sincronizar junto a la URL de metadatos nuevamente. Dice "Sincronización de IDP correcta" de nuevo. Presione Aceptar y Vuelva a guardar.

Esto completa el proceso de reemplazar un certificado que expira. Para obtener más información, consulte la documentación de Infinite Campus .

Contenido relacionado

Una vez configurado Infinite Campus, puede aplicar el control de sesión, que protege la filtración y la infiltración de la información confidencial de la organización en tiempo real. El control de sesión se extiende desde el acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Defender for Cloud Apps.