Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar JIRA SAML SSO by Microsoft con Microsoft Entra ID. Al integrar JIRA SAML SSO by Microsoft con Microsoft Entra ID, se puede realizar lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a JIRA SAML SSO by Microsoft.

- Permitir que los usuarios inicien sesión automáticamente en JIRA SAML SSO by Microsoft con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Descripción

Use la cuenta de Microsoft Entra con el servidor JIRA de Atlassian para habilitar el inicio de sesión único. De esta forma, todos los usuarios de la organización pueden usar las credenciales de Microsoft Entra para iniciar sesión en la aplicación JIRA. Este complemento usa SAML 2.0 para la federación.

Requisitos previos

En el escenario descrito en este artículo se supone que ya tiene los siguientes requisitos previos:

- Una cuenta de usuario de Microsoft Entra con una suscripción activa. Si no la tiene, puede crear una cuenta gratis.

- Uno de los siguientes roles:

- JIRA Core y Software 7.0 a 10.5.1 o JIRA Service Desk 3.0 a 5.12.22 deben instalarse y configurarse en la versión de Windows de 64 bits.

- El servidor JIRA es compatible con HTTPS.

- Tenga en cuenta que las versiones admitidas para el complemento JIRA se mencionan en la sección siguiente.

- El servidor de JIRA es accesible en Internet, especialmente a la página de inicio de sesión de Microsoft Entra ID para la autenticación, y debe poder recibir el token de Microsoft Entra ID.

- Las credenciales de administrador se configuran en JIRA.

- WebSudo está deshabilitado en JIRA.

- Usuario de prueba creado en la aplicación de servidor JIRA.

Nota:

Para probar los pasos de este artículo, no se recomienda usar un entorno de producción de JIRA. Pruebe primero la integración en el entorno de desarrollo o de ensayo de la aplicación y, después, use el entorno de producción.

Para empezar, necesita los siguientes elementos:

- no use el entorno de producción, salvo que sea necesario.

- Una suscripción habilitada para el inicio de sesión único(SSO) en JIRA SAML SSO by Microsoft.

Nota:

Esta integración también está disponible para usarse desde el entorno de la nube del gobierno de EE. UU. de Microsoft Entra. Es posible encontrar esta aplicación en la galería de aplicaciones en la nube del gobierno de EE. UU. de Microsoft Entra y configurarla de la misma manera que en la nube pública.

Versiones compatibles de JIRA

- JIRA Core y Software: de la versión 7.0 a la 10.5.1.

- JIRA Service Desk versión 3.0 a 5.12.22.

- JIRA también admite la versión 5.2. Para obtener más detalles, seleccione Inicio de sesión único de Microsoft Entra para JIRA 5.2.

Nota:

Tenga en cuenta que nuestro complemento de JIRA también funciona con Ubuntu 16.04 y Linux.

Complementos de SSO de Microsoft

Inicio de sesión único de Microsoft Entra ID para la aplicación de centro de datos JIRA

Inicio de sesión único de Microsoft Entra ID para la aplicación del lado servidor de JIRA

Descripción del escenario

En este artículo, configura y prueba Microsoft Entra SSO en un entorno de prueba.

- JIRA SAML SSO de Microsoft admite el inicio de sesión único iniciado por SP.

Agregar JIRA SAML SSO by Microsoft desde la galería

Para configurar la integración de JIRA SAML SSO by Microsoft en Microsoft Entra ID, deberá agregar JIRA SAML SSO by Microsoft desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en elCentro de administración de Microsoft Entra al menos como Administrador de aplicaciones en la nube.

- Navegue a Entra ID>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba JIRA SAML SSO by Microsoft en el cuadro de búsqueda.

- Seleccione JIRA SAML SSO by Microsoft en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Si lo deseas, puedes usar también el asistente para la configuración de aplicaciones empresariales. En este asistente, puede agregar una aplicación a su cliente, agregar usuarios o grupos a la aplicación, asignar roles y completar la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para JIRA SAML SSO by Microsoft

Configure y pruebe el inicio de sesión único de Microsoft Entra con JIRA SAML SSO by Microsoft mediante un usuario de prueba llamado B.Simon. Para que SSO funcione, es necesario establecer un vínculo entre un usuario de Microsoft Entra y el usuario relacionado configurado con JIRA SAML SSO de Microsoft.

Para configurar y probar la integración de Microsoft Entra SSO con JIRA SAML SSO by Microsoft, siga estos pasos:

- Configurar el inicio de sesión único de Microsoft Entra: para permitir que los usuarios usen esta característica.

- Crear un usuario de prueba de Microsoft Entra : para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asignar el usuario de prueba de Microsoft Entra : para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configuración del inicio de sesión único de JIRA SAML SSO by Microsoft, para configurar los valores del inicio de sesión único en la aplicación.

- Creación de un usuario de prueba de JIRA SAML SSO by Microsoft: para tener un homólogo de B.Simon en JIRA SAML SSO by Microsoft que esté vinculado a la representación del usuario en Microsoft Entra.

- Prueba SSO - para comprobar si la configuración funciona.

Configuración del inicio de sesión único de Microsoft Entra

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en elCentro de administración de Microsoft Entra al menos como Administrador de aplicaciones en la nube.

Vaya a Entra ID>Aplicaciones empresariales>JIRA SAML SSO by Microsoft>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

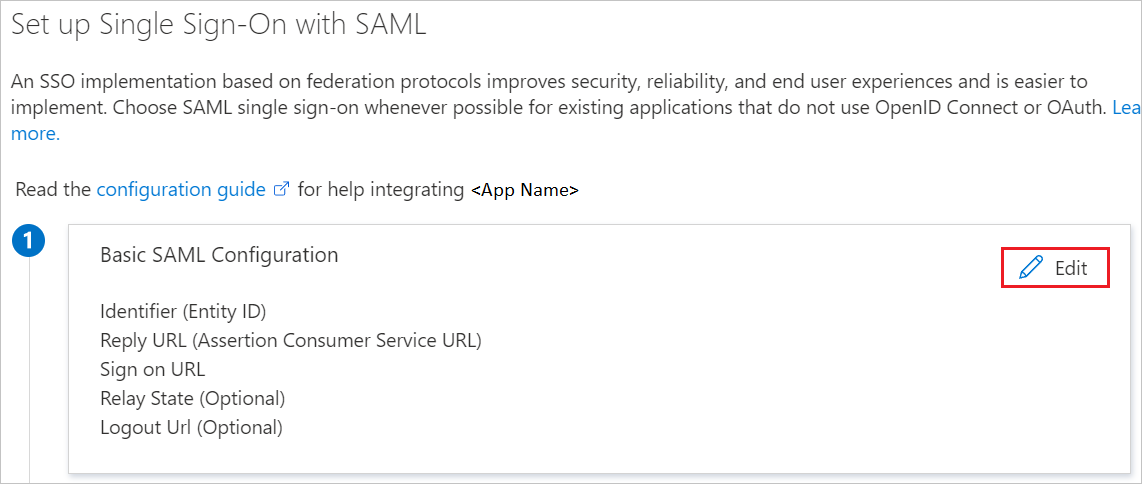

En la página Configuración del inicio de sesión único con SAML, seleccione el icono con forma de lápiz para abrir el cuadro de diálogo Configuración básica de SAML y modificar la configuración.

En la sección Configuración básica de SAML, siga estos pasos:

a) En el cuadro de texto Identificador, escriba una dirección URL con el siguiente patrón:

https://<domain:port>/b. En el cuadro de texto URL de respuesta, escriba una dirección URL con el siguiente patrón:

https://<domain:port>/plugins/servlet/saml/autha) En el cuadro de texto URL de inicio de sesión, escriba una dirección URL con el siguiente patrón:

https://<domain:port>/plugins/servlet/saml/authNota:

Estos valores no son reales. Actualice estos valores con los valores reales de Identificador, URL de respuesta y URL de inicio de sesión. En caso de que sea una dirección URL con nombre, el puerto es opcional. Estos valores se reciben durante la configuración del complemento Jira, que se explica más adelante en el artículo.

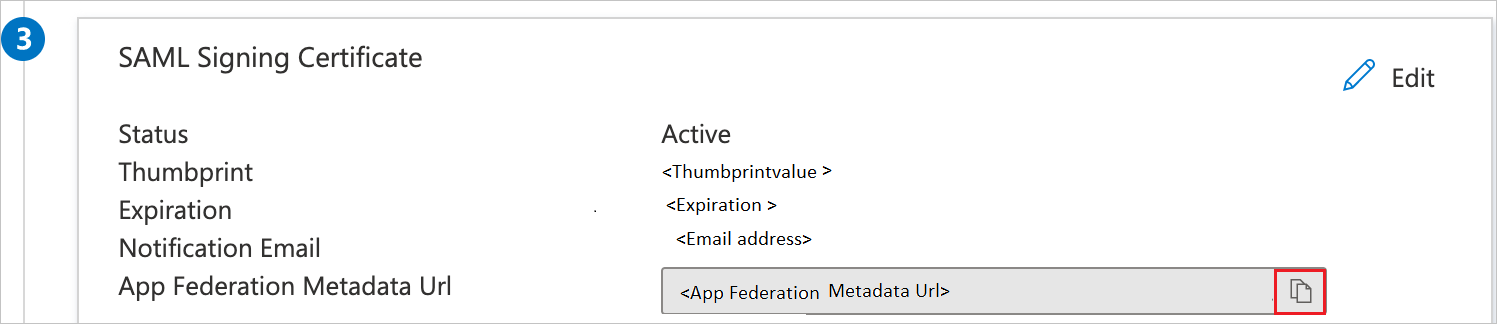

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, seleccione el botón copiar para copiar Dirección URL de metadatos de federación de aplicaciones y guárdelo en el equipo.

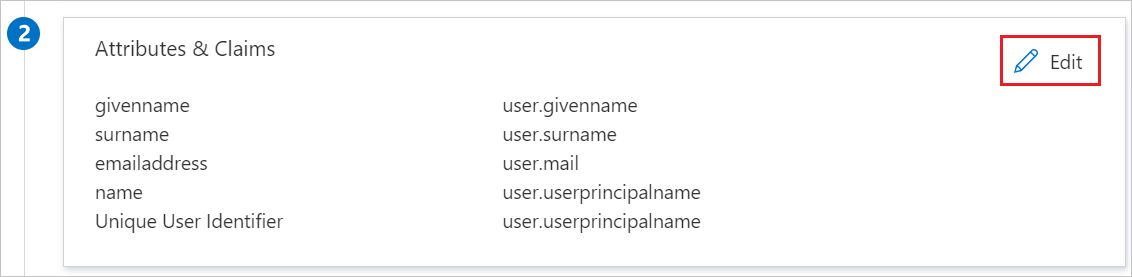

El atributo Name ID de Microsoft Entra ID se puede asignar a cualquier atributo de usuario deseado editando la sección Atributos y notificaciones.

a) Después de seleccionar Editar, se puede asignar cualquier atributo de usuario deseado seleccionando Identificador de usuario único (id. de nombre).

b. En la siguiente pantalla, el nombre de atributo deseado, como user.userprincipalname, se puede seleccionar como opción en el menú desplegable Atributo de origen.

c. La selección se puede guardar seleccionando el botón Guardar en la parte superior.

d. Ahora, el origen del atributo user.userprincipalname de Microsoft Entra ID se asigna al nombre del atributo Name ID en Microsoft Entra, que se compara con el atributo username en Atlassian por el complemento SSO.

Captura de pantalla que muestra cómo revisar Atributos y Reclamaciones.

Nota:

El servicio SSO proporcionado por Microsoft Azure admite la autenticación SAML, que puede realizar la identificación de usuarios mediante diferentes atributos, tales como "givenname" (nombre), "surname" (apellidos), "email" (dirección de correo electrónico) y "user principal name" (nombre principal de usuario). Se recomienda no usar el correo electrónico como atributo de autenticación, ya que microsoft Entra ID no comprueba siempre las direcciones de correo electrónico. El complemento compara los valores del atributo de nombre de usuario de Atlassian con el atributo NameID de Microsoft Entra ID para determinar que la autenticación de usuario es válida.

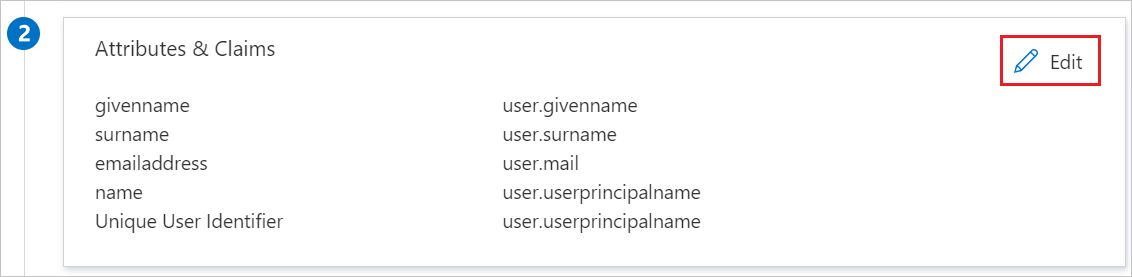

Si el inquilino de Azure tiene usuarios invitados, siga los pasos de configuración siguientes:

a) Seleccione el icono de lápiz para ir a la sección Atributos y Reclamaciones.

b. Seleccione NameID en la sección Atributos y Reclamaciones.

c. Configura las condiciones de reclamación en función del tipo de usuario.

Nota:

Asigne el valor

user.userprincipalnamede NameID para miembros yuser.mailpara invitados externos.d. Guardar los cambios y verificar el SSO para usuarios invitados externos.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las directrices en el crear y asignar una cuenta de usuario inicio rápido para crear una cuenta de usuario de prueba llamada B.Simon.

Configuración del inicio de sesión único de JIRA SAML SSO by Microsoft

En otra ventana del explorador web, inicie sesión en la instancia de JIRA como administrador.

Mantenga el puntero sobre el engranaje y seleccione los complementos.

Descargue el complemento del Centro de descarga de Microsoft. Cargue manualmente el complemento proporcionado por Microsoft mediante el menú Cargar complemento. La descarga del complemento está contemplada en el Acuerdo de servicio de Microsoft.

Para ejecutar el escenario de proxy inverso de JIRA o el escenario del equilibrador de carga, realice los pasos siguientes:

Nota:

En primer lugar, debe configurar el servidor con las siguientes instrucciones y después instalar el complemento.

a) Agregue el siguiente atributo en el puerto del conector del archivo server.xml de la aplicación de servidor JIRA.

scheme="https" proxyName="<subdomain.domain.com>" proxyPort="<proxy_port>" secure="true"

b. Cambie la URL base en Configuración del sistema en función del proxy o equilibrador de carga.

Una vez instalado el complemento, aparece en la sección de complementos Instalados por el usuario de Administrar complemento. Seleccione Configurar para configurar el nuevo complemento.

Siga estos pasos en la página de configuración:

Sugerencia

Asegúrese de que hay un solo certificado asignado a la aplicación, de forma que no se produzca ningún error en la resolución de los metadatos. Si hay varios certificados, después de resolver los metadatos, el administrador recibe un error.

a) En el cuadro de texto URL de metadatos, pegue el valor de URL de metadatos de federación de la aplicación que ha copiado y seleccione el botón Resolver. Se lee la dirección URL de metadatos de IdP y se rellena toda la información de campos.

b. Copie los valores Identificador, Dirección URL de respuesta y Dirección URL de inicio de sesión, y péguelos en los cuadros de texto Identificador, Dirección URL de respuesta y Dirección URL de inicio de sesión respectivamente en la sección Dominio y direcciones URL de JIRA SAML SSO by Microsoft de Azure Portal.

c. En Nombre del botón de inicio de sesión escriba el nombre del botón que la organización quiere que los usuarios vean en la pantalla de inicio de sesión.

d. En Descripción del botón de inicio de sesión escriba el nombre del botón que la organización quiere que los usuarios vean en la pantalla de inicio de sesión.

e. En Grupo predeterminado, seleccione el grupo predeterminado de la organización para asignar a los nuevos usuarios. Los grupos predeterminados facilitan los derechos de acceso organizados para las nuevas cuentas de usuario.

f. En SAML User ID Locations (Ubicaciones de Id. de usuario de SAML) seleccione User ID is in the NameIdentifier element of the Subject statement (El Id. de usuario está en el elemento NameIdentifier de la instrucción Subject) o User ID is in an Attribute element (El Id. de usuario está en un elemento Attribute). Este identificador debe ser el identificador de usuario de JIRA. Si el identificador de usuario no coincide, el sistema no permite que los usuarios inicien sesión.

Nota:

La ubicación del Id. de usuario de SAML predeterminada es el identificador de nombre. Puede cambiarlo a una opción de atributo y escribir el nombre de atributo adecuado.

g. Si selecciona El identificador de usuario está en un elemento Attribute, entonces, en Nombre del atributo, escriba el nombre del atributo donde se espera el identificador de usuario.

h. En la característica Creación automática de usuarios (aprovisionamiento de usuarios JIT): automatiza la creación de cuentas de usuario en aplicaciones web autorizadas, sin necesidad de aprovisionamiento manual. Esto reduce la carga de trabajo administrativa y aumenta la productividad. Dado que JIT se basa en la respuesta de inicio de sesión de Azure AD, escriba los valores del atributo de respuesta SAML, que incluyen la dirección de correo electrónico, el apellido y el nombre del usuario.

i. Si usa el dominio federado (como ADFS, etc.) con Microsoft Entra ID, seleccione la opción Habilitar detección del dominio principal y configure el nombre de dominio.

j. En Nombre de dominio, escriba el nombre del dominio en el caso de inicios de sesión basados en ADFS.

k. Seleccione Habilitar cierre de sesión único si quiere que se cierre la sesión de Microsoft Entra ID cuando un usuario cierre la sesión de JIRA.

l. Habilite Forzar inicio de sesión de Azure si quiere iniciar sesión con solo las credenciales de Microsoft Entra ID.

Nota:

Para habilitar el formulario de inicio de sesión predeterminado para el administrador en la página de acceso, cuando esté habilitada la opción de forzar el inicio de sesión en Azure, agregue el parámetro de consulta a la dirección URL del navegador.

https://<domain:port>/login.jsp?force_azure_login=falsem. Seleccione Habilitar el uso de Application Proxy si ha configurado la aplicación Atlassian local en una configuración de proxy de aplicación.

- Para la configuración del proxy de aplicación, siga los pasos descritos en la documentación del proxy de aplicación de Microsoft Entra.

n. Haga clic en Save (Guardar) para guardar la configuración.

Nota:

Para más información acerca de la instalación y la solución de problemas, visite MS JIRA SSO Connector Admin Guide (Guía de administración del conector SSO de MS JIRA). Hay un FAQ también para su asistencia.

Creación de un usuario de prueba en JIRA SAML SSO by Microsoft

Para permitir que los usuarios de Microsoft Entra inicien sesión en el servidor local de JIRA, se deben aprovisionar en JIRA SAML SSO by Microsoft. Para JIRA SAML SSO by Microsoft, el aprovisionamiento es una tarea manual.

Para aprovisionar una cuenta de usuario, realice estos pasos:

Inicie sesión como administrador en el servidor local de JIRA.

Pase el ratón por encima del engranaje y seleccione la administración de usuarios.

Se le redirigirá a la página Acceso de administrador para escribir Contraseña y seleccionar el botón Confirmar .

En la sección Administración de usuarios, seleccione Crear usuario.

En la página del cuadro de diálogo "Create New User" (Crear nuevo usuario), realice los pasos siguientes:

a) En el cuadro de texto Dirección de correo electrónico, escriba la dirección de correo electrónico de un usuario, por ejemplo, B.simon@contoso.com.

b. En el cuadro de texto Nombre completo, escriba el nombre completo de un usuario, por ejemplo, B.Simon.

c. En el cuadro de texto Nombre de usuario, escriba el correo electrónico de un usuario, por ejemplo, B.simon@contoso.com.

d. En el cuadro de texto Contraseña, escriba la contraseña del usuario.

e. Seleccione Create User (Crear usuario).

Prueba de SSO

En esta sección, probará la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Seleccione Probar esta aplicación, esta opción redirige a la dirección URL de inicio de sesión de JIRA SAML SSO by Microsoft, donde puede iniciar el flujo de inicio de sesión.

Acceda directamente a la URL de inicio de sesión de JIRA SAML SSO by Microsoft y ponga en marcha el flujo de inicio de sesión desde ahí.

Puede usar Mis aplicaciones de Microsoft. Al seleccionar el icono de JIRA SAML SSO by Microsoft en Aplicaciones, esta opción redirige a la dirección URL de inicio de sesión de JIRA SAML SSO by Microsoft. Para más información acerca de Mis Aplicaciones, consulte Introducción a Mis Aplicaciones.

Contenido relacionado

Una vez configurado JIRA SAML SSO by Microsoft, puede aplicar el control de sesión, que protege su organización en tiempo real frente a la filtración e infiltración de información confidencial. El control de sesión se extiende desde el acceso condicional. Aprende a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.