Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar Meta Networks Connector con Microsoft Entra ID. Al integrar Meta Networks Connector con Microsoft Entra ID, puede:

- Controlar en Microsoft Entra ID quién tiene acceso a Meta Networks Connector.

- Permitir que los usuarios inicien sesión automáticamente en Meta Networks Connector con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Prerrequisitos

En el escenario descrito en este artículo se supone que ya tiene los siguientes requisitos previos:

- Una cuenta de usuario de Microsoft Entra con una suscripción activa. Si no la tiene, puede crear una cuenta gratis.

- Uno de los siguientes roles:

- Una suscripción habilitada para el inicio de sesión único (SSO) en Meta Networks Connector

Descripción del escenario

En este artículo, configurará y probará el inicio de sesión único de Microsoft Entra en un entorno de prueba.

Meta Networks Connector admite SSO iniciado por SP e IDP.

Meta Networks Connector admite el aprovisionamiento de usuarios Just-In-Time.

Meta Networks Connector admite el aprovisionamiento de usuarios automatizado.

Incorporación de Meta Networks Connector desde la galería

Para configurar la integración de Meta Networks Connector en Microsoft Entra ID, deberá agregar Meta Networks Connector desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra siendo al menos un Administrador de aplicaciones en la nube.

- Navegue a Entra ID>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba Meta Networks Connector en el cuadro de búsqueda.

- Seleccione Meta Networks Connector en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega a su arrendatario.

Si lo deseas, puedes usar también el asistente para la configuración de aplicaciones empresariales. En este asistente, puede agregar una aplicación a su cliente, agregar usuarios o grupos a la aplicación, asignar roles y completar la configuración de SSO. Obtén más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para Meta Networks Connector

Configure y pruebe el inicio de sesión único de Microsoft Entra con Meta Networks Connector mediante un usuario de prueba llamado B. Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado de Meta Networks Connector.

Para configurar y probar el inicio de sesión único de Microsoft Entra con Meta Networks Connector, siga este procedimiento:

-

Configura Microsoft Entra SSO para permitir que tus usuarios usen esta característica.

- Creación de un usuario de prueba de Microsoft Entra : para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra : para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

-

Configuración del inicio de sesión único de Meta Networks Connector : para configurar las opciones de inicio de sesión único en la aplicación.

- Creación de un usuario de prueba de Meta Networks Connector: para tener un homólogo de B.Simon en Meta Networks Connector que esté vinculado a la representación del usuario en Microsoft Entra.

- Prueba SSO – para comprobar si la configuración funciona.

Configurar el SSO de Microsoft Entra

Siga estos pasos para activar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra siendo al menos un Administrador de aplicaciones en la nube.

Vaya a Entra ID>Enterprise apps>Meta Networks Connector>Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, elija SAML.

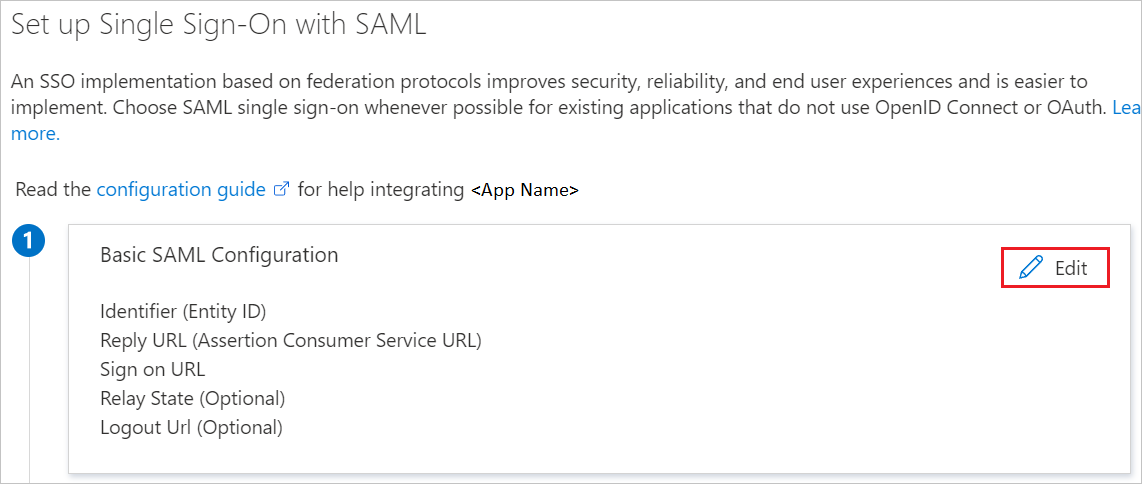

En la página Configurar inicio de sesión único con SAML, seleccione el icono de lápiz para Configuración básica SAML y edite la configuración.

En la sección Configuración básica de SAML , si desea configurar la aplicación en modo iniciado por IDP , realice los pasos siguientes:

a) En el cuadro de texto Identificador , escriba una dirección URL con el siguiente patrón:

https://login.nsof.io/v1/<ORGANIZATION-SHORT-NAME>/saml/metadatab. En el cuadro de texto URL de respuesta, escriba una dirección URL con el siguiente patrón:

https://login.nsof.io/v1/<ORGANIZATION-SHORT-NAME>/sso/samlSeleccione Establecer direcciones URL adicionales y realice el paso siguiente si desea configurar la aplicación en modo iniciado por SP :

a) En el cuadro de texto URL para iniciar sesión, escriba una dirección URL con el siguiente patrón:

https://<ORGANIZATION-SHORT-NAME>.metanetworks.com/loginb. En el cuadro de texto Estado de la retransmisión , escriba una dirección URL con el siguiente patrón:

https://<ORGANIZATION-SHORT-NAME>.metanetworks.com/#/Nota:

Estos valores no son reales. Actualice estos valores con el identificador real, la dirección URL de respuesta y la dirección URL de Sign-On, que se explican más adelante en el artículo.

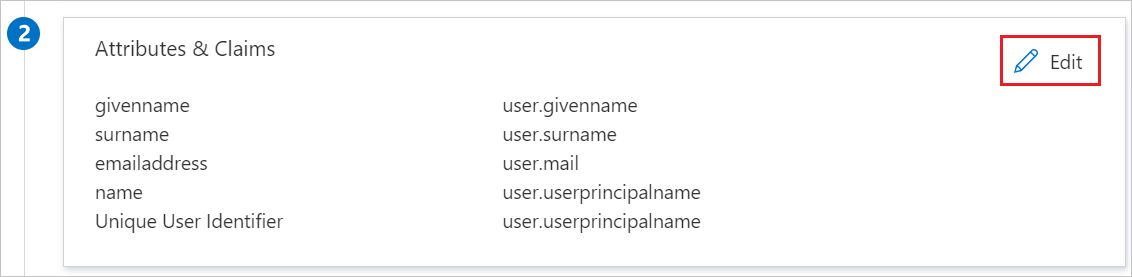

La aplicación Meta Networks Connector espera las aserciones de SAML en un formato específico, que requiere que se agreguen asignaciones de atributos personalizados a la configuración de los atributos del token de SAML. En la captura de pantalla siguiente se muestra la lista de atributos predeterminados. Seleccione el icono Editar para abrir el cuadro de diálogo Atributos de usuario .

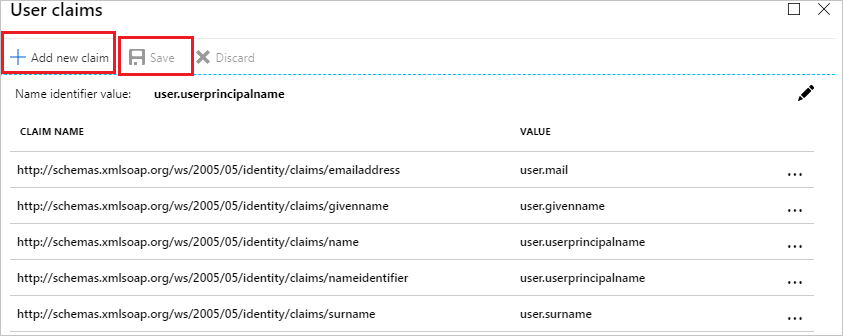

Además de lo anterior, la aplicación Meta Networks Connector espera que se usen algunos atributos más en la respuesta de SAML. En la sección Notificaciones de usuario del cuadro de diálogo Atributos de usuario , realice los pasos siguientes para agregar el atributo de token SAML, como se muestra en la tabla siguiente:

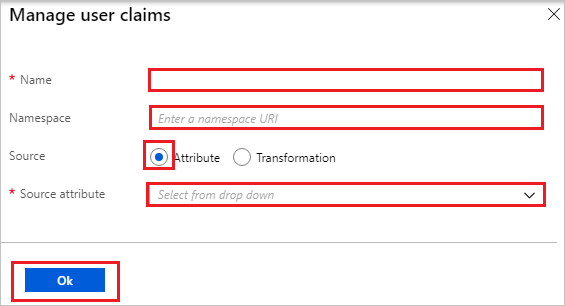

Nombre Atributo de origen Namespace nombre de pila nombre.dado_usuario apellido apellido de usuario dirección de correo electrónico usuario.correo http://schemas.xmlsoap.org/ws/2005/05/identity/claimsnombre usuario.nombrePrincipalDelUsuario http://schemas.xmlsoap.org/ws/2005/05/identity/claimsTeléfono usuario.numerodetelefono a) Seleccione Agregar nueva notificación para abrir el cuadro de diálogo Administrar notificaciones de usuario .

b. En el cuadro de texto Nombre , escriba el nombre del atributo que se muestra para esa fila.

c. Deje el espacio de nombres en blanco.

d. Seleccione Origen como atributo .

e. En la lista de atributos del origen , escriba el valor del atributo que se muestra para esa fila.

f. Seleccione Aceptar.

g. Haga clic en Guardar.

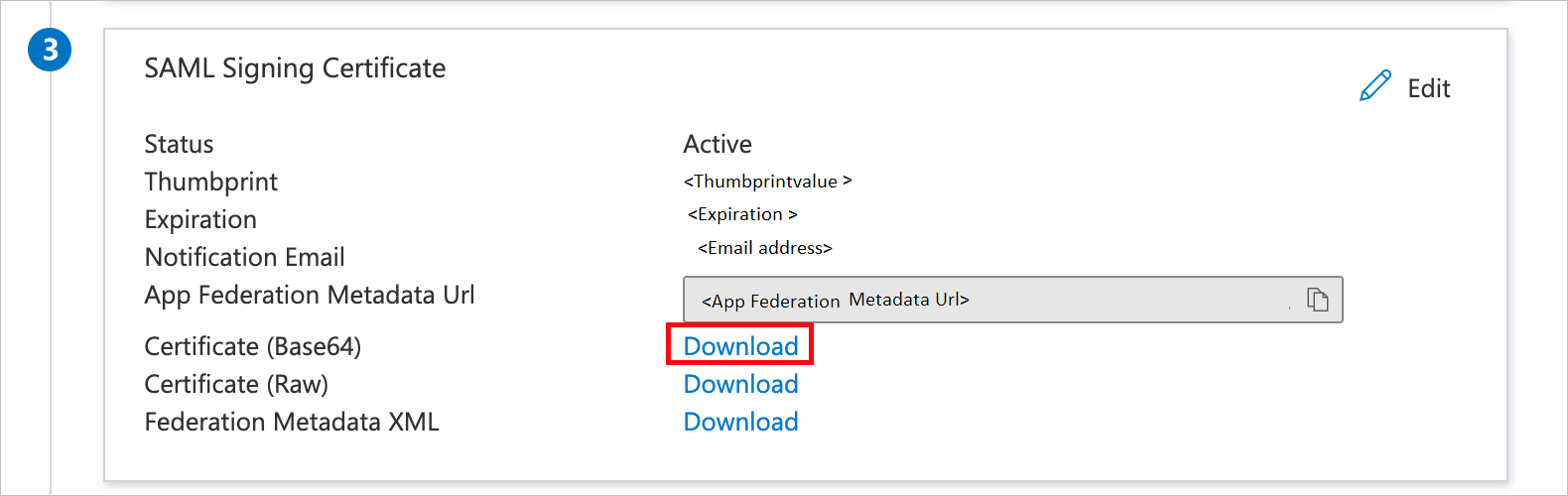

En la página Configurar Single Sign-On con SAML, en la sección Certificado de firma de SAML, seleccione Descargar para bajar el Certificado (Base64) de las opciones disponibles según sus necesidades y guárdelo en su ordenador.

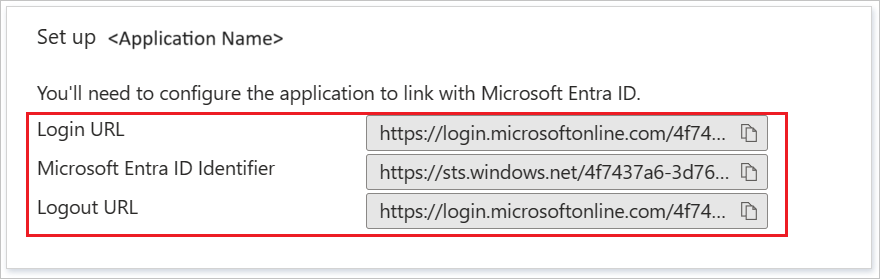

En la sección Set up Meta Networks Connector (Configurar Meta Networks Connector), copie las direcciones URL que necesite.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las instrucciones de creación y asignación de una cuenta de usuario de inicio rápido para crear una cuenta de usuario de prueba llamada B.Simon.

Configurar del inicio de sesión único de Meta Networks Connector

Abra una nueva pestaña en el explorador e inicie sesión en su cuenta de administrador de Meta Networks Connector.

Nota:

Meta Networks Connector es un sistema seguro. Por lo que antes de acceder a su portal deberá hacer que su dirección IP pública se incluya en una lista de permitidos en su lado. Para obtener la dirección IP pública, siga el vínculo especificado aquí. Envíe su dirección IP al equipo de soporte técnico de Meta Networks Connector para que su dirección IP se incluya en una lista de permitidos.

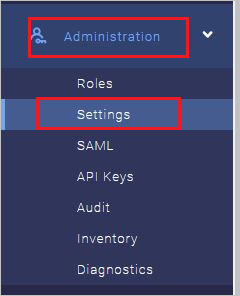

Vaya a Administrador y seleccione Configuración.

Asegúrese de que Registro del tráfico de Internet y Forzar MFA de VPN se establecen en Desactivado.

Vaya a Administrador y seleccione SAML.

En la página Detalles, lleve a cabo los pasos siguientes:

a) Copie el valor de Dirección URL de inicio de sesión único y péguelo en el cuadro de texto Dirección URL de inicio de sesión en la sección Dominio y direcciones URL de Meta Networks Connector.

b. Copie el valor de Dirección URL del destinatario y péguelo en el cuadro de texto Dirección URL de respuesta en la sección Dominio y direcciones URL de Meta Networks Connector.

c. Copie el valor de Identificador URI de audiencia y péguelo en el cuadro de texto Identificador (Identificador de entidad) en la sección Dominio y direcciones URL de Meta Networks Connector.

d. Habilite SAML.

En la pestaña GENERAL, realice los pasos siguientes:

a) En la dirección URL de inicio de sesión único del proveedor de identidades, pegue el valor de dirección URL de inicio de sesión, que copió anteriormente.

b. En el Emisor de proveedor de identidades, pegue el valor de Identificador de Microsoft Entra que copió anteriormente.

c. Abra el certificado descargado desde Azure Portal en el Bloc de notas y péguelo en el cuadro de texto Certificado X.509.

d. Habilite el Aprovisionamiento Just-in-Time.

Creación de un usuario de prueba en Meta Networks Connector

En esta sección, se crea un usuario llamado Britta Simon en Meta Networks Connector. Meta Networks Connector admite el aprovisionamiento Just-In-Time, que está habilitado de forma predeterminada. No hay ningún elemento de acción para usted en esta sección. Si el usuario no existe en Meta Networks Connector, se crea uno cuando se intenta acceder a Meta Networks Connector.

Nota:

Si necesita crear manualmente un usuario, es preciso que se ponga contacto con el equipo de soporte técnico de Meta Networks Connector.

Meta Networks también admite el aprovisionamiento automático de usuarios. Aquí puede encontrar más detalles sobre cómo configurar el aprovisionamiento automático de usuarios.

Prueba de SSO

En esta sección vas a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Iniciado por SP:

Seleccione Probar esta aplicación; esta opción redirige a la dirección URL de inicio de sesión de Meta Networks Connector, donde puede iniciar el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de Meta Networks Connector e inicie el flujo de inicio de sesión desde allí.

IDP iniciado:

- Seleccione Probar esta aplicación y debería iniciar sesión automáticamente en la instancia de Meta Networks Connector para la que configuró el inicio de sesión único.

También puedes usar Mis aplicaciones de Microsoft para probar la aplicación en cualquier modo. Al seleccionar el icono de Meta Networks Connector en Aplicaciones, si se ha configurado en modo SP, se le redirigirá a la página de inicio de sesión de la aplicación para comenzar el flujo de inicio de sesión; y si se ha configurado en modo IDP, debería iniciar sesión automáticamente en la instancia de Meta Networks Connector para la que configuró el inicio de sesión único. Para obtener más información acerca de Mis aplicaciones, consulta Introducción a Mis aplicaciones.

Contenido relacionado

Una vez configurado Meta Networks Connector, puede aplicar el control de sesión, que protege contra la filtración y la infiltración de la información confidencial de la organización en tiempo real. El control de sesión se extiende desde el acceso condicional. Aprende a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.