Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar NS1 SSO for Azure con Microsoft Entra ID. Al integrar NS1 SSO for Azure con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a NS1 SSO for Azure.

- Permitir que los usuarios puedan iniciar sesión automáticamente en NS1 SSO for Azure con sus cuentas de Microsoft Entra.

- Puede administrar sus cuentas en una ubicación central, Azure Portal.

Prerrequisitos

Para empezar, necesitas los siguientes elementos:

- Una suscripción a Microsoft Entra. Si no tiene una suscripción, puede obtener una cuenta gratuita.

- Una suscripción habilitada para el inicio de sesión único (SSO) en NS1 SSO for Azure.

- Junto con el administrador de aplicaciones en la nube, el administrador de aplicaciones también puede agregar o administrar aplicaciones en Microsoft Entra ID. Para más información, consulte Roles integrados de Azure.

Descripción del escenario

En este artículo, configura y prueba Microsoft Entra SSO en un entorno de prueba.

- NS1 SSO for Azure admite el inicio de sesión único iniciado por SP e IDP.

Nota:

El identificador de esta aplicación es un valor de cadena fijo, por lo que solo se puede configurar una instancia en una misma entidad.

Adición de NS1 SSO for Azure desde la galería

Para configurar la integración de NS1 SSO for Azure en Microsoft Entra ID, es preciso agregar NS1 SSO for Azure desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de aplicaciones en la nube.

- Vaya a Entra ID>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería , escriba NS1 SSO for Azure en el cuadro de búsqueda.

- Seleccione NS1 SSO para Azure en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega a su arrendatario.

Como alternativa, también puede usar el Asistente para configuración de aplicaciones empresariales. En este asistente, puede agregar una aplicación a su cliente, agregar usuarios o grupos a la aplicación, asignar roles y completar la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para NS1 SSO for Azure

Configure y prueba la autenticación única de Microsoft Entra con NS1 SSO para Azure utilizando un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es preciso establecer una relación de vinculación entre un usuario de Microsoft Entra y el usuario relacionado de NS1 SSO for Azure.

Estos son los pasos generales para configurar y probar el inicio de sesión único de Microsoft Entra con NS1 SSO for Azure:

Configure el inicio de sesión único de Microsoft Entra para permitir que los usuarios usen esta característica.

un. Cree un usuario de prueba de Microsoft Entra para probar el inicio de sesión único de Microsoft Entra con B.Simon.

b. Asigne el usuario de prueba de Microsoft Entra para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

Configurar SSO de NS1 para Azure SSO para que se puedan configurar los ajustes de inicio de sesión único en la aplicación.

un. Creación de un usuario de prueba de NS1 SSO for Azure para tener un homólogo de B.Simon en NS1 SSO for Azure. Este homólogo está vinculado a la representación del usuario en Microsoft Entra.

Pruebe SSO para comprobar si la configuración funciona.

Configurar el SSO de Microsoft Entra

Siga estos pasos para activar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de aplicaciones en la nube.

Vaya a la página de integración de aplicaciones Entra ID>Enterprise apps>NS1 SSO for Azure y busque la sección Administrar. Seleccione Inicio de sesión único.

En la página Seleccionar un método de inicio de sesión único , seleccione SAML.

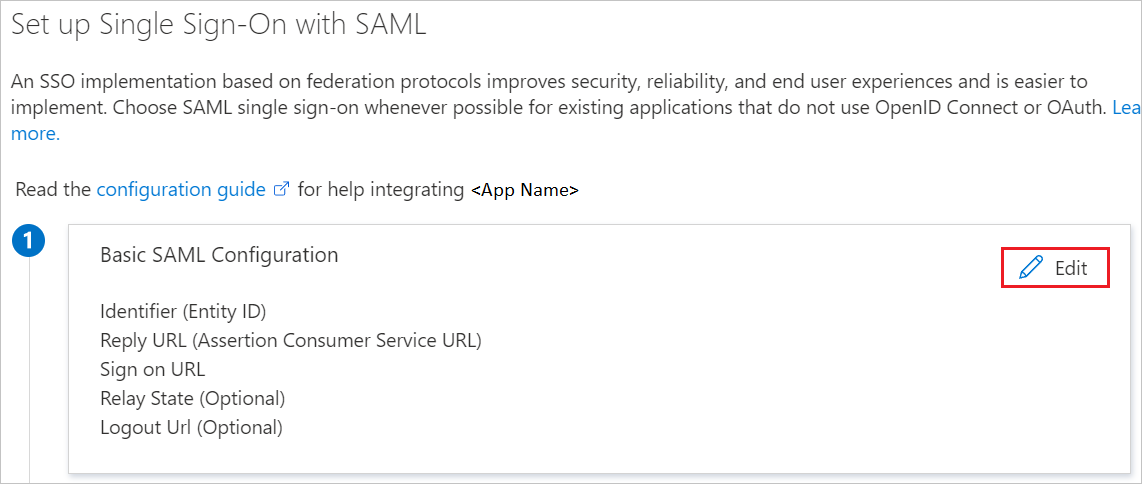

En la página Configurar inicio de sesión único mediante SAML, seleccione el icono de lápiz en Configuración básica de SAML para editar la configuración.

En la sección Configuración básica de SAML , realice los pasos siguientes:

un. En el cuadro de texto Identificador , escriba la siguiente dirección URL:

https://api.nsone.net/saml/metadatab. En el cuadro de texto URL de respuesta , escriba una dirección URL con el siguiente patrón:

https://api.nsone.net/saml/sso/<ssoid>Seleccione Establecer direcciones URL adicionales y realice el paso siguiente si desea configurar la aplicación en modo iniciado por SP :

En el cuadro de texto URL de inicio de sesión, escriba la siguiente dirección URL:

https://my.nsone.net/#/login/ssoNota:

El valor de la dirección URL de respuesta no es real. Actualice la dirección URL de respuesta con la dirección URL de respuesta real. Para obtener el valor, póngase en contacto con el equipo de soporte técnico NS1 SSO for Azure Client support team. También puede consultar los patrones que se muestran en la sección Configuración básica de SAML .

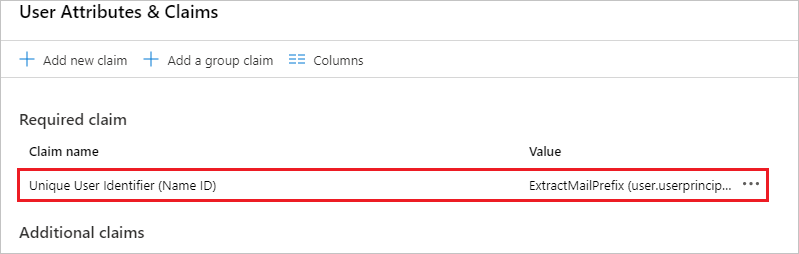

La aplicación NS1 SSO for Azure espera las aserciones de SAML en un formato específico. Configure las siguientes declaraciones para esta aplicación. Puede administrar los valores de estos atributos desde la sección Atributos de usuario y notificaciones de la página de integración de aplicaciones. En la página Set up Single Sign-On with SAML (Configurar una sola Sign-On con SAML), seleccione el icono de lápiz para abrir el cuadro de diálogo Atributos de usuario.

Seleccione el nombre del atributo para editar la notificación.

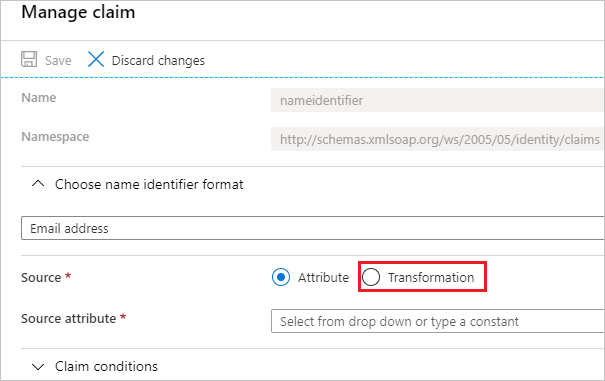

Seleccione Transformación.

En la sección Administrar transformación , realice los pasos siguientes:

Seleccione ExactMailPrefix() como Transformación.

Seleccione user.userprincipalname como Parámetro 1.

Seleccione Agregar.

Seleccione Guardar.

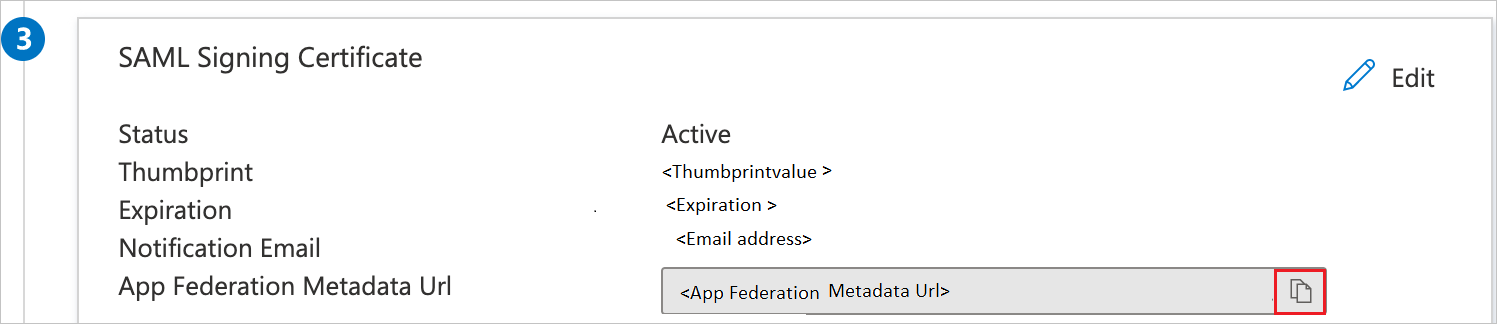

En la página Configurar inicio de sesión único con SAML, en la sección Certificado de firma de SAML, seleccione el botón de copiar. Esto copia la dirección URL de metadatos de la federación de aplicaciones y la guarda en el ordenador.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las instrucciones de creación y asignación de una cuenta de usuario de inicio rápido para crear una cuenta de usuario de prueba llamada B.Simon.

Configuración del inicio de sesión único en NS1 SSO for Azure

Para configurar el inicio de sesión único (SSO) en NS1 para Azure, es preciso enviar la dirección URL de metadatos de federación de aplicaciones al equipo de soporte técnico de NS1 SSO for Azure. Dicho equipo lo configura para establecer la conexión de SSO de SAML correctamente en ambos lados.

Creación de un usuario de prueba en NS1 SSO for Azure

En esta sección, va a crear un usuario llamado B.Simon en NS1 SSO for Azure. Colabore con el equipo de soporte técnico de NS1 SSO for Azure para agregar los usuarios en la plataforma de NS1 SSO for Azure. No puede usar el inicio de sesión único hasta que cree y active los usuarios.

Prueba de SSO

En esta sección vas a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Iniciado por SP:

Seleccione Probar esta aplicación, esta opción redirige a la dirección URL de inicio de sesión de NS1 SSO for Azure, donde puede iniciar el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de NS1 SSO for Azure e inicie el flujo de inicio de sesión desde allí.

IDP iniciado:

- Seleccione Probar esta aplicación y debería iniciar sesión automáticamente en el sistema de inicio de sesión único de NS1 para Azure que configuró.

También puedes usar Mis aplicaciones de Microsoft para probar la aplicación en cualquier modo. Al seleccionar el icono de NS1 SSO for Azure en Mis Aplicaciones, si se ha configurado en modo SP, se le redirigirá a la página de inicio de sesión de la aplicación para comenzar el flujo de inicio de sesión. Si se ha configurado en modo IDP, iniciará sesión automáticamente en NS1 SSO for Azure para el que configuró el inicio de sesión único. Para obtener más información, consulte Microsoft Entra My Apps.

Contenido relacionado

Una vez configurado NS1 SSO for Azure para Azure, podrá aplicar el control de sesión, que protege la información confidencial de su organización de la exfiltración y la infiltración en tiempo real. El control de sesión se extiende desde el acceso condicional. Aprenda a aplicar el control de sesión con Microsoft Cloud App Security.