Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo se describen los pasos que debe realizar en Genesys Cloud for Azure y Microsoft Entra ID para configurar el aprovisionamiento automático de usuarios. Cuando se configura, Microsoft Entra ID aprovisiona y desaprovisiona automáticamente usuarios y grupos en Genesys Cloud for Azure mediante el servicio de aprovisionamiento de Microsoft Entra. Para obtener información importante acerca de lo que hace este servicio, cómo funciona y ver preguntas frecuentes al respecto, consulte Automatización del aprovisionamiento y desaprovisionamiento de usuarios para aplicaciones SaaS con Microsoft Entra ID.

Capacidades soportadas

- Creación de usuarios en Genesys Cloud for Azure

- Eliminación de usuarios en Genesys Cloud for Azure cuando ya no requieren acceso

- Mantenimiento de la sincronización de los atributos de usuario entre Microsoft Entra ID y Genesys Cloud for Azure

- Aprovisionar grupos y pertenencias a grupos en Genesys Cloud for Azure

- Inicio de sesión único en Genesys Cloud for Azure (recomendado)

Prerrequisitos

En el escenario descrito en este artículo se supone que ya tiene los siguientes requisitos previos:

- Una cuenta de usuario de Microsoft Entra con una suscripción activa. Si no la tiene, puede crear una cuenta gratis.

- Uno de los siguientes roles:

- Una organización de PureCloud.

- Un usuario con permisos para crear un cliente de OAuth.

Nota:

Esta integración también está disponible para su uso en el entorno de microsoft Entra US Government Cloud. Puede encontrar esta aplicación en la Galería de aplicaciones en la nube de Microsoft Entra US Government y configurarla de la misma manera que lo hace desde la nube pública.

Paso 1: Planifica tu despliegue de aprovisionamiento

- Obtén información sobre cómo funciona el servicio de aprovisionamiento.

- Determina quién está incluido en el ámbito de aprovisionamiento.

- Determine qué datos quiere asignar entre Microsoft Entra ID y Genesys Cloud for Azure.

Paso 2: Configuración de Genesys Cloud for Azure para admitir el aprovisionamiento con Microsoft Entra ID

- Cree un cliente de OAuth configurado en la organización de PureCloud.

- Genere un token con el cliente de OAuth.

- Si desea aprovisionar automáticamente la pertenencia a grupos en PureCloud, debe crear grupos en PureCloud con un nombre idéntico al grupo en Microsoft Entra ID.

Paso 3: Agregar Genesys Cloud for Azure desde la galería de aplicaciones de Microsoft Entra

Para empezar a administrar el aprovisionamiento de Genesys Cloud for Azure, agregue Genesys Cloud for Azure desde la galería de aplicaciones de Microsoft Entra. Si ha configurado previamente Genesys Cloud for Azure para el inicio de sesión único, puede usar la misma aplicación. Sin embargo, se recomienda crear una aplicación independiente al probar la integración inicialmente. Obtenga más información sobre cómo agregar una aplicación desde la galería aquí.

Paso 4: Definir quién está en el ámbito de aprovisionamiento

El servicio de aprovisionamiento de Microsoft Entra permite definir el ámbito de quién se aprovisiona en función de la asignación a la aplicación o en función de los atributos del usuario o grupo. Si decide determinar quién tiene acceso a su aplicación en función de la asignación, puede usar los pasos para asignar usuarios y grupos a la aplicación. Si decide definir el ámbito del aprovisionamiento únicamente en función de los atributos del usuario o grupo, puede usar un filtro de delimitación.

Comience pequeño. Pruebe con un pequeño conjunto de usuarios y grupos antes de implementarlo en todos. Cuando el ámbito de aprovisionamiento se establece en usuarios y grupos asignados, puede controlarlo asignando uno o dos usuarios o grupos a la aplicación. Cuando el ámbito se establece en todos los usuarios y grupos, puede especificar un filtro de ámbito basado en atributos.

Si necesita roles adicionales, puede actualizar el manifiesto de la aplicación para agregar nuevos roles.

Paso 5: Configuración del aprovisionamiento automático de usuarios en Genesys Cloud for Azure

En esta sección se le guía por los pasos necesarios para configurar el servicio de aprovisionamiento de Microsoft Entra para crear, actualizar y deshabilitar usuarios o grupos en TestApp en función de las asignaciones de usuarios o grupos de Microsoft Entra ID.

Para configurar el aprovisionamiento automático de usuarios para Genesys Cloud for Azure en Microsoft Entra ID:

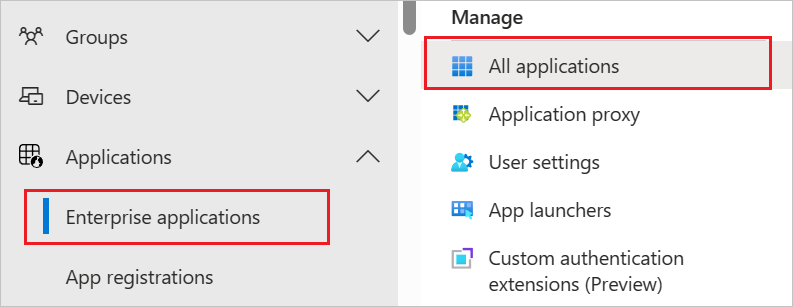

Inicie sesión en el Centro de administración de Microsoft Entra siendo al menos un Administrador de aplicaciones en la nube.

Navegue a Entra ID>Aplicaciones empresariales

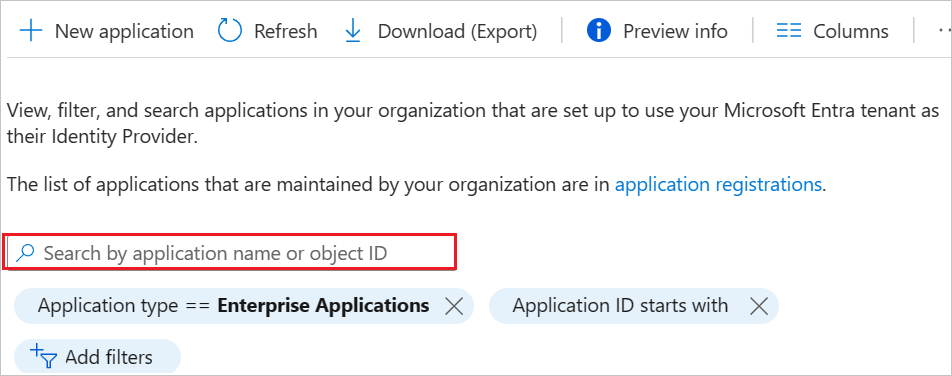

En la lista de aplicaciones, seleccione Genesys Cloud for Azure.

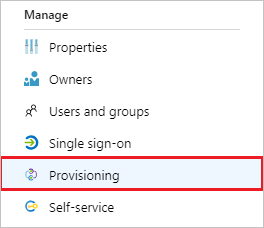

Seleccione la pestaña Aprovisionamiento.

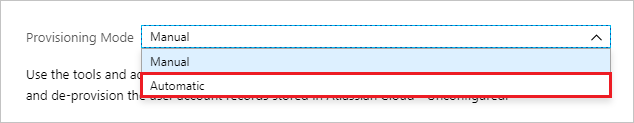

Establezca el modo de aprovisionamiento en Automático.

En la sección Credenciales de administrador, escriba la dirección URL de la API de Genesys Cloud for Azure y el token de OAuth en los campos URL de inquilino y Token secreto respectivamente. La URL de la API se estructura como

{{API Url}}/api/v2/scim/v2, utilizando la URL de la API para tu región de PureCloud desde el Centro de Desarrolladores de PureCloud. Seleccione Probar conexión para asegurarse de que Microsoft Entra ID puede conectarse a Genesys Cloud for Azure. Si la conexión no se establece, asegúrese de que la cuenta de Genesys Cloud for Azure tiene permisos de administrador y pruebe otra vez.

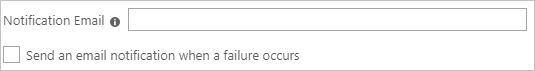

En el campo Correo electrónico de notificación, escriba la dirección de correo electrónico de una persona o grupo que debe recibir las notificaciones de error de aprovisionamiento y active la casilla Enviar una notificación por correo electrónico cuando se produzca un error .

Haga clic en Guardar.

En la sección Asignaciones, seleccione Sincronizar usuarios de Microsoft Entra con Genesys Cloud for Azure.

Revise los atributos de usuario que se sincronizan entre Microsoft Entra ID y Genesys Cloud for Azure en la sección Asignación de atributos. Los atributos seleccionados como propiedades de Coincidencia se usan para buscar coincidencias con las cuentas de usuario de Genesys Cloud for Azure a fin de realizar operaciones de actualización. Si decide cambiar el atributo de destino coincidente, debe asegurarse de que Genesys Cloud for Azure API admite el filtrado de usuarios en función de ese atributo. Seleccione el botón Guardar para confirmar los cambios.

Atributo Tipo Compatible con el filtrado Requerido por Genesys Cloud for Azure nombre de usuario Cuerda ✓ ✓ activo Booleano ✓ Nombre para mostrar Cuerda ✓ emails[type = "trabajo"].valor Cuerda título Cuerda númerosDeTeléfono[tipo igual a "móvil"].valor Cuerda phoneNumbers[type eq "trabajo"].valor Cuerda phoneNumbers[type eq "work2"].value Cuerda phoneNumbers[type eq "trabajo3"].value Cuerda phoneNumbers[type eq "work4"].value Cuerda phoneNumbers[tipo eq "casa"].value Cuerda phoneNumbers[type eq "microsoftteams"].value Cuerda Roles Cuerda urn:ietf:params:scim:schemas:extension:enterprise:2.0:Usuario:departamento Cuerda urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:gerente Referencia urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:númeroDeEmpleado Cuerda urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:división Cuerda urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'microsoftteams'].value Cuerda urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'ringcentral'].value Cuerda urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'zoomphone].value Cuerda En la sección Asignaciones, seleccione Sincronizar grupos de Microsoft Entra con Genesys Cloud for Azure.

Revise los atributos de grupo que se sincronizan entre Microsoft Entra ID y Genesys Cloud for Azure en la sección Asignación de atributos. Los atributos seleccionados como propiedades de Coincidencia se usan para buscar coincidencias con los grupos de Genesys Cloud for Azure a fin de realizar operaciones de actualización. Seleccione el botón Guardar para confirmar los cambios. Genesys Cloud for Azure no admite la creación o eliminación de grupos y solo admite la actualización de grupos.

Atributo Tipo Compatible con el filtrado Requerido por Genesys Cloud for Azure Nombre para mostrar Cuerda ✓ ✓ ID externo Cuerda Miembros Referencia Para configurar los filtros de ámbito, consulte las instrucciones siguientes que se proporcionan en el artículo sobre filtros de ámbito.

Para habilitar el servicio de aprovisionamiento de Microsoft Entra para Genesys Cloud for Azure, cambie el Estado de aprovisionamiento a Activado en la sección Configuración.

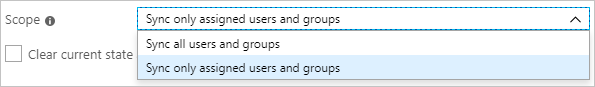

Elija los valores que quiera en Ámbito, en la sección Configuración, para definir los usuarios o grupos que quiere que se aprovisionen en Genesys Cloud for Azure.

Cuando esté listo para aprovisionar, seleccione Guardar.

Esta operación inicia el ciclo de sincronización inicial de todos los usuarios y grupos definidos en Ámbito en la sección Configuración . El ciclo inicial tarda más tiempo en realizarse que los ciclos posteriores, que se producen aproximadamente cada 40 minutos, siempre y cuando se ejecute el servicio de aprovisionamiento de Microsoft Entra.

Paso 6: Supervisión de la implementación

Una vez configurado el aprovisionamiento, use los recursos siguientes para supervisar la implementación:

- Use los registros de aprovisionamiento de para determinar qué usuarios se aprovisionan correctamente o sin éxito

- Compruebe la barra de progreso para ver el estado del ciclo de aprovisionamiento y cómo se acerca a la finalización.

- Si la configuración de aprovisionamiento parece estar en un estado no saludable, la aplicación entra en cuarentena. Obtenga más información sobre los estados de cuarentena en el artículo estado de cuarentena de aprovisionamiento de aplicaciones .

Registro de cambios

- 10/09/2020: se ha agregado compatibilidad con el atributo de empresa de extensión employeeNumber.

- 18/05/2021: se ha agregado compatibilidad con los atributos principales phoneNumbers[type eq "work2"] , phoneNumbers[type eq "work3"] , phoneNumbers[type eq "work4"] , phoneNumbers[type eq "home"] , phoneNumbers[type eq "microsoftteams"] y roles. Y también se ha agregado compatibilidad con los atributos de extensión personalizados urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'microsoftteams'] , urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'zoomphone] y urn:ietf:params:scim:schemas:extension:genesys:purecloud:2.0:User:externalIds[authority eq 'ringcentral'] .

Más recursos

- Administración del aprovisionamiento de cuentas de usuario para aplicaciones empresariales

- ¿Qué es el acceso a la aplicación y el inicio de sesión único con Microsoft Entra ID?