Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar Salesforce con Microsoft Entra ID. Al integrar Salesforce con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a Salesforce.

- Permitir que los usuarios puedan iniciar sesión automáticamente en Salesforce con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Requisitos previos

En el escenario descrito en este artículo se supone que ya tiene los siguientes requisitos previos:

- Una cuenta de usuario de Microsoft Entra con una suscripción activa. Si aún no tiene una, puede crear una cuenta de forma gratuita.

- Uno de los siguientes roles:

- Suscripción habilitada para el inicio de sesión único (SSO) en Salesforce.

Descripción del escenario

En este artículo, configura y prueba Microsoft Entra SSO en un entorno de prueba.

Salesforce admite el inicio de sesión único iniciado por SP .

Salesforce admite el aprovisionamiento y desaprovisionamiento automatizado de usuarios (recomendado).

Salesforce admite el aprovisionamiento de usuarios Just-In-Time .

La aplicación móvil de Salesforce puede configurarse ahora con Microsoft Entra ID para habilitar el SSO. En este artículo, configura y prueba Microsoft Entra SSO en un entorno de prueba.

Añadir Salesforce desde la galería

Para configurar la integración de Salesforce en Microsoft Entra ID, es preciso agregar Salesforce desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de aplicaciones en la nube.

- Vaya a Entra ID>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería , escriba Salesforce en el cuadro de búsqueda.

- Seleccione Salesforce en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

Como alternativa, también puede usar el Asistente para configuración de aplicaciones empresariales. En este asistente, puede agregar una aplicación a su cliente, agregar usuarios o grupos a la aplicación, asignar roles y completar la configuración de SSO. Obtenga más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para Salesforce

Configure y pruebe Microsoft Entra SSO con Salesforce utilizando un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado de Salesforce.

Para configurar y probar el inicio de sesión único de Microsoft Entra con Salesforce, complete los siguientes pasos:

- Configura el SSO de Microsoft Entra - para permitir que los usuarios utilicen esta característica.

- Creación de un usuario de prueba de Microsoft Entra : para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra : para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configuración del inicio de sesión único en Salesforce para configurar la configuración de inicio de sesión único en la aplicación.

- Creación de un usuario de prueba de Salesforce: para tener un homólogo de B.Simon en Salesforce que esté vinculado a la representación del usuario en Microsoft Entra.

- Prueba SSO - para comprobar si la configuración funciona.

Configuración del inicio de sesión único de Microsoft Entra

Siga estos pasos para habilitar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de aplicaciones en la nube.

Vaya a Entra ID>Enterprise apps>Salesforce>Inicio de sesión único.

En la página Seleccionar un método de inicio de sesión único , seleccione SAML.

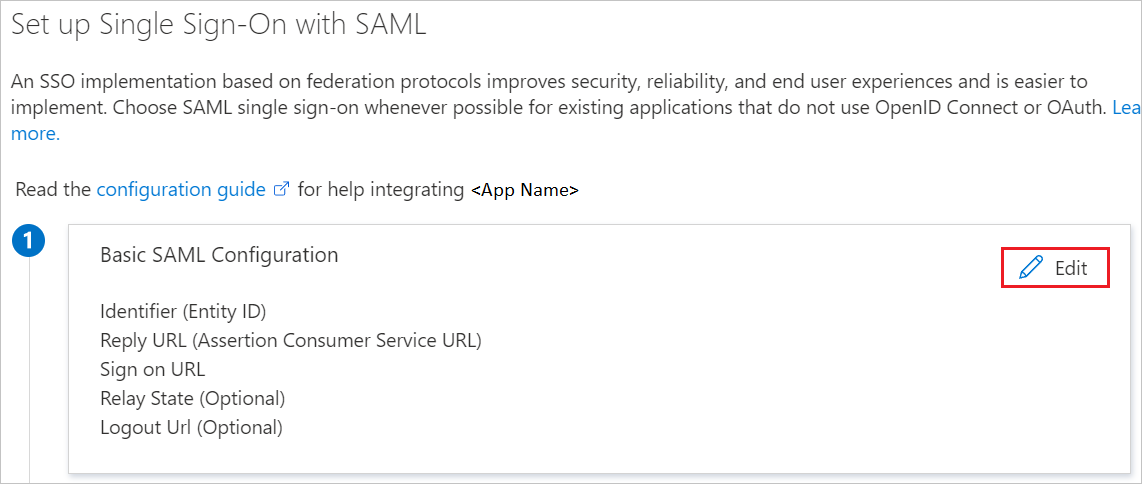

En la página Set up single sign-on with SAML (Configurar inicio de sesión único con SAML ), seleccione el icono de edición y lápiz de Configuración básica de SAML para editar la configuración.

En la sección Configuración básica de SAML , escriba los valores de los campos siguientes:

un. En el cuadro de texto Identificador , escriba el valor con el siguiente patrón:

Cuenta de empresa:

https://<subdomain>.my.salesforce.comCuenta de desarrollador:

https://<subdomain>-dev-ed.my.salesforce.comb. En el cuadro de texto URL de respuesta , escriba el valor con el siguiente patrón:

Cuenta de empresa:

https://<subdomain>.my.salesforce.comCuenta de desarrollador:

https://<subdomain>-dev-ed.my.salesforce.comc. En el cuadro de texto URL de inicio de sesión, escriba el valor con el siguiente patrón:

Cuenta de empresa:

https://<subdomain>.my.salesforce.comCuenta de desarrollador:

https://<subdomain>-dev-ed.my.salesforce.comNota:

Estos valores no son reales. Actualice estos valores con los valores reales de Identificador, URL de respuesta y URL de inicio de sesión. Póngase en contacto con el equipo de soporte técnico de Salesforce Para obtener estos valores.

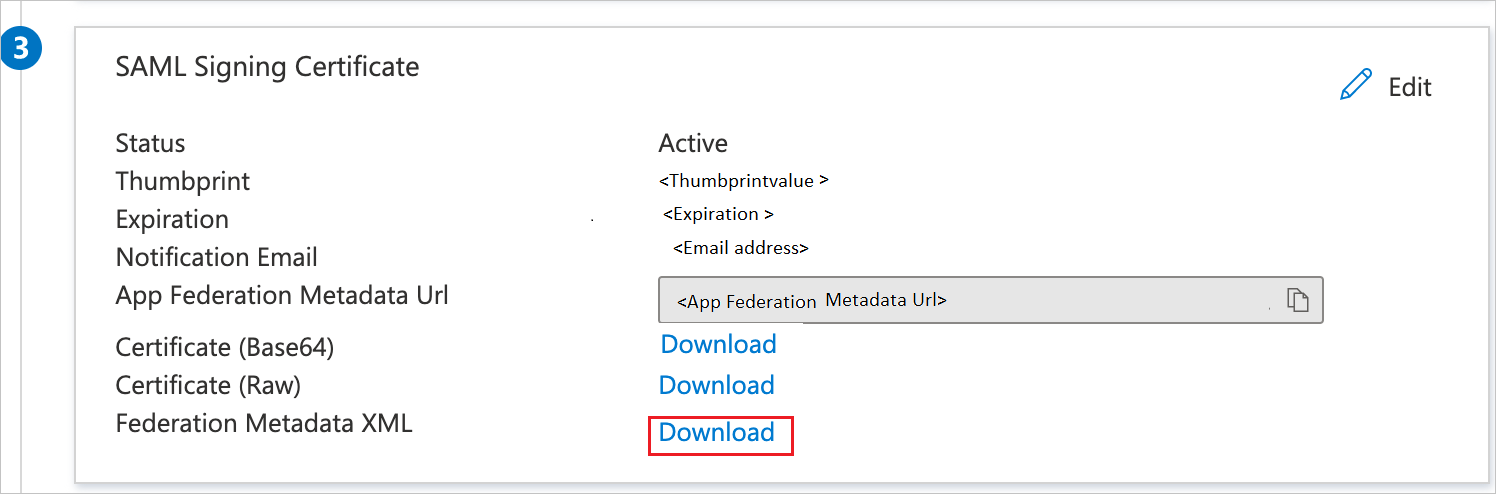

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque XML de metadatos de federación y seleccione Descargar para descargar el certificado y guardarlo en el equipo.

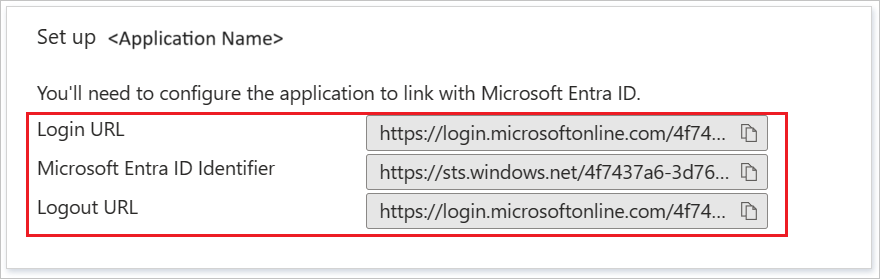

En la sección Configurar Salesforce , copie las direcciones URL adecuadas según sus necesidades.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las instrucciones de creación y asignación de una cuenta de usuario de inicio rápido para crear una cuenta de usuario de prueba llamada B.Simon.

Configuración del inicio de sesión único de Salesforce

En otra ventana del explorador web, inicie sesión como administrador en el sitio de la compañía Salesforce

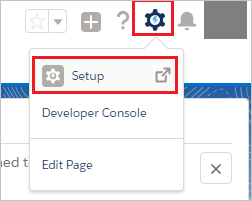

Seleccione Configurar bajo el icono de configuración en la esquina superior derecha de la página.

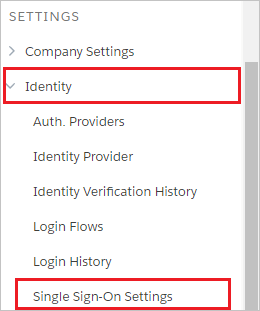

Desplácese hacia abajo hasta la configuración en el panel de navegación, seleccione Identidad para expandir la sección relacionada. A continuación, seleccione Single Sign-On Settings.

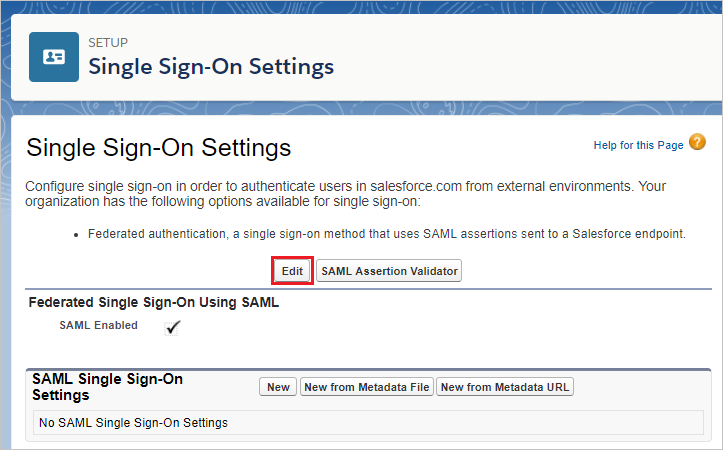

En la página Single Sign-On Settings (Configuración de Sign-On único), seleccione el botón Editar.

Nota:

Si no puede habilitar la configuración de inicio de sesión único para su cuenta de Salesforce, es posible que tenga que ponerse en contacto con el equipo de soporte técnico de Salesforce Client.

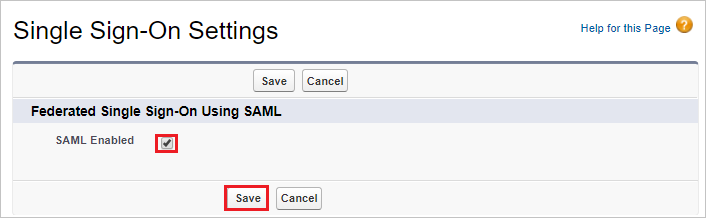

Seleccione SAML Enabled y, a continuación, seleccione Save.

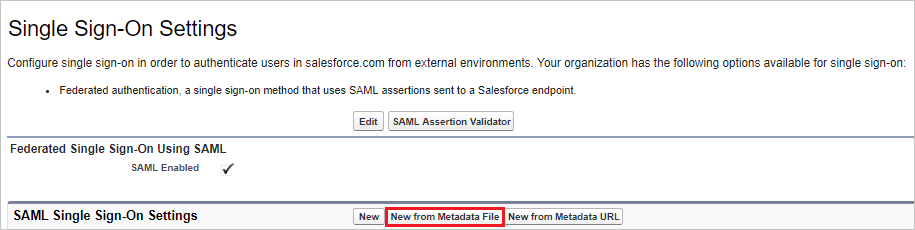

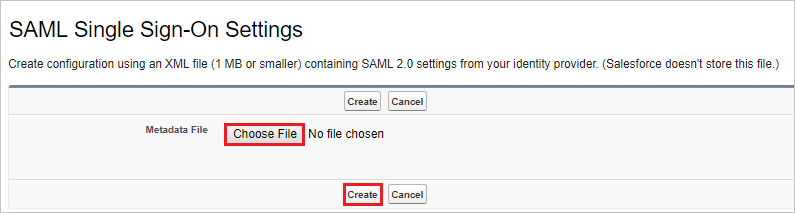

Para configurar los valores de inicio de sesión único de SAML, seleccione Nuevo en Archivo de metadatos.

Seleccione Elegir archivo para cargar el archivo XML de metadatos que ha descargado y seleccione Crear.

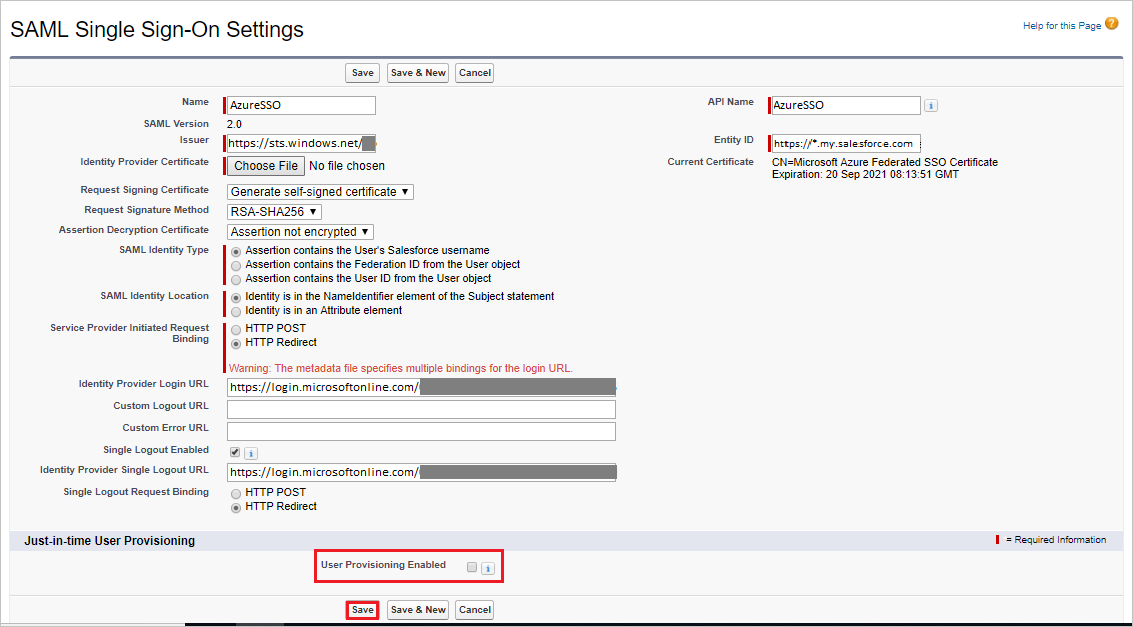

En la página Configuración de SAML Single Sign-On, los campos se rellenan automáticamente. Si desea usar SAML JIT, seleccione Aprovisionamiento de Usuarios Habilitado y seleccione Tipo de Identidad SAML como La Aserción contiene el ID de la Federación del objeto de Usuario; de lo contrario, deseleccione Aprovisionamiento de Usuarios Habilitado y seleccione Tipo de Identidad SAML como La Aserción contiene el nombre de usuario de Salesforce del usuario. Seleccione Guardar.

Nota:

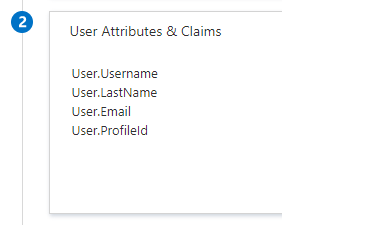

Si configuró SAML JIT, debe completar un paso adicional en la sección de Configurar Microsoft Entra SSO. La aplicación Salesforce espera aserciones específicas de SAML, lo que requiere que tenga atributos específicos en la configuración de los atributos del token SAML. En la siguiente captura de pantalla se muestra la lista de los atributos requeridos de Salesforce.

Si sigue teniendo problemas con la obtención de usuarios aprovisionados con SAML JIT, consulte Requisitos de aprovisionamiento Just-In-Time y campos de aserción de SAML. Por lo general, cuando se produce un error JIT, puede que el error sea

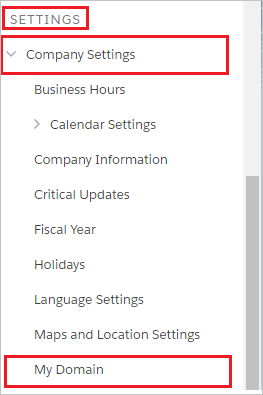

We can't log you in because of an issue with single sign-on. Contact your Salesforce admin for help..En el panel de navegación izquierdo de Salesforce, seleccione Configuración de empresa para expandir la sección relacionada y, a continuación, seleccione Mi dominio.

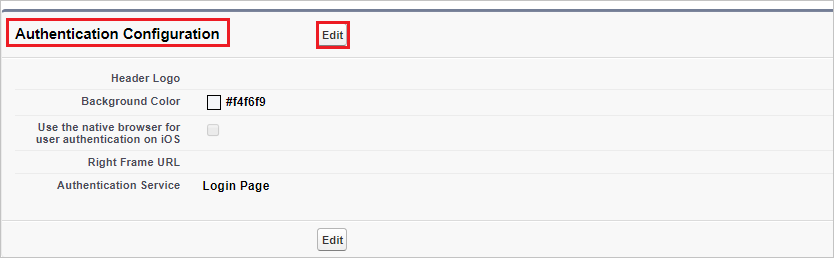

Desplácese hacia abajo hasta la sección Configuración de autenticación y seleccione el botón Editar .

En la sección Configuración de autenticación , compruebe la página de inicio de sesión y AzureSSO como servicio de autenticación de la configuración de SSO de SAML y, a continuación, seleccione Guardar.

Nota:

Si se selecciona más de un servicio de autenticación, cuando los usuarios intentan realizar un inicio de sesión único para el entorno Salesforce, se les pedirá que seleccionen el servicio de autenticación con el que les gustaría iniciar sesión. Si no quiere que suceda, debe dejar desactivados todos los demás servicios de autenticación.

Creación de un usuario de prueba de Salesforce

En esta sección, creará una usuaria llamada B. Simon en Salesforce. Salesforce admite el aprovisionamiento Just-In-Time, que está habilitado de forma predeterminada. No hay ningún elemento de acción para usted en esta sección. Si el usuario no existe aún en Salesforce, se crea uno nuevo cuando se intenta acceder a esta aplicación. Salesforce también admite el aprovisionamiento automático de usuarios. Aquí puede encontrar más detalles sobre cómo configurar el aprovisionamiento automático de usuarios.

Prueba de SSO

En esta sección va a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Seleccione Probar esta aplicación; esta opción redirige a la dirección URL de inicio de sesión de Salesforce, donde puede iniciar el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de Salesforce e inicie el flujo de inicio de sesión desde allí.

Puede usar Mis aplicaciones de Microsoft. Al seleccionar el icono de Salesforce en el portal Aplicaciones, debería iniciar sesión automáticamente en la instancia de Salesforce para la que configuró el inicio de sesión único. Para obtener más información sobre el portal Aplicaciones, consulte Introducción al portal Aplicaciones.

Prueba del inicio de sesión único para Salesforce (móvil)

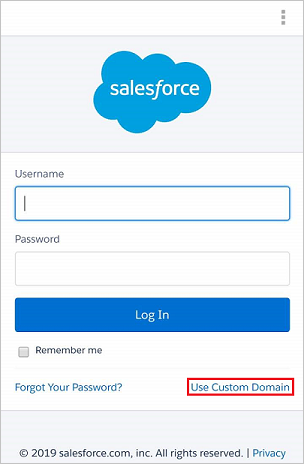

Abra la aplicación móvil Salesforce. En la página de inicio de sesión, seleccione Usar dominio personalizado.

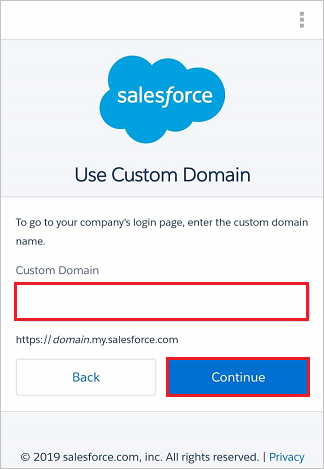

En el cuadro de texto Dominio personalizado , escriba el nombre de dominio personalizado registrado y seleccione Continuar.

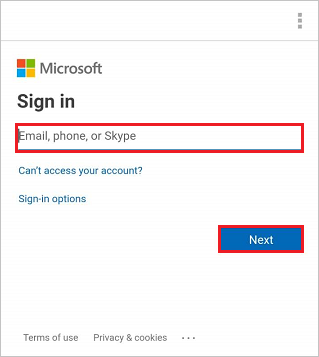

Escriba sus credenciales de Microsoft Entra para iniciar sesión en la aplicación Salesforce y seleccione Siguiente.

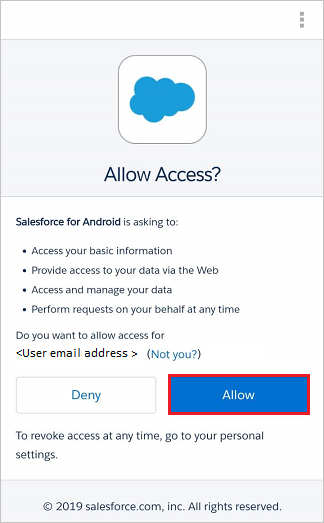

En la página Permitir acceso , como se muestra a continuación, seleccione Permitir para conceder acceso a la aplicación Salesforce.

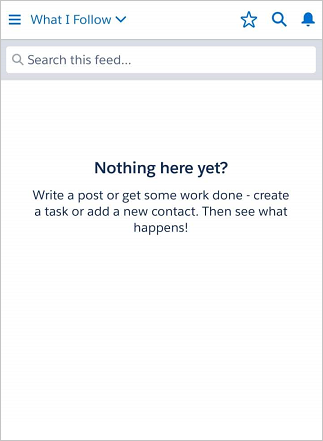

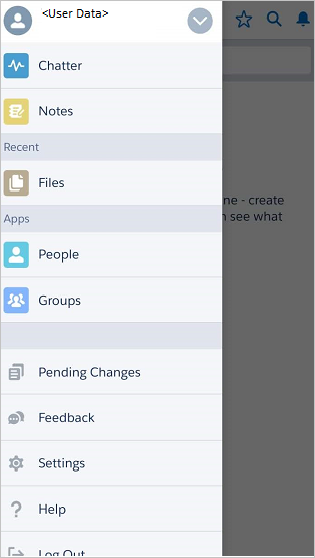

Por último, después del inicio de sesión correcto, se muestra la página principal de la aplicación.

Impedir el acceso a la aplicación a través de cuentas locales

Una vez que haya validado que el inicio de sesión único funciona e implementado en su organización, deshabilite el acceso a la aplicación mediante credenciales locales. Esto garantiza que las directivas de acceso condicional, MFA, etc. están en vigor para proteger los inicios de sesión en Salesforce.

Contenido relacionado

Si tiene Enterprise Mobility + Security E5 u otra licencia para Microsoft Defender for Cloud Apps, puede recopilar una pista de auditoría de las actividades de aplicación en ese producto, que se pueden usar al investigar alertas. En Defender for Cloud Apps, las alertas se desencadenan cuando las actividades de usuario, administrador o inicio de sesión no cumplen las directivas. Al conectar Microsoft Defender for Cloud Apps a Salesforce , Defender for Cloud Apps recopila eventos de inicio de sesión de Salesforce.

Además, puede aplicar el control de sesión, que protege frente a la filtración e infiltración de la información confidencial de la organización en tiempo real. El Control de sesión procede del acceso condicional. Obtenga información sobre cómo aplicar el control de sesión con Microsoft Defender for Cloud Apps.