Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar SignalFx con Microsoft Entra ID. Al integrar SignalFx con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar desde Microsoft Entra identificador quién tiene acceso a SignalFx.

- Permitir que los usuarios puedan iniciar sesión automáticamente en SignalFx con sus cuentas de Microsoft Entra.

- Administrar las cuentas desde una ubicación (Azure Portal).

Requisitos previos

En el escenario descrito en este artículo se supone que ya tiene los siguientes requisitos previos:

- Una cuenta de usuario de Microsoft Entra con una suscripción activa. Si aún no tiene una, puede crear una cuenta de forma gratuita.

- Uno de los siguientes roles:

- Una suscripción habilitada para el inicio de sesión único en SignalFx.

Descripción del escenario

En este artículo, configura y prueba Microsoft Entra SSO en un entorno de prueba.

- SignalFx admite el SSO iniciado por IDP.

- SignalFx admite el aprovisionamiento de usuarios Just-In-Time .

Paso 1: Incorporación de la aplicación SignalFx en Azure

Utilice estas instrucciones para agregar la aplicación SignalFx a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de aplicaciones en la nube.

- Vaya a Entra ID>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería , escriba SignalFx en el cuadro de búsqueda.

- Seleccione SignalFx en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega al inquilino.

- Deje abierto el Centro de administración de Microsoft Entra y, a continuación, abra una nueva pestaña del explorador.

Paso 2: Inicio de la configuración del inicio de sesión único de SignalFx

Siga estas instrucciones para comenzar el proceso de configuración del inicio de sesión único de SignalFx.

- En la pestaña recién abierta, acceda a la interfaz de usuario de SignalFx e inicie sesión.

- En el menú superior, seleccione Integraciones.

- En el campo de búsqueda, escriba y seleccione Microsoft Entra ID.

- Seleccione Crear nueva integración.

- En Nombre, escriba un nombre fácilmente reconocible que comprenderán los usuarios.

- Marcar Mostrar en la página de inicio de sesión.

- Esta característica mostrará un botón personalizado en la página de inicio de sesión en la que los usuarios pueden seleccionar.

- La información que escribió en Nombre aparece en el botón . Como resultado, escriba un nombre que reconocerán los usuarios.

- Esta opción solo funcionará si usa un subdominio personalizado para la aplicación SignalFx, como yourcompanyname.signalfx.com. Para obtener un subdominio personalizado, póngase en contacto con el equipo de soporte técnico de SignalFx.

- Copie el identificador de integración. necesita esta información en un paso posterior.

- Deje abierta la interfaz de usuario de SignalFx.

Paso 3: configurar el inicio de sesión único de Microsoft Entra

Siga estas instrucciones para habilitar el inicio de sesión único de Microsoft Entra.

Vuelva al Centro de administración de Microsoft Entra y, en la página de integración de la aplicación SignalFx , busque la sección Administrar y seleccione Inicio de sesión único.

En la página Seleccionar un método de inicio de sesión único , seleccione SAML.

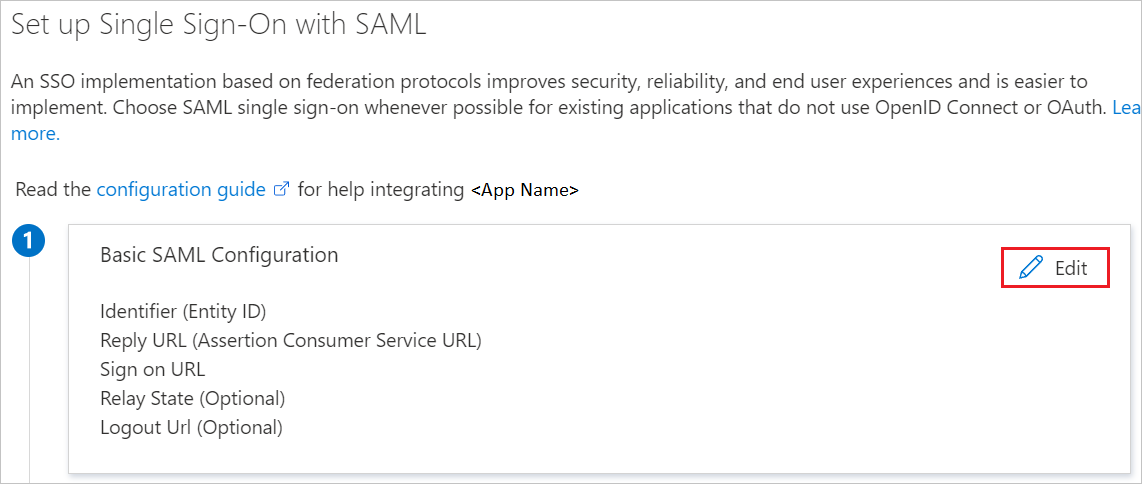

En la página Configurar inicio de sesión único con SAML, seleccione el icono de lápiz en Configuración básica de SAML para editar la configuración.

En la página Configurar el inicio de sesión único con SAML , realice los pasos siguientes:

a) En Identificador, escriba la siguiente dirección URL

https://api.<realm>.signalfx.com/v1/saml/metadatay reemplace por<realm>el dominio de SignalFx y<integration ID>por el identificador de integración que copió anteriormente de la interfaz de usuario de SignalFx. (excepto el dominio kerberos US0, la dirección URL debe serhttps://api.signalfx.com/v1/saml/metadata).b. En Url de respuesta, escriba la siguiente dirección URL

https://api.<realm>.signalfx.com/v1/saml/acs/<integration ID>y reemplace por<realm>el dominio de SignalFx y<integration ID>por el identificador de integración que copió anteriormente de la interfaz de usuario de SignalFx. (excepto US0, la dirección URL debe serhttps://api.signalfx.com/v1/saml/acs/<integration ID>)La aplicación SignalFx espera las aserciones de SAML en un formato específico. Para ello, es necesario agregar asignaciones de atributos personalizados a la configuración de los atributos del token SAML.

Revise y compruebe que las siguientes notificaciones se asignan a los atributos de origen que se rellenan en Active Directory.

Nombre Atributo de origen Usuario.Nombre nombre.dado_usuario Usuario.email usuario.correo PersonImmutableID usuario.nombrePrincipalDelUsuario Usuario.Apellido apellido de usuario Nota:

Este proceso requiere que Active Directory esté configurado con al menos un dominio personalizado comprobado y tenga acceso a las cuentas de correo electrónico de este dominio. Si no está seguro o necesita ayuda con esta configuración, póngase en contacto con el soporte técnico de SignalFx.

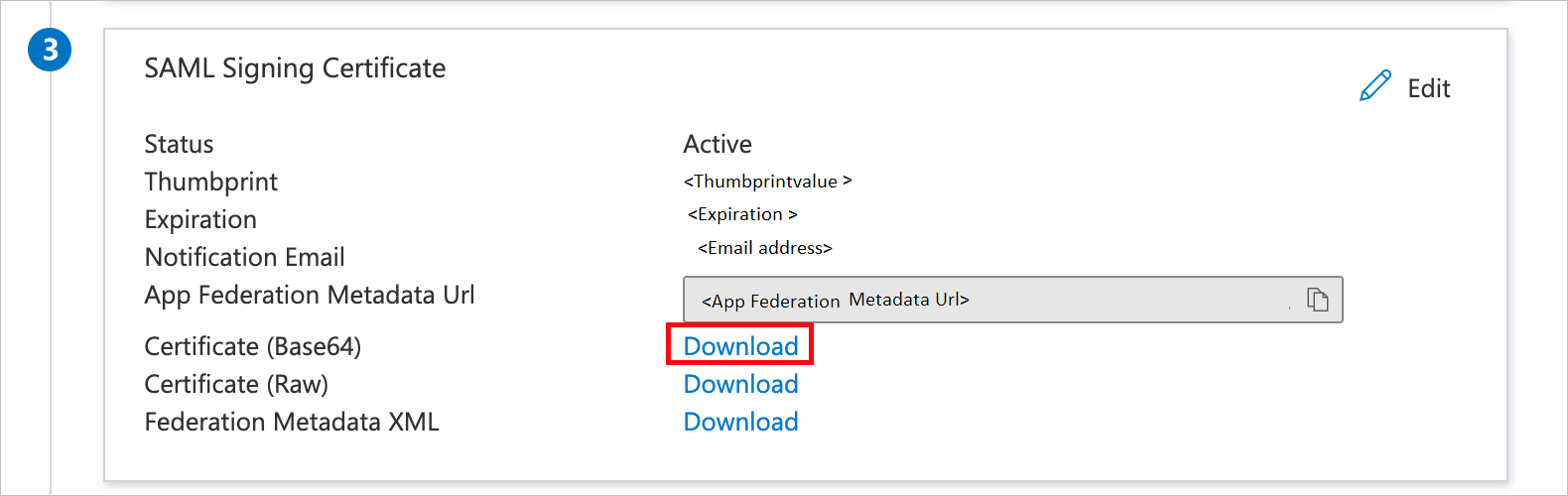

En la página Configurar el inicio de sesión único con SAML , en la sección Certificado de firma de SAML , busque Certificado (Base64) y, a continuación, seleccione Descargar. Descargue el certificado y guárdelo en el equipo. A continuación, copie el valor de URL de metadatos de federación de la aplicación; necesitará esta información más adelante en la interfaz de usuario de SignalFx.

En la sección Set up SignalFx (Configurar SignalFx), copie el valor de Microsoft Entra Identifier (Identificador de Microsoft Entra). necesita esta información en un paso posterior en la interfaz de usuario de SignalFx.

Paso 4: crear un usuario de prueba de Microsoft Entra

En esta sección, creará un usuario de prueba llamado B.Simon.

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de usuarios.

- Navegue a Entra ID>Usuarios.

- Seleccione Nuevo usuario>, en la parte superior de la pantalla.

- En las propiedades De usuario , siga estos pasos:

- En el campo Nombre para mostrar , escriba

B.Simon. - En el campo Nombre principal de usuario, ingrese el valor username@companydomain.extension. Por ejemplo,

B.Simon@contoso.com. - Active la casilla Mostrar contraseña y, a continuación, anote el valor que se muestra en el cuadro Contraseña .

- Seleccione Revisar y crear.

- En el campo Nombre para mostrar , escriba

- Seleccione Crear.

Paso 5: asignar usuario de prueba de Microsoft Entra

En esta sección, habilitarás el acceso de B.Simon a SignalFx mediante el inicio de sesión único.

- Inicie sesión en el Centro de administración de Microsoft Entra como al menos un administrador de aplicaciones en la nube.

- Vaya a Entra ID>Aplicaciones empresariales>SignalFx.

- En la página de información general de la aplicación, seleccione Usuarios y grupos.

- Seleccione Agregar usuario o grupo y, a continuación, seleccione Usuarios y grupos en el cuadro de diálogo Agregar asignación .

- En el cuadro de diálogo Usuarios y grupos , seleccione B.Simon en la lista Usuarios y, a continuación, seleccione el botón Seleccionar situado en la parte inferior de la pantalla.

- Si espera que se asigne un rol a los usuarios, puede seleccionarlo en la lista desplegable Seleccionar un rol . Si no se ha configurado ningún rol para esta aplicación, verás seleccionado el rol "Acceso predeterminado".

- En el cuadro de diálogo Agregar asignación, seleccione el botón Asignar.

Paso 6: Finalización de la configuración del inicio de sesión único de SignalFx

- Abra la pestaña anterior y vuelva a la interfaz de usuario de SignalFx para ver la página de integración de Microsoft Entra actual.

- Junto a Certificado (Base64), seleccione Cargar archivo y busque el archivo de certificado codificado en Base64 que descargó anteriormente.

- Junto a Identificador de Microsoft Entra, pegue el valor identificador de Microsoft Entra que copió anteriormente.

- Junto a URL de metadatos de federación, pegue el valor de URL de metadatos de federación de la aplicación que copió anteriormente.

- Seleccione Guardar.

Paso 7: Prueba de SSO

Revise la siguiente información sobre cómo probar el inicio de sesión único y las expectativas de iniciar sesión en SignalFx por primera vez.

Prueba de los inicios de sesión

Para probar el inicio de sesión, debe usar una ventana privada o de incógnito, o puede cerrar sesión. Si no, las cookies del usuario que configuró la aplicación interferirán y evitarán un inicio de sesión correcto con el usuario de prueba.

Cuando un nuevo usuario de prueba inicia sesión por primera vez, Azure forzará un cambio de contraseña. Cuando esto ocurre, el proceso de inicio de sesión de SSO no se completa; el usuario de prueba se dirige a Azure Portal. Para solucionar el problema, el usuario de prueba debe cambiar su contraseña e ir a la página de inicio de sesión de SignalFx o a Aplicaciones y volver a intentarlo.

- Al seleccionar el icono de SignalFx en MyApps, debería iniciar sesión automáticamente en SignalFx.

- Para obtener más información sobre MyApps, vea Introducción a MyApps.

- Al seleccionar el icono de SignalFx en MyApps, debería iniciar sesión automáticamente en SignalFx.

Se puede acceder a la aplicación SignalFx desde Aplicaciones o a mediante una página de inicio de sesión personalizada asignada a la organización. El usuario de prueba debe probar la integración a partir de cualquiera de estas ubicaciones.

- El usuario de prueba puede usar las credenciales creadas anteriormente en este proceso para b.simon@contoso.com.

Inicios de sesión por primera vez

Cuando un usuario inicia sesión en SignalFx desde el inicio de sesión único de SAML por primera vez, el usuario recibirá un correo electrónico de SignalFx con un vínculo. El usuario debe seleccionar el vínculo con fines de autenticación. Esta validación de correo electrónico solo tendrá lugar para los usuarios por primera vez.

SignalFx admite la creación de usuarios Just-In-Time , lo que significa que si un usuario no existe en SignalFx, la cuenta del usuario se crea al primer intento de inicio de sesión.

Contenido relacionado

Una vez configurado SignalFx, puede aplicar el control de sesión, que protege la filtración y la infiltración de la información confidencial de la organización en tiempo real. El control de sesión procede del acceso condicional. Obtenga información sobre cómo aplicar el control de sesión con Microsoft Defender for Cloud Apps.