Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

En este artículo, aprenderá a integrar SuccessFactors con Microsoft Entra ID. Al integrar SuccessFactors con Microsoft Entra ID, puede hacer lo siguiente:

- Controlar en Microsoft Entra ID quién tiene acceso a SuccessFactors.

- Permitir que los usuarios puedan iniciar sesión automáticamente en SuccessFactors con sus cuentas de Microsoft Entra.

- Administre sus cuentas en una ubicación central.

Prerrequisitos

En el escenario descrito en este artículo se supone que ya tiene los siguientes requisitos previos:

- Una cuenta de usuario de Microsoft Entra con una suscripción activa. Si no la tiene, puede crear una cuenta gratis.

- Uno de los siguientes roles:

- Suscripción habilitada para el inicio de sesión único (SSO) en SuccessFactors

Descripción del escenario

En este artículo, configura y prueba Microsoft Entra SSO en un entorno de prueba.

- SuccessFactors admite el inicio de sesión único iniciado por SP.

Incorporación de SuccessFactors desde la galería

Para configurar la integración de SuccessFactors en Microsoft Entra ID, deberá agregar SuccessFactors desde la galería a la lista de aplicaciones SaaS administradas.

- Inicie sesión en el Centro de administración de Microsoft Entra siendo al menos un Administrador de aplicaciones en la nube.

- Navegue a Entra ID>Aplicaciones empresariales>Nueva aplicación.

- En la sección Agregar desde la galería, escriba SuccessFactors en el cuadro de búsqueda.

- Seleccione SuccessFactors en el panel de resultados y agregue la aplicación. Espere unos segundos mientras la aplicación se agrega a su arrendatario.

Si lo deseas, puedes usar también el asistente para la configuración de aplicaciones empresariales. En este asistente, puede agregar una aplicación a su cliente, agregar usuarios o grupos a la aplicación, asignar roles y completar la configuración de SSO. Obtén más información sobre los asistentes de Microsoft 365.

Configuración y prueba del inicio de sesión único de Microsoft Entra para SuccessFactors

Configure y pruebe el inicio de sesión único de Microsoft Entra con SuccessFactors mediante un usuario de prueba llamado B.Simon. Para que el inicio de sesión único funcione, es necesario establecer una relación de vínculo entre un usuario de Microsoft Entra y el usuario relacionado de SuccessFactors.

Para configurar y probar el inicio de sesión único de Microsoft Entra con SuccessFactors, siga estos pasos:

- Configura Microsoft Entra SSO para permitir que tus usuarios usen esta característica.

- Creación de un usuario de prueba de Microsoft Entra : para probar el inicio de sesión único de Microsoft Entra con B.Simon.

- Asigne el usuario de prueba de Microsoft Entra : para permitir que B.Simon use el inicio de sesión único de Microsoft Entra.

- Configuración del inicio de sesión único de SuccessFactors: para configurar los valores de inicio de sesión único en la aplicación.

- Creación de un usuario de prueba de SuccessFactors: para tener un homólogo de B.Simon en SuccessFactors que esté vinculado a la representación del usuario en Microsoft Entra.

- Prueba SSO – para comprobar si la configuración funciona.

Configurar el SSO de Microsoft Entra

Siga estos pasos para activar el SSO de Microsoft Entra.

Inicie sesión en el Centro de administración de Microsoft Entra siendo al menos un Administrador de aplicaciones en la nube.

Vaya a Entra ID>Aplicaciones empresariales>SuccessFactors la página de integración de la aplicación, busque la sección Administrar y seleccione Inicio de sesión único.

En la página Seleccione un método de inicio de sesión único, seleccione SAML.

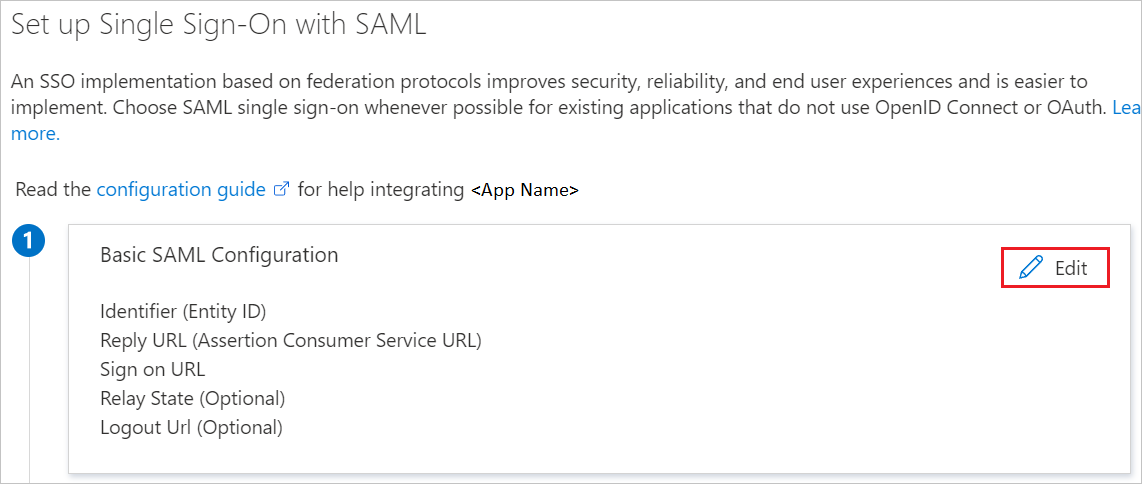

En la página Configurar el inicio de sesión único con SAML, seleccione el icono con forma de lápiz para abrir el cuadro de diálogo Configuración básica de SAML y modificar la configuración.

En la sección Configuración básica de SAML, siga estos pasos:

a) En el cuadro de texto URL de inicio de sesión, escriba una dirección URL con uno de los siguientes patrones:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.sapsf.com/<companyname>https://<companyname>.successfactors.eu/<companyname>https://<companyname>.sapsf.eu

b. En el cuadro de texto Identificador , escriba una URL utilizando uno de los siguientes patrones:

https://www.successfactors.com/<companyname>https://www.successfactors.comhttps://<companyname>.successfactors.euhttps://www.successfactors.eu/<companyname>https://<companyname>.sapsf.comhttps://hcm4preview.sapsf.com/<companyname>https://<companyname>.sapsf.euhttps://www.successfactors.cnhttps://www.successfactors.cn/<companyname>

c. En el cuadro de texto URL de respuesta , escriba una dirección URL con uno de los siguientes patrones:

https://<companyname>.successfactors.com/<companyname>https://<companyname>.successfactors.comhttps://<companyname>.sapsf.com/<companyname>https://<companyname>.sapsf.comhttps://<companyname>.successfactors.eu/<companyname>https://<companyname>.successfactors.euhttps://<companyname>.sapsf.euhttps://<companyname>.sapsf.eu/<companyname>https://<companyname>.sapsf.cnhttps://<companyname>.sapsf.cn/<companyname>

Nota:

Estos valores no son reales. Actualícelos con la dirección URL de inicio de sesión, el identificador y la dirección URL de respuesta reales. Para obtener estos valores, póngase en contacto con el equipo de soporte técnico de SuccessFactors.

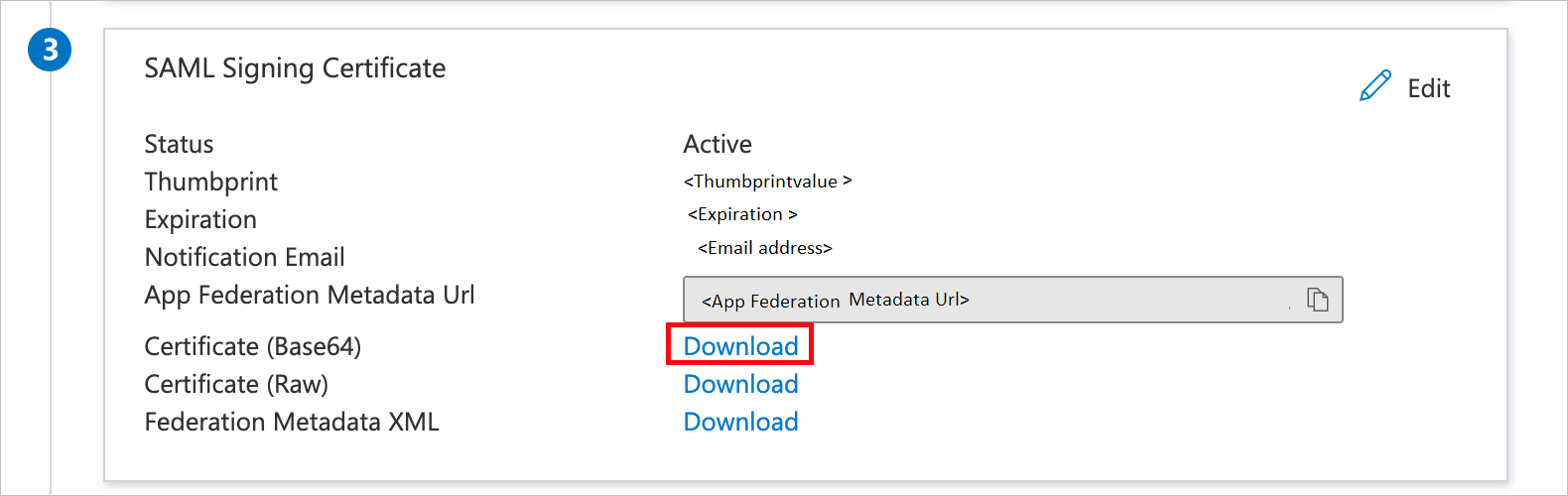

En la página Configurar el inicio de sesión único con SAML, en la sección Certificado de firma de SAML, busque Certificado (Base64) y seleccione Descargar para descargarlo y guardarlo en el equipo.

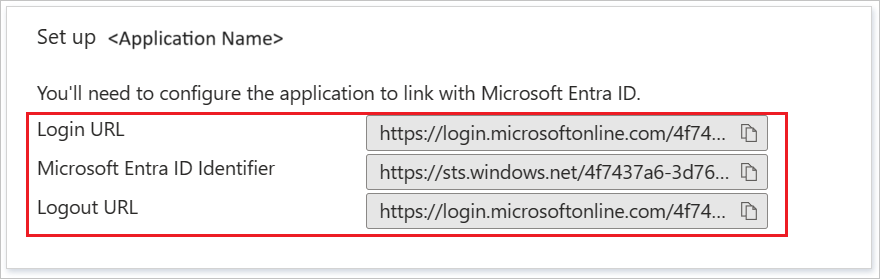

En la sección Set up SuccessFactors (Configurar SuccessFactors), copie las direcciones URL adecuadas según sus necesidades.

Creación y asignación de un usuario de prueba de Microsoft Entra

Siga las instrucciones de creación y asignación de una cuenta de usuario de inicio rápido para crear una cuenta de usuario de prueba llamada B.Simon.

Configuración del inicio de sesión único de SuccessFactors

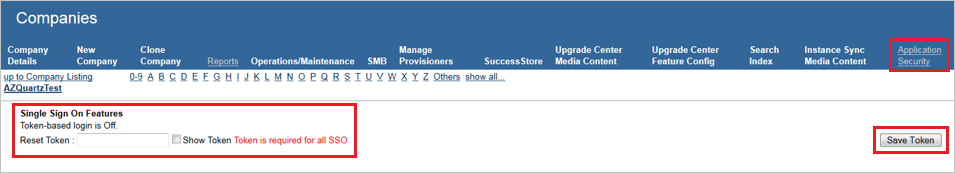

En otra ventana del explorador web, inicie sesión en el Portal de administración de SuccessFactors como administrador.

Visite Seguridad de aplicaciones y establezca nativo en Características de Inicio de sesión único.

Coloque cualquier valor en Reset Token (Restablecer Token) y seleccione Save Token (Guardar Token) para habilitar el inicio de sesión único de SAML.

Nota:

Este valor se utiliza como el conmutador de activado y desactivado. Si se guarda algún valor, el SSO de SAML está activado. Si se guarda un valor en blanco, el SSO de SAML está desactivado.

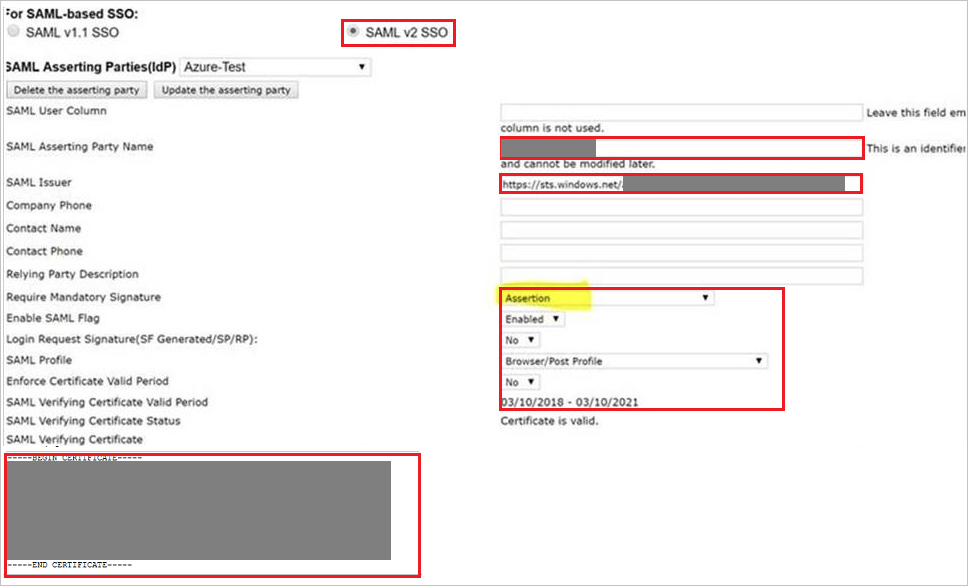

Vaya a la siguiente captura de pantalla y realice las acciones siguientes:

a) Seleccione el botón de selección SSO de SAML v2

b. Establezca el nombre de entidad asertivo de SAML (por ejemplo, emisor de SAML + nombre de la empresa).

c. En el cuadro de texto URL del Emisor, pegue el valor de Identificador de Microsoft Entra que copió anteriormente.

d. Seleccione Aserción como Solicitar firma obligatoria.

e. Seleccione Habilitado como Habilitar marca SAML.

f. Seleccione No como Login Request Signature(SF Generated/SP/RP) [Firma de solicitud de inicio de sesión (SF generado/SP/RP)].

g. Seleccione Perfil de explorador/envío como Perfil SAML.

h. Seleccione No como Enforce Certificate Valid Period (Aplicar período válido de certificado).

i. Copie el contenido del archivo de certificado descargado de Azure Portal y péguelo en el cuadro de texto SAML Verifying Certificate (Certificado de verificación de firma).

Nota:

El contenido del certificado debe tener etiquetas de inicio y fin del certificado.

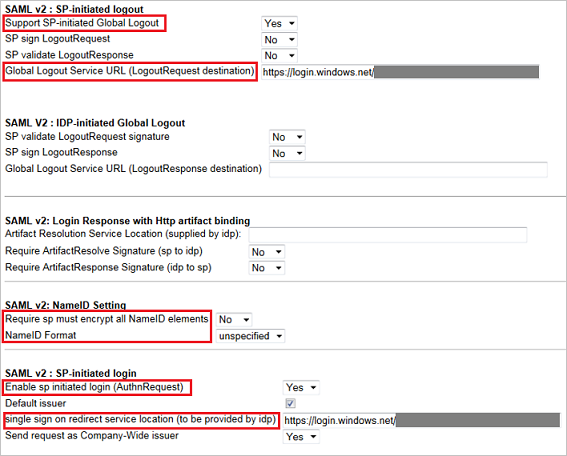

Vaya a SAML V2 y realice los pasos siguientes:

a) Seleccione Yes (Sí) como Support SP-initiated Global Logout (Permitir cierre de sesión global iniciado por SP).

b. En el cuadro de texto Global Logout Service URL (LogoutRequest destination) (URL del servicio de cierre de sesión global (destino LogoutRequest)), pegue el valor Sign-Out URL (Dirección URL de cierre de sesión) que copió de Azure Portal.

c. Seleccione No en Require sp must encrypt all NameID element (Requerir que sp cifre todos los elementos NameID).

d. Seleccione Unspecified (Sin especificar) como NameID Format (Formato de NameID).

e. Seleccione Yes (Sí) como Enable sp initiated login (AuthnRequest) [Permitir inicio de sesión iniciado por sp (AuthnRequest)].

f. En el cuadro de texto Enviar solicitud como emisor para toda la empresa, pegue el valor de la dirección URL de inicio de sesión que copió anteriormente.

Siga estos pasos si desea que los nombres de usuario de inicio de sesión no distingan mayúsculas de minúsculas.

a) Visite Company Settings(Configuración de la empresa) en la parte inferior.

b. Seleccione la casilla junto a Habilitar nombre de usuario sin distinción de mayúsculas y minúsculas.

c. Haga clic en Guardar.

Nota:

Si intenta habilitar esta opción, el sistema comprueba si creará un nombre de inicio de sesión de SAML duplicado. Por ejemplo, si el cliente tiene nombres de usuario User1 y user1. Al no distinguir mayúsculas de minúsculas, estos nombres pasan a ser duplicados. El sistema proporciona un mensaje de error y no habilita la característica. El cliente deberá cambiar uno de los nombres de usuario, para que esté escrito diferente.

Creación del usuario de prueba de SuccessFactors

Para permitir que los usuarios de Microsoft Entra inicien sesión en SuccessFactors, deben aprovisionarse en SuccessFactors. En el caso de SuccessFactors, el aprovisionamiento es una tarea manual.

Para que se creen los usuarios en SuccessFactors, deberá ponerse en contacto con el equipo de soporte técnico de SuccessFactors.

Prueba del inicio de sesión único

En esta sección vas a probar la configuración de inicio de sesión único de Microsoft Entra con las siguientes opciones.

Seleccione Probar esta aplicación; esta opción redirige a la dirección URL de inicio de sesión de SuccessFactors, donde puede iniciar el flujo de inicio de sesión.

Vaya directamente a la dirección URL de inicio de sesión de SuccessFactors e inicie el flujo de inicio de sesión desde allí.

Puede usar Mis aplicaciones de Microsoft. Al seleccionar el icono de SuccessFactors en Aplicaciones, esta opción redirige a la dirección URL de inicio de sesión de SuccessFactors. Para obtener más información acerca de Mis aplicaciones, consulta Introducción a Mis aplicaciones.

Contenido relacionado

Una vez configurado SuccessFactors, puede aplicar controles de sesión, lo que protege la filtración y la infiltración de la información confidencial de la organización en tiempo real. Los controles de sesión proceden del acceso condicional. Aprende a aplicar el control de sesión con Microsoft Defender para aplicaciones en la nube.