Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Microsoft Entra ID, parte de Microsoft Entra, le permite restringir qué usuarios invitados externos se pueden ver en su organización de Microsoft Entra ID. De forma predeterminada, los usuarios invitados se establecen en un nivel de permisos limitado en Microsoft Entra ID, mientras que el valor predeterminado para los usuarios miembros es el conjunto completo de permisos de usuario. Hay un nuevo nivel de permisos de usuarios invitados en la configuración de colaboración externa de la organización de Microsoft Entra ID para un acceso aún más restringido, por lo que los niveles de acceso de invitado son los siguientes:

| Nivel de permiso | Nivel de acceso | Importancia |

|---|---|---|

| Igual que los usuarios miembros | los invitados tienen el mismo acceso a los recursos de Microsoft Entra ID que los usuarios miembros. | a0b1b346-4d3e-4e8b-98f8-753987be4970 |

| Acceso limitado (predeterminado) | Los invitados pueden ver la pertenencia de todos los grupos no ocultos | 10dae51f-b6af-4016-8d66-8c2a99b929b3 |

| Acceso restringido (nuevo) | Los invitados no pueden ver la pertenencia de ningún grupo | 2af84b1e-32c8-42b7-82bc-daa82404023b |

Cuando el acceso de invitado está restringido, los invitados solo pueden ver su propio perfil de usuario. No se admite el permiso para ver a otros usuarios aunque el invitado busque por nombre principal de usuario o identificador de objeto. El acceso restringido también impide que los usuarios vean la pertenencia de los grupos de los que forman parte. Para más información sobre los permisos generales de usuario predeterminados, incluidos los permisos de usuarios invitados, vea ¿Cuales son los permisos de usuario predeterminados en Microsoft Entra ID?

Actualización en el Centro de administración de Microsoft Entra

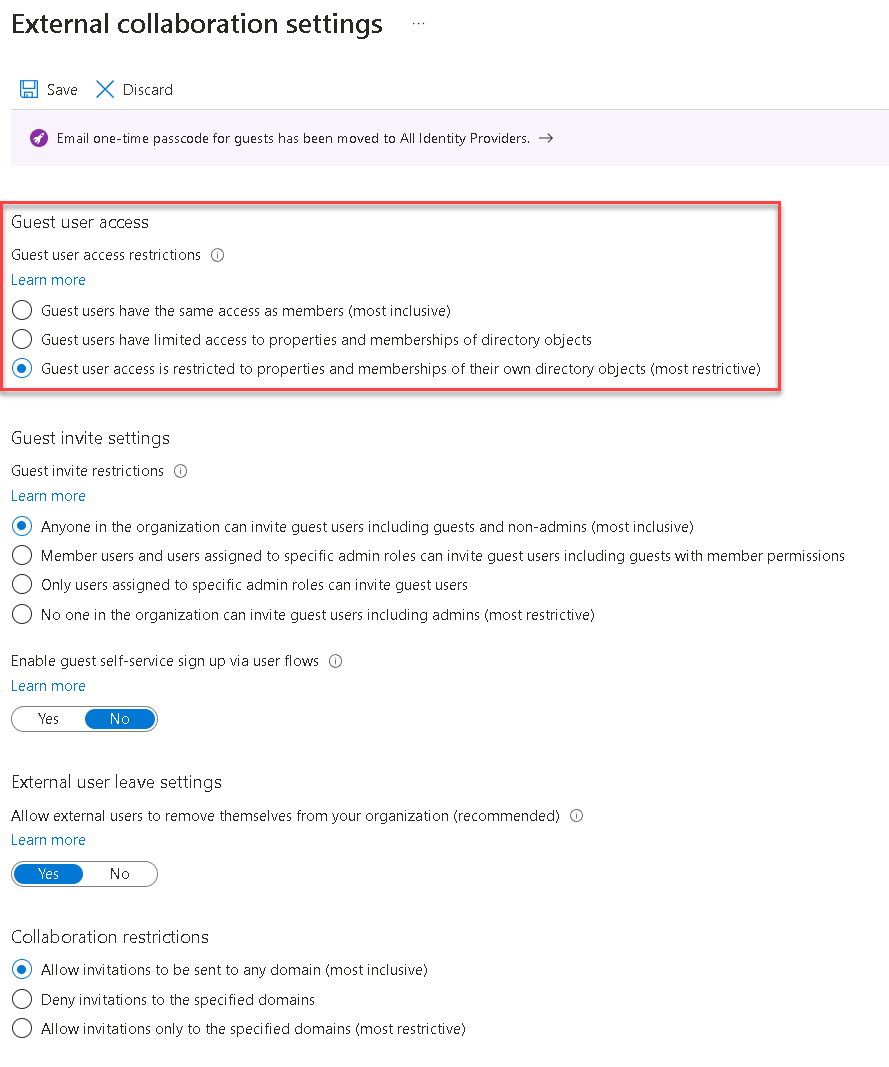

Inicie sesión en el Centro de administración de Microsoft Entra como administrador de usuarios.

SeleccioneEntra ID>Identidades externas.

Seleccione Configuración de colaboración externa.

En la página Configuración de colaboración externa, seleccione la opción El acceso de los usuarios invitados está restringido a las propiedades y pertenencias de sus propios objetos de directorio.

Seleccione Guardar. Los cambios pueden tardar hasta 15 minutos en surtir efecto para los usuarios invitados.

Actualización con Microsoft Graph API

Hay una nueva API de Microsoft Graph para configurar los permisos de invitado en su organización de Microsoft Entra. Se pueden realizar las siguientes llamadas API para asignar cualquier nivel de permiso. El valor de guestUserRoleId que se usa aquí es para ilustrar la configuración de usuario invitado más restringida. Para más información sobre el uso de Microsoft Graph para establecer permisos de invitado, consulte el authorizationPolicy tipo de recurso.

Configuración por primera vez

POST https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

La respuesta debe ser Correcto 204.

Nota:

Los módulos de PowerShell de Azure AD y MSOnline están en desuso a partir del 30 de marzo de 2024. Para obtener más información, lee la actualización de desuso. Desde esta fecha, el soporte de estos módulos se limita a la asistencia de migración al SDK de PowerShell de Microsoft Graph y a las correcciones de seguridad. Los módulos en desuso seguirán funcionando hasta el 30 de marzo de 2025.

Se recomienda migrar a PowerShell de Microsoft Graph para interactuar con Microsoft Entra ID (anteriormente Azure AD). Para preguntas comunes sobre la migración, consulta las Preguntas más frecuentes sobre migración. Nota: versiones 1.0.x de MSOnline pueden experimentar interrupciones después del 30 de junio de 2024.

Actualización del valor existente

PATCH https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

{

"guestUserRoleId": "2af84b1e-32c8-42b7-82bc-daa82404023b"

}

La respuesta debe ser Correcto 204.

Visualización del valor actual

GET https://graph.microsoft.com/beta/policies/authorizationPolicy/authorizationPolicy

Respuesta de ejemplo:

{

"@odata.context": "https://graph.microsoft.com/beta/$metadata#policies/authorizationPolicy/$entity",

"id": "authorizationPolicy",

"displayName": "Authorization Policy",

"description": "Used to manage authorization related settings across the company.",

"enabledPreviewFeatures": [],

"guestUserRoleId": "10dae51f-b6af-4016-8d66-8c2a99b929b3",

"permissionGrantPolicyIdsAssignedToDefaultUserRole": [

"user-default-legacy"

]

}

Actualización con los cmdlets de PowerShell

Con esta característica, hemos agregado la capacidad de configurar los permisos restringidos mediante cmdlets de PowerShell v2. Obtenga y actualice los cmdlets de PowerShell publicados en la versión 2.0.2.85.

Comando Obtener: Get-MgPolicyAuthorizationPolicy

Ejemplo:

Get-MgPolicyAuthorizationPolicy | Format-List

AllowEmailVerifiedUsersToJoinOrganization : True

AllowInvitesFrom : everyone

AllowUserConsentForRiskyApps :

AllowedToSignUpEmailBasedSubscriptions : True

AllowedToUseSspr : True

BlockMsolPowerShell : False

DefaultUserRolePermissions : Microsoft.Graph.PowerShell.Models.MicrosoftGraphDefaultUserRolePermissions

DeletedDateTime :

Description : Used to manage authorization related settings across the company.

DisplayName : Authorization Policy

GuestUserRoleId : 10dae51f-b6af-4016-8d66-8c2a99b929b3

Id : authorizationPolicy

AdditionalProperties : {[@odata.context, https://graph.microsoft.com/v1.0/$metadata#policies/authorizationPolicy/$entity]}

Comando Actualizar: Update-MgPolicyAuthorizationPolicy

Ejemplo:

Update-MgPolicyAuthorizationPolicy -GuestUserRoleId '2af84b1e-32c8-42b7-82bc-daa82404023b'

Servicios de Microsoft 365 admitidos

Servicios admitidos

Con “admitidos”, se hace referencia a que la experiencia es la prevista, en particular que sea igual a la experiencia de invitado actual.

- Equipos

- Perspectiva (OWA)

- SharePoint (en inglés)

- Planner en Teams

- Aplicación móvil de Planner

- Aplicación web de Planner

- Proyecto para la web

- Operaciones de Proyecto

Servicios no admitidos actualmente

Los servicios no admitidos actualmente pueden tener problemas de compatibilidad con la nueva configuración de la restricción de invitados.

- Formularios

- Proyecto en línea

- Yammer

- Planner en SharePoint

Preguntas más frecuentes

| Pregunta | Respuesta |

|---|---|

| ¿Dónde se aplican estos permisos? | Estos permisos a nivel de directorio se aplican a través de servicios de Microsoft Entra ID, incluidos Microsoft Graph, PowerShell v2, Azure Portal y el portal Aplicaciones. Los servicios de Microsoft 365 que usan grupos de Microsoft 365 para escenarios de colaboración también se ven afectados, específicamente Outlook, Microsoft Teams y SharePoint. |

| ¿Cómo afectan los permisos restringidos a los grupos que pueden ver los invitados? | Independientemente de los permisos de invitado predeterminados o restringidos, los invitados no pueden enumerar la lista de grupos o usuarios. Los invitados pueden ver los grupos de los que son miembros tanto en Azure Portal como en el portal Aplicaciones, en función de los permisos:

Para obtener una comparación más detallada de los permisos de directorio que provienen de Graph API, consulte Permisos de usuario predeterminados. |

| ¿A qué secciones del portal Mis aplicaciones afectará esta característica? | La funcionalidad de grupos en el portal Mis aplicaciones respeta estos nuevos permisos. Esta funcionalidad incluye todas las rutas de acceso para ver la lista de grupos y la pertenencia a grupos en Aplicaciones. No se realizó ningún cambio en la disponibilidad del icono del grupo. La disponibilidad del icono del grupo todavía se controla mediante la configuración de grupo existente en Azure Portal. |

| ¿Estos permisos invalidan la configuración de invitado de SharePoint o Microsoft Teams? | No. La configuración existente sigue controlando la experiencia con estas aplicaciones y el acceso a ellas. Por ejemplo, si ve problemas en SharePoint, compruebe la configuración de uso compartido externo. Los invitados agregados por los propietarios del equipo en el nivel del equipo solo tienen acceso al chat de reunión del canal para canales estándar, excepto los canales privados y compartidos. |

| ¿Cuáles son los problemas de compatibilidad conocidos en Yammer? | Con los permisos establecidos en "restringidos", los invitados que han iniciado sesión en Yammer no pueden abandonar el grupo. |

| ¿Se modificarán los permisos de invitado existentes en mi inquilino? | No se realizó ningún cambio en la configuración actual. Mantenemos la compatibilidad de la configuración existente con versiones anteriores. El usuario es quien decide cuándo hacer los cambios. |

| ¿Estos permisos se establecerán de forma predeterminada? | No. Los permisos predeterminados existentes permanecen invariables. Opcionalmente, puede configurar los permisos para que sean más restrictivos. |

| ¿Existen requisitos de licencia para esta característica? | No, no hay ningún requisito de licencia nuevo con esta característica. |

Pasos siguientes

- Para más información sobre los permisos de invitado existentes en Microsoft Entra ID, consulte ¿Cuáles son los permisos de usuario predeterminados en Microsoft Entra ID?

- Para ver los métodos de Microsoft Graph API para restringir el acceso de invitado, consulte el

authorizationPolicytipo de recurso - Para revocar todo el acceso de un usuario, consulte Revocación del acceso de usuario en Microsoft Entra ID.