Nota:

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

Use Caja de seguridad del cliente para Microsoft Azure para controlar cómo los ingenieros de Microsoft acceden a los datos. En este artículo aprenderá cómo se inician, siguen y almacenan las solicitudes de la Caja de seguridad del cliente para revisiones y auditorías posteriores.

Normalmente, la Caja de seguridad del cliente se usa para ayudar a los ingenieros de Microsoft a solucionar problemas de una solicitud de soporte técnico de servicio de Microsoft Fabric. La Caja de seguridad del cliente también se puede usar cuando Microsoft identifica un problema y se abre un evento iniciado por Microsoft para investigar el problema.

Habilitar Caja de seguridad del cliente para Microsoft Fabric

Para habilitar la Caja de seguridad del cliente para Microsoft Fabric, debe ser administrador global de Microsoft Entra. Para asignar roles en Microsoft Entra ID, consulte Asignación de roles de Microsoft Entra a usuarios.

Abra Azure Portal.

Vaya a Caja de seguridad del cliente de Microsoft Azure.

En la pestaña Administración, seleccione Habilitado.

Solicitud de acceso de Microsoft

En los casos en los que el ingeniero de Microsoft no puede solucionar el problema mediante herramientas estándar, se solicitan permisos elevados mediante el servicio de acceso Just-In-Time (JIT). La solicitud puede provenir del ingeniero de soporte original o de otro ingeniero.

Una vez enviada la solicitud de acceso, el servicio JIT la evalúa teniendo en cuenta factores como:

El ámbito del recurso

Si el solicitante es una identidad aislada o si usa autenticación multifactor.

Niveles de permisos

De acuerdo con el rol JIT, la solicitud también puede incluir una aprobación de los aprobadores internos de Microsoft. Por ejemplo, el aprobador podría ser el líder del soporte técnico al cliente o el encargado de DevOps.

Cuando la solicitud requiere obtener acceso directo a los datos del cliente, se inicia una solicitud de Caja de seguridad del cliente. Por ejemplo, en los casos en los que se necesita acceso de Escritorio remoto a la máquina virtual de un cliente. Una vez realizada la solicitud de caja de seguridad del cliente, espera la aprobación del cliente antes de conceder el acceso.

En estos pasos se describe una solicitud de Caja de seguridad del cliente iniciada por Microsoft para el servicio Microsoft Fabric.

El administrador global de Microsoft Entra recibe un correo electrónico de notificación de solicitud de acceso pendiente de Microsoft. El administrador que recibió el correo electrónico se convierte en el aprobador designado.

El correo electrónico proporciona un enlace a la Caja de seguridad del cliente en el módulo de administración de Azure. Al usar el enlace, el aprobador designado inicia sesión en Azure Portal para ver las solicitudes pendientes para la Caja de seguridad del cliente. La solicitud permanece en la cola del cliente durante cuatro días. Después, la solicitud de acceso expira automáticamente y no se concede acceso a los ingenieros de Microsoft.

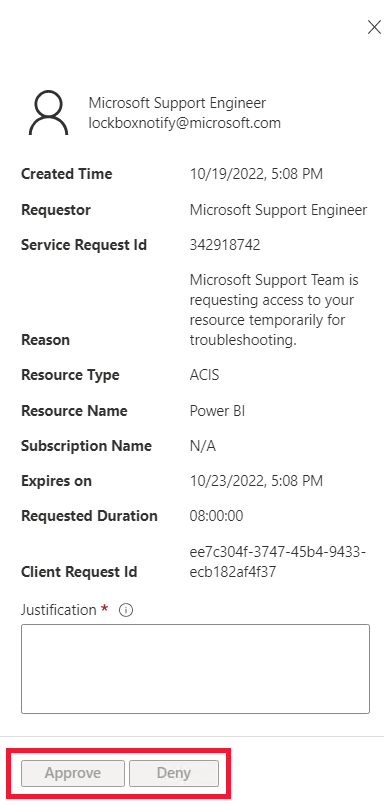

Para obtener los detalles de la solicitud pendiente, el aprobador designado puede seleccionar la solicitud de la Caja de seguridad del cliente desde la opción del menú Solicitudes pendientes.

Después de revisar la solicitud, el aprobador designado escribe una justificación y selecciona una de las opciones siguientes. A efectos de auditoría, las acciones se registran en los registros de la Caja de seguridad del cliente.

Aprobar: el acceso se concede al ingeniero de Microsoft durante un período predeterminado de ocho horas.

Denegar: la solicitud de acceso del ingeniero de Microsoft se rechaza y no se realiza ninguna otra acción.

Registros

La Caja de seguridad del cliente tiene dos tipos de registros:

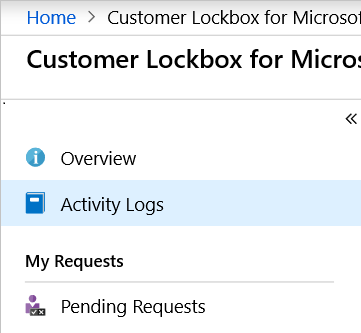

Registros de actividad: disponible en el Registro de actividad de Azure Monitor.

Los siguientes registros de actividad están disponibles para la Caja de seguridad del cliente:

- Denegar la solicitud de la caja de seguridad

- Crear la solicitud de la caja de seguridad

- Aprobar la solicitud de la caja de seguridad

- Expiración de la solicitud de la caja de seguridad

Para acceder a los registros de actividad, en el Azure Portal, seleccione Registro de actividad. Puede filtrar los resultados de acciones específicas.

Registros de auditoría: disponible en el portal de cumplimiento de Microsoft Purview. Puede ver los registros de auditoría en el portal de administración.

La Caja de seguridad del cliente para Microsoft Fabric tiene cuatro registros de auditoría:

Registro de auditoría Nombre descriptivo GetRefreshHistoryViaLockbox Obtención del historial de actualización a través de la caja de seguridad DeleteAdminUsageDashboardsViaLockbox Eliminación de paneles de uso del administrador a través de la caja de seguridad DeleteUsageMetricsv2PackageViaLockbox Eliminación del paquete de métricas de uso v2 a través de la caja de seguridad DeleteAdminMonitoringFolderViaLockbox Eliminar la carpeta de supervisión de administración a través de la caja de seguridad GetQueryTextTelemetryViaLockbox Obtener texto de consulta del almacén de telemetría protegido a través de caja de seguridad

Exclusiones

Las solicitudes de la Caja de seguridad del cliente no se activan en los siguientes escenarios del soporte técnico de ingeniería:

Escenarios de emergencia que se encuentran fuera de los procedimientos operativos estándar. Por ejemplo, una interrupción importante del servicio requiere atención inmediata para recuperar o restaurar servicios en un escenario inesperado. Estos eventos son poco frecuentes y normalmente no requieren acceso a los datos de los clientes.

Un ingeniero de Microsoft accede a la plataforma de Azure como parte de la solución de problemas y, accidentalmente, obtiene acceso a los datos del cliente. Por ejemplo, durante la resolución de problemas, el equipo de Red de Azure captura un paquete en un dispositivo de red. Estos escenarios no suelen dar lugar a un acceso a datos significativos de los clientes.

Demandas legales externas para los datos. Para obtener más información, consulte solicitudes de datos por parte del Gobierno en el Centro de confianza de Microsoft.

Acceso a datos

El acceso a los datos varía según la experiencia de Microsoft Fabric para la que se solicite. En esta sección se enumeran los datos a los que el ingeniero de Microsoft puede acceder después de aprobar una solicitud de Caja de seguridad del cliente.

Power BI: al ejecutar las operaciones que se enumeran a continuación, el ingeniero de Microsoft tendrá acceso a algunas tablas vinculadas a la solicitud. Cada operación que usa el ingeniero de Microsoft se refleja en los registros de auditoría.

- Obtener historial de actualizaciones de modelo

- Eliminación del panel de uso del administrador

- Eliminación del paquete de métricas de uso v2

- Eliminación de la carpeta de supervisión de administración

- Eliminar un área de trabajo de administración

- Acceso a un conjunto de datos determinado en el almacenamiento

- Obtención del texto de consulta del almacén de telemetría protegido

Inteligencia en tiempo real: el ingeniero de inteligencia en tiempo real tendrá acceso a los datos de la base de datos de KQL vinculada a la solicitud.

Ingeniero de datos: el ingeniero de datos tendrá acceso a los siguientes registros de Spark vinculados a la solicitud:

- Registros de controladores

- Registros de eventos

- Registros del ejecutor

Data Factory : el ingeniero de Data Factory tendrá acceso a las definiciones de canalización vinculadas a la solicitud, si se concede el permiso.