Nota

El acceso a esta página requiere autorización. Puede intentar iniciar sesión o cambiar directorios.

El acceso a esta página requiere autorización. Puede intentar cambiar los directorios.

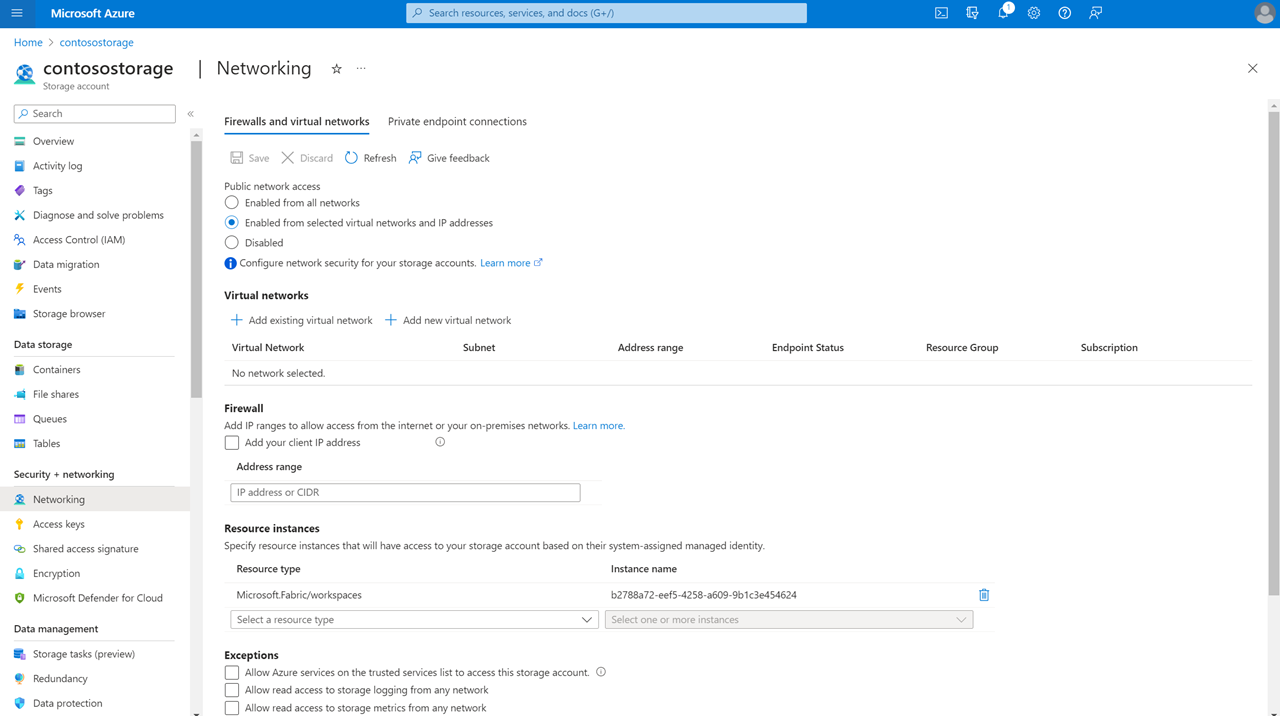

Fabric le permite acceder a cuentas de Azure Data Lake Storage (ADLS) Gen2 habilitadas para firewall de forma segura. Las áreas de trabajo de Fabric que tienen una identidad de área de trabajo pueden acceder de forma segura a cuentas de ADLS Gen2 con acceso a la red pública habilitado desde redes virtuales seleccionadas y direcciones IP o con acceso a la red pública deshabilitado. Puede limitar el acceso de ADLS Gen2 a áreas de trabajo de Fabric específicas.

Los entornos de Fabric que acceden a una cuenta de almacenamiento con acceso confiable al área de trabajo necesitan la autorización adecuada para la solicitud. La autorización se admite con las credenciales de Microsoft Entra para cuentas organizativas o entidades de servicio. Para más información sobre las reglas de instancia de recursos, vea Concesión de acceso desde instancias de recursos de Azure.

Para limitar y proteger el acceso a cuentas de almacenamiento habilitadas para firewall desde determinadas áreas de trabajo de Fabric, puede configurar la regla de instancia de recursos para permitir el acceso desde áreas de trabajo de Fabric específicas.

Nota:

El acceso al área de trabajo de confianza está disponible con carácter general, pero solo se puede usar en las capacidades de SKU de F. Para obtener información sobre cómo comprar una suscripción de Fabric, vea Compra de una suscripción de Microsoft Fabric. El acceso al área de trabajo de confianza no se admite en las capacidades de prueba.

En este artículo aprenderá a:

Configura el acceso a un área de trabajo de confianza en una cuenta de almacenamiento ADLS Gen2.

Cree un acceso directo de OneLake en una instancia de Fabric Lakehouse que se conecte a una cuenta de almacenamiento de ADLS Gen2 habilitada para el área de trabajo de confianza.

Cree una canalización de datos para conectarse directamente a una cuenta de ADLS Gen2 habilitada para firewall que tenga habilitado el acceso al área de trabajo de confianza.

Use la instrucción COPY de T-SQL para ingerir datos en el almacenamiento desde una cuenta de ADLS Gen2 habilitada para firewall que tenga habilitado el acceso al área de trabajo de confianza.

Cree un modelo semántico en modo de importación para conectarse a una cuenta de ADLS Gen2 con firewall habilitado y que tenga el acceso de espacio de trabajo confiable habilitado.

Configuración del acceso a áreas de trabajo de confianza en ADLS Gen2

Regla de instancia de recursos a través de una plantilla de ARM

Puede configurar áreas de trabajo de Fabric específicas para acceder a la cuenta de almacenamiento en función de su identidad de área de trabajo. Puede crear una regla de instancia de recursos mediante la implementación de una plantilla de ARM con una regla de instancia de recursos. Para crear una regla de instancia de recursos:

Inicie sesión en Azure Portal y vaya a Implementación personalizada.

Seleccione Cree su propia plantilla en el editor. Para obtener una plantilla de ARM de ejemplo que crea una regla de instancia de recursos, consulte ejemplo de plantilla de ARM.

Cree la regla de instancia de recurso en el editor. Cuando termine, elija Revisar y crear.

En la pestaña Aspectos básicos que aparece, especifique los detalles necesarios del proyecto y la instancia. Cuando termine, elija Revisar y crear.

En la pestaña Revisar y crear que se abre, revise el resumen y, después, seleccione Crear. La regla se enviará para ser implementada.

Cuando la implementación se complete, podrá ir al recurso.

Nota:

- Las reglas de instancia de recursos para las áreas de trabajo de Fabric solo se pueden crear mediante plantillas de ARM o PowerShell. No se admite la creación desde Azure Portal.

- La subscriptionId "00000000-0000-0000-0000-000000000000" debe usarse para el resourceId del área de trabajo de Fabric.

- Puede obtener el identificador de un área de trabajo de Fabric utilizando la URL en la barra de direcciones.

Este es un ejemplo de una regla de instancia de recursos que se puede crear mediante una plantilla de ARM. Para obtener un ejemplo completo, consulte ejemplo de plantilla de ARM.

"resourceAccessRules": [

{ "tenantId": " aaaabbbb-0000-cccc-1111-dddd2222eeee",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/aaaa0a0a-bb1b-cc2c-dd3d-eeeeee4e4e4e"

}

]

Regla de instancia de recursos mediante script de PowerShell

Puede crear una regla de instancia de recursos a través de PowerShell mediante el siguiente script.

$resourceId = "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<YOUR_WORKSPACE_GUID>"

$tenantId = "<YOUR_TENANT_ID>"

$resourceGroupName = "<RESOURCE_GROUP_OF_STORAGE_ACCOUNT>"

$accountName = "<STORAGE_ACCOUNT_NAME>"

Add-AzStorageAccountNetworkRule -ResourceGroupName $resourceGroupName -Name $accountName -TenantId $tenantId -ResourceId $resourceId

Excepción de servicio de confianza

Si selecciona la excepción de servicio de confianza para una cuenta de ADLS Gen2 que tenga habilitado el acceso a la red pública desde redes virtuales y direcciones IP seleccionadas, las áreas de trabajo de Fabric con una identidad de área de trabajo podrán acceder a la cuenta de almacenamiento. Cuando se activa la casilla de excepción de servicio de confianza, las áreas de trabajo de las capacidades de Fabric de su inquilino que tengan una identidad de área de trabajo pueden acceder a los datos almacenados en la cuenta de almacenamiento.

Esta configuración no se recomienda y es posible que la compatibilidad se quite en el futuro. Se recomienda usar reglas de instancia de recursos para conceder acceso a recursos específicos.

¿Quién puede configurar cuentas de almacenamiento para el acceso de servicio de confianza?

Un colaborador de la cuenta de almacenamiento (un rol RBAC de Azure) puede configurar reglas de instancia de recursos o una excepción de servicio de confianza.

Procedimiento para usar el acceso a áreas de trabajo de confianza en Fabric

Hay varias maneras de usar el acceso de área de trabajo de confianza para acceder a los datos desde Fabric de forma segura:

Puede crear un nuevo acceso directo de ADLS en un Fabric Lakehouse para comenzar a analizar sus datos con Spark, SQL y Power BI.

Puede crear una canalización de datos que aproveche el acceso seguro al área de trabajo para acceder directamente a una cuenta de ADLS Gen2 protegida por un firewall.

Puede usar una instrucción Copy de T-SQL que aproveche el acceso de área de trabajo de confianza para ingerir datos en un almacenamiento de Fabric.

Puede usar un modelo semántico (modo de importación) para aprovechar el acceso al área de trabajo de confianza y crear modelos e informes sobre los datos.

En las secciones siguientes se muestra cómo usar estos métodos.

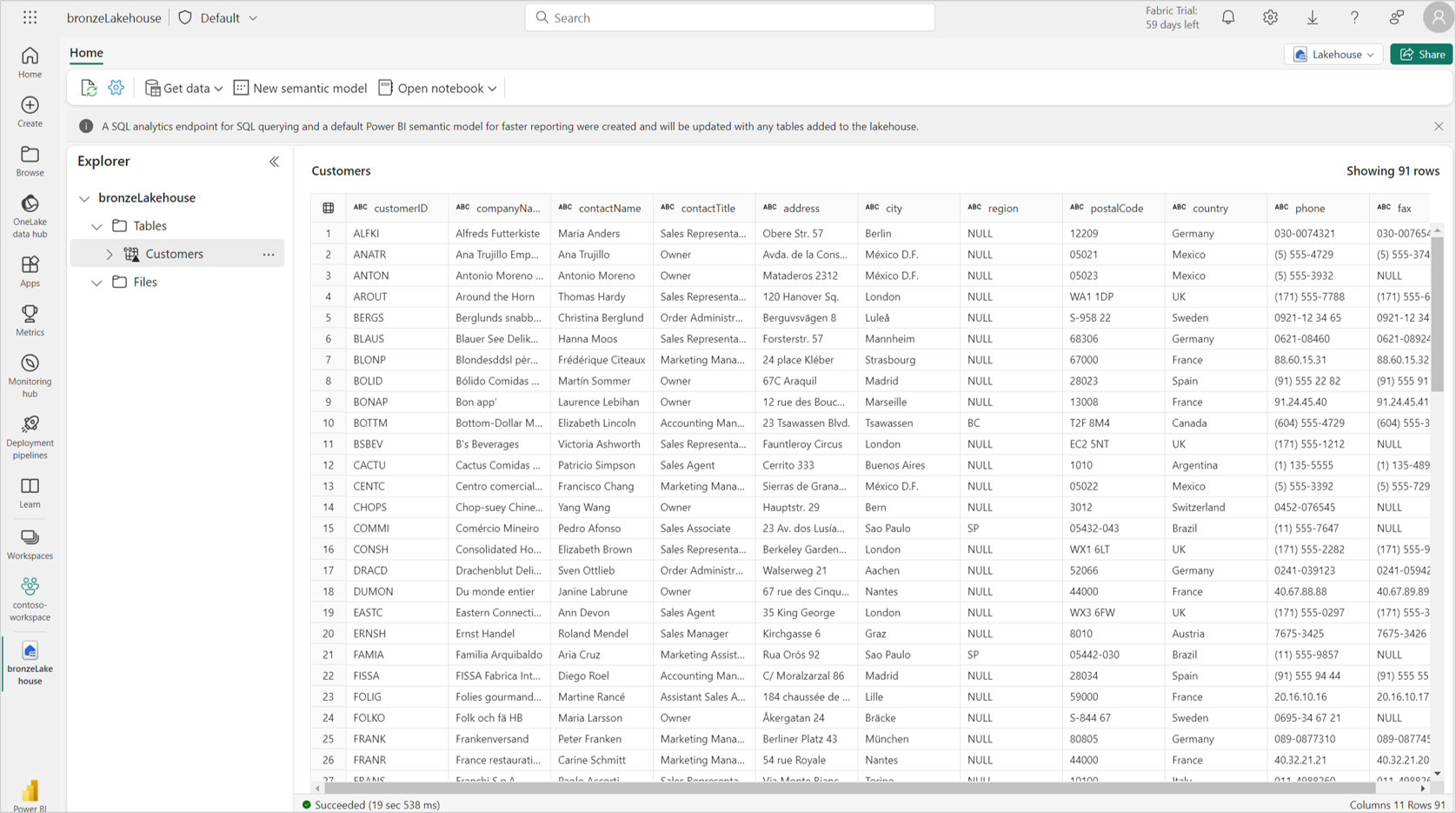

Crear un acceso directo de OneLake a la cuenta de almacenamiento con acceso de área de trabajo de confianza

Con la identidad del espacio de trabajo configurada en Fabric y el acceso confiable al espacio de trabajo habilitado en su cuenta de almacenamiento de ADLS Gen2, puede crear atajos de OneLake para acceder a sus datos desde Fabric. Acabas de crear un nuevo atajo de ADLS en un Lakehouse de Fabric y puedes comenzar a analizar tus datos con Spark, SQL y Power BI.

Requisitos previos

- Un área de trabajo de Fabric asociada a una capacidad de Fabric. Vea Identidad del área de trabajo.

- Crear una identidad de área de trabajo asociada al área de trabajo de Fabric.

- La entidad de servicio que se usa para la autenticación en el acceso directo debe tener roles de RBAC de Azure en la cuenta de almacenamiento. La entidad de seguridad debe tener un rol Colaborador de datos de Blob Storage, Propietario de datos de Blob Storage o Lector de datos de Blob Storage en el ámbito de la cuenta de almacenamiento o un rol Delegador de Blob Storage en el ámbito de la cuenta de almacenamiento junto con el acceso en el nivel de carpeta dentro del contenedor. El acceso en el nivel de carpeta se puede proporcionar mediante un rol RBAC en el nivel de contenedor o el acceso específico a nivel de carpeta.

- Configurar una regla de instancia de recursos para la cuenta de almacenamiento.

Nota:

- Los accesos directos preexistentes en un área de trabajo que cumpla los requisitos previos comenzarán automáticamente a admitir el acceso de servicio de confianza.

- Debe usar el identificador de dirección URL de DFS para la cuenta de almacenamiento. A continuación, tiene un ejemplo:

https://StorageAccountName.dfs.core.windows.net - Las entidades de servicio también pueden crear accesos directos a cuentas de almacenamiento con acceso de confianza.

Pasos

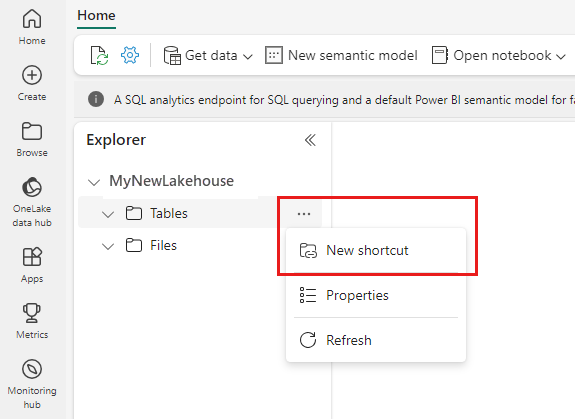

Empiece por crear un nuevo acceso directo en un almacén de lago de datos.

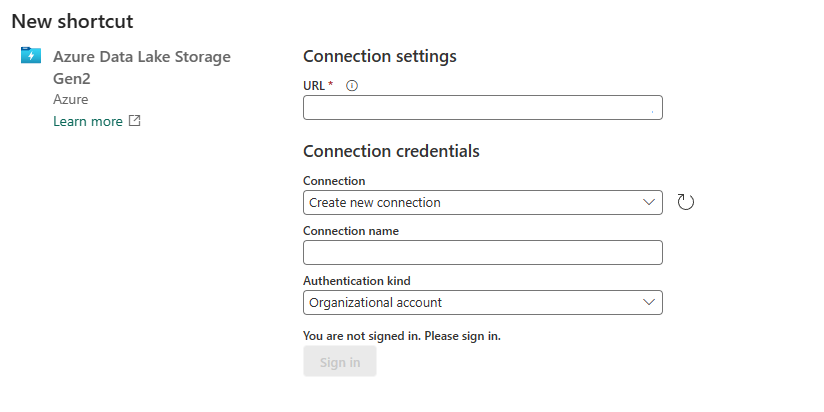

Se abre el asistente para Nuevo acceso directo.

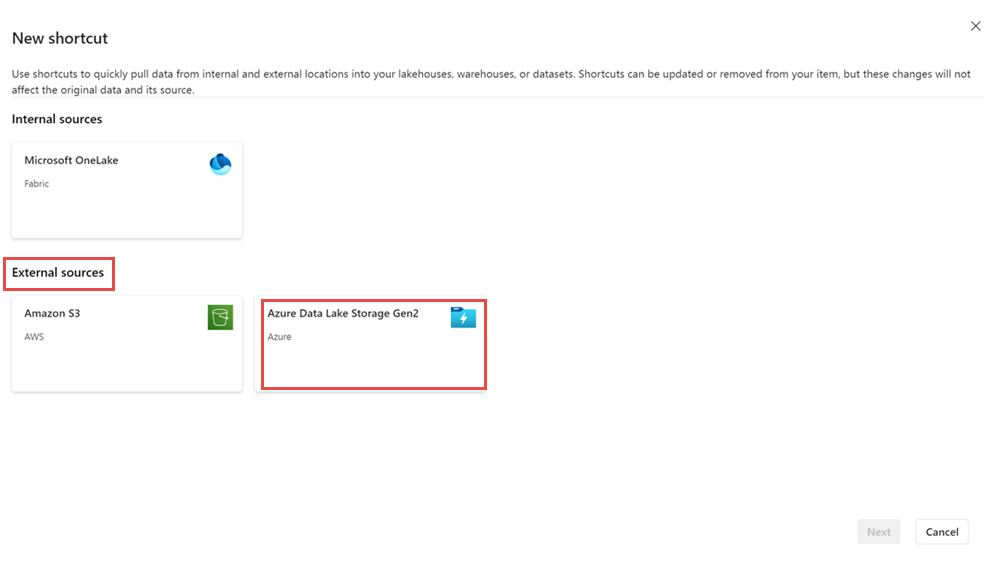

En Orígenes externos, seleccione Azure Data Lake Storage Gen2.

Proporcione la dirección URL de la cuenta de almacenamiento que se ha configurado con acceso al área de trabajo de confianza y elija un nombre para la conexión. En Tipo de autenticación, elija Cuenta de la organización o Principal de servicio.

Cuando termine, seleccione Siguiente.

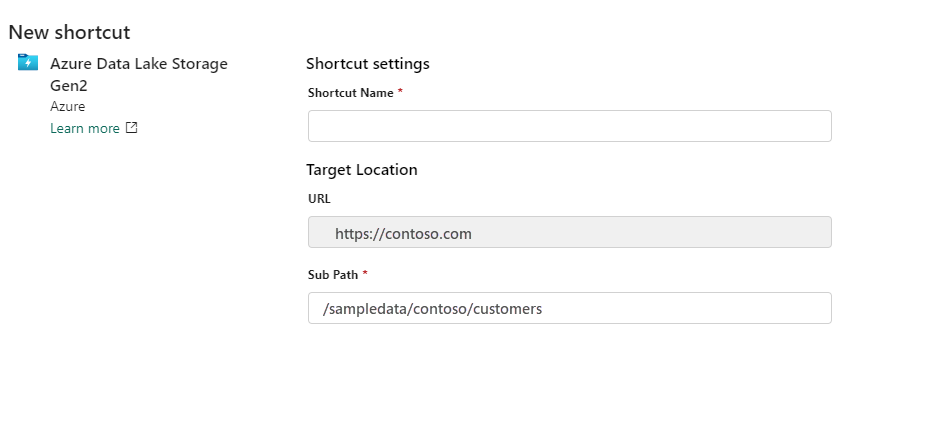

Proporcione el nombre del acceso directo y la ruta secundaria.

Cuando haya terminado, seleccione Crear.

Se crea el acceso directo del almacén de lago de datos y debería poder obtener una vista previa de los datos de almacenamiento en el acceso directo.

Uso del acceso directo de OneLake a una cuenta de almacenamiento con acceso de área de trabajo de confianza en elementos de Fabric

Con OneCopy en Fabric, puede acceder a los accesos directos de OneLake con acceso de confianza desde todas las cargas de trabajo de Fabric.

Spark: puede usar Spark para acceder a los datos desde los accesos directos de OneLake. Cuando se usan accesos directos en Spark, aparecen como carpetas en OneLake. Para acceder a los datos, solo tiene que hacer referencia al nombre de la carpeta. Puede usar el acceso directo de OneLake a las cuentas de almacenamiento con acceso de área de trabajo de confianza en cuadernos de Spark.

Punto de conexión de análisis SQL: los accesos directos creados en la sección "Tablas" del almacén de lago de datos también están disponibles en el punto de conexión de análisis SQL. Puede abrir el punto de conexión de SQL Analytics y consultar los datos igual que lo hace con cualquier otra tabla.

Canalizaciones: las canalizaciones de datos pueden acceder a accesos directos administrados a cuentas de almacenamiento con acceso de área de trabajo de confianza. Las canalizaciones de datos se pueden usar para leer o escribir en cuentas de almacenamiento a través de accesos directos de OneLake.

Flujos de datos v2: los flujos de datos Gen2 se pueden usar para acceder a accesos directos administrados a cuentas de almacenamiento con acceso de área de trabajo de confianza. Los flujos de datos Gen2 pueden leer o escribir en cuentas de almacenamiento mediante accesos directos de OneLake.

Modelos semánticos e informes: el modelo semántico predeterminado asociado a un punto de conexión de SQL Analytics de un Lakehouse puede leer accesos directos administrados para cuentas de almacenamiento con acceso confiable al área de trabajo. Para ver las tablas administradas en el modelo semántico predeterminado, vaya al punto de conexión de SQL Analytics, seleccione Informes y elija Actualizar automáticamente el modelo semántico.

También puede crear nuevos modelos semánticos que hagan referencia a accesos directos de tabla a cuentas de almacenamiento con acceso de área de trabajo de confianza. Vaya al punto de conexión de SQL Analytics, seleccione Informes y elija Nuevo modelo semántico.

Puede crear informes sobre los modelos semánticos predeterminados y modelos semánticos personalizados.

Base de datos KQL: también puede crear accesos directos de OneLake a ADLS Gen2 en una base de datos KQL. Los pasos para crear la ruta administrada con acceso a un área de trabajo confiable son los mismos.

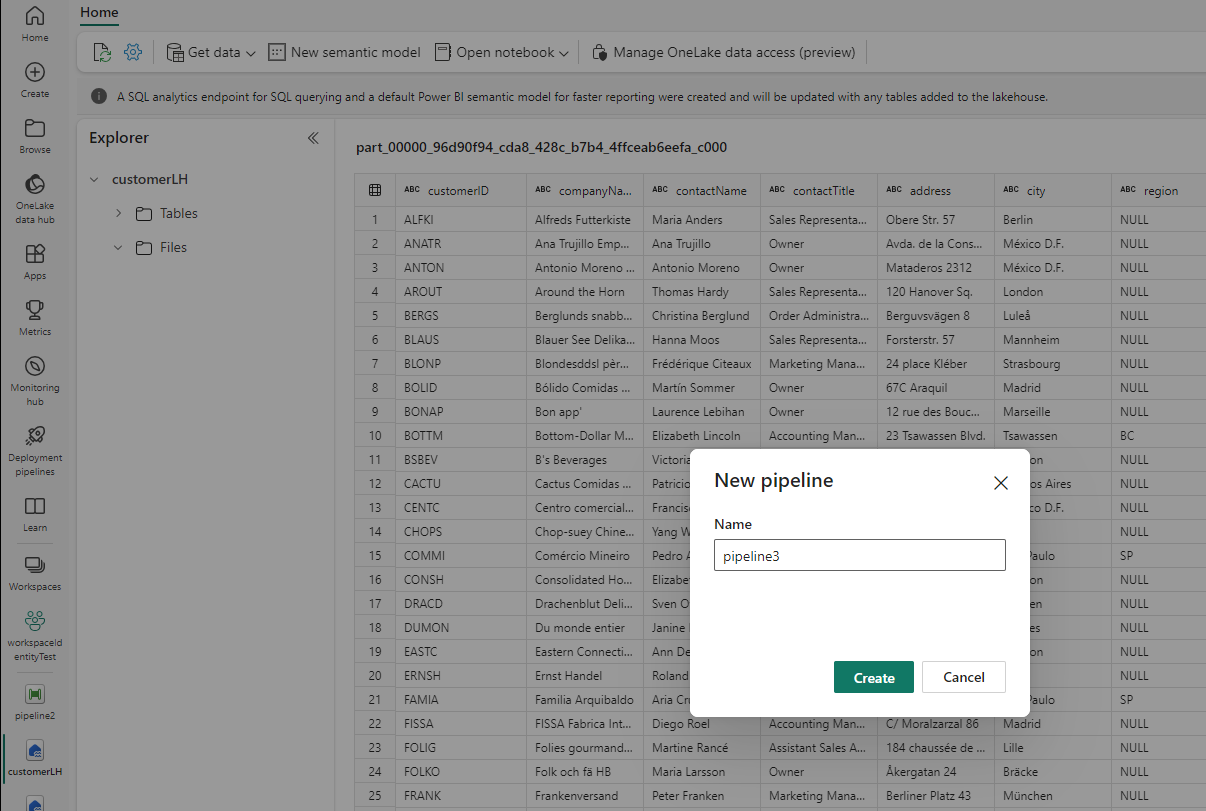

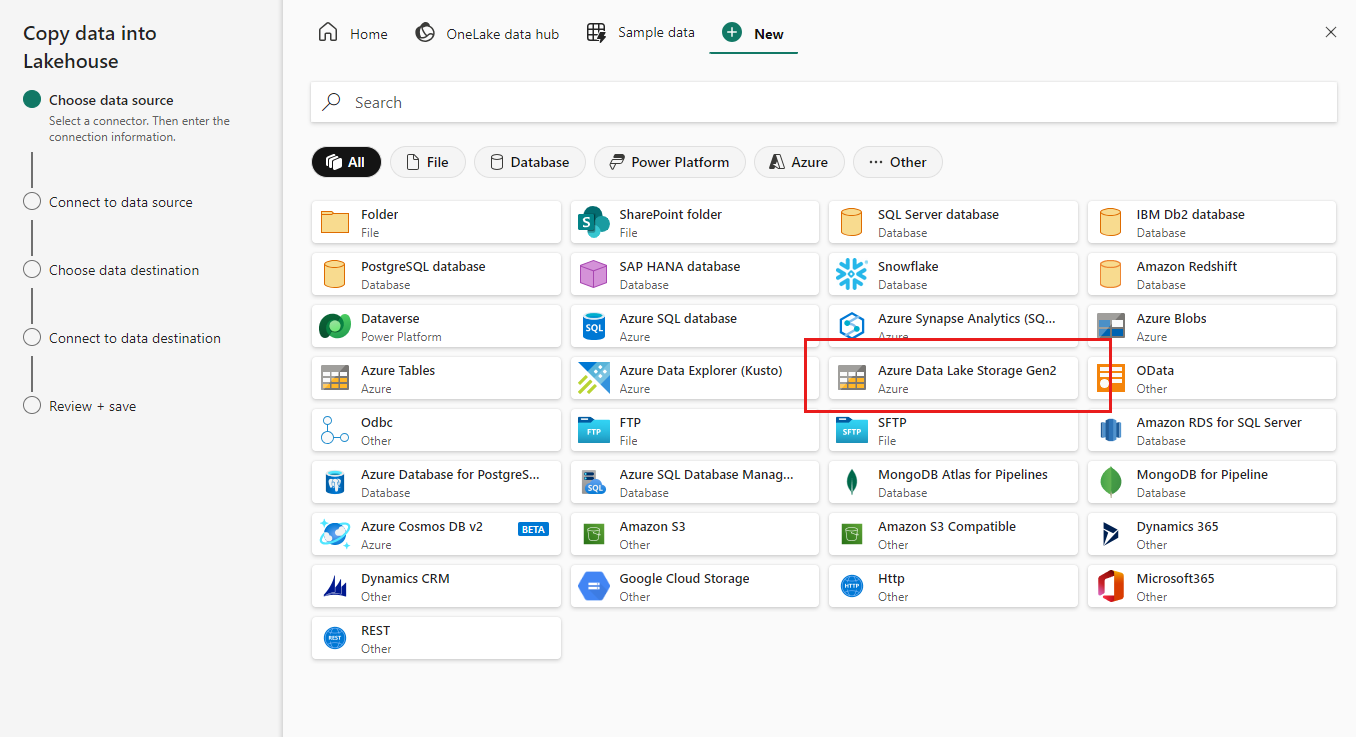

Crear una canalización de datos en una cuenta de almacenamiento con acceso de área de trabajo de confianza

Con la identidad del área de trabajo configurada en Fabric y el acceso de confianza habilitado en la cuenta de almacenamiento de ADLS Gen2, puede crear canalizaciones de datos para acceder a los datos desde Fabric. Puede crear una nueva canalización de datos para copiar datos en un lakehouse de Fabric y, después, iniciar el análisis con Spark, SQL y Power BI.

Requisitos previos

- Un área de trabajo de Fabric asociada a una capacidad de Fabric. Vea Identidad del área de trabajo.

- Crear una identidad de área de trabajo asociada al área de trabajo de Fabric.

- La entidad de servicio que se usa para la autenticación en la canalización debe tener roles de RBAC de Azure en la cuenta de almacenamiento. La entidad de servicio debe tener el rol Colaborador de datos de Storage Blob, Propietario de datos de Storage Blob o Lector de datos de Storage Blob en el ámbito de la cuenta de almacenamiento.

- Configurar una regla de instancia de recursos para la cuenta de almacenamiento.

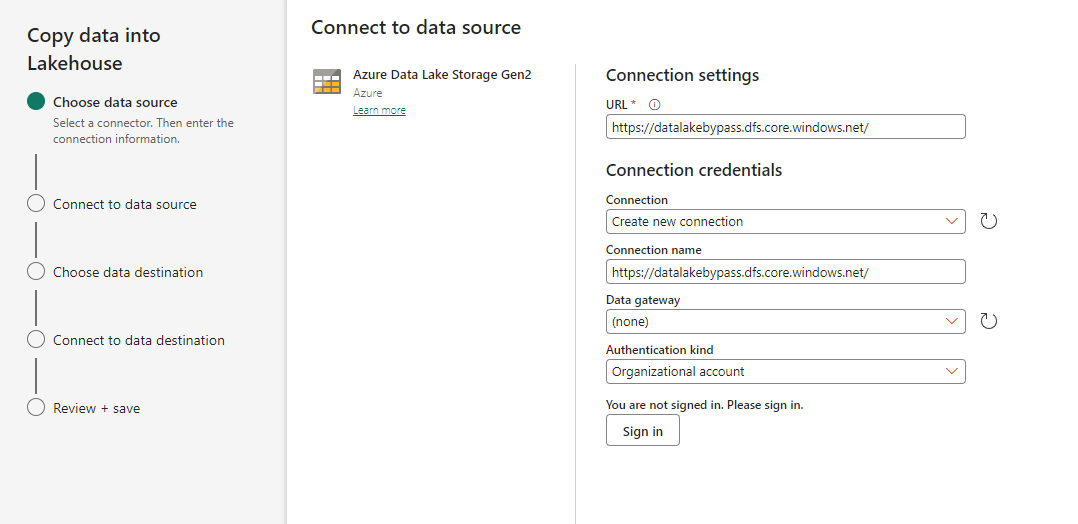

Pasos

Para empezar, seleccione Obtener datos en un almacén de lago de datos.

Seleccione Nueva tubería de datos. Ponga un nombre a la canalización y seleccione Crear.

Elija Azure Data Lake Gen2 como origen de datos.

Proporcione la dirección URL de la cuenta de almacenamiento que se ha configurado con acceso al área de trabajo de confianza y elija un nombre para la conexión. En Tipo de autenticación, elija Cuenta de la organización o Entidad de servicio.

Cuando termine, seleccione Siguiente.

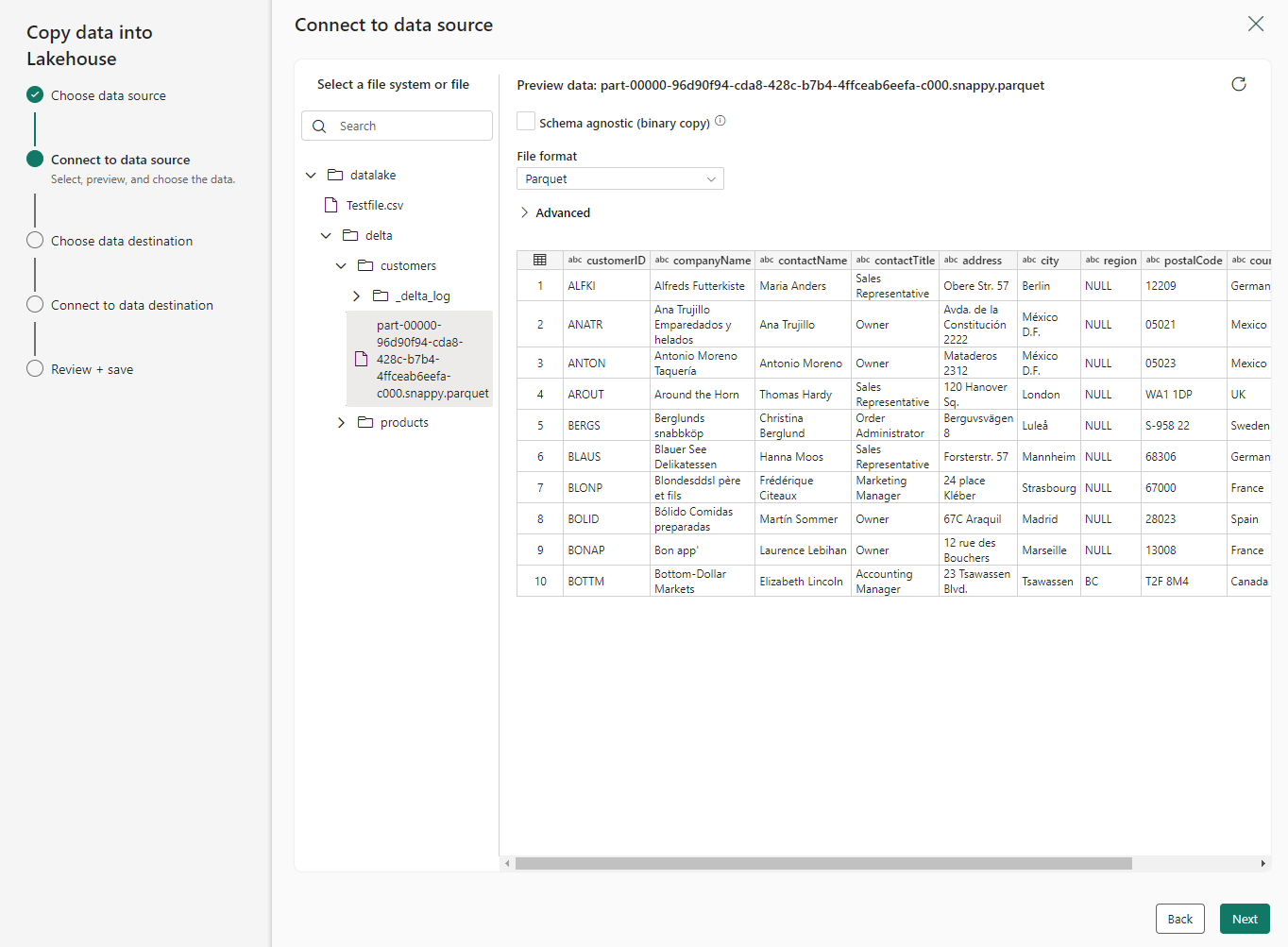

Seleccione el archivo que necesite copiar en el almacén de lago de datos.

Cuando termine, seleccione Siguiente.

En la pantalla Revisar y guardar, seleccione Iniciar transferencia de datos inmediatamente. Cuando haya terminado, seleccione Guardar y ejecutar.

Cuando cambie el estado de la canalización de En cola a Correcto, vaya al almacén de lago de datos y compruebe que se crearon las tablas de datos.

Usar la instrucción COPY de T-SQL para ingerir datos en el almacén

Con la identidad del área de trabajo configurada en Fabric y el acceso de confianza habilitado en la cuenta de almacenamiento de ADLS Gen2, puede usar la instrucción T-SQL COPY para ingerir datos en su almacén de Fabric. Una vez que se ingieren los datos en el almacén, puede empezar a analizar los datos con SQL y Power BI. Los usuarios con roles de administrador, miembro, colaborador, visor en el entorno de trabajo, o con permisos de lectura en el almacén de datos, pueden usar acceso de confianza junto con el comando COPY de T-SQL.

Creación de un modelo semántico con acceso de área de trabajo de confianza

Los modelos semánticos en modo de importación admiten el acceso de área de trabajo de confianza a las cuentas de almacenamiento. Puede usar esta característica para crear modelos e informes de datos en cuentas de almacenamiento de ADLS Gen2 habilitadas para firewall.

Requisitos previos

- Un área de trabajo de Fabric asociada a una capacidad de Fabric. Vea Identidad del área de trabajo.

- Crear una identidad de área de trabajo asociada al área de trabajo de Fabric.

- Una conexión a la cuenta de almacenamiento de ADLS Gen2. La entidad de seguridad usada para la autenticación en la conexión enlazada al modelo semántico debe tener roles RBAC de Azure en la cuenta de almacenamiento. La entidad de servicio debe tener el rol Colaborador de datos de Storage Blob, Propietario de datos de Storage Blob o Lector de datos de Storage Blob en el ámbito de la cuenta de almacenamiento.

- Configurar una regla de instancia de recursos para la cuenta de almacenamiento.

Pasos

- Cree el modelo semántico en Power BI Desktop que se conecte a la cuenta de almacenamiento de ADLS Gen2 mediante los pasos indicados en Análisis de datos en Azure Data Lake Storage Gen2 mediante Power BI. Puede usar una cuenta organizativa para conectarse a Azure Data Lake Storage Gen2 en escritorio.

- Importe el modelo al área de trabajo configurada con la identidad del área de trabajo.

- Vaya a la configuración del modelo y expanda la sección Conexiones de puerta de enlace y nube.

- En Conexiones en la nube, seleccione una conexión de datos para la cuenta de almacenamiento de ADLS Gen2 (esta conexión puede tener la identidad del área de trabajo, la entidad de servicio y la cuenta de organización como método de autenticación).

- Seleccione Aplicar y, a continuación, actualice el modelo para finalizar la configuración.

Restricciones y consideraciones

- El acceso a áreas de trabajo de confianza es compatible con áreas de trabajo de cualquier capacidad de la SKU F de Fabric.

- Solo puede usar el acceso al área de trabajo de confianza en accesos directos de OneLake, canalizaciones de datos, modelos semánticos y la instrucción COPY de T-SQL. Para acceder de forma segura a las cuentas de almacenamiento desde Fabric Spark, consulte Puntos de conexión privados administrados para Fabric.

- Si un área de trabajo con una identidad de área de trabajo se migra a una capacidad que no es de Fabric, o a una capacidad que no es la SKU F de Fabric, el acceso al área de trabajo de confianza dejará de funcionar después de una hora.

- Los accesos directos preexistentes creados antes del 10 de octubre de 2023 no admiten el acceso a áreas de trabajo de confianza.

- Las conexiones para el acceso al área de trabajo de confianza se pueden crear en Administrar conexiones y puertas de enlace; sin embargo, la identidad del área de trabajo es el único método de autenticación admitido. La conexión de prueba producirá un error si se utilizan métodos de autenticación de cuenta de organización o entidad de servicio.

- Si desea usar la entidad de servicio o las cuentas de la organización como método de autenticación en las conexiones a una cuenta de almacenamiento habilitada para firewall, puede usar experiencias de creación de canalizaciones o accesos directos, o la experiencia de informes rápidos de Power BI para crear la conexión. Más adelante, puede enlazar esta conexión a modelos semánticos, así como a otros accesos directos y canalizaciones.

- Si un modelo semántico usa conexiones personales en la nube, solo puede usar la identidad del área de trabajo como método de autenticación para el acceso de confianza al almacenamiento. Se recomienda reemplazar las conexiones personales en la nube por conexiones en la nube compartidas.

- Las conexiones a las cuentas de almacenamiento habilitadas para firewall tendrán el estado Sin conexión en Administrar conexiones y las puertas de enlace.

- Si reutiliza las conexiones que admiten el acceso de área de trabajo de confianza en elementos de Fabric distintos de los accesos directos, canalizaciones y modelos semánticos, o en otras áreas de trabajo, es posible que no funcionen.

- Solo se pueden utilizar los métodos de autenticación cuenta organizativa, entidad de servicio e identidad del área de trabajo para la autenticación en cuentas de almacenamiento para el acceso al área de trabajo de confianza en accesos directos y canalizaciones.

- Las canalizaciones no pueden escribir en los accesos directos de la tabla OneLake en cuentas de almacenamiento con acceso de área de trabajo de confianza. Tenga en cuenta que esta es una limitación temporal.

- Se puede configurar un máximo de 200 reglas de instancia de recursos. Para obtener más información, vea Límites y cuotas de suscripción de Azure: Azure Resource Manager.

- El acceso al área de trabajo de confianza solo funciona cuando el acceso público está habilitado desde redes virtuales seleccionadas y direcciones IP o cuando el acceso público está deshabilitado.

- Las reglas de instancia de recursos para áreas de trabajo de Fabric se deben crear mediante plantillas de ARM. No se admiten las reglas de instancia de recursos creadas a través de la interfaz de usuario de Azure Portal.

- Los accesos directos preexistentes en un área de trabajo que cumpla los requisitos previos comenzarán automáticamente a admitir el acceso de servicio de confianza.

- Si su organización tiene una directiva de acceso condicional entra para las identidades de carga de trabajo que incluye todas las entidades de servicio, el acceso al área de trabajo de confianza no funcionará. En tales casos, debe excluir identidades específicas del área de trabajo de Fabric de la directiva de acceso condicional para las identidades de carga de trabajo.

- El acceso al área de trabajo de confianza no es compatible con las solicitudes entre inquilinos.

Ejemplo de plantilla de ARM

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"resources": [

{

"type": "Microsoft.Storage/storageAccounts",

"apiVersion": "2023-01-01",

"name": "<storage account name>",

"id": "/subscriptions/<subscription id of storage account>/resourceGroups/<resource group name>/providers/Microsoft.Storage/storageAccounts/<storage account name>",

"location": "<region>",

"kind": "StorageV2",

"properties": {

"networkAcls": {

"resourceAccessRules": [

{

"tenantId": "<tenantid>",

"resourceId": "/subscriptions/00000000-0000-0000-0000-000000000000/resourcegroups/Fabric/providers/Microsoft.Fabric/workspaces/<workspace-id>"

}]

}

}

}

]

}